Результат интеллектуальной деятельности: СПОСОБ УПРАВЛЕНИЯ ПОТОКАМИ ДАННЫХ НА ОСНОВЕ КОНТРОЛЯ ЗАДАННОГО ПОТРЕБИТЕЛЕМ МАРШРУТА И ОБНАРУЖЕНИЯ ФАКТА ДЕСТРУКТИВНОГО ВОЗДЕЙСТВИЯ

Вид РИД

Изобретение

Изобретение относится к области обеспечения информационной безопасности, а именно к способам управления потоками данных в распределенных информационных ВОСП, посредством контроля волоконно-оптических линий передачи и может быть использовано для контроля заданного потребителем маршрута и обнаружения факта деструктивного воздействия.

Известен «Сетевой коммутатор», патент WO 2008077320, H04L 12/28, опубл. 03.07.2008, который осуществляет управление потоками данных в вычислительной сети путем коммутации сетевых пакетов. В сетевом коммутаторе для определения порта назначения передаваемых сетевых пакетов применяется таблица соответствия между портами коммутатора и сетевыми адресами подключенных к ним сетевых устройств.

Недостатком известного устройства является коммутация потоков данных без учета требований безопасности и ограничений на доступ. Кроме того, в большинстве коммутаторов таблица соответствия заполняется в процессе работы, что приводит к возможности переполнения этой таблицы и нарушению нормальной работы сетевого коммутатора. Также невозможно определение факта деструктивного воздействия и узла маршрута, на котором произошло событие безопасности.

Также в настоящее время существует ряд систем управления потоками данных, основанных на применении различных межсетевых экранов (TW 243555, H04L 9/00; H04L 12/22; H04L 29/06; H04L 9/00; H04L 12/22; H04L 29/06; опубл. 2005-11-11).

Межсетевые экраны в этих системах используются для фильтрации нежелательного сетевого трафика, причем правила фильтрации определяются для протоколов транспортного и сетевого уровней эталонной модели взаимосвязи открытых систем (согласно ГОСТ Ρ ИСО/МЭК 7498-1-99 "Взаимосвязь открытых систем. Базовая эталонная модель").

Основное назначение межсетевых экранов - это защита элементов сети, к которой непосредственно подключен межсетевой экран (защищаемой сети), от атак из других, внешних сетей. Поэтому межсетевые экраны можно применять для управления доступом к ресурсам и сервисам защищаемой сети извне, но неудобно применять для контроля доступа из защищаемой сети в другие сети и невозможно применять для управления доступом пользователей к ресурсам и серверам в рамках одной сети. Данный недостаток усугубляется тем, что из правил фильтрации невозможно однозначно определить, какие сетевые взаимодействия могут осуществляться, а какие - нет, поскольку это зависит от последовательности событий. При этом межсетевой экран использует данные, которые могут быть легко изменены (подделаны), подменены. Если нарушитель преодолел межсетевой экран, то обнаружение факта деструктивного воздействия и места (узла) становится затруднительным.

Наиболее близким (принятым за прототип) по технической сущности к предлагаемому способу является «Способ и устройство управления потоками данных распределенной информационной системы» RU 2509425 H04L 9/32, G06F 21/60, опубликован 10.03.2014 г. Способ-прототип заключается в следующих действиях: выявляют события безопасности в принимаемом потоке данных, анализируют их с целью принятия решения о допустимости передачи потока данных, связанного с этим событием, и, при допустимости передачи потока данных, передают его по назначению. При выявлении событий безопасности в принятом потоке данных сравнивают его с разрешенными потоками в соответствии с таблицей коммутации, при их несовпадении формируют ответный поток для уточнения события безопасности и передают его для дополнительного анализа, для чего выделяют из этого потока сетевые адреса и номера портов в соответствии с динамической таблицей конфигурации, сравнивают их значения с предварительно заданными параметрами распределенной информационной системы, и при их совпадении формируют новый безопасный маршрут передачи, для чего присваивают сетевым узлам распределенной информационной системы новые адреса и номера портов, после чего корректируют таблицу коммутации и динамическую таблицу конфигурации, а при несовпадении параметров сетевых узлов формируют повторный ответный поток данных с выделенными сетевыми адресами и номерами портов.

Недостатком способа-прототипа является невозможность определения источника деструктивных программных воздействий, все параметры, по которым происходит управление потоками, не являются долговременными и статичными и могут быть подменены, относительно низкая защищенность распределенной информационной системы, обусловленная тем, что управление потоками данных при возникновении событий безопасности осуществляется только путем их блокирования, что может привести к новым реализациям несанкционированного доступа нарушителем уже с учетом полученной информации о системе защиты распределенной информационной системы. Также возможна подмена характеристик, на основе которых осуществляется управление потоками данных.

Целью заявленных технических решений является разработка способа контроля заданного маршрута передачи потоков данных и обнаружения факта деструктивных воздействий, посредством управления, на основе контроля объективных, долговременно существующих и трудноизменяемых характеристик.

Техническим результатом заявленного способа является:

сохранение заданного маршрута передачи потоков данных и обнаружение факта деструктивных воздействий, посредством управления, на основе контроля объективных, долговременно существующих и трудноизменяемых характеристик.

Технический результат достигается тем, что:

определяют разрешенные маршруты передачи потоков данных, задают количество существующих линий связи х; количество узлов связи принадлежащих распределенной информационной системе N, матрицу М [K; 2]; измеряют дисперсию сигналов для каждой линии связи, для чего выбирают первую линию связи, генерируют тестовую последовательность, с заданной скоростью передают тестовую последовательность; принимают тестовую последовательность, оценивают дисперсию  сигнала для линии связи, запоминают значение

сигнала для линии связи, запоминают значение  сигнала для линии связи в матрицу М, повторяют вышеперечисленные действия по определению дисперсии сигналов для всех существующих линий связи; формируют все возможные маршруты между заданной парой абонентов; рассчитывают дисперсию τм сигнала для каждого маршрута; запоминают значение τм сигнала для маршрута в динамическую таблицу L; формируют маршрут в соответствии с требованиями, предъявляемыми потребителем; если маршрут разрешен, передают поток данных; если маршрут запрещен, блокируют поток данных, при необходимости вносят изменения в динамическую таблицу коммутации. Измеряют дисперсию сигнала τмр на заданном маршруте; если τм-τмр≤Δε принимают поток данных, иначе осуществляют выявление событий безопасности в передаваемом потоке данных, для чего увеличивают значение счетчика l на единицу; находят маршрут с дисперсией сигнала, равной дисперсии τмр сигнала на маршруте, для чего сравнивают значения дисперсий τмр и τм сигналов; предупреждают потребителя о факте смены заказанного маршрута; восстанавливают вышедший из строя элемент; делают вывод о наличии события безопасности, при необходимости вносят изменения в динамическую таблицу коммутации.

сигнала для линии связи в матрицу М, повторяют вышеперечисленные действия по определению дисперсии сигналов для всех существующих линий связи; формируют все возможные маршруты между заданной парой абонентов; рассчитывают дисперсию τм сигнала для каждого маршрута; запоминают значение τм сигнала для маршрута в динамическую таблицу L; формируют маршрут в соответствии с требованиями, предъявляемыми потребителем; если маршрут разрешен, передают поток данных; если маршрут запрещен, блокируют поток данных, при необходимости вносят изменения в динамическую таблицу коммутации. Измеряют дисперсию сигнала τмр на заданном маршруте; если τм-τмр≤Δε принимают поток данных, иначе осуществляют выявление событий безопасности в передаваемом потоке данных, для чего увеличивают значение счетчика l на единицу; находят маршрут с дисперсией сигнала, равной дисперсии τмр сигнала на маршруте, для чего сравнивают значения дисперсий τмр и τм сигналов; предупреждают потребителя о факте смены заказанного маршрута; восстанавливают вышедший из строя элемент; делают вывод о наличии события безопасности, при необходимости вносят изменения в динамическую таблицу коммутации.

Благодаря новой совокупности существенных признаков в заявленном способе достигается указанный технический результат за счет учета дисперсии сигнала как на отдельных оптоволоконных линиях связи, так и составных маршрутов прохождения потока данных.

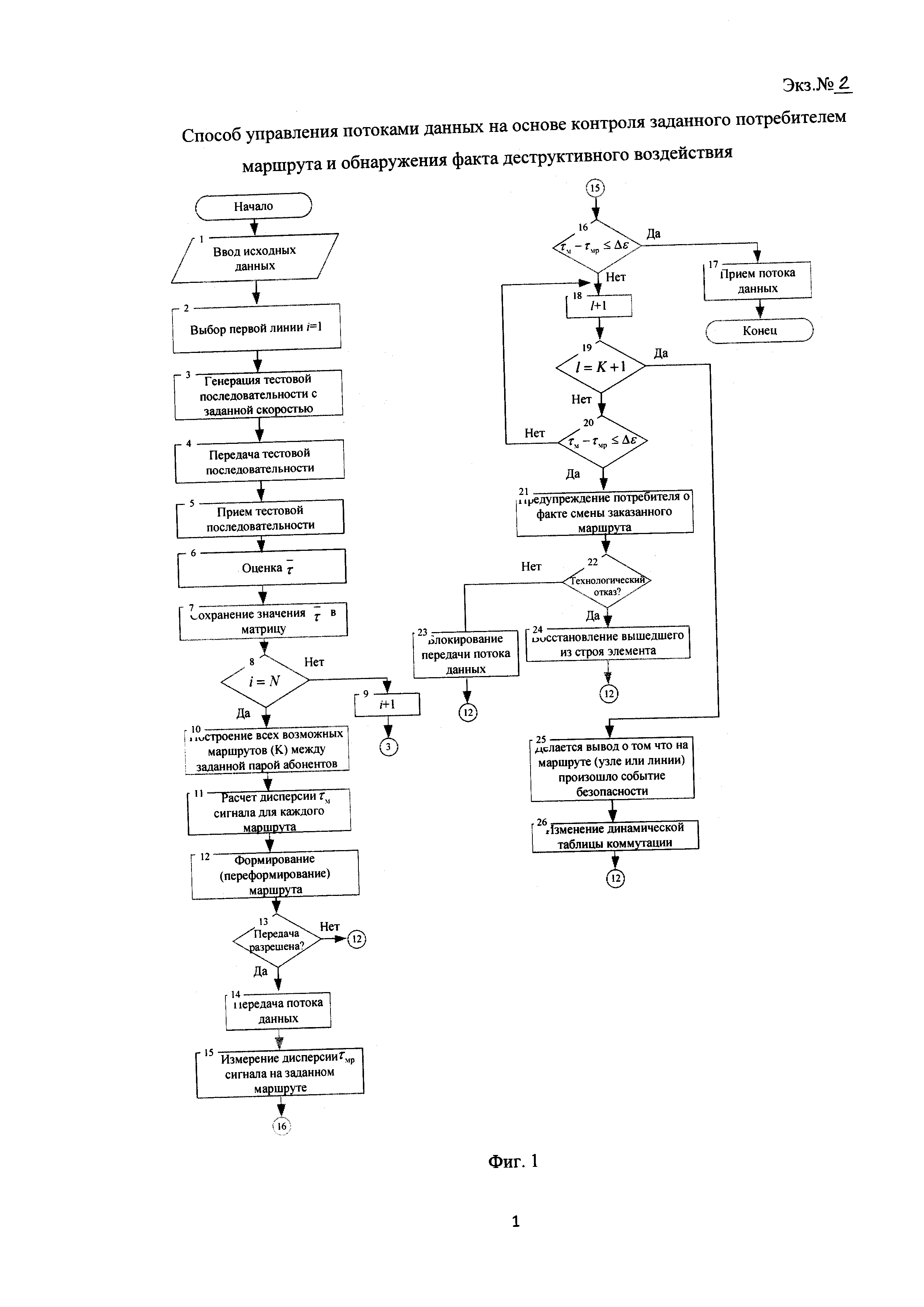

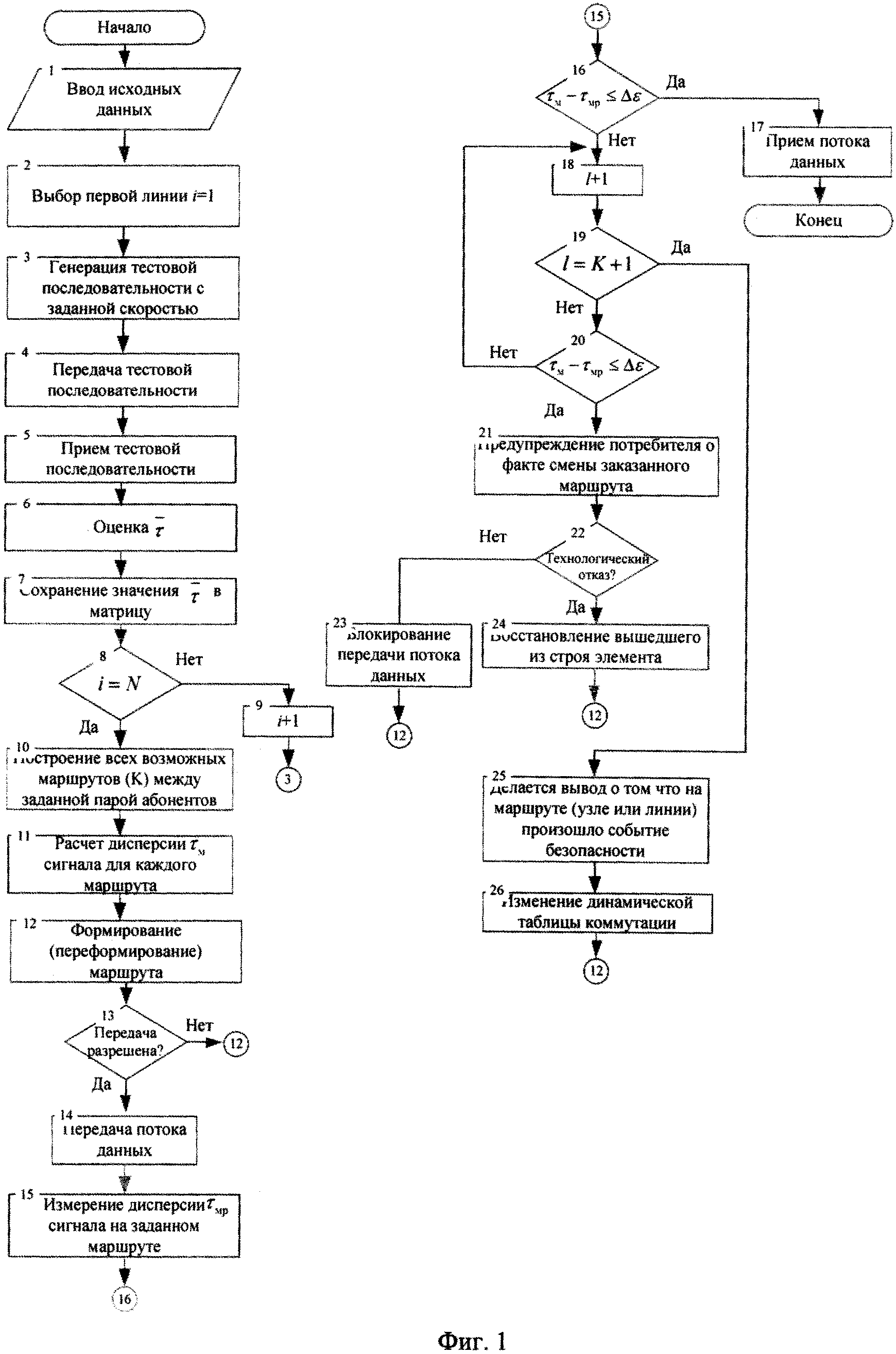

Заявленный способ поясняется чертежами:

фиг. 1. - блок-схема алгоритма управления потоками данных распределенной информационной системы

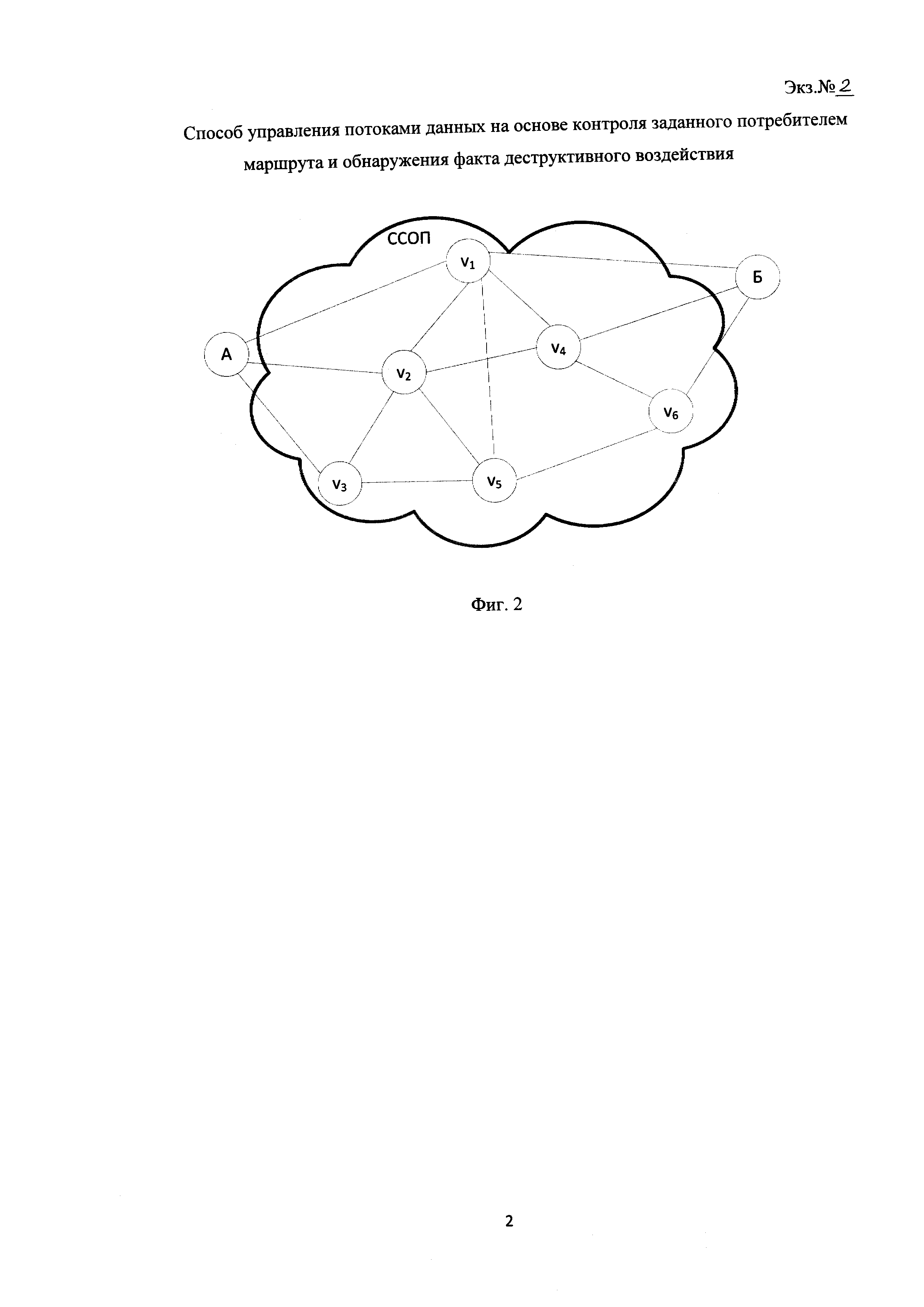

фиг. 2. - вариант графа распределенной информационной системы

Реализацию заявленного способа можно пояснить при помощи блок-схемы, представленной на фиг. 1, и схемы распределенной информационной системы, представленной на фиг. 2.

На представленном варианте графа распределенной информационной системы (фиг. 2): узлы А (источник) и Б (получатель) являются защищенными элементами сети и вероятность возникновения на них события безопасности (факта деструктивного воздействия) мала. Узлы V1-V6 являются элементами сети связи общего пользования (ССОП) и подвержены деструктивным воздействиям.

Волоконно-оптическая система передачи (ВОСП) - система передачи, в которой все виды сигналов передают по оптическому кабелю (ГОСТ 26599-85 Системы передачи волоконно-оптические. Термины и определения).

Волоконно-оптическая линия передачи (ВОЛП) - совокупность линейных трактов волоконно-оптических систем передачи, имеющих общий оптический кабель, линейные сооружения и устройства их обслуживания в пределах действия устройств обслуживания (ГОСТ 26599-85 Системы передачи волоконно-оптические. Термины и определения).

Событием информационной безопасности является идентифицированное появление определенного состояния системы, сервиса или сети, указывающего на возможное нарушение политики ИБ или отказ защитных мер, или возникновение неизвестной ранее ситуации, которая может иметь отношение к безопасности.

Инцидент информационной безопасности Инцидент информационной безопасности - событие, являющееся следствием одного или нескольких нежелательных или неожиданных событий ИБ, имеющих значительную вероятность компрометации бизнес-операции и создания угрозы ИБ (примеры инцидентов ИБ даются в разделе 6. Отказ в обслуживании, несанкционированный доступ, сбор информации). [ГОСТ Ρ ИСО/МЭК 18044 -2007]

Событием информационной безопасности является состояние системы, сервиса или сети, которое свидетельствует о возможном нарушении существующей политики безопасности, либо о прежде неизвестной ситуации, которая может иметь отношение к безопасности, (стандарт ISO/IEC TR 18044:2004)

Так же к событиям безопасности относится случайное или преднамеренное изменение заказанного потребителем маршрута передачи потока данных.

Предложенный способ позволяет определить как факт смены заказанного пользователем маршрута, так и факт возникновения деструктивного воздействия.

В блоке 1 (фиг. 1) производят ввод данных. Исходными данными являются:

- x - количество линий связи принадлежащих распределенной информационной системе;

- N - количество узлов связи принадлежащих распределенной информационной системе;

- матрица M размерностью [х; 2]. В данной матрице номеру линии связи будет поставлена в соответствие дисперсия  сигналов при заданной скорости.

сигналов при заданной скорости.

- динамическая таблица коммутации. В таблице задаются разрешенные маршруты передачи потоков данных.

- таблица L [K; 2]. В таблице задаются все возможные маршруты передачи потоков данных и после измерения заносится в соответствии каждому маршруту дисперсия τм сигналов при заданной скорости. При этом маршруты ранжированы от минимального значения дисперсии сигнала по возрастанию до максимального.

- Δε допустимая погрешность измерений. Погрешность оборудования для измерения дисперсии сигналов меньше, чем допустимая погрешность.

В блоке 2 выбирают первую линию связи входящую в состав ВОСП. Счетчику i присваивается значение 1.

В блоке 3 в любой заранее определенной комбинации (например 0101…0101) генерируют тестовую последовательность, состоящую из n бит.

Характеристики тестовой последовательности известны на приемной и передающей стороне. Среда волокна оптической линии передачи изотропна, т.е. свойства среды в прямом и обратном направлении идентичны.

В блоке 4 на передающей стороне с заданной скоростью подают на вход оптоволоконной линии связи сгенерированную тестовую последовательность, состоящую из n импульсов.

В блоке 5 на приемной стороне (выходе оптоволоконной линии связи) осуществляют прием переданной тестовой последовательности.

В блоке 6 оценивают дисперсию  сигнала при заданной скорости для каждой линии связи. Для чего измеряют характеристики (параметры) каждого импульса, из полученной на приемной стороне, тестовой последовательности.

сигнала при заданной скорости для каждой линии связи. Для чего измеряют характеристики (параметры) каждого импульса, из полученной на приемной стороне, тестовой последовательности.

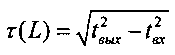

Оптическое волокно, выпущенное разными производителями или одним производителем, в разное время имеет различия в физических свойствах, а линии имеют различную протяженность, что в совокупности предопределяет значение дисперсии сигнала. Импульсы света при распространении по оптоволокну «расплываются». Дисперсия - уширение импульсов - имеет размерность времени и определяется как квадратичная разность длительностей импульсов на выходе и входе световода длины L, получаемой на половине высоты (амплитуды) импульса (Физические основы оптической связи. Электронное учебное пособие. Ю.М. Нойкин, П.В. Махно; Южный федеральный Университет. Физический факультет; Ростов-на-Дону, 2011 г. ):

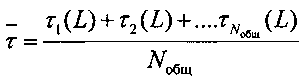

Для повышения точности измерений используют значение среднеарифметического уширения множества импульсов. (Справочник по элементарной математике М.Я. Выгодский. «Параграф 45 Средние величины» Элиста 1996 г. 416 стр. ) по формуле:

Полученное значение дисперсии сигнала заносят в динамическую матрицу М и сохраняют (блок 7).

В блоке 8 проверяют значение счетчика i

В случае выполнения условия i=N (т.е. всем линиям присвоено значение дисперсии сигналов при заданной скорости) переходим к блоку 10.

В противном случае увеличивают значение счетчика i на единицу.

В блоке 9 увеличивают значение счетчика i на единицу.

В блоке 10 осуществляют построение всех возможных маршрутов (K) между заданной парой абонентов.

В блоке 11 рассчитывают дисперсию сигнала τм для каждого составного (из нескольких линий связи) маршрута. При известном маршруте прохождения информационного потока и дисперсии сигналов на каждой линии входящей в маршрут, можно рассчитать суммарную дисперсию сигнала сформированного маршрута.

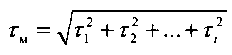

Определяют дисперсию сигнала на маршруте прохождения информационного потока по участку ВОСП, состоящего их нескольких оптоволоконных линий связи по формуле (Основы проектирования цифровых оптоэлектронных систем связи А.А. Вербовецкий; Москва, 2000 г., 160 стр.):

где τм - расчетная дисперсия сигналов составного маршрута, по которому должен пройти поток данных;

τi - измеренное значение дисперсии сигналов линии, входящей в составной участок ВОСП;

i - количество линий входящих в составной участок ВОСП, по которым проходит поток данных.

После чего полученные значения ранжируют от минимального τм значения до максимального и заносят в динамическую таблицу K, соответственно линиям связи.

В блоке 12 формируют маршрут передачи информационного потока в соответствии с требованиями, предъявляемыми потребителем, отдавая предпочтения маршрутам с минимальной дисперсией сигнала.

В блоке 13 согласно динамической таблицы коммутации осуществляют проверку соответствия разрешенным маршрутам передачи данных - реально сформированному маршруту.

В случае выполнения условия осуществляют передачу потока данных.

В противном случае осуществляют переформирование маршрута (управление маршрутом передачи трафика).

В блоке 14 осуществляют передачу потока данных.

В блоке 15 измеряют τмр - реальную дисперсию сигналов на маршруте прохождения потока данных.

В блоке 16 проверяют выполнение условия:

τм-τмр≤Δε

В случае выполнения условия осуществляют прием потока данных сигнала (блок 17).

В противном случае увеличивают счетчик l на единицу.

В блоке 18 счетчик l увеличиваем на единицу.

l - номер построенного маршрута связи.

В блоке 19 проверяют выполнение условия l=K+1.

В случае выполнения условия переходят к блоку 25.

В противном случае переходим к блоку 20.

В блоке 20 проверяют выполнение условия:

τм-τмр≤Δε

В случае выполнения условия предупреждают потребителя о факте события безопасности (передача данных по неразрешенному маршруту).

В противном случае увеличивают счетчик l на единицу.

В блоке 22 проверяют сигнализацию от элементов сети на заказанном маршруте передачи данных. Если сработала сигнализация неисправности элемента на сети, то считается ,что произошел технологический отказ и восстанавливают вышедший из строя элемент сети на разрешенном маршруте передачи данных. В противном случае блокируют передачу потока данных (блок 23).

Система сигнализации описана в Самуйлов К. Е. Система сигнализации No. 7 - ключевой элемент современных цифровых сетей связи. URL: http://www.osp.ru/nets/1996/07/141824/ дата обращения 14.10.14.

В блоке 24 Восстанавливают вышедший из строя элемент сети на разрешенном маршруте передачи данных.

В блоке 25 Делают вывод о том что на маршруте (узле или линии) произошло событие безопасности.

В блоке 26 при необходимости вносят изменения в динамическую таблицу коммутации, запрещающую построение маршрутов с использованием данных узлов (линии) связи.

Таким образом, за счет сопоставления данных о ранее известных дисперсиях сигнала как на отдельных оптоволоконных линиях связи составного маршрута, так и за счет изменения суммарной дисперсии сигнала составного маршрута прохождения потока данных, технический результат достигнут.

Способ управления потоками данных на основе контроля заданного потребителем маршрута и обнаружения факта деструктивного воздействия, заключающийся в том, что осуществляют управление коммутацией сетевых соединений с использованием динамической таблицы коммутации, определяющей разрешенные маршруты передачи потоков данных в зависимости от того, разрешено ли динамической таблицей коммутации сетевое взаимодействие, которое реализуется этим потоком данных, поток либо передают по назначению, либо блокируют, осуществляют выявление событий безопасности в передаваемом потоке данных, при необходимости вносят изменения в динамическую таблицу коммутации, отличающийся тем, что дополнительно задают количество существующих линий связи х; количество узлов связи,, принадлежащих распределенной информационной системе N, матрицу M [K;2]; измеряют дисперсию сигналов для каждой линии связи, для чего выбирают первую линию связи, генерируют тестовую последовательность, с заданной скоростью передают тестовую последовательность; принимают тестовую последовательность, оценивают дисперсию сигнала для линии связи, запоминают значение сигнала для линии связи в матрицу М, повторяют вышеперечисленные действия по определению дисперсии сигналов для всех существующих линий связи; формируют все возможные маршруты между заданной парой абонентов; рассчитывают дисперсию τ сигнала для каждого маршрута; запоминают значение τ сигнала для маршрута в динамическую таблицу L; формируют маршрут в соответствии с требованиями, предъявляемыми потребителем; если маршрут разрешен, передают поток данных; измеряют дисперсию сигнала τ на заданном маршруте; если τ-τ≤Δε, то принимают поток данных, иначе увеличивают значение счетчика l на единицу; находят маршрут с дисперсией сигнала, равной дисперсии τ сигнала на маршруте, для чего сравнивают значения дисперсий τ и τ сигналов; предупреждают потребителя о факте смены заказанного маршрута; восстанавливают вышедший из строя элемент; делают вывод о наличии события безопасности.