Результат интеллектуальной деятельности: СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ СКРЫТИЯ КОРРЕСПОНДИРУЮЩИХ ПАР АБОНЕНТОВ ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМ

Вид РИД

Изобретение

Изобретение относится к области способов и устройств защиты информации в компьютерных системах и сетях и может быть использовано для повышения защищенности элементов территориально распределенной структуры макропредприятий, например, таких как крупные холдинги, производственные объединения, комбинаты, тресты, синдикаты, концерны, транснациональные корпорации и т.д., при обмене данными посредством сети связи общего пользования.

Распределенные системы характеризуются тем, что к ним применим такой вид атак, как «удаленные атаки», поскольку их компоненты используют открытые каналы передачи данных и нарушитель может не только проводить пассивное «прослушивание» передаваемой информации, но и модифицировать, задерживать, дублировать, удалять передаваемые сообщения, неправомочно использовать их реквизиты, т.е. осуществлять активное воздействие. [Шаньгин В.Ф. Защита компьютерной информации. Эффективные методы и средства. - М.: ДМК Пресс, 2010. - 544 с., стр. 50-62, Васильков А.В., Васильков А.А., Васильков И.А. Информационные системы и их безопасность. - М.: Форум, 2010. - 528 с, стр. 26].

Любой атаке предшествует стадия предварительного информирования (рекогносцировки), которая направлена на сбор информации, необходимой для выбора методов и средств дальнейшей реализации атаки. Одним из основных способов сбора информации является анализ сетевого трафика посредством перехвата передаваемых пакетов данных. Для этого нарушитель может использовать специальные программные анализаторы трафика, при помощи которых можно определить существующие информационные потоки, схему адресации узлов, типы используемых сетевых сервисов и др. [Сердюк В.А. Организация и технология защиты информации. Обнаружение и предотвращение информационных атак в автоматизированных системах предприятий. - М.: Гос. Ун-т - Высшая школа экономики, 2011. - 572 с., стр. 52-63].

Заявленное техническое решение расширяет арсенал средств и способов и устройств защиты информации в компьютерных системах и сетях этапе предварительного информирования (рекогносцировки) путем предотвращения (существенного затруднения) определения существующих информационных потоков между элементами распределенной системы, выявления ее структуры, что позволит повысить защищенность элементов от удаленных атак.

Известен способ организации локальной компьютерной сети и межсетевого экрана по патенту РФ №2214623, кл. G06F 15/163, 15/173, опубликованный 20.10.2003, заключающийся в том, что защита внутренней сети обеспечивается с помощью межсетевого экрана, представляющего собой комплекс аппаратных и программных средств, содержащий, по меньшей мере, два сетевых интерфейса для обмена двунаправленными потоками сетевых пакетов между сетевыми интерфейсами межсетевого экрана и осуществляющий фильтрацию транслируемых сетевых пакетов в соответствии с заданными правилами фильтрации. При этом межсетевой экран исключен из числа абонентов сети путем такой настройки программы управления межсетевого экрана, при которой эта программа использует для приема и передачи пакетов сетевые интерфейсы межсетевого экрана без назначения им логических адресов, скрывает информацию об их физических адресах, а задание правил фильтрации осуществляется с помощью отдельного интерфейса управления, не имеющего связи с сетевыми интерфейсами межсетевого экрана.

Однако способ имеет недостатки, заключающиеся в возможности посылки сетевых дейтаграмм с подложным адресом отправителя сетевой дейтаграммы, а также возможности беспрепятственного перехвата и модификации содержимого сетевых дейтаграмм.

Известен способ обработки дейтаграмм сетевого трафика для разграничения доступа к информационно-вычислительным ресурсам компьютерных сетей по патенту РФ №2314562, кл. G06F 21/22, опубликованный 10.01.2008 г., бюл. №1. Способ заключается в следующих действиях: для защиты вычислительных сетей используют шлюз-компьютер с межсетевым экраном, межсетевой экран проверяет сетевые дейтаграммы в соответствии с заданным оператором списком правил доступа в компьютерную сеть, записывает в дейтаграммах пометки, соответствующие правилам доступа, затем осуществляет прозрачную ретрансляцию корректных дейтаграмм, а на стороне получателя пропускает или блокирует сетевые дейтаграммы в соответствии с указанными внутри пометками.

Недостатком способа является низкая достоверность обнаружения подлога компьютерных адресов отправителя и получателя сетевых дейтаграмм, обусловленная выполнением соответствующих действий по обнаружению подмены только в локальной защищенной сети, при этом не учитывается возможность подмены во внешней сети и соответственно возможность несанкционированного проникновения в защищаемую информационно-вычислительную сеть.

Известен способ обработки дейтаграмм сетевого трафика для защиты информационно-вычислительных сетей (первый вариант) по патенту RU №2472217, МПК G06F 21/22, опубликованный 10.01.2013 г., бюл. №1. Способ заключается в следующем: для защиты вычислительных сетей используют шлюз-компьютер с межсетевым экраном, установленный на каналах связи защищаемой сети с другими сетями, формируют у пользователя криптографический ключ К и передают его на шлюз-компьютеры доверенных узлов, при обнаружении сетевой дейтаграммы выделяют адрес отправителя SA, адрес получателя SB, формируют маршрут передачи mj сетевой дейтаграммы Pi по внешней сети между защищаемыми компьютерными сетями в виде последовательности адресов доверенных узлов S1, S2, … SVj, затем записывают маршрут mj в поле «Опции» сетевой дейтаграммы. Формируют сетевую дейтаграмму с адресом получателя SB и адресом ближайшего к нему доверенного узла SVj в соответствии с маршрутом передачи mj сетевой дейтаграммы Pi. Шифруют сетевую дейтаграмму с использованием криптографического ключа К и повторяют действия, начиная с формирования сетевой дейтаграммы и ее шифрования до формирования сетевой дейтаграммы с адресом S1 первого доверенного узла и адресом отправителя SA. Передают по каналу связи внешней сети сформированную безопасную сетевую дейтаграмму D, которую принимают на следующем доверенном узле. Дешифруют сетевую дейтаграмму с использованием криптографического ключа К и записывают в память шлюз-компьютера значения поля «Опции» полученного пакета. Формируют новое значение поля «Опции» с учетом адреса очередного пройденного доверенного узла, которое записывают в поле «Опции» передаваемого пакета. Причем действия передачи, приема, дешифрования сетевой дейтаграммы, а также формирования и записи значений поля «Опции» повторяют на каждом доверенном узле маршрута mj. Значения, заданные в поле «Опции», сравнивают со значениями маршрута передачи безопасной сетевой дейтаграммы, определенными на узле получателя, и в случае несовпадения маршрута передачи принимают решение на блокирование сетевой дейтаграммы.

Наиболее близким по технической сущности к предлагаемому способу является способ обработки дейтаграмм сетевого трафика для защиты информационно-вычислительных сетей (второй вариант) по патенту RU №2472217, МПК G06F 21/22, опубликованный 10.01.2013 г., бюл. №1.

Способ заключается в следующих действиях:

используют шлюз-компьютер с межсетевым экраном, установленный на каналах связи защищаемой сети с другими сетями;

формируют у пользователя криптографический ключ К,

передают его на шлюз-компьютеры доверенных узлов,

формируют массив M=(m1, m2, … mj, … mM) для каждого доверенного узла маршрутов передачи сетевых дейтаграмм по внешней сети между защищенными компьютерными сетями в виде последовательности доверенных узлов на пути передачи сетевой дейтаграммы mj=(S1, S2, … Sr, … SVj), где Vj - номер последнего доверенного узла на mj, маршруте, на пути передачи сетевой дейтаграммы;

формируют список адресов S1, S2, S3 … доверенных узлов;

запоминают в нем сформированные маршруты для всех доверенных адресов получателей и отправителей;

выделяют в сформированной дейтаграмме адреса отправителя SA и получателя SB;

выбирают один из возможных маршрутов mj,

считывают из массива М значение первого доверенного узла на маршруте передачи сетевой дейтаграммы, соответствующие значениям адреса отправителя SA, адреса получателя SB и выбранному номеру маршрута j;

записывают в поле «Опции» сетевой дейтаграммы Pi адрес отправителя SA, адрес получателя SB и выбранный номер маршрута j;

формируют сетевую дейтаграмму с адресом первого доверенного узла получателя и адресом отправителя SA;

шифруют сетевую дейтаграмму с использованием сформированного криптографического ключа К;

передают по каналу связи внешней сети сформированную безопасную сетевую дейтаграмму D;

принимают безопасную сетевую дейтаграмму D на очередном доверенном узле;

дешифруют сетевую дейтаграмму с использованием криптографического ключа К записывают в память шлюз-компьютера значения поля «Опции» полученного пакета;

считывают из массива М значение следующего доверенного узла Sr на маршруте mj передачи сетевой дейтаграммы, соответствующего значениям адреса отправителя SA, адреса получателя SB и заданному номеру маршрута j, имеющимся в поле «Опции»;

формируют новое значение поля «Опции» с учетом адреса пройденного доверенного узла, которое записывают в поле «Опции» передаваемого пакета;

формируют безопасную сетевую дейтаграмму с адресом получателя Sr и адресом отправителя Sr-1;

повторяют действия, начиная с передачи, приема безопасной сетевой дейтаграммы и ее дешифрования с использованием криптографического ключа К до передачи по каналу связи сетевой дейтаграммы со сформированными адресами получателя SB и отправителя SVj;

значения, заданные в поле «Опции», сравнивают со значениями маршрута передачи безопасной сетевой дейтаграммы, определенными на узле получателя;

в случае несовпадения маршрута передачи принимают решение на блокирование сетевой дейтаграммы.

Недостатками вышеперечисленных способов являются:

высокая техническая сложность доверенных узлов (доверенные узлы выполняют как функции маршрутизации, так и криптографические функции),

высокая вычислительная нагрузка на доверенные узлы (производятся дешифрование и обработка каждой дейтаграммы на каждом доверенном узле по маршруту передачи),

высокая вычислительная нагрузка на оконечные узлы (при формировании сетевой дейтаграммы инкапсуляция и шифрование каждого пакета проводятся j раз, где j - количество доверенных узлов на маршруте передачи),

большая длина безопасной сетевой дейтаграммы (за счет включения j заголовков, где j - количество доверенных узлов на маршруте передачи), что увеличивает нагрузку на сеть,

узкая применимость вследствие наложения ограничений поля «Опции». [RFC 791 - Протокол IP (Internet Protocol). Электронный ресурс. URL: http://rfc2.ru/791.rfc. Дата обращения 01.10.2014 г.],

высокая вероятность компрометации ключа (один и тот же ключ К передается на все доверенные узлы).

Техническим результатом заявленного способа является устранение недостатков прототипа с сохранением его достоинств, а также расширение функциональных возможностей за счет скрытия корреспондирующих пар абонентов, обеспечивающего предотвращение (существенное затруднение) определения существующих информационных потоков между элементами распределенной системы, выявление ее структуры, что позволит повысить их защищенность от удаленных атак.

В заявленном изобретении поставленная цель достигается тем, что в известном способе для защиты вычислительных сетей используют шлюз-компьютер с межсетевым экраном, установленный на каналах связи защищаемой сети с другими сетями, формируют список адресов S1, S2, S3 … доверенных узлов, выделяют в сформированной дейтаграмме адреса отправителя SA и получателя SB, формируют сетевую дейтаграмму с адресом первого доверенного узла получателя и адресом отправителя SA, передают по каналу связи внешней сети сформированную безопасную сетевую дейтаграмму D, принимают безопасную сетевую дейтаграмму D на очередном доверенном узле, записывают в память шлюз-компьютера значения поля «Опции» полученной дейтаграммы, формируют новое значение поля «Опции», формируют безопасную сетевую дейтаграмму, дополнительно формируют множество доверенных узлов {М} на правах индивидуальных клиентов оператора связи, по случайному закону разбивают множество {M} на r подмножеств {Mr′}, запоминают состав полученных подмножеств, по случайному закону образом выбирают по одному из них для каждого из направлений передачи, в списке адресов запоминают состав подмножеств {Mr′} (условные номера доверенных узлов) для каждой из корреспондирующих пар в заданном направлении передачи, перечень разрешенных IP-адресов для каждого из доверенных узлов и абонентов корреспондирующих пар, на доверенных узлах генерируют трафик, характерный для оконечных пользователей данного сегмента сети, после выделения в сформированной дейтаграмме адреса отправителя SA и получателя SB из списка адресов по случайному закону выбирают один из номеров доверенных узлов, выделенных для данной корреспондирующей пары в заданном направлении передачи, один из разрешенных IP-адресов отправителя и один из разрешенных IP-адресов выбранного доверенного узла, по случайному закону определяют количество Т промежуточных доверенных узлов на маршруте передачи дейтаграммы, записывают в поле «IP-адрес источника» и «IP-адрес назначения» сетевой дейтаграммы выбранные IP-адреса отправителя SA и выбранного доверенного узла, записывают в поле «Опции» сетевой дейтаграммы количество промежуточных доверенных узлов на маршруте передачи дейтаграммы, после приема сетевой дейтаграммы на доверенном узле проверяют значение количества Т промежуточных доверенных узлов на маршруте передачи дейтаграммы в поле «Опции», если Т=0, то из списка адресов по случайному закону выбирают один из разрешенных IP-адресов получателя и доверенного узла, записывают в поле «IP-адрес источника» и «IP-адрес назначения» сетевой дейтаграммы выбранные IP-адреса доверенного узла и получателя SB и передают по каналу связи сформированную дейтаграмму, если T≠0, то уменьшают значение T на 1, из списка адресов по случайному закону выбирают один из номеров доверенных узлов этого же подмножества, один из разрешенных IP-адресов выбранного доверенного узла (для заполнения поля «IP-адрес назначения» сетевой дейтаграммы) и один из своих разрешенных IP-адресов (для заполнения поля «IP-адрес источника» сетевой дейтаграммы), формируют новое значение поля «Опции» с учетом вычисленного количества Т промежуточных доверенных узлов на маршруте передачи дейтаграммы, формируют безопасную сетевую дейтаграмму с выбранными IP-адресами доверенных узлов, повторяют действия, начиная с передачи, приема безопасной сетевой дейтаграммы, проверки значения Т, выбора доверенных узлов, формирования новых IP-адресов до тех пор, пока значение Т не станет равным 0. Новая совокупность существенных признаков позволяет достичь указанного технического результата за счет отсутствия в заголовке пакетов одновременно адреса отправителя и получателя и случайной передачей пакетов между доверенными узлами информационно-телекоммуникационной системы, что позволяет предупредить (существенно затруднить) определение существующих информационных потоков между элементами распределенной системы, выявление ее структуры.

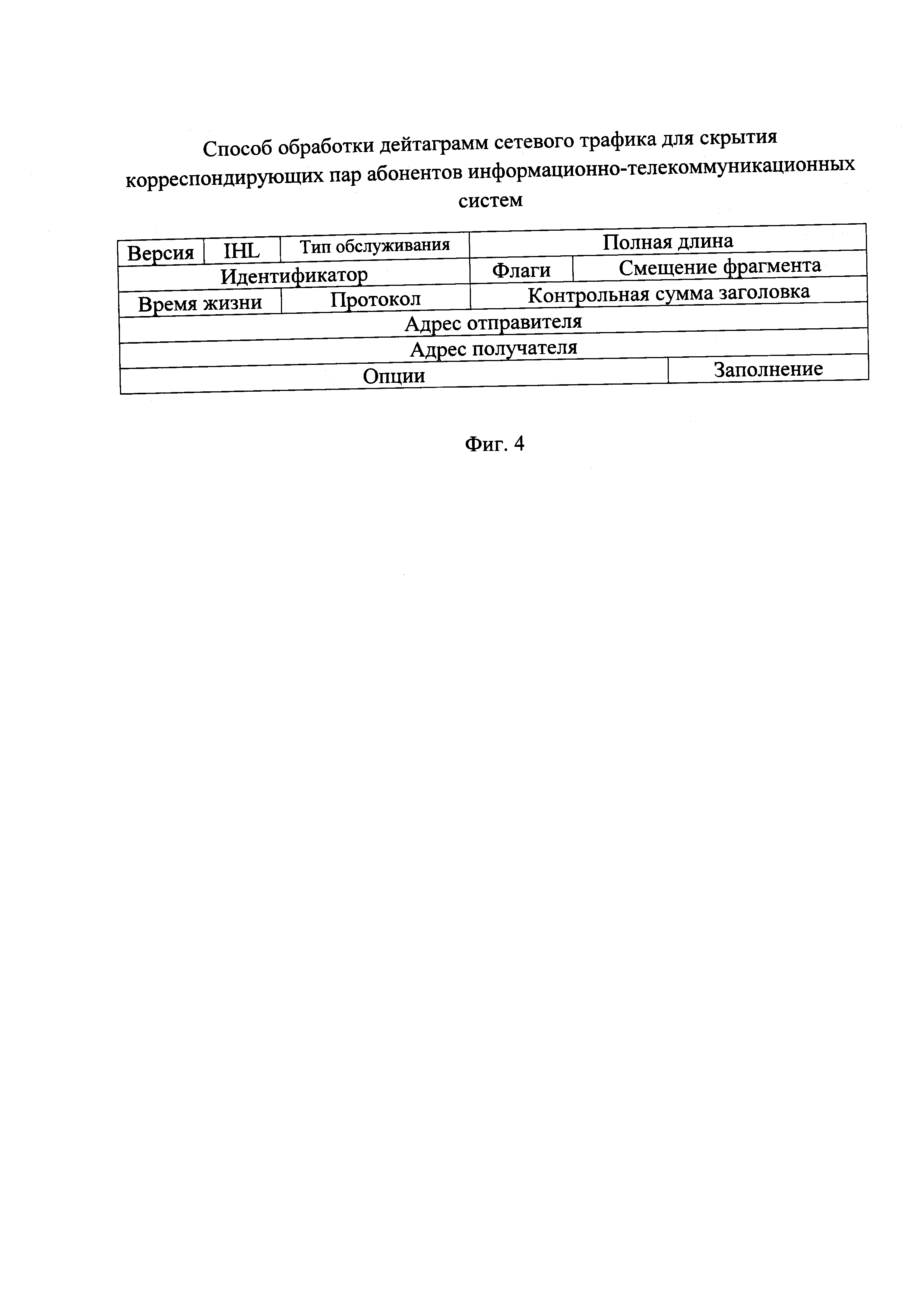

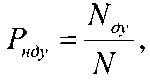

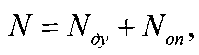

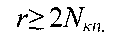

Заявленный способ поясняется чертежами, на которых:

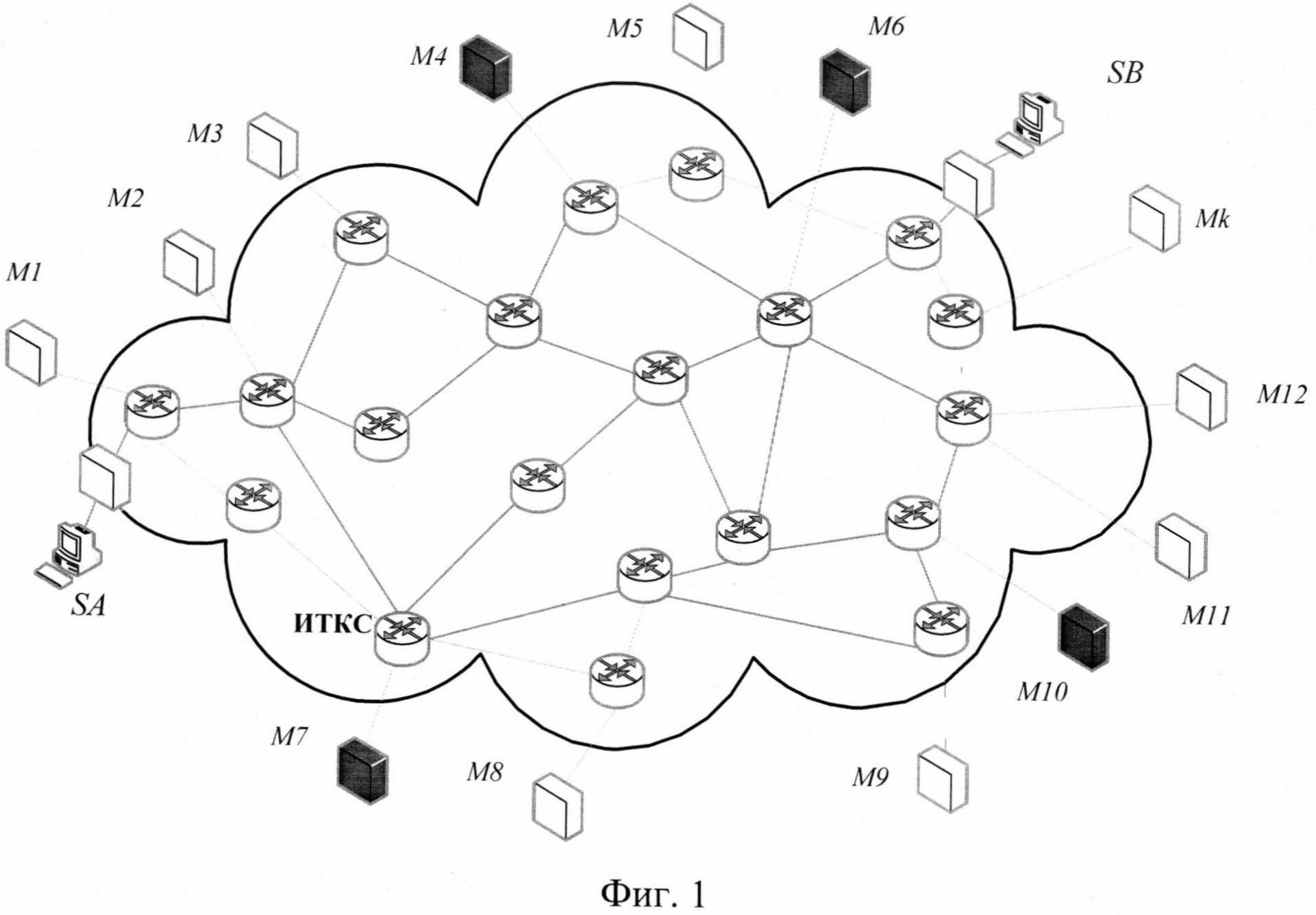

на фиг. 1 - схема, поясняющая построение рассматриваемой сети;

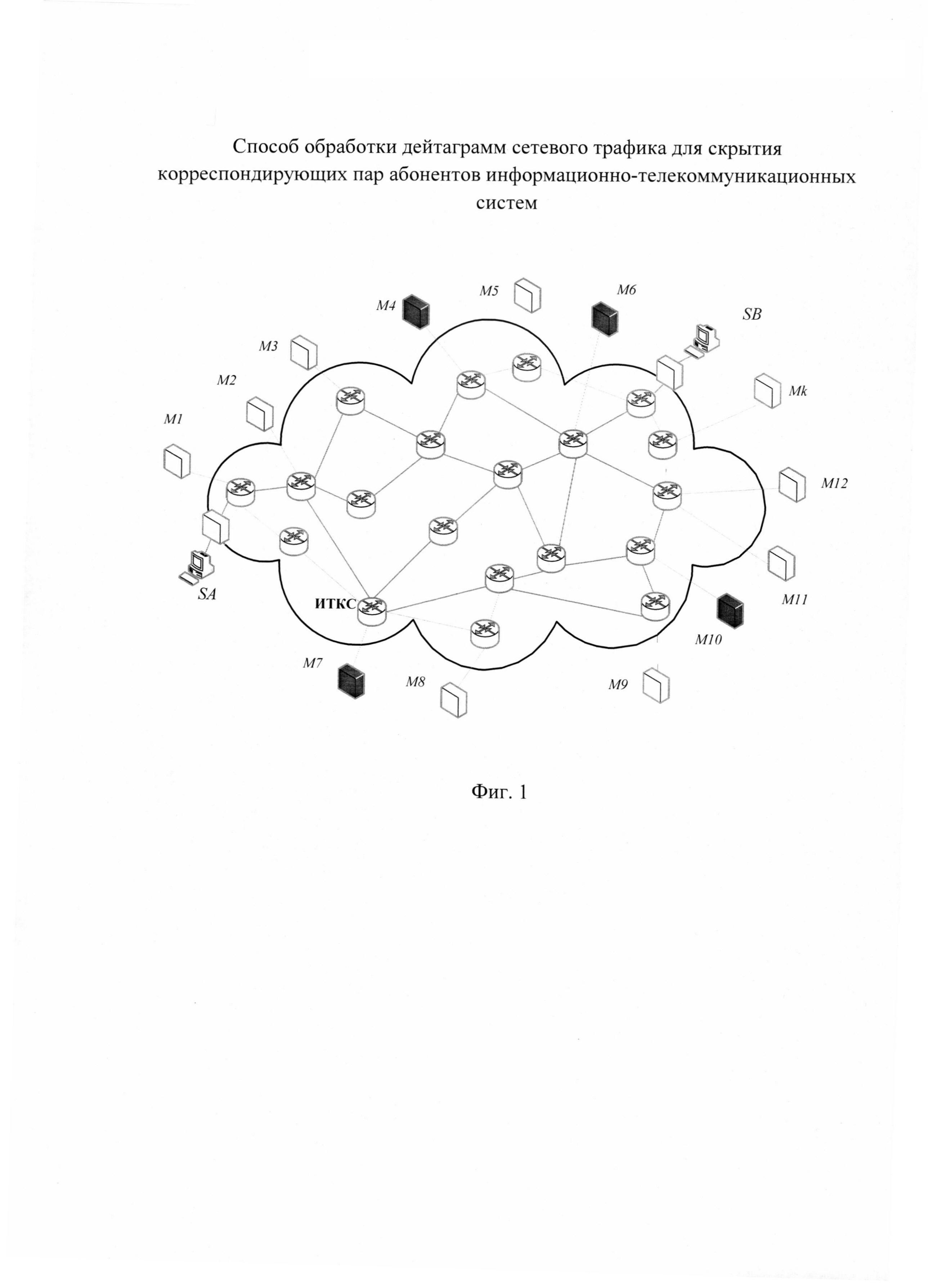

на фиг. 2 - блок-схема алгоритма обработки дейтаграмм сетевого трафика для скрытия корреспондирующих пар абонентов информационно-телекоммуникационных систем;

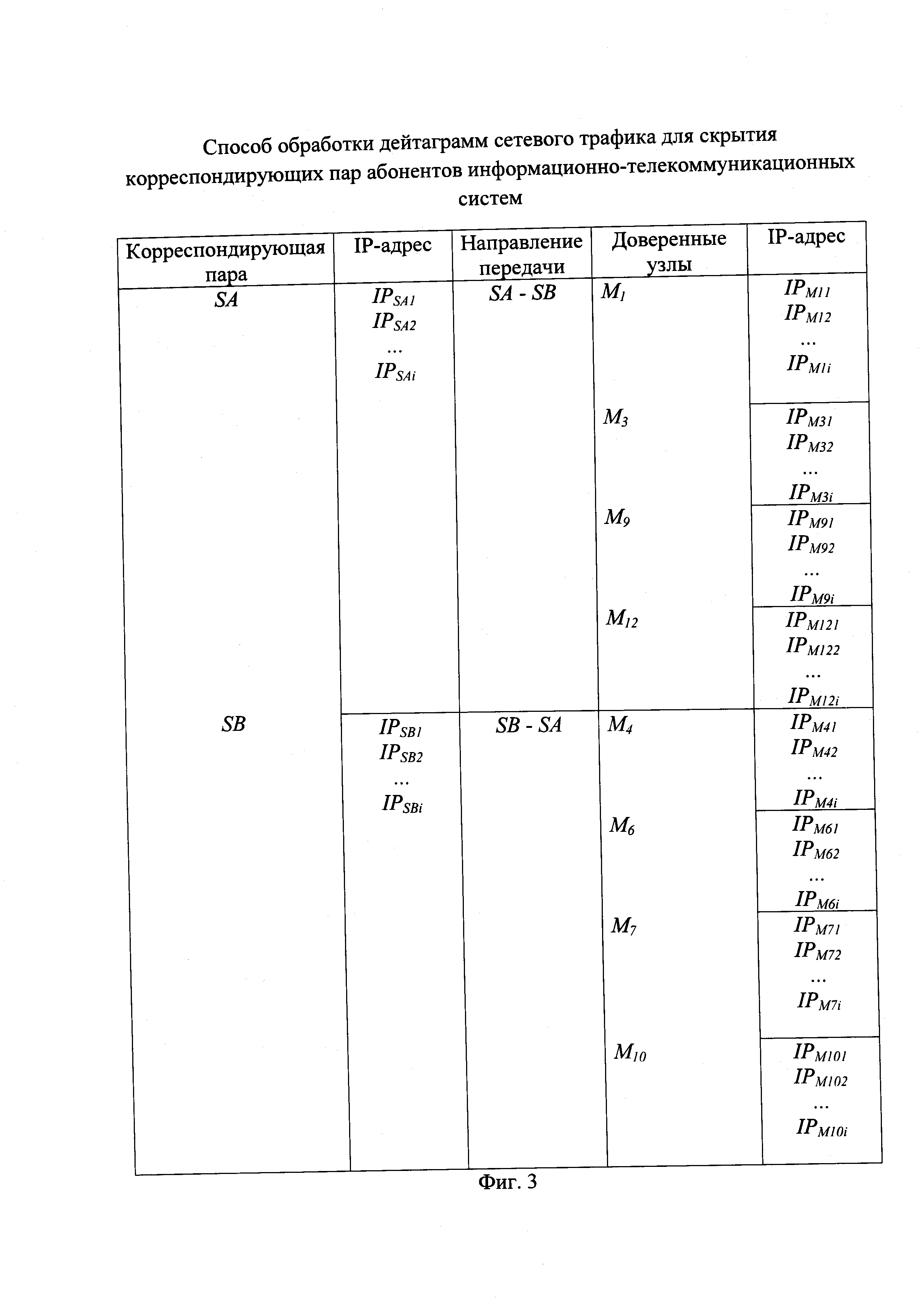

на фиг. 3 - вариант списка адресов для корреспондирующей пары SA-SB;

на фиг. 4 - формат заголовка IP-пакета (версии IPν4).

Реализация заявленного способа поясняется следующим образом.

В качестве сети передачи данных общего пользования (фиг. 1) рассматривается совокупность узлов и каналов электросвязи, специально созданная для организации связей между определенными точками с целью обеспечения передачи данных между ними [Правила присоединения сетей электросвязи и их взаимодействия (утв. постановлением Правительства РФ от 28 марта 2005 г. N 161). Электронный ресурс. URL: http://base.garant.ru/188008. Дата обращения 02.10.2014 г.].

Под узлом связи понимается составная часть сетей связи, предназначенная для объединения и распределения потоков сообщений [Большой энциклопедический словарь / Гл. ред. А.М. Прохоров. Изд. 2-е, перераб. и доп. М.; Изд-во «Большая Российская Энциклопедия, Научное издательство, 2000. - 1456 с.].

Для реализации предлагаемого способа формируют множество доверенных узлов {М}, выступающих в виде индивидуальных клиентов оператора связи (блок 2, фиг. 2), на которых генерируют трафик, характерный для оконечных пользователей данного сегмента сети. Количество оконечных пользователей значительно превышает количество узлов электросвязи, что уменьшает вероятность нахождения доверенного узла злоумышленником [Вентцель Е.С. Теория вероятностей. - М.: КНОРУС, 2010 г. - 664 с., стр. 27-28]:

где Рнду - вероятность нахождения доверенного узла злоумышленником,

Nду - количество доверенных узлов,

N - общее количество оконечных пользователей в сети:

где Noп - количество оконечных пользователей в сети.

В целях возможности имитации работы оконечных пользователей сети предварительно собирают среднестатистические данные о типе, объеме и суточной интенсивности трафика пользователей сегмента сети, в котором предполагается функционирование доверенного узла.

Далее множество доверенных узлов {М} разбивают на r непересекающихся подмножеств {Mr} (бл. 3 фиг. 2) любым способом, причем

где Nкп - количество корреспондирующих пар абонентов, так как для каждого направления передачи (от абонента SA к абоненту SB (SA-SB) и от абонента SB к абоненту SA (SB-SA)) по случайному закону выбирается свое подмножество доверенных узлов.

Разбиение множества - подразделение множества {М} на части (подмножества), при котором каждый элемент попадает в какую-то из частей и никакие две части не имеют общих элементов [Шоке Г.Н. Геометрия. - М.: «Мир», 1970 г. - 242 с., стр. 232].

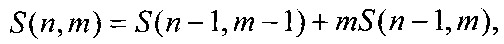

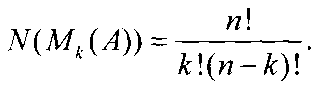

При этом число таких разбиений определяется следующим отношением (числа Стирлинга второго рода):

где S(n, m) - число разбиений множества из n элементов на m непересекающихся подмножеств [Сигал И.Х., Иванова А.П. Введение в дискретное программирование: модели и вычислительные алгоритмы. - М.: ФИЗМАТЛИТ, 2003. - 240 с., стр. 37]. Количество элементов при таком разбиении в полученных подмножествах может быть разным.

Число N(Mk(А)) всех k-элементных подмножеств множества А из n элементов определяется следующим отношением [Семенов А.С. Четыре лекции по комбинаторике: методические указания. - Ульяновск: УлГТУ, 2005. - 20 с., стр. 10]:

Количество элементов при таком разбиении во всех полученных подмножествах одинаково.

Запоминают состав полученных подмножеств, по случайному закону выбирают одно из них (блоки 3, 4 фиг. 2) для каждого из направлений передачи (от абонента SA к абоненту SB (SA-SB) и от абонента SB к абоненту SA (SB-SA)).

На фиг. 1 показана корреспондирующая пара абонентов SA, SB. Выбранное ей подмножество доверенных узлов в направлении передачи SA-SB выделено серым цветом. Это доверенные узлы M1, M3, М9, М12. Выбранное подмножество доверенных узлов в направлении передачи SB-SA выделено черным цветом. Это доверенные узлы М4, М6, М7, М10.

Каждому абоненту корреспондирующих пар и доверенным узлам назначается i IP-адресов.

Таким образом, формируют список адресов (фиг. 3), в котором для каждой из корреспондирующих пар запоминают:

- состав случайно выбранного подмножества (условные номера доверенных узлов) для каждого направления передачи,

- перечень разрешенных IP-адресов для абонентов корреспондирующих пар и доверенных узлов.

При передаче дейтаграммы от абонента SA корреспондирующей пары к абоненту SB на шлюз-компьютере, установленном на канале связи защищаемой сети с другими сетями, выделяют адрес отправителя SA и адрес получателя SB (блок 7 фиг. 2) сетевой дейтаграммы Pi, где i=1, 2, 3, …

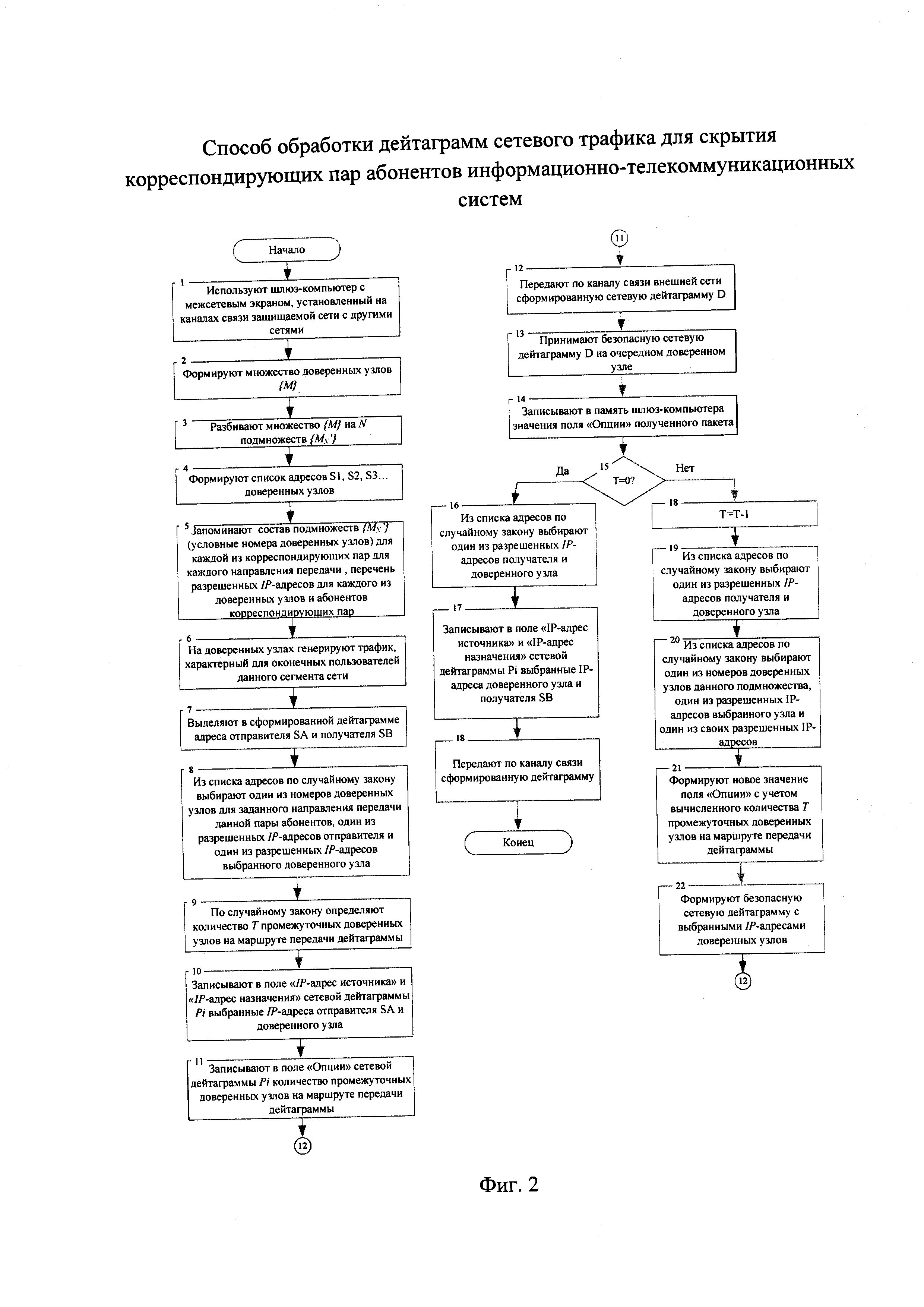

При передаче пакетов по сети промежуточные маршрутизаторы осуществляют их маршрутизацию по адресной информации (фиг. 4), имеющейся в заголовке пакета [правила представления заголовка пакета определяется ГОСТ Р ИСО/МЭК 7498-1-99. «Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 1. Базовая модель», стр. 13].

Из списка адресов по случайному закону выбирают один из номеров доверенных узлов, выделенных для данной корреспондирующей пары в данном направлении передачи, один из разрешенных IP-адресов отправителя и один из разрешенных IP-адресов выбранного доверенного узла. Записывают в поле «IP-адрес источника» и «IP-адрес назначения» сетевой дейтаграммы выбранные IP-адреса отправителя SA и выбранного доверенного узла (бл. 8, 10 фиг. 2).

По случайному закону определяют количество Т промежуточных доверенных узлов на маршруте передачи дейтаграммы. Причем значение Т не должно превышать количества элементов в подмножестве, закрепленном за данной корреспондирующей парой. Записывают данное значение в поле «Опции» сетевой дейтаграммы (бл. 9, 10 фиг. 2).

Поле «Опции» является необязательным и имеет переменную длину (фиг. 4).

Поддержка опций должна реализоваться во всех модулях IP (узлах и маршрутизаторах) [RFC 791, Internet Protocol, 1981, сентябрь, стр. 14-22].

Передают по каналу связи внешней сети сформированную сетевую дейтаграмму D (бл. 12 фиг. 2), принимают сетевую дейтаграмму D на очередном доверенном узле (бл. 13 фиг. 2).

Записывают в память значения поля «Опции» полученной дейтаграммы. Проверяют значение количества T промежуточных доверенных узлов на маршруте передачи дейтаграммы, (бл. 14, 15 фиг. 2).

Если значение Т равно 0, то из списка адресов по случайному закону выбирают один из разрешенных IP-адресов доверенного узла и получателя, которые записывают в поле «IP-адрес источника» и «IP-адрес назначения» SB (бл. 16, 17 фиг. 2) и передают по каналу связи сформированную дейтаграмму.

Если значение Т не равно 0, то уменьшают его на единицу. Полученное значение записывают в поле «Опции» формируемой сетевой дейтаграммы.

Далее из списка адресов по случайному закону выбирают один из номеров доверенных узлов этого же подмножества, один из разрешенных IP-адресов выбранного доверенного узла (для заполнения поля «IP-адрес назначения» сетевой дейтаграммы) и один из своих разрешенных IP-адресов (для заполнения поля «IP-адрес источника» сетевой дейтаграммы). Формируют сетевую дейтаграмму с выбранными ZP-адресами доверенных узлов.

Повторяют действия, начиная с передачи, приема сетевой дейтаграммы, проверки значения T, выбора доверенных узлов, формирования новых IP-адресов до тех пор, пока значение T не станет равным 0.

Таким образом, за счет отсутствия в заголовке пакетов одновременно адреса отправителя и получателя и случайной передачи пакетов между доверенными узлами обеспечивается предотвращение (существенное затруднение) определения существующих информационных потоков между элементами распределенной системы, выявления ее структуры, что позволит повысить их защищенность от удаленных атак. Технический результат достигнут.