РЕАЛИЗАЦИЯ ЗАЩИЩЕННОГО ОБМЕНА ИНФОРМАЦИЕЙ В ИСПОЛНЯЮЩЕЙ СИСТЕМЕ

Вид РИД

Изобретение

УРОВЕНЬ ТЕХНИКИ

[0001] Правильное конфигурирование защищенного обмена информацией представляет сложность во многих ситуациях. Например, протоколы защищенного обмена информацией, такие как протокол безопасных соединений (SSL) и протоколы безопасности на транспортном уровне (TLS), могут конфигурироваться в операционной системе. Конфигурирование протоколов в операционной системе может потребовать конфигурирования сертификата от центра сертификации и/или пар ключей, на которых строится защищенный обмен информацией. Трудность может представлять не только такое конфигурирование операционной системы, но и то, что каждая реализация протокола, операционная система и/или приложение могут предъявлять различные требования к конфигурации для оценки степени защищенности обмена информацией, например, криптографическая функциональность. Трудно может быть не только реализовывать различные требования, предъявляемые к конфигурированию, но и в случае, если операционная система или приложение нагружены недостаточно, сертификат и/или секретный ключ могут подвергаться риску потери, если сервер будет взломан. Потеря секретного ключа приводит к потере уровня доверия в преимуществах криптографии защищенного обмена информацией, так как этот ключ может использовать взломщик.

[0002] Попытки выгрузить шифрование из конфигурирования операционной системы привели к появлению нескольких интерфейсов программирования приложений. Например, криптографический стандарт с общим ключом PKCS#11 использовался в виртуальной машине для представления криптографических базисных элементов без раскрытия самого ключа гостевой операционной системе. Тем не менее, решение для конфигурирования может оказаться трудным, так как разные программы могут иметь разные требования для использования стандарта PKCS#11. Хотя для эффективного упрощения использования защищенного обмена информацией привлекались различные способы, вследствие сложности задач, эти способы имеют неодинаковый успех.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

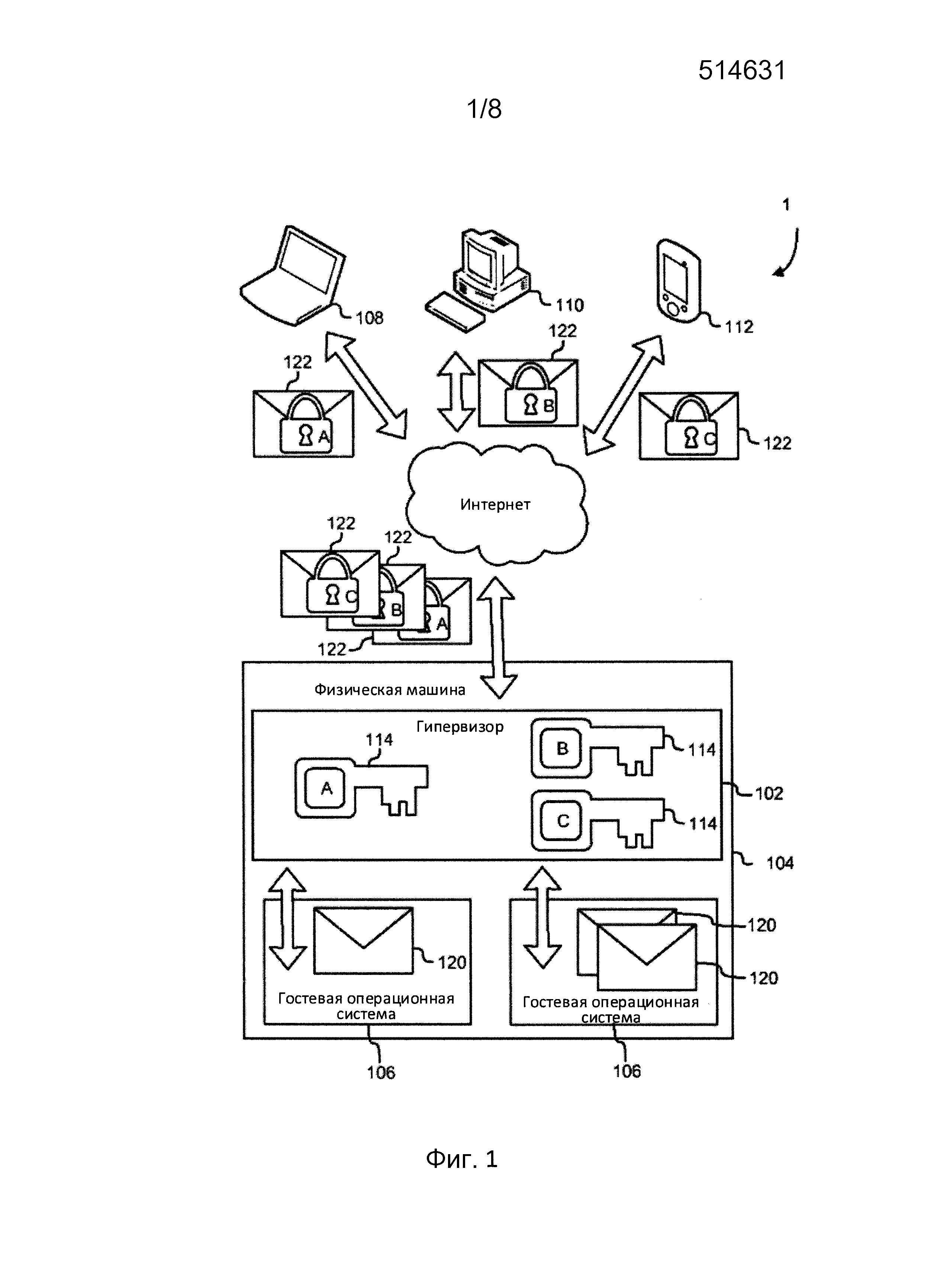

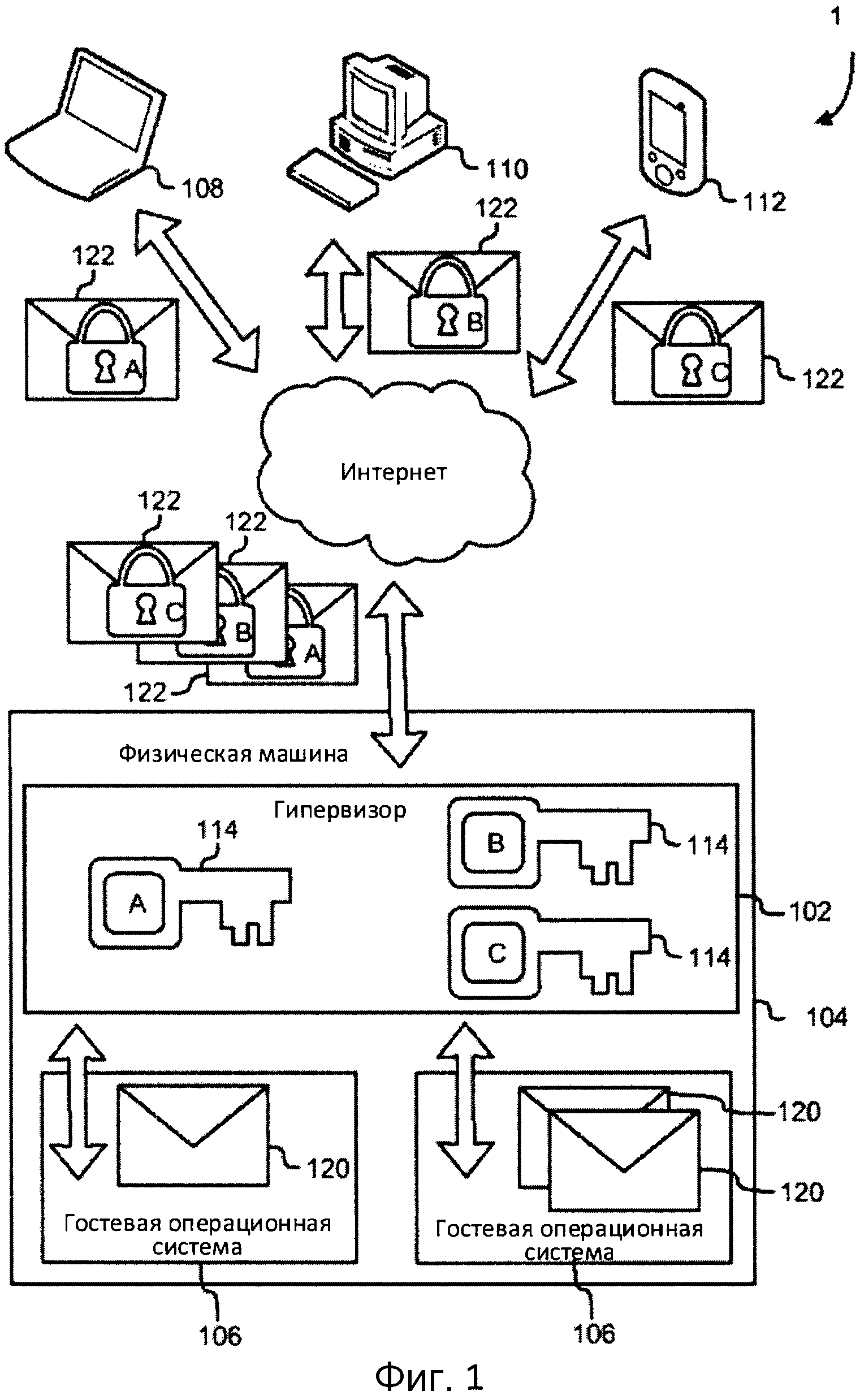

[0003] На Фигуре 1 приведен наглядный пример защищенного потока обмена сообщениями в гостевой операционной системе в соответствии с по меньшей мере одним вариантом воплощения.

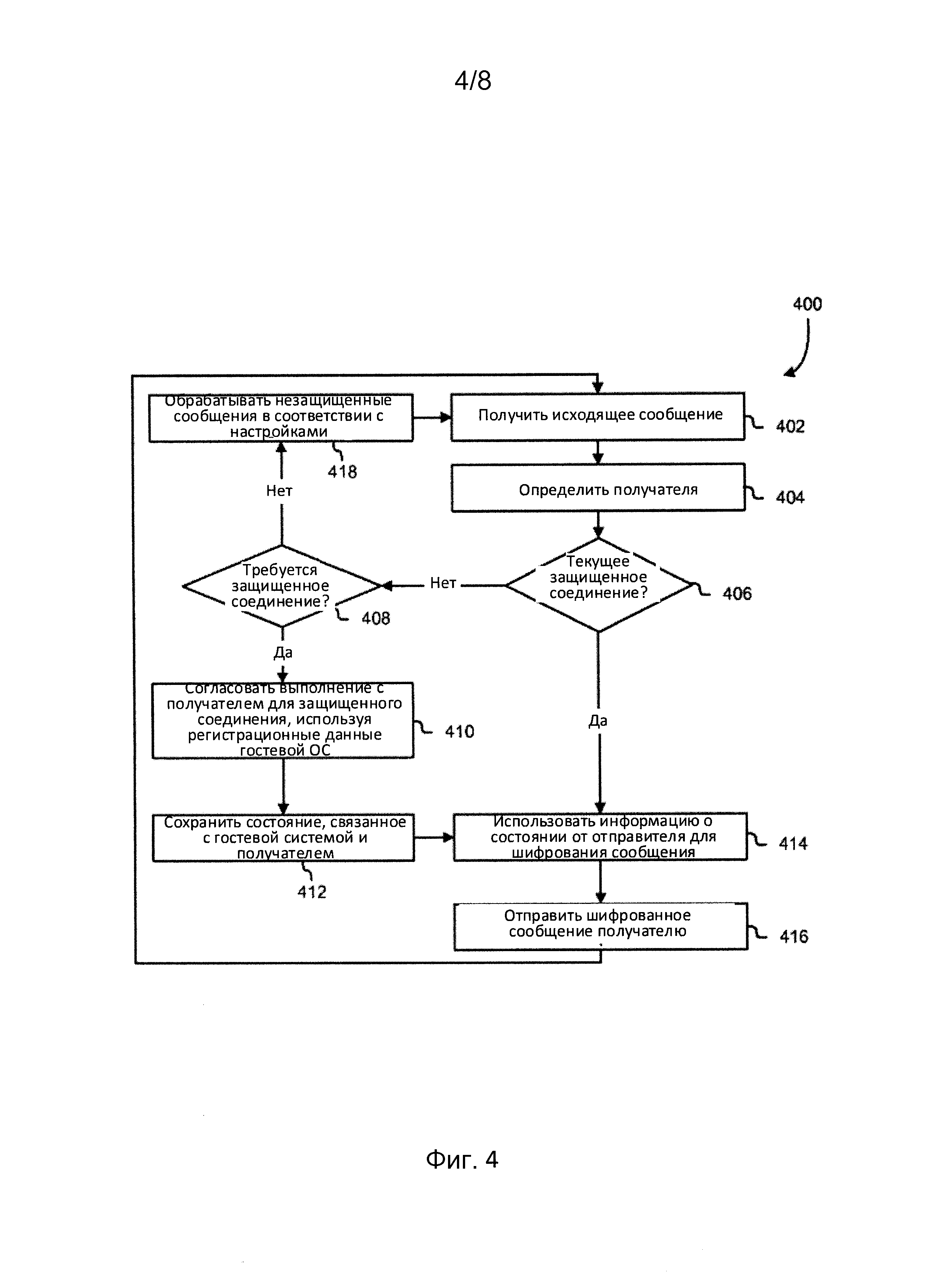

[0004] На Фигуре 2 приведен наглядный пример способа, который может использоваться для обеспечения защищенного обмена информацией в виртуализованной среде в соответствии с по меньшей мере одним вариантом воплощения.

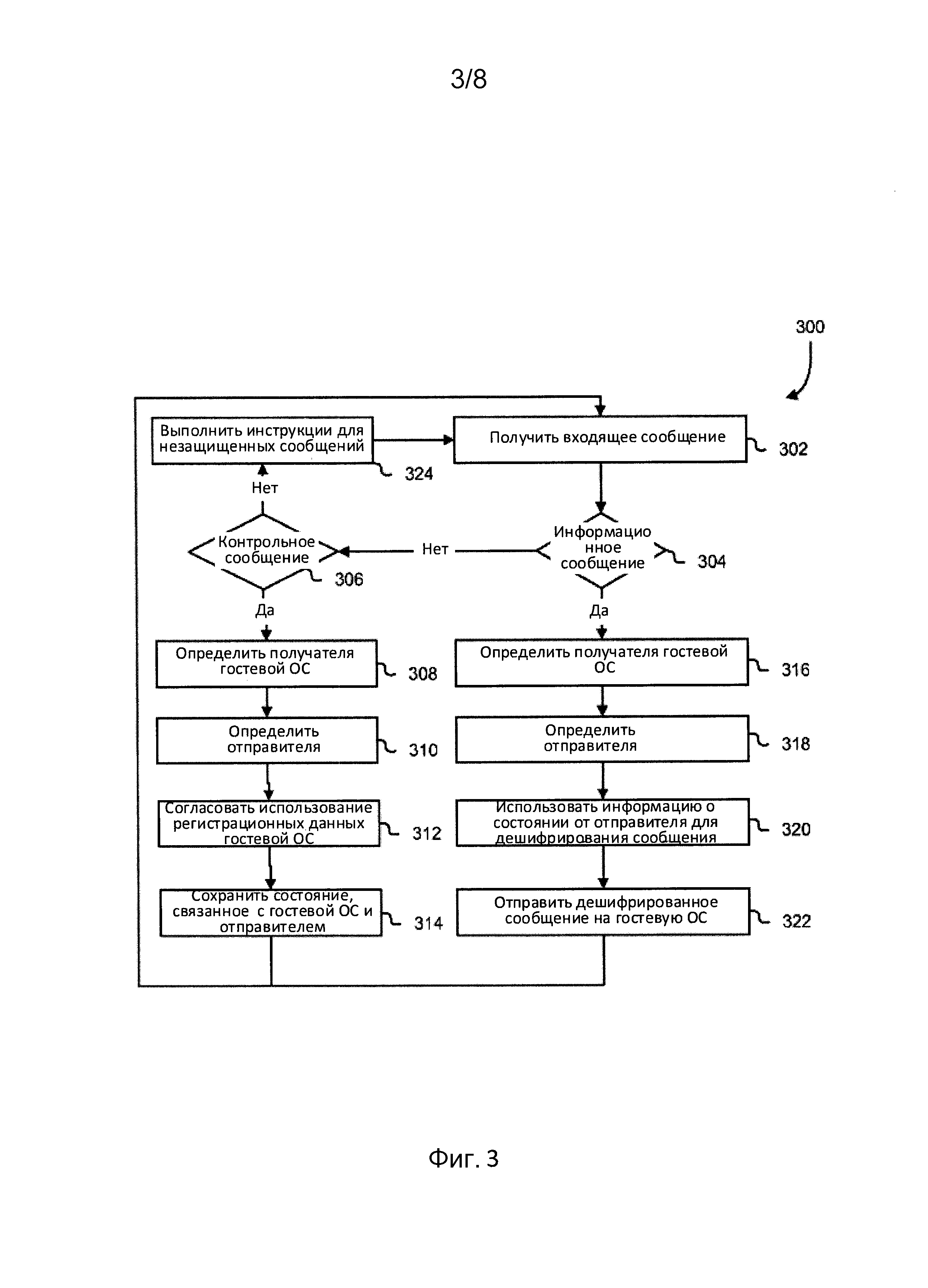

[0005] На Фигуре 3 приведен наглядный пример способа, который может использоваться для приема защищенной информации в виртуализованной среде в соответствии с по меньшей мере одним вариантом воплощения.

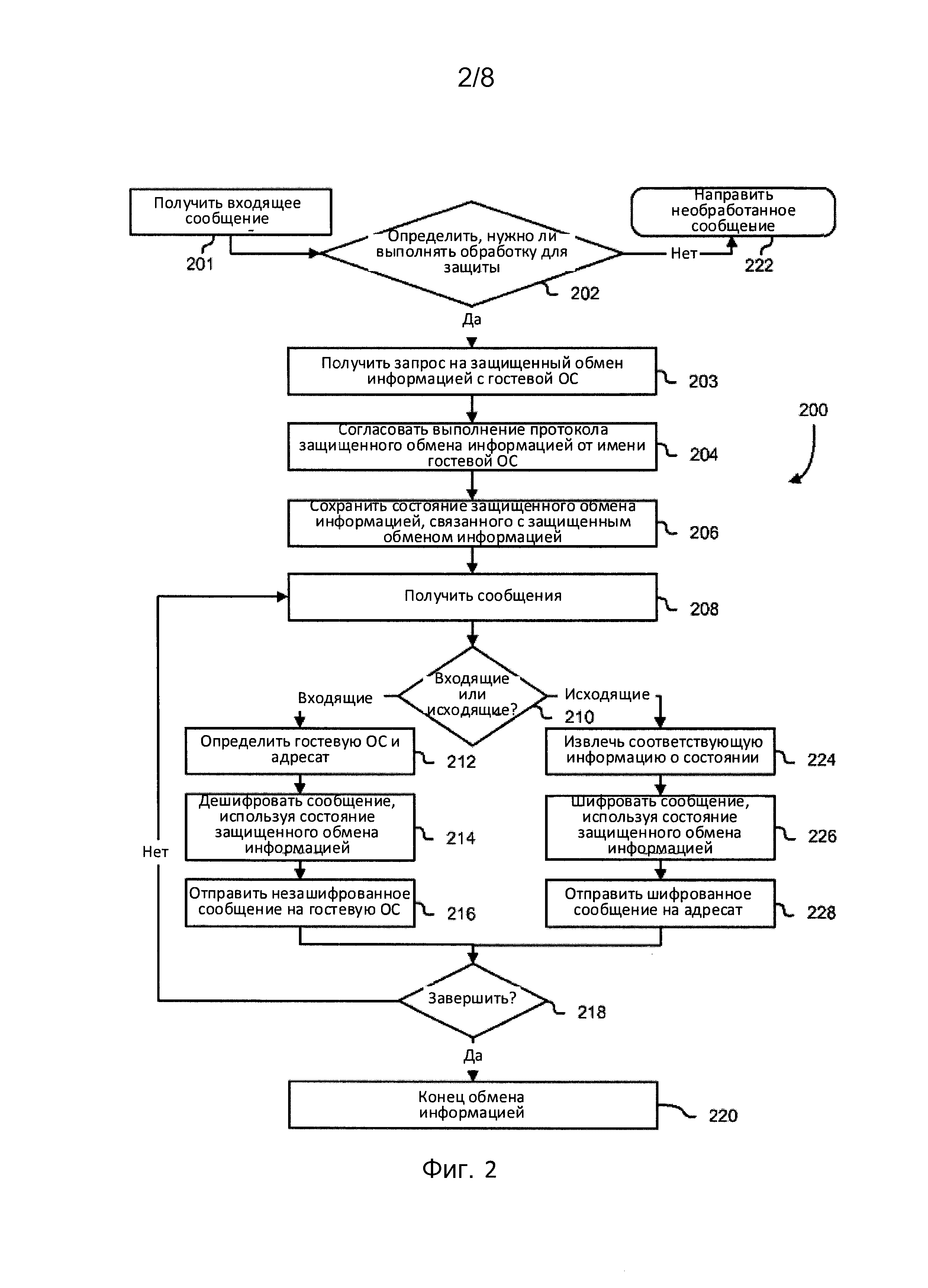

[0006] На Фигуре 4 приведен наглядный пример способа, который может использоваться для отправки защищенной информации в виртуализованной среде в соответствии с по меньшей мере одним вариантом воплощения.

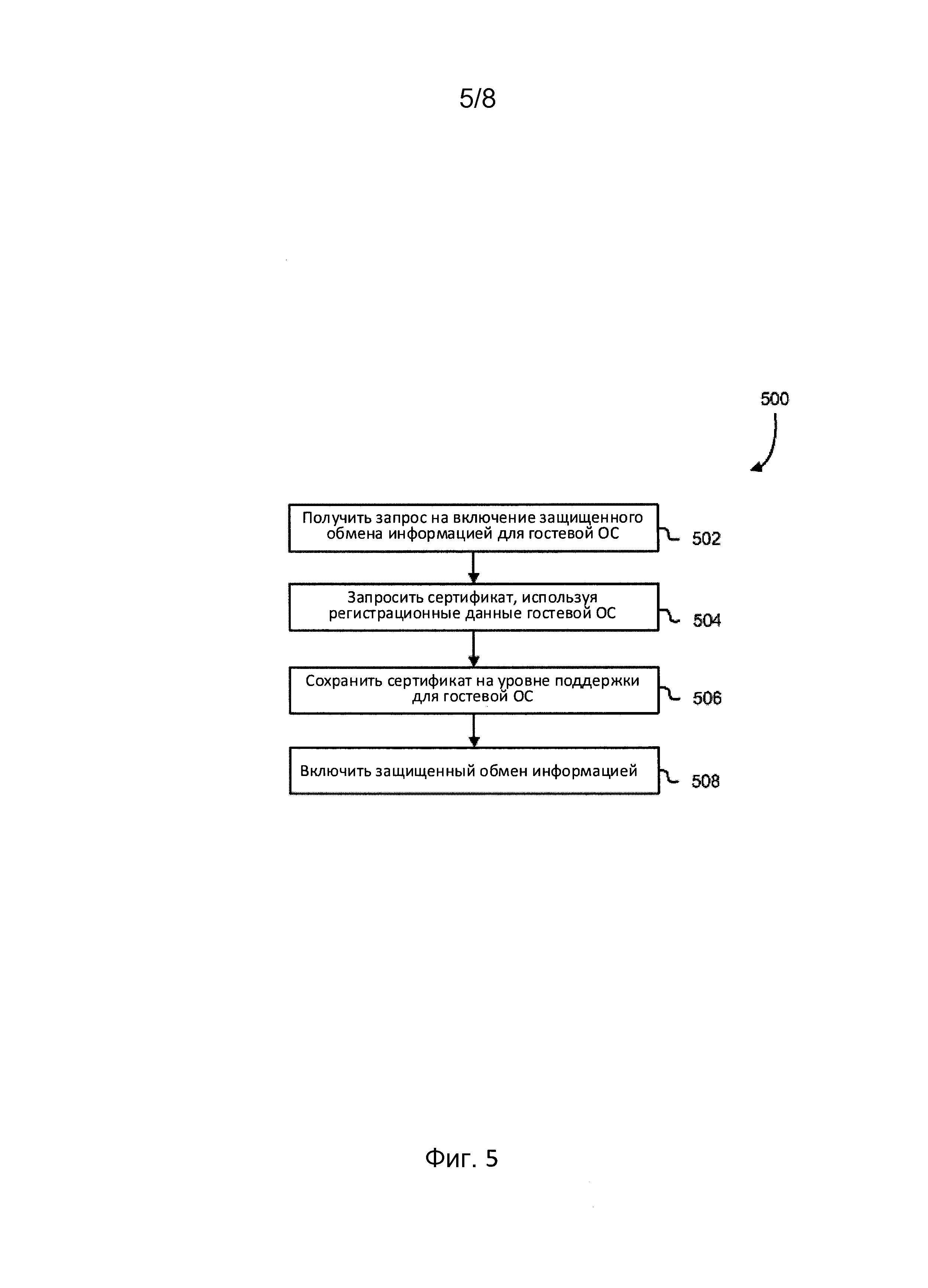

[0007] На Фигуре 5 приведен наглядный пример способа, который может использоваться для подготовки виртуальной машины для защищенного обмена информацией в соответствии с по меньшей мере одним вариантом воплощения.

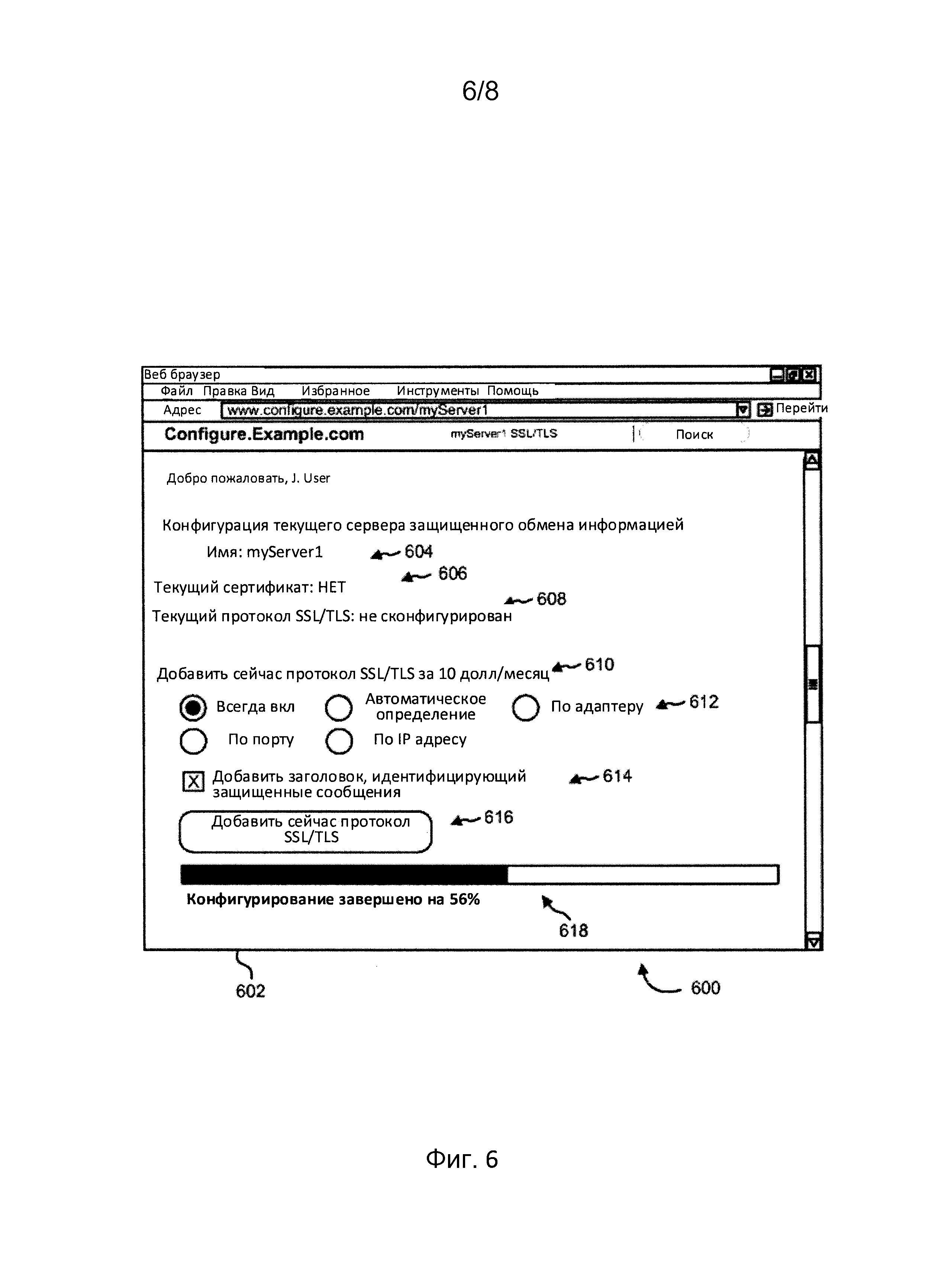

[0008] На Фигуре 6 приведен наглядный пример веб-страницы, которая может использоваться для конфигурирования защищенного обмена информацией в соответствии с по меньшей мере одним вариантом воплощения.

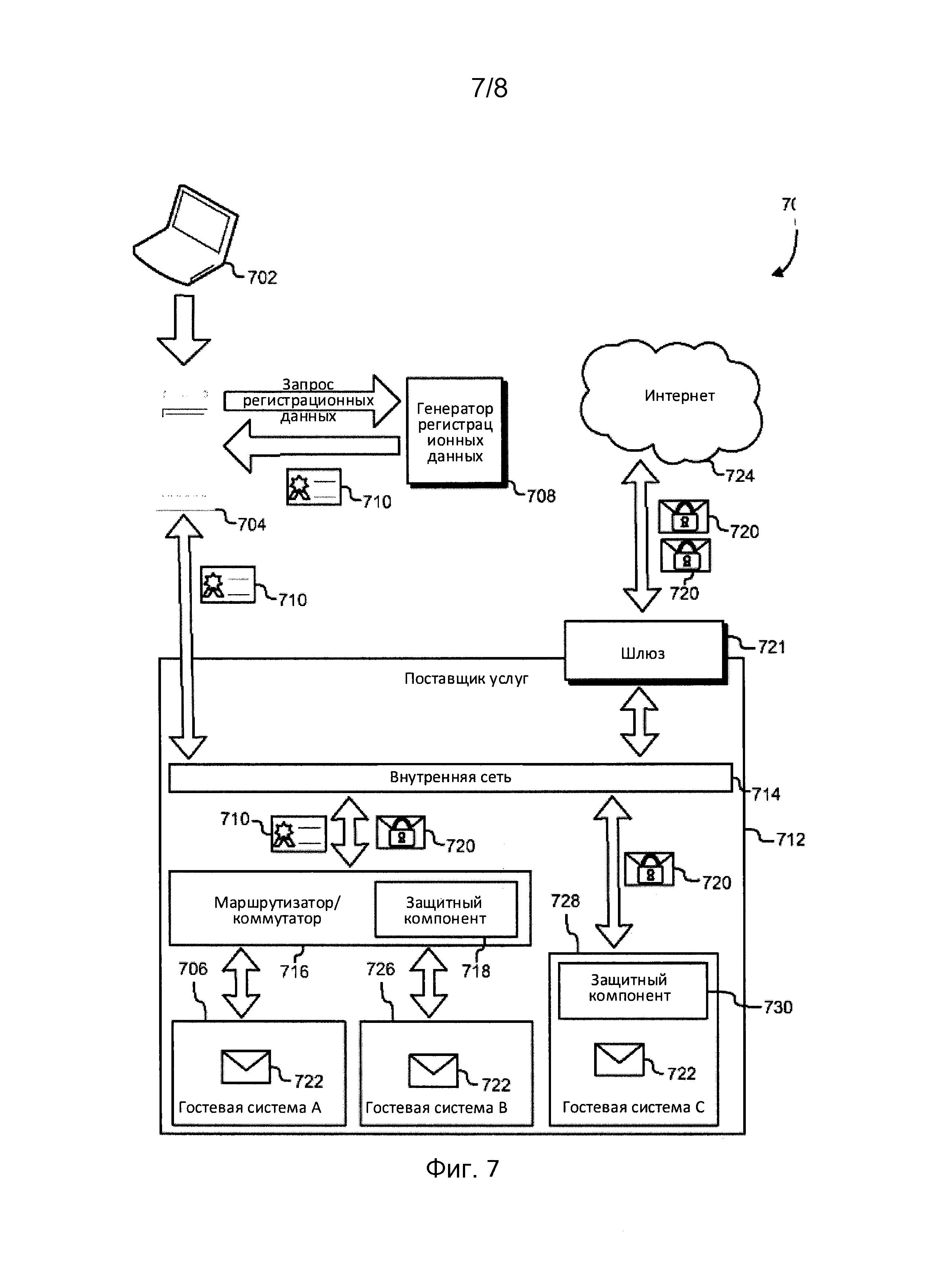

[0009] На Фигуре 7 приведен наглядный пример передачи и использования регистрационных данных, предоставленных исполняющей системой поставщика услуг в соответствии с по меньшей мере одним вариантом воплощения.

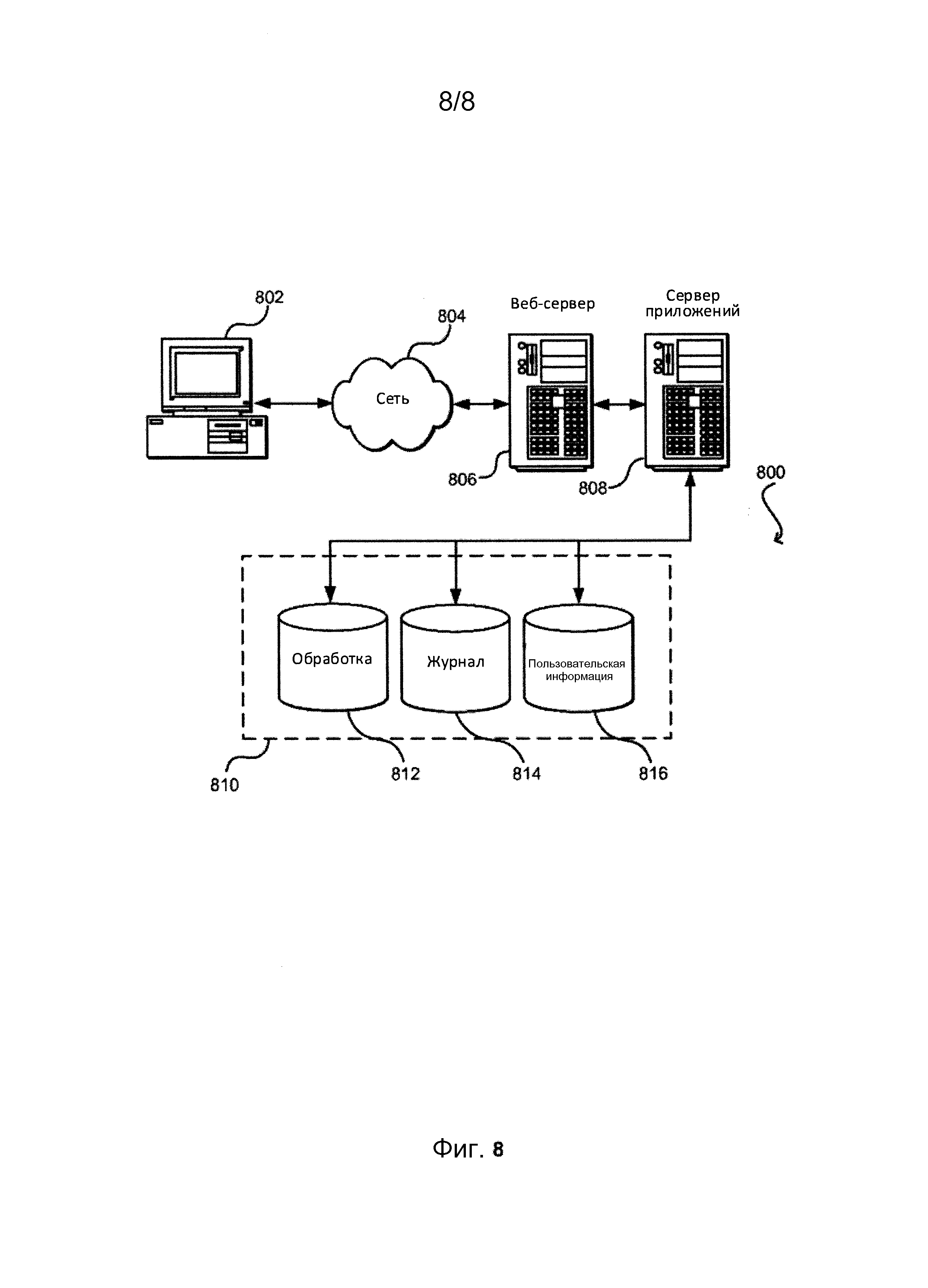

[0010] На Фигуре 8 приведен пример среды, в которой могут быть реализованы различные варианты воплощения.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

[0011] В приведенном описании будут рассмотрены различные варианты воплощения. В пояснительных целях излагаются конкретные конфигурации и подробности, что необходимо для обеспечения глубокого понимания вариантов воплощения. Однако для специалистов в данной области техники также будет очевидно, что данные варианты воплощения могут иметь место без конкретных деталей. Кроме того, общеизвестные функции могут быть опущены или упрощены, чтобы не мешать рассмотрению описываемого варианта воплощения.

[0012] Описываемые и предлагаемые здесь способы включают в себя системы и способы реализации защищенного обмена информацией в исполняющей системе от имени гостевой операционной системы. Например, исполняющая система в виртуализованной среде, такая как гипервизор, может согласовывать, шифровать и дешифровать сообщения от имени гостевой операционной системы в одной или более гостевых операционных системах на компьютере. Сверх обычных режимов работы по управлению одной или более гостевыми операционными системами, гипервизор может также обрабатывать сообщения между целевой вычислительной системой и гостевой операционной системой. Гипервизор может использовать регистрационные данные (мандаты), определяющие гостевую операционную систему для создания и поддержки защищенных каналов обмена информацией с целевой вычислительной системой. Хотя защищенные каналы обмена информацией являются открытыми, гипервизор может хранить соответствующие ключи, секретные данные и прочую информацию о состоянии для каждой сессии защищенного обмена информацией. При помощи проверки направления маршрута каждой порции входящей или исходящей информации гипервизор может определить, какой режим может быть использован для обработки информации, например, шифрование или дешифрование информации. Обработка сообщений при помощи гипервизора может сделать защищенный обмен информацией прозрачным для гостевой операционной системы. Например, гостевая операционная система может отправлять дешифрованные сообщения при помощи виртуального драйвера, которые перехватываются гипервизором и шифруются перед отправкой с компьютера. Посредством обеспечения безопасного обмена информацией гипервизор может защитить секретную информацию гостевой операционной системы от взлома этой гостевой операционной системы, а также снизить нагрузку на конфигурирование гостевой операционной системы. Безопасный обмен информацией также может обеспечить преимущество защиты достоверности, подлинности и/или секретности сообщения.

[0013] На Фигуре 1 приведен пример среды 100, в которой реализация защищенного обмена информацией в исполняющей системе может выполняться в соответствии с по меньшей мере одним вариантом воплощения. Гипервизор 102 на физической машине 104 может обслуживать гостевые операционные системы 106. Гостевые операционные системы 106 могут отправлять и принимать сообщения от других вычислительных устройств, включая переносные компьютеры 108, настольные компьютеры 110 и мобильные устройства 112, включая мобильные телефоны. Например, на Фигурах 2-4 приведены наглядные примеры способов, которые можно использовать при отправке и/или приеме защищенных сообщений. Гипервизор 102 может согласовывать защищенные соединения с вычислительными устройствами 108, 110, 112 и сохранять информацию о состоянии 114, которая связана с каждым защищенным соединением. Незашифрованные сообщения 120 (или сообщения, которые были зашифрованы более высокоуровневым приложением, работающим в гостевой операционной системе 106) могут отправляться гостевой операционной системой 106 и перехватываться гипервизором 102. Гипервизор 102 может использовать информацию о состоянии 114, связанную с гостевой операционной системой 106 и целевым вычислительным устройством для подготовки защищенных сообщений 122 из незашифрованных сообщений 120. Защищенные сообщения 122 могут затем отправляться на свои целевые вычислительные устройства 108, 110, 112.

[0014] Гипервизор может также обрабатывать входящие защищенные сообщения. Гипервизор может проверять входящие защищенные сообщения 122 с целью определения целевой гостевой операционной системы и вычислительного устройства-источника 108, 110, 112. Используя определенное целевое устройство и устройство-источник, гипервизор 102 может затем использовать соответствующую информацию о состоянии 114 для подготовки незашифрованного сообщения 120 и/или проверки достоверности защищенного сообщения 122. Незашифрованное сообщение 120 может затем отправляться на гостевую операционную систему 106.

[0015] Хотя гипервизор 102 рассматривался как пример исполняющей системы для гостевой операционной системы, возможны также другие конфигурации, включая другое оборудование и/или программное обеспечение. Гипервизор можно рассматривать как исполняющую систему виртуализации, включая Dom0 в системе Xen®, родительский раздел в системе Hyper-V и службах, предоставляемых системой виртуализации гостевой операционной системе. В одном варианте воплощения может использоваться защищенный компонент, например, криптографический процессор или аппаратный модуль безопасности (hardware security module (HSM). В зависимости от того, поддерживает ли аппаратный модуль безопасности HSM несколько гостевых операционных систем 106, гипервизор может облегчить обмен информацией с модулем HSM и гостевой операционной системой. Например, гипервизор 102 может направить защищенные сообщения с адресатом гостевой операционной системы на модуль HSM. Незашифрованные сообщения, полученные с модуля HSM, могут быть затем приняты гипервизором 102 и направлены на гостевую операционную систему 106. В другом варианте воплощения исполняющая система может представлять собой виртуализованный драйвер. Виртуализованный драйвер может обеспечивать преимущества защищенного соединения, например, достоверность, подлинность и секретность сообщения, посредством использования хеш-кодов аутентификации сообщений (Hash-based Message Authentication Codes (HMAC)) и шифрования. Например, использование виртуализованного драйвера гостевой операционной системой может указывать на использование защищенного соединения. Драйвер может быть подписан кодом HMAC и шифровать исходящие сообщения. Код HMAC может подтверждать достоверность и полномочия сообщения, потому что подписывать сообщение может только держатель секретного ключа, подпись также проверяет достоверность сообщения при помощи хеш-функции. Будучи зашифрованным, сообщение также может обоснованно предполагать секретность. В другом варианте воплощения исполняющая система или системы могут обеспечивать защищенный обмен информацией для гостевых систем, т.е. компьютерной системы, на которой операционная система работает непосредственно на аппаратной части компьютерной системы. Например, исполняющая система может представлять собой вычислительный ресурс, который принимает сообщения от имени гостевых систем, которые могут быть другими вычислительными ресурсами. Вычислительная система может получать незашифрованные сообщения от гостевой системы и обрабатывать их с целью отправки по протоколу безопасности. Полученные сообщения могут обрабатываться и отправляться в незашифрованном виде на целевую гостевую систему. Одним из преимуществ может быть то, что данные гостевые системы могут иметь защиту от доступа к регистрационным данным. Например, гостевая система может не иметь возможности получать непосредственный доступ к регистрационным данным, пока пользователь не разрешит это в настройках. В некоторых вариантах воплощения только поставщик услуг имеет доступ к регистрационным данным; гостевая система не имеет.

[0016] Так как незашифрованные сообщения не выходят за границу доверия, сообщения все равно могут рассматриваться как защищенные по меньшей мере в некоторых ситуациях. Граница доверия может определяться системой, в которой все подсистемы являются доверенными. Так как незашифрованные сообщения готовятся в пределах границы на физической машине или на доверенном соединении с модулем HSM, незашифрованные сообщения могут не выходить за границу доверия вычислительных устройств, включая сетевые устройства. Если гостевая операционная система рассматривается как менее защищенная, чем исполняющая система, как это может быть с приложениями или системами, постоянно находящимся в разработке, секреты могут фактически восприниматься как более защищенные в исполняющей системе. Например, приложение может иметь уязвимость, которую использует взломщик, и которая позволяет ему проникнуть в гостевую операционную систему. Однако вследствие того, что персональные данные сохраняются при помощи гипервизора, взломщик не может получить доступ к этим персональные данным, например секретным ключам, потому что гостевая операционная система не имеет доступа к персональным данным. В некоторых вариантах воплощения пользователь может иметь доступ только к гостевой операционной системе, так как гипервизор и прочие вычислительные ресурсы могут управляться организацией. Если организация имеет больше опыта в усилении защиты систем, чем пользователь, то пользователь может предпочесть, чтобы организация управляла персональными данными и защищенными соединениями.

[0017] Перенеся ответственность за защищенный обмен информацией с гостевой операционной системы на исполняющую систему, можно получить некоторые преимущества, например, гипервизор. Например, защищенный обмен информацией может больше не зависеть от операционной системы. Так как защищенный обмен информацией реализован в гипервизоре, гостевые операционные системы разных версий и видов могут пользоваться преимуществами защищенного обмена. Версии протоколов защищенного обмена информацией могут обновляться в гипервизоре с меньшим потенциальным влиянием на гостевую операционную систему. Гостевые операционные системы могут обновляться с внесением незначительной сложности конфигурирования защищенного обмена информацией или конфликтов. При реализации в исполняющей системе может стать более практичной автоматизация. Конфигурирование гипервизора может быть аналогичным в компьютерах, если не таким же самым, несмотря на различия гостевых операционных систем, процесс автоматизации должен нацеливаться только на гипервизор. Может потребоваться автоматическое конфигурирование защищенного обмена информацией, например, SSL и/или TLS, так как администратору сервера не нужно будет знать, как конфигурировать сервер вручную. Прикладной программный интерфейс (API) автоматизации включения SSL/TLS и/или повторные сертификаты и прочие секреты можно также задействовать при помощи автоматизации. При помощи автоматизации защищенный обмен информацией может стать прозрачнее для разработчика, и имеет минимальную конфигурацию, так как сообщения, отправленные в незашифрованном виде, защищаются исполняющей системой, а не гостевой операционной системой. Например, разработчику нужно только направить приложение на обмен, используя канал обмена информацией, такой как драйвер, адаптер, IP-адрес или порт, видимый гостевой операционной системой, для запроса защищенного обмена информацией. Исполняющая система, например, гипервизор, может получать сообщения по каналу и реализовывать защищенный обмен с устройством-адресатом, указанным приложением в гостевой операционной системе. Другие преимущества по переносу функций защищенного обмена информацией на уровень поддержки включают в себя, но не ограничиваются ими, возможность обновления протоколов без специального переконфигурирования приложения или его изменения (быстрая переналаживаемость в части криптографии) и возможность увеличивать ускорение криптографического оборудования стандартным образом без операционной системы или специальной поддержки приложений.

[0018] В одном варианте воплощения гипервизор на компьютере - хосте, как видно на Фигуре 1, может защищать обмен информацией от имени гостевой операционной системы при помощи способа защиты обмена 200. Некоторые или все способы 200 (или любые другие способы, описанные здесь, или их варианты и/или комбинации) могут выполняться под управлением одной или более компьютерных систем, сконфигурированных при помощи исполнительных инструкций, и могут реализовываться в виде кода (например, исполнительные инструкции, одна или более компьютерных программ или одно или более приложений), исполняемых коллективно на одном или более процессорах на оборудовании или его комбинациях. Данный код может сохраняться на читаемых компьютером носителях информации, например, в виде компьютерной программы, содержащей набор инструкций, исполняемых одним или более процессорами. Читаемый компьютером носитель информации может быть промежуточным.

[0019] Гипервизор может принять входящее сообщение 201. Если сообщение требует 202 дальнейшей обработки по его защите, то гипервизор может принять 203 запрос как запрос на защищенный обмен информацией с гостевой операционной системой и внешней компьютерной системой. В противном случае гипервизор может направить 222 сообщение в необработанном виде. Гипервизор может согласовать 204 протокол безопасности от имени гостевой операционной системы, используя регистрационные данные гостевой операционной системы, например, информацию об IP адресе, ключах и/или сертификатах. Информация, относящаяся к протоколу и его состоянию, например, замененные ключи, секреты или другая информация о состоянии, может сохраняться 206 и соотноситься с гостевой операционной системой. Затем сообщения можно принимать 208 от внешней вычислительной системы и/или гостевой операционной системы при помощи гипервизора. Если сообщения являются входящими 210, гипервизор может определить 212 гостевую операционную систему-адресат и внешнюю компьютерную систему-источник. Используя адресат и источник, гипервизор может найти информацию о состоянии и регистрационные данные гостевой операционной системы для дешифрования 214 и проверки входящего сообщения. При помощи проверки можно определить достоверность и подлинность сообщения. Затем можно отправлять 216 незашифрованное сообщение на гостевую операционную систему. Если обмен информацией завершен 218, то гипервизор может закончить обмен информацией 220, закрыв канал обмена на внешнюю компьютерную систему и удалив соответствующую информацию о состоянии. Если обмен информацией не завершен 218, система может ожидать дополнительных сообщений 208.

[0020] Если незашифрованные исходящие сообщения принимаются от гостевой операционной системы 210, то гипервизор может использовать гостевую операционную систему-источник с соответствующим адресатом сообщения для извлечения 224 информации о состоянии. Используя информацию о состоянии, гипервизор может шифровать 226 и/или подписывать кодом HMAC незашифрованное исходящее сообщение. Шифрованное исходящее сообщение может затем быть отправлено адресату 228. Если обмен информацией завершен 218, то гипервизор может закончить сессию 220. В противном случае, гипервизор может ожидать следующее сообщение 208.

[0021] Способом 200 можно получить несколько преимуществ, показанных на Фигуре 2. Новые входящие защищенные сообщения могут быть прозрачными для гостевой операционной системы. При новых входящих сообщениях гипервизор может выполнить согласование с источником запроса, не обращаясь к гостевой операционной системе-адресату. После того как гипервизор завершил согласование, защищенные сообщения могут передаваться между источником и гостевой операционной системой. При помощи одного гипервизора, имеющего доступ к регистрационным данным каждой гостевой операционной системы, могут также обслуживаться несколько гостевых операционных систем. Каждая гостевая операционная система может иметь свои собственные регистрационные данные, например, сертификат, IP-адрес, ключи и прочую индивидуальную информацию. Эти регистрационные данные могут принадлежать физическому компьютеру, управляемому гипервизором. Так как гипервизор работает как шлюз между гостевыми операционными системами и внешним миром, он может иметь возможность выполнять взаимодействие от имени каждой гостевой операционной системы без конфигурирования или осведомленности каждой внешней системой, участвующей во взаимодействии. Например, входящее сообщение может прийти по интерфейсу аппаратной части. Гипервизор может принимать сообщение от интерфейса аппаратной части и определять, является ли это сообщение защищенным. Используя регистрационные данные гостевой операционной системы, гипервизор может начать выполнять роль гостевой операционной системы по созданию и поддержке защищенного соединения. Так как гипервизор всегда может быть частью маршрута гостевой операционной системы, вычислительное устройство, использующее данное защищенное соединение, может не иметь возможности различить, что гипервизор выполняет взаимодействие и защищает сообщения от имени гостевой операционной системы.

[0022] Конфигурирование гипервизора может включать в себя выбор опций для исходящих и входящих защищенных соединений. В одном варианте воплощения администратор может сделать выбор из нескольких опций для определения, какие из сообщений необходимо защитить, например: защита всех соединений, определяющих защищенные и незащищенные порты, автоматическая регистрация тех сообщений, которые необходимо обрабатывать как защищенные, определение защищенных и незащищенных IP адресов и определение защищенных и незащищенных сопрягающих устройств. Например, сетевой трафик портов 22 и 80 может обрабатываться как незащищенный, но трафик по порту 443 может быть защищен. В другом варианте воплощения гостевая операционная система может иметь два IP адреса. Один из IP-адресов может использоваться для приема незащищенных сообщений, а второй адрес может давать команду гипервизору генерировать и поддерживать защищенное соединение. Гипервизор может определять, подлежит ли сообщение защите при помощи явной или неявной информации. В одном варианте воплощения входящий сетевой трафик может задаваться неявно, например, посредством проверки. Например, если входящий трафик является защищенным по протоколу, например, SSL/TLS, то гипервизор может использовать установленный протокол безопасности. В другом варианте воплощения входящий сетевой трафик может задаваться явно, например, как трафик по указанным портам или IP адресам.

[0023] На Фигуре 3 приведен пример способа, который может выполняться на компьютерной системе, такой как физическая машина 104 на Фигуре 1. В одном варианте воплощения гипервизор на хост-машине может обрабатывать защищенные сообщения, полученные при помощи способа приема 300. Гипервизор может принять 302 входящее сообщение. Если сообщение не является защищенным сообщением 304, а сообщение 306 является защищенным управляющим сообщением, может последовать процесс контроля защищенного сообщения. Примеры управляющих сообщений могут включать в себя обмен сигналами для установления связи или повторное взаимодействие. Процесс управления гипервизора может определять 308 гостевую операционную систему-адресат для того, чтобы использовать регистрационные данные гостевой операционной системы при взаимодействии. Отправитель может быть определен 310 для соответствия с информацией о состоянии. Используя определенную информацию, гипервизор может согласовать 312 любые изменения или подготовку защищенного соединения с отправителем от имени гостевой операционной системы. Новая и измененная информация о состоянии может сохраняться и ассоциироваться 314 с гостевой операционной системой и отправителем. В другом примере, гипервизор может перехватывать запросы на повторное установление защищенного соединения. С использованием сохраненной информации о состоянии, например, информации о сессии, обмен информацией может быть продолжен.

[0024] Если сообщение является 304 защищенным, гипервизор может начать процесс приема сообщения при помощи определения 316 гостевой операционной системы - адресата и определения 318 информации об отправителе. Используя информацию о назначении и информацию об отправителе, гипервизор может найти соответствующую информацию о состоянии. Используя информацию о состоянии, гипервизор может дешифровать 320 и/или проверить сообщение. Дешифрованное сообщение затем может быть отправлено 322 на гостевую операционную систему. Если дешифрирование 322 и/или проверка заканчиваются неудачей, гипервизор может отреагировать на это, например, запросить другое сообщение, зарегистрировать отрицательный результат, оборвать и /или восстановить соединение.

[0025] Если сообщение определяется 304 как незащищенное и определяется 306 как незащищенное управляющее сообщение, оно может обрабатываться 324 как незащищенное сообщение. В зависимости от пользовательских настроек, незащищенные сообщения могут разрешаться или не разрешаться. В некоторых вариантах воплощения все незащищенные сообщения могут отклоняться. В других вариантах воплощения незащищенные сообщения могут передаваться в процесс обработки незащищенных сообщений. Например, гипервизор может определить, что все сообщения на заданных портах гостевой операционной системы могут быть защищены, в то время как другие заданные порты могут принимать незащищенные сообщения. В одном варианте воплощения правила могут также задаваться межсетевым экраном, так что маршруты незащищенных сообщений блокируются снаружи доверенной сети, в то время как защищенные сообщения могут проходить через экран.

[0026] На Фигуре 4 приведен пример способа, который может выполняться компьютерной системой типа физической машины 104 на Фигуре 1. Как показано на фигуре, гипервизор на хост-машине может использовать защищенный процесс отправки, например, способ отправки 400 при получении сообщения от гостевой операционной системы. Гипервизор может принимать 402 исходящее сообщение от гостевой операционной системы. Если сообщение не является 406 частью текущего защищенного сообщения, но нуждается в 408 защищенном соединении, защищенное соединение может быть предоставлено. Например, может потребоваться установить или повторно согласовать защищенное соединение. Используя регистрационные данные гостевой операционной системы, защищенное соединение может быть согласовано 410 от имени гостевой операционной системы посредством гипервизора. Состояние соединения может сохраняться 412 как ассоциированное с гостевой операционной системой и получателем защищенного соединения. Имея либо подготовленное защищенное соединение после операции 412, либо текущее соединение 406, информация о состоянии может использоваться для шифрования полученного сообщения 414. Шифрованное сообщение может затем отправляться 416 получателю. В некоторых вариантах воплощения могут разрешаться незащищенные сообщения, которые и не имеют текущего защищенного соединения 406 и не требуют защищенного соединения 408. Таким образом, незащищенные сообщения могут обрабатываться 418 в соответствии с пользовательскими настройками. В одном варианте воплощения все сообщения должны быть защищенными. Незащищенные сообщения могут быть пропущены и/или могут вызывать ошибку.

[0027] Гипервизор может определить необходимость в защите отправляемого сообщения. Гипервизор может явно или неявно определять необходимость в защите обмена информацией. Например, если соединение в настоящий момент открыто на компьютер-адресат, то может подразумеваться, что обмен информацией с адресатом должен быть защищен. В другом примере, гипервизор может проверять каждое входящее сообщение на предмет возможной защиты или необходимости защиты. В некоторых вариантах воплощения подразумевается, что все исходящие сообщения должны быть защищенными. В другом варианте воплощения гостевая операционная система может затребовать открытие нового канала защищенного обмена информацией через вызов API. В противном случае, обмен информацией может происходить по обычному каналу связи. В других вариантах воплощения гостевая операционная система может явно выбирать защищенный обмен информацией, используя каналы связи, такие как драйвер, виртуальное устройство сопряжения, IP адрес или порт.

[0028] Исполняющая система, например, гипервизор, может, таким образом, защитить обмен информацией между несколькими вычислительными устройствами и гостевыми операционными системами на хост-машине. Могут приниматься начальные входящие и начальные исходящие запросы на защищенное соединение. Используя регистрационные данные, назначенные гостевой операционной системе, исполняющая система может действовать от имени гостевых операционных систем, создавая и поддерживая защищенные соединения. Исполняющая система может использовать каналы связи для определения того, какие сообщения необходимо защитить или пропустить через каждую из гостевых операционных систем. В одном варианте воплощения исполняющая система может изменить заголовок сообщения, например заголовок HTTP, чтобы показать, что сообщение было получено по защищенному соединению.

[0029] Гипервизор может находиться в хост-системе в плоскости данных, которая может управляться областью управления. Запросы на изменение могут приниматься областью управления и выполняться на вычислительных ресурсах в плоскости данных. Например, как видно на Фигуре 5, пользователь может запросить область управления включить защищенный обмен информацией на вычислительном ресурсе. Область управления может получить 502 запрос от пользователя. В ответ, область управления может создать ключи и запрос 504, чтобы для вычислительного ресурса был выдан сертификат. Информация, содержащаяся в сертификате, может передаваться в исполняющую систему вычислительного ресурса, например, гипервизор, для установки, хранения 506 и использования в случае необходимости. Используя пользовательские настройки, можно включать 508 защищенный обмен информацией.

[0030] Заданную пользователем конфигурацию можно получить через несколько каналов, включая вызовы API, приложения и веб-сайты. Пример веб-сайта 600 для конфигурирования защищенного обмена информацией в исполняющей системе показан на Фигуре 6. На веб-сайт 600 можно зайти при помощи браузера 602. На веб-сайте может содержаться информация о текущей конфигурации, например, имя сервера 604, текущая информация о сертификате 606 и информация о конфигурации текущего протокола защиты 608. Предложение 610 о добавке защищенного обмена информацией в обмен на значение может предлагаться пользователю как услуга. Пользователь может выбрать из нескольких вариантов 612, как конфигурировать услугу защищенного обмена информацией. В показанном варианте воплощения пользователь может выбрать из нескольких вариантов, какие сообщения необходимо защищать. Эти варианты включают в себя использование защищенного обмена информацией всегда, использование только конкретных портов для защищенного обмена, автоматической регистрации защищенного обмена информацией, использование конкретных IP-адресов для защищенных сообщений, или виртуального согласующего устройства Ethernet. При желании пользователь может также затребовать индикацию того, что обмен информацией был защищен при помощи изменения сообщения, например заголовок HTTP. Пользователь может затем нажать на кнопку 616, чтобы включить защищенный обмен информацией на выбранной гостевой операционной системе. В приведенном варианте воплощения защищенный обмен информацией находится в процессе настройки. Индикатор прогресса 618 может отображать прогресс автоматической настройки, позволяя гипервизору выполнять защищенный обмен информацией от имени выбранной гостевой операционной системы.

[0031] После того как пользователь нажмет кнопку 616 для включения защищенного обмена информацией, область управления может начинать процесс настройки защищенного обмена информацией для выбранной гостевой операционной системы. Например, область управления может получить запрос на настройку защищенных сообщений для гостевой операционной системы. Область управления может создать общую/индивидуальную ключевую пару от имени гостевой операционной системы. Используя идентификационную информацию о гостевой операционной системе и общедоступном ключе, область управления запрашивает выпуск цифрового сертификата на гостевую операционную систему. Область управления может затем передать информацию о настройке защищенного обмена информацией, например, цифровой сертификат, ключи или другую информацию о защите на гипервизор через доверенную сеть. Гипервизор может сохранять информацию о настройках защиты для использования при подготовке защищенных соединений от имени гостевой операционной системы. По завершении, гипервизор может уведомить область управления о том, что настройка завершена. Область управления затем может уведомить пользователя о том, что настройка завершена и можно включать защищенный обмен информацией. В некоторых вариантах воплощения этот процесс может выполняться без дальнейшего вмешательства пользователя, начиная с нажатия кнопки 616. В других вариантах воплощения пользователь может вмешиваться, например, в случае импортирования информации о цифровом сертификате и/или паре ключей, вместо того, чтобы она генерировалась для пользователя.

[0032] Поставщик услуг 712 может включить защищенный обмен информацией посредством того, что исполняющая система будет перехватывать и защищать сообщения в направлении к гостевой системе 706, 728 и от нее. Пример гостевой системы может включать в себя систему физического компьютера с операционной системой, которая работает непосредственно на оборудовании данной системы физического компьютера, и пример генерации регистрационных данных поставщиком услуг, и использование 700 можно наблюдать на Фигуре 7. Заказчик, при помощи вычислительного ресурса 702 может запросить выполнение включения защищенных сообщений на гостевой системе 706, поддерживаемых заказчиком. Сервер 704 в уровне управления может принимать запрос на включение защищенных сообщений и создавать запрос на генерацию регистрационных данных 710 для гостевой системы 706. Область управления может управлять вычислительными ресурсами в плоскости данных, например, гостевой системе 706. Генератор регистрационных данных 708 может генерировать и настраивать регистрационные данные 710. Эта генерация регистрационных данных может включать в себя связь с органом сертификации для получения действительного цифрового сертификата. При получении регистрационных данных 710 сервер 704 может отправить эти данные в исполняющую систему, отвечающую за защищенный обмен информацией гостевой системы 706. В одном варианте воплощения исполняющая система может представлять собой сетевое устройство, например, компонент защиты 718, подключенный к сети. В варианте воплощения, приведенном на Фигуре 7, компонент защиты 718, подключенный к сети, находится в коммутаторе 716, хотя компонент защиты 718, подключенный к сети, может стоять отдельно в других вариантах воплощения. Компонент защиты 718, подключенный к сети, может получать регистрационные данные 710 и конфигурацию для защиты сообщений, приходящих и генерируемых гостевой системой 706. Например, входящие защищенные сообщения 720 могут приниматься шлюзом 721 к поставщику услуг 712, и направляться через внутреннюю сеть 714 на коммутатор 716, обеспечивая службу защиты сообщений гостевой системе 706. Компонент защиты 718, подключенный к сети, может дешифровать и/или проверять входящие защищенные сообщения 720, что приводит к появлению незашифрованных сообщений 722. Незашифрованные сообщения 722 затем могут быть направлены в гостевую систему-адресат 706. Исходящие сообщения от гостевой системы 706 могут перехватываться компонентом защиты 718, подключенным к сети. Исходящие сообщения могут защищаться, включая шифрование, и отправляться через внутреннюю сеть 714, на шлюз 721 и далее через интернет 724 для передачи на систему-адресат.

[0033] В другом варианте воплощения, приведенном на Фигуре 7, компонент защиты 730 может находиться внутри компьютера-хоста 728, который может представлять собой расширенную сетевую карту (network interface card (NIC)) или сопроцессор защиты. Компонент защиты 730 может перехватывать входящие сообщения на хост-компьютер 728 и дешифровывать входящие защищенные сообщения 720. Дешифрованные незашифрованные сообщения 722 могут отправляться на гостевую систему в компьютере-хосте 728 в виртуализованном или невиртуализованном виде. Исходящие незашифрованные сообщения могут также перехватываться и защищаться, включая шифрование, в целях обеспечения защищенного обмена информацией.

[0034] Пример вариантов воплощения изобретения можно описать в следующих пунктах формулы изобретения:

1. Реализуемый на компьютере способ для обеспечения защищенного обмена информацией, содержащий:

под управлением одной или более вычислительных систем, сконфигурированных при помощи исполняемых инструкций,

прием при помощи гипервизора набора регистрационных данных, ассоциируемых с гостевой операционной системой;

использование при помощи гипервизора от имени гостевой операционной системы набора регистрационных данных для установления защищенного соединения с вычислительным устройством, использующим протокол безопасности, причем гипервизор действует как локальная конечная точка защищенного соединения;

прием при помощи гипервизора одного или более исходящих сообщений от гостевой операционной системы на вычислительное устройство;

шифрование при помощи гипервизора от имени гостевой операционной системы, использующей протокол безопасности и набор регистрационных данных, одного или более исходящих сообщений от гостевой операционной системы на вычислительное устройство, причем одно или более исходящих сообщений становятся одним или более исходящими шифрованными сообщениями;

отправку при помощи гипервизора исходящих шифрованных сообщений на вычислительное устройство с использованием протокола безопасности;

прием при помощи гипервизора одного или более входящих шифрованных сообщений от вычислительного устройства;

дешифрование при помощи гипервизора от имени гостевой операционной системы, использующей протокол безопасности и набор регистрационных данных, одного или более входящих шифрованных сообщений от вычислительного устройства, которые становятся одним или более входящими дешифрованными сообщениями; и

отправку одного или более входящих дешифрованных сообщений на гостевую операционную систему.

2. Реализуемый на компьютере способ по пункту 1, отличающийся тем, что взаимодействие включает в себя сохранение информации о состоянии протокола, которая ассоциируется с гостевой операционной системой и вычислительным устройством, причем информация о состоянии протокола может извлекаться с использованием идентификационной информации о гостевой операционной системе и вычислительном устройстве, и при этом информация о состоянии протокола используется при шифровании одного или более исходящих сообщений и дешифровании одного или более шифрованных входящих сообщений.

3. Реализуемый на компьютере способ по пункту 2, отличающийся тем, что дешифрование включает в себя:

проверку одного или более шифрованных входящих сообщений для определения идентификационной информации вычислительного устройства и гостевой операционной системы, о которой имеется информация во входящем сообщении;

извлечение информации о состоянии протокола с использованием определенной идентификационной информации гостевой операционной системы и вычислительного устройства; и

дешифрование одного или более шифрованных входящих сообщений с использованием извлеченной информации о состоянии протокола.

4. Реализуемый на компьютере способ по пункту 2, отличающийся тем, что шифрование включает в себя:

получение одного или более исходящих сообщений от гостевой операционной системы, причем гостевая операционная система содержит идентификационную информацию;

проверку одного или более исходящих сообщений для определения идентификационной информации вычислительного устройства, на которое ссылаются одно или более исходящих сообщений;

извлечение информации о состоянии протокола с использованием идентификационной информации гостевой операционной системы и вычислительного устройства; и

шифрование одного или более исходящих сообщений с использованием извлеченной информации о состоянии протокола.

5. Реализуемый на компьютере способ по пункту 1, отличающийся тем, что дешифрование включает в себя перенаправление одного или более входящих дешифрованных сообщений на гостевую операционную систему, причем гостевая операционная система находится в числе двух или более гостевых операционных систем, управляемых гипервизором.

6. Реализуемый на компьютере способ по пункту 1, отличающийся тем, что дешифрование включает в себя проверку достоверности и подлинности одного или более входящих шифрованных сообщений перед предоставлением одного или более входящих дешифрованных сообщений гостевой операционной системе.

7. Реализуемый на компьютере способ для предоставления защищенного обмена информацией, включающий:

управление одной или более вычислительными системами, сконфигурированными при помощи исполняемых инструкций,

получение исполняющей системой хост-системы запроса на защищенное соединение при помощи устройства с гостевой операционной системой на хост-системе, причем хост-система имеет исполняющую систему и сконфигурирована для размещения по меньшей мере одной гостевой операционной системы;

получение исполняющей системой набора регистрационных данных, которые ассоциируются с гостевой операционной системой;

использование исполняющей системой набора регистрационных данных от имени гостевой операционной системы для установления защищенного соединения с устройством, причем исполняющая система действует как конечная точка защищенного соединения на месте гостевой операционной системы; и

отправку исполняющей системой по защищенному соединению одного или более циклов обмена информацией между гостевой операционной системой и устройством, причем исполняющая система обрабатывает один или более циклов обмена информацией для включения защищенного соединения.

8. Реализуемый на компьютере способ по пункту 7, отличающийся тем, что дополнительно включает в себя:

получение исполняющей системой системы-хоста запроса на второе защищенное соединение при помощи второго устройства со второй гостевой операционной системой на системе-хосте;

извлечение исполняющей системой второго набора регистрационных данных, которые ассоциируются со второй гостевой операционной системой;

использование исполняющей системой второго набора регистрационных данных от имени второй гостевой операционной системы для установления второго защищенного соединения со вторым устройством, причем исполняющая система действует как конечная точка второго защищенного соединения на месте второй гостевой операционной системы; и

отправку исполняющей системой по второму защищенному соединению одного или более вторых циклов обмена информацией между второй гостевой операционной системой и вторым устройством.

9. Реализуемый на компьютере способ по пункту 7, отличающийся тем, что в нем используется набор регистрационных данных и способ дополнительно включает в себя хранение набора регистрационных данных исполняющей системой от имени гостевой операционной системы, причем гостевая операционная система не может прочитать набор регистрационных данных.

10. Реализуемый на компьютере способ по пункту 7, отличающийся тем, что в нем исполняющая система является гипервизором.

11. Реализуемый на компьютере способ по пункту 7, отличающийся тем, что отправка одного или более сообщений дополнительно включает в себя шифрование одного или более сообщений с использованием протокола безопасности.

12. Реализуемый на компьютере способ по пункту 11, отличающийся тем, что протокол безопасности является протоколом безопасности на транспортном уровне (TLS).

13. Реализуемый на компьютере способ по пункту 7, отличающийся тем, что исполняющая система представляет собой аппаратный модуль безопасности.

14. Реализуемый на компьютере способ по пункту 7, отличающийся тем, что исполняющая система представляет собой отдельный процессор в хост-системе.

15. Реализуемый на компьютере способ по пункту 7, отличающийся тем, что исполняющая система шифрует по меньшей мере некоторые из сообщений, передаваемых по защищенному соединению.

16. Компьютерная система для включения защищенного соединения, содержащая:

один или более процессоров; и

память, включающую в себя инструкции, исполняемые одним или более процессорами, которые позволяют компьютерной системе по меньшей мере:

получать при помощи исполняющей системы, имеющей набор гостевых систем, защищенные сообщения, направленные в гостевую систему с набора гостевых систем;

выбирать при помощи исполняющей системы гостевую систему из набора гостевых систем, с которой будет осуществляться защищенный обмен информацией; и

обеспечивать при помощи хост-системы, использующей набор регистрационных данных, которые удостоверяют подлинность выбранной гостевой операционной системы, дешифрованное сообщение на выбранную гостевую операционную систему, причем дешифрованное сообщение подготовлено на основе защищенного обмена информацией, и при этом регистрационные данные недоступны для выбранной гостевой системы.

17. Система, указанная в пункте 16, отличающаяся тем, что дополнительно включает в себя аппаратный модуль безопасности, причем аппаратный модуль безопасности задействован в обмене информацией с одним или более процессорами, а аппаратный модуль безопасности обеспечивает услуги шифрования и дешифрования для по меньшей мере одного из одного или более процессоров, а аппаратный модуль безопасности доступен для исполняющей системы при дешифрировании сообщения.

18. Система, указанная в пункте 16, отличающаяся тем, что исполняющая система представляет собой аппаратный модуль безопасности.

19. Система, указанная в пункте 16, отличающаяся тем, что исполняющая система представляет собой сетевое устройство, причем исполняющая система размещена между одной или более гостевыми системами и сетью, из которой принимаются защищенные сообщения.

20. Система, указанная в пункте 17, отличающаяся тем, что обеспечение дешифрованного сообщения дополнительно включает в себя:

отправку защищенных сообщений на аппаратный модуль безопасности; и получение дешифрованного сообщения от аппаратного модуля безопасности.

21. Система, указанная в пункте 16, отличающаяся тем, что обеспечение дешифрованного сообщения дополнительно включает в себя:

получение защищенного сообщения через первый канал обмена информацией, причем при получении через первый канал исполняющая система дешифрирует защищенное сообщение, в котором исполняющая система сконфигурирована для дешифрования сообщений, полученных через первый канал; и

передачу при помощи одного или более сообщений, полученных через второй канал связи на гостевую систему, в котором исполняющая система сконфигурирована для передачи сообщений, полученных по второму каналу.

22. Система, указанная в пункте 16, отличающаяся тем, что обеспечение дешифрованного сообщения дополнительно включает в себя изменение дешифрованного сообщения для индикации того, что дешифрованное сообщение было ранее шифровано.

23. Система, указанная в пункте 16, отличающаяся тем, что набор регистрационных данных включает в себя персональный ключ, назначенный гостевой операционной системе.

24. Одно или более устройств хранения информации, читаемых с помощью компьютера, на которых коллективно хранятся исполняемые инструкции, которые при исполнении на одном или более процессорах компьютерной системы, вызывают выполнение данной компьютерной системой по меньшей мере следующего:

получение исполняющей системой запроса на защищенное соединение при помощи устройства с гостевой системой;

извлечение исполняющей системой набора регистрационных данных, которые ассоциируются с гостевой системой, причем регистрационные данные защищены от доступа гостевой системой;

использование исполняющей системой набора регистрационных данных от имени гостевой системы для установления защищенного соединения при помощи устройства, причем исполняющая система действует как конечная точка защищенного соединения на месте гостевой системы; и

отправка исполняющей системой по защищенному соединению одного или более сообщений между гостевой системой и устройством.

25. Устройства хранения информации, читаемые с помощью компьютера, указанные в пункте 24, отличающиеся тем, что они дополнительно включают в себя инструкции, которые при исполнении на одном или более процессорах компьютерной системы вызывают выполнение данной компьютерной системой по меньшей мере следующего:

получение запроса на добавление услуги защищенного соединения на гостевой системе, причем услуга использует исполняющую систему для управления защищенными соединениями от имени гостевой системы;

создание запроса на набор регистрационных данных для гостевой системы; и

хранение при помощи исполняющей системы указанного набора регистрационных данных.

26. Устройства хранения информации, читаемые с помощью компьютера, указанные в пункте 25, отличающиеся тем, что они дополнительно включают в себя инструкции, которые при исполнении на одном или более процессорах компьютерной системы вызывают выполнение данной компьютерной системой по меньшей мере следующего:

отправку предложения пользователю на добавление услуги защищенного соединения к гостевой системе в обмен на оплату; и

получение оплаты от пользователя в обмен на добавление услуги защищенного соединения, при этом будет отправлена квитанция, указывающая запрос на добавление услуги защищенного соединения к гостевой системе.

27. Устройства хранения информации, читаемые с помощью компьютера, указанные в пункте 26, отличающиеся тем, что в них выбирается исполняющая система из группы, состоящей из сетевого оборудования, сетевой карты, драйвера и гипервизора.

28. Устройства хранения информации, читаемые с помощью компьютера, указанные в пункте 24, отличающиеся тем, что в них запрос на защищенное соединение происходит при помощи канала обмена информацией, в котором соединения по каналу обмена информацией сконфигурированы в защищенном виде.

29. Устройства хранения информации, читаемые с помощью компьютера, указанные в пункте 28, отличающиеся тем, что в них канал обмена информацией выбирается из группы, состоящей из порта, виртуального адаптера и источника IP адреса.

30. Устройства хранения информации, читаемые с помощью компьютера, указанные в пункте 24, отличающиеся тем, что в них исполняющая система встроена в сетевую карту, подключенную к гостевой системе.

[0035] На Фигуре 8 приведен пример аспектов окружения 800 для реализации аспектов в соответствии с разными вариантами воплощения. Как будет показано, хотя сетевое окружение используется в целях пояснения, по необходимости, для реализации различных вариантов воплощения могут использоваться разные окружения. Окружение включает в себя электронное клиентское устройство 802, которое может содержать любое подходящее рабочее устройство для отправки и получения запросов, сообщений или информации по подходящей сети 804 и отправки информации назад пользователю устройства. Примеры таких клиентских устройств включают в себя персональные компьютеры, сотовые телефоны, карманные коммуникаторы, ноутбуки, компьютерные приставки, карманные компьютеры, электронные книги и т.п. Сеть может включать в себя любую подходящую сеть, включая интранет, Интернет, сотовую сеть, локальную сеть или любую другую подобную сеть либо комбинацию сетей. Компоненты, используемые в такой системе, могут зависеть, по меньшей мере частично, от типа сети и/или выбранного окружения. Протоколы и компоненты для обмена информацией по такой сети хорошо известны и не будут обсуждаться здесь подробно. Обмен информацией по сети может обеспечиваться по проводному или беспроводному соединению и их комбинациями. В этом примере сеть включает в себя Интернет, а окружение включает в себя веб-сервер 806 для получения запросов и ответной служебной информации, хотя для других сетей может использоваться альтернативное устройство, служащее для аналогичной цели, как это понятно специалисту в данной области техники.

[0036] Пример окружения включает в себя по меньшей мере один сервер приложений 808 и хранилище данных 810. Следует понимать, что может иметься несколько серверов приложений, слоев или других элементов, процессов или компонентов, которые можно соединить в цепь или которые, будучи сконфигурированы другим образом, могут взаимодействовать для выполнения таких задач как получение данных из подходящего хранилища данных. Используемый здесь термин ″хранилище данных″ относится к любому устройству или комбинации устройств, способных обеспечивать хранение, доступ и чтение данных, которые могут включать в себя любую комбинацию и число серверов данных, баз данных, устройств хранения данных и средств хранения данных в любом стандарте, в распределенном или кластерном окружении. Сервер приложений может включать в себя любое соответствующее оборудование и программное обеспечение для интегрирования с хранилищем данных, как это требуется для исполнения аспектов одного или более приложений для клиентского устройства, обработки большинства доступов к данным и бизнес-логики для приложения. Сервер приложения вместе с хранилищем данных обеспечивает услуги контроля доступа и может генерировать информационное наполнение, например, текст, графику, аудио и/или видео для передачи пользователю, которые пользователь может получать по веб-серверу в виде HTML, XML или другого подходящего структурированного языка, в данном примере. Обработка всех запросов и ответов, а также обмен контентом между клиентским устройством 802 и сервером приложений 808 может выполняться веб-сервером. Следует понимать, что веб-серверы и серверы приложений не требуются, а являются просто компонентами, использованными в примере, а структурированный код, обсуждаемый здесь, может выполняться на любом соответствующем устройстве или хост-машине, как уже рассматривалось в тексте данного документа.

[0037] Хранилище данных 810 может включать в себя несколько отдельных таблиц данных, базы данных или другие механизмы и средства хранения данных, связанных с конкретным аспектом. Например, приведенное в примере хранилище данных включает в себя механизмы хранения производственных данных 812 и информации пользователя 816, которые могут использоваться для обслуживания контента производственного аспекта. Показано также хранилище данных, которое включает механизм хранения данных журнала событий 814, которые можно использовать для составления отчета, анализа или других подобных целей. Следует понимать, что может существовать множество других аспектов, которые нужно содержать в хранилище данных, например, для страничной информации в графической форме и для обеспечения доступа к правильной информации, которая может храниться в любом из перечисленных выше подходящих механизмов или дополнительных механизмов в хранилище данных 810. Хранилище данных 810 является действующим посредством примененной логики, и может получать инструкции от сервера приложений 808 и получать, обновлять или иным образом обрабатывать ответные данные. В одном примере, пользователь может подать запрос на поиск для определенного типа изделия. В данном случае, хранилище данных может обращаться к пользовательской информации для проверки подлинности пользователя, и может обращаться к подробной информации каталога для получения информации об изделиях данного вида. Информация затем может быть возвращена пользователю, например, в виде результатов на веб-странице, которую пользователь может просмотреть при помощи браузера на устройстве пользователя 802. Информацию по конкретному интересующему изделию можно просмотреть на отведенной для этого странице или окне браузера.

[0038] Каждый сервер обычно включает в себя операционную систему, которая предоставляет исполнительные инструкции программ для общего администрирования и работы этого сервера и, как правило, имеет носитель данных, читаемый с помощью компьютера (например, жесткий диск, оперативную память, постоянное запоминающее устройство и т.п.), где хранятся инструкции, которые при своем исполнении на процессоре сервера позволяют серверу выполнять предназначенные для него функции. Подходящие варианты реализации для операционной системы и общего функционирования серверов известны или доступны для приобретения, они могут быть легко воплощены специалистами в данной области техники, особенно в свете представляемого здесь раскрытия.

[0039] Окружение в одном варианте воплощения представляет собой распределенное компьютерное окружение, в котором применяется несколько компьютерных систем и компонентов, которые соединены между собой при помощи каналов связи, с использованием одной или более компьютерных сетей или прямых соединений. Однако специалистам в данной области техники будет понятно, что такая система может работать одинаково хорошо в системе с меньшим или большим числом компонентов, чем это проиллюстрировано на Фигуре 8. Таким образом, изображение системы 800 на Фигуре 8 должно восприниматься по своей сущности, как иллюстрация, не ограничивающая объем изобретения.

[0040] Различные варианты воплощения можно дополнительно реализовывать в широком спектре рабочих окружений, которые в некоторых случаях могут включать в себя один или более пользовательских компьютеров, вычислительных устройств или устройств обработки, которые можно использовать для работы любого количества приложений. Пользовательские или клиентские устройства могут включать в себя любое количество персональных компьютеров общего назначения, например, настольные компьютеры или ноутбуки, работающие под стандартной операционной системой, а также сотовые, беспроводные и портативные устройства, работающие под программой для мобильных устройств и способные поддерживать определенное количество сетевых протоколов и протоколов передачи сообщений. Такая система может также включать в себя определенное количество рабочих станций, работающих под любой из множества имеющихся на рынке операционных систем и на которых могут работать другие известные приложения, предназначенные для таких целей, как разработка и управление базами данных. Эти устройства также могут включать в себя другие электронные устройства, например, оконечные устройства для начинающих, “тонкие” клиенты, игровые системы и прочие устройства, способные осуществлять обмен информацией по сети.

[0041] В большинстве вариантов воплощения используется по меньшей мере одна сеть, которая знакома специалистам в данной области техники, для поддержки обмена информацией, в которой используются любые из множества доступных на рынке протоколов, например, TCP/IP, OSI, FTP, UPnP, NFS, CIFS и AppleTalk. Сеть может представлять собой, например, локальную сеть, распределенную сеть, виртуальную частную сеть, Интернет, интранет, экстранет, телефонную сеть общего пользования, инфракрасную сеть, беспроводную сеть и любую комбинацию из перечисленных выше сетей.

[0042] В вариантах воплощения с использованием веб-сервера, на веб-сервере может запускаться любой из множества серверов или приложений среднего уровня, включая HTTP серверы, FTP серверы, CGI серверы, серверы данных, Java-серверы и серверы бизнес-приложений. Сервер(ы) также могут быть способны исполнять программы или сценарии в ответных запросах от пользовательских устройств, например, исполняя одно или более веб-приложений, которые можно реализовать как один или более сценариев или программ, написанных на любом языке программирования: Java®, C, C# или C++, или на любом языке описания сценариев: Perl, Python, TCL, а также комбинациях перечисленных языков. Сервер(ы) также могут включать в себя серверы баз данных, включая, но не ограничиваясь доступными на рынке Oracle®, Microsoft®, Sybase® и IBM®.

[0043] Окружение может включать в себя разные хранилища данных, а также другую память и носители информации, как указывалось выше. Они могут находиться в разных местах, например на носителе данных, локальном для (и/или являющемся частью) одного или более компьютеров, или находиться на удалении от любого или всех компьютеров в сети. В конкретном наборе вариантов воплощения информация может находиться в сети хранения данных (storage-area network (″SAN″)), знакомой специалистам в данной области техники. Таким же образом, любые необходимые файлы, служащие для выполнения функций компьютеров, серверов или других сетевых устройств могут храниться локально и/или удаленно, как это требуется. Там, где система содержит компьютеризованные устройства, каждое такое устройство может содержать элементы оборудования, которые могут электрически объединяться по шине, причем эти элементы включают в себя, например по меньшей мере один центральный процессор (central processing unit (CPU)) по меньшей мере одно устройство ввода (например, мышь, клавиатуру, контроллер, сенсорный экран, вспомогательную клавиатуру) и по меньшей мере одно устройство вывода (например, дисплей, принтер или динамик). Такая система может также включать в себя одно или более устройств хранения, например дисковые накопители, оптические устройства хранения и твердотельные устройства хранения, такие как оперативная память (random access memory (″RAM″)) или постоянные запоминающие устройства (read-only memory (″ROM″)), а также съемные носители, карты памяти, флэш-карты и т.п.

[0044] Такие устройства также могут включать в себя устройства считывания памяти, работающие при помощи компьютера, устройство коммуникации (например, модем, сетевую карту (беспроводную или проводную), инфракрасное устройство связи, и т.п.) и рабочую память, как описано выше. Устройства считывания памяти, работающие при помощи компьютера, могут подключаться к или конфигурироваться для получения информации с носителей информации, читаемых при помощи компьютера, которые представляют собой удаленные, локальные, встроенные и/или съемные устройства хранения, а также средства хранения для временного и/или постоянного содержания, хранения, передачи и приема информации, читаемой при помощи компьютера. Система и различные устройства обычно также включают в себя определенное количество программных приложений, модулей, служб или других элементов, расположенных внутри по меньшей мере одного рабочего запоминающего устройства, включая операционную систему и программы приложений, например, клиентское приложение или веб-браузер. Необходимо отметить, что альтернативные варианты воплощения могут иметь многочисленные отклонения от описанных выше. Например, может также использоваться настроенное пользователем оборудование и/или в аппаратной части могут быть реализованы конкретные элементы (включая переносимое программное обеспечение, например апплеты), или оба варианта. Дополнительно может использоваться соединение с другими вычислительными устройствами, такими как сетевые устройства ввода/вывода.

[0045] Носители информации и средства, читаемые при помощи компьютера, для хранения кода или частей кода, могут включать в себя любые приемлемые известные или используемые в данной области техники средства, включая носители информации и средства обмена информацией, такие как, без ограничения, средства, сохраняющие информацию при отключении питания и средства, не сохраняющие информацию при отключении питания, съемные и несъемные носители, реализуемые в любом способе или технологии для хранения и/или передачи информации, такие как читаемые компьютером инструкции, структуры данных, программные модули и прочие данные, включая память RAM, ROM, EEPROM, флеш-память и прочие технологии памяти, CD-ROM, универсальный цифровой диск (DVD) или другие оптические устройства хранения, магнитные кассеты, магнитные ленты, запоминающие устройства на магнитных дисках, другие магнитные устройства хранения или любые другие средства, которые могут использоваться для хранения нужной информации, и к которым можно получать доступ при помощи устройства системы. Основываясь на раскрытии и предмете, о котором идет речь, специалист в данной области техники поймет и другие способы и/или пути реализации различных вариантов воплощения.

[0046] Спецификация и чертежи представлены, соответственно в виде иллюстраций, а не в строгом виде. Тем не менее, ясно, что можно вносить различные модификации и изменения, не выходя за рамки широкого смысла и объема представления разных вариантов воплощения, как изложено в формуле изобретения.

[0047] Прочие вариации находятся в рамках настоящего раскрытия. Таким образом, хотя в раскрываемые способы могут вноситься различные изменения и альтернативные решения, определенные примеры вариантов воплощения показаны на чертежах и подробно описаны выше. Тем не менее, следует понимать, что отсутствует намерение ограничивать объем рассматриваемого предмета раскрываемой специфической формой или формами, но, наоборот, задача заключается в том, чтобы охватить все варианты, альтернативные решения и эквиваленты, попадающие в смысл и рамки различных вариантов воплощения, как это приведено в изложенной формуле изобретения.

[0048] Использование единственного числа и аналогичных указательных форм в контексте описания раскрываемых вариантов воплощения (особенно в контексте следующей формулы изобретения) распространяется и на множественное число, если не указано иное или если нет явного противоречия контексту. Термины ″включает″, ″имеет″, ″включает в себя″ и ″содержит″ должны пониматься как термины, не связанные условиями (т.е. в значении ″включая, но не ограничиваясь″), если не указано иное. Термин ″подсоединенный″ должен пониматься как частично или полностью содержащийся в, присоединенный к, или соединенные вместе, даже если есть что-то препятствующее.

Перечисление диапазона значений в данном документе служит просто как способ сокращения индивидуальных ссылок на каждое отдельное значение, попадающее в диапазон, если не указано иное, и каждое отдельное значение включено в данную спецификацию, как если бы оно было индивидуально отмечено здесь. Все описанные здесь способы могут выполняться в любом подходящем порядке, если не указано иное, или если не имеется явного противоречия контексту. Использование любого и всех примеров или описательного языка (т.е. “например,”), приведенных здесь, служит единственно для лучшего представления разных вариантов воплощения и не накладывает ограничений на сферу охвата заявляемого предмета, если не указано иное. Никакая языковая форма в данной спецификации не должна пониматься как указание на любой незаявляемый элемент как необходимый для применения изобретения.

[0049] Предпочтительные варианты воплощения настоящего изобретения описаны здесь, включая лучшие варианты, известные изобретателям для реализации изобретения. Вариации этих предпочтительных вариантов воплощения могут стать очевидными для специалистов в данной области техники, читающих вышеизложенное описание. Изобретатели ожидают, что специалисты в данной области техники будут использовать такие вариации соответствующим образом, и изобретатели предполагают, что изобретение будет использовано иным образом, чем конкретно описано здесь. Соответственно, настоящее изобретение включает в себя все модификации и эквиваленты предмета изложения, перечисленные в приложенной формуле изобретения как разрешенные применяемым законодательством. Кроме того, настоящее изобретение охватывает любую комбинацию описанных выше элементов во всех возможных вариациях, если не указано иное, или не имеется явного противоречия контексту.

[0050] Все ссылочные материалы, включая публикации, заявки на патенты и патенты, приведенные выше, включены в данный документ при помощи ссылок в той же степени, как если бы указывалось, что каждая ссылка должна была быть включена по ссылке отдельно и конкретно и изложена здесь в ее полном объеме.