Результат интеллектуальной деятельности: СПОСОБ И СИСТЕМА ДЛЯ КОНТРОЛЯ СИСТЕМЫ, СВЯЗАННОЙ С БЕЗОПАСНОСТЬЮ

Вид РИД

Изобретение

Группа изобретений относится к способу и системе для контроля по меньшей мере одного процесса, происходящего в системе, связанной с безопасностью, в частности, в электрической, электронной или программируемой электронной (Е/Е/РЕ) системе.

Устройства или установки нередко представляют опасность для человека. При этом создание опасности часто зависит от способа функционирования соответствующего устройства или установки. Как правило, устройства или установки управляются электрическими или электронными системами. Такие (связанные с безопасностью) системы в конечном счете ответственны за то, чтобы человек не подвергался никакой опасности. Поэтому к связанным с безопасностью системам предъявляются высокие требования по безопасности, которые определяются, например, тем риском, который существует для соответствующей персоны. Так, например, обычно разрабатываются предварительно определенные нормы, правила и/или руководства, которые должны выполняться соответствующими связанными с безопасностью системами. В качестве примера такой нормы можно назвать EN 50128. Она представляет собой европейскую норму для связанного с безопасностью программного обеспечения железной дороги и касается приложений железнодорожной техники, относящихся к телекоммуникационной технике, сигнальной технике, а также системам обработки данных и программному обеспечению для железнодорожных систем управления и контроля.

Для того чтобы реализовать функциональность обеспечения безопасности в связанных с безопасностью системах, необходимо подтвердить, что все компоненты и модули, относящиеся к функциональности обеспечения безопасности, выполняют свои соответствующие функции безопасным образом. Это означает, что необходимо соблюдение предварительно определенных норм, правил и/или руководств на всех уровнях и слоях системы. При этом требуется постоянный контроль системы и постоянная проверка компонентов, модулей и процессов, относящихся к функциональности обеспечения безопасности. Этот контроль обычно выполняется в рамках сертификации, связанной с безопасностью системы. Посредством сертификации подтверждается, что все предварительно определенные стандарты, то есть нормы, правила и/или руководства, соблюдаются и что (конечные) результаты выполняемых процессов в связанной с безопасностью системе имеют необходимые или соответствующие стандарту свойства.

Чтобы избежать возможных источников ошибок, до настоящего времени как аппаратные средства, так и программное обеспечение в этой релевантной для безопасности сфере создаются минимизированными, то есть сводятся до самого необходимого. Операционные системы специально реализуются для соответствующих специальных аппаратных средств. При этом принимаются во внимание ограничения относительно выполнений операционных систем, программного обеспечения и/или аппаратных средств.

Кроме того, реализованные операционные системы ориентированы на конкретный случай применения. Если, например, было бы желательно существующую операционную систему продолжать применять для другого случая приложения, то, ввиду такой очень специфичной ориентации соответствующей операционной системы, обычно это является невозможным. К тому же нередко имеет место также привязка к используемым компонентам, которые управляются в рамках соответствующей операционной системы.

Например, операционная система, специфицированная для авиационной области или для промышленных применений, имеет очень точно определенный объем функций. Операционная система выполнена, например, с учетом потребностей авиационной промышленности. Согласование с другой областью использования, например, железнодорожной, является тогда невозможным.

Кроме того, также архитектуры известных связанных с безопасностью систем характеризуются специфичностью их компонентов, операционных систем и процессов. Если теперь было бы желательно такую очень специфически выполненную связанную с безопасностью систему проверять или контролировать на предмет ее корректного функционирования, то потребовался бы контроль, который точно ориентирован на специально созданную связанную с безопасностью систему и выполнен в расчете на нее.

Таким образом, существует потребность в типизированной (обобщенной) сертификации связанных с безопасностью систем. При этом требуется полная сертификация, то есть сертификация, которая охватывает все уровни и слои связанной с безопасностью системы, то есть до уровня операционной системы. Такая обобщенная сертификация вплоть до уровня операционной системы, то есть сертификация аппаратных средств и программного обеспечения, включая операционную систему, до сих пор не известна.

В основе изобретения лежит задача обеспечить возможность гибкой и обобщенной сертификации связанных с безопасностью систем.

Эта задача решается способом с признаками независимого пункта 1 формулы изобретения, устройством с признаками независимого пункта 11 формулы изобретения, компьютерной программой с признаками независимого пункта 12 формулы изобретения и носителем данных с признаками независимого пункта 14 формулы изобретения.

Изобретение создает способ контроля связанной с безопасностью системы, причем способ содержит следующие этапы:

- передача результата контроля первого процесса от устройства контроля, которое предусмотрено для контроля связанной с безопасностью системы, на устройство, которое образует по меньшей мере часть связанной с безопасностью системы;

- оценивание результата контроля с помощью второго процесса, причем второй процесс образует процесс связанной с безопасностью системы;

- вычисление результата обработки в зависимости от результата контроля и

- проверка вычисленного результата контроля.

Для контроля связанной с безопасностью системы первый процесс выполняется на устройстве контроля. При этом первый процесс выполнен таким образом, что второй процесс является контролируемым с помощью первого процесса, то есть первый процесс выполнен таким образом, что посредством первого процесса можно проверить, протекает ли второй процесс корректным образом. При этом посредством первого процесса можно поверить, выдает ли, например, второй процесс корректные или правильные результаты, выполняет правильные процедуры, этапы или функции и/или будет выполнять.

Основанная на безопасности система может быть построена согласно предпочтительной форме выполнения из нескольких слоев, то есть по меньшей мере одного слоя. Второй контролируемый процесс является в этом случае процессом одного из слоев связанной с безопасностью системы. Связанная с безопасностью система может, например, содержать один из следующих слоев:

- слой приложения, который предпочтительным образом может быть выполнен так, что могут выполняться специфические для приложения функции;

- слой промежуточного программного обеспечения;

- слой операционной системы или

- слой аппаратных средств.

За счет такого устройства контроля, выполненного предпочтительным образом для контроля связанной с безопасностью системы, несколько слоев могут контролироваться связанным образом.

В качестве операционной системы, согласно другой предпочтительной форме выполнения предложенного изобретения, может применяться открытая (с открытым исходным кодом) операционная система, как, например, Linux.

Использование открытой операционной системы обеспечивает возможность гибкой и обобщенной сертификации связанных с безопасностью систем. Открытые операционные системы (например, Linux) являются свободно доступными и прозрачными в их выполнении, то есть они предоставляют адаптируемую, с возможностью повторного использования основу для сертификации связанных с безопасностью систем.

Разработка открытых операционных систем, например Linux, проводится общедоступным образом. Тем самым открытые операционные системы подвергаются всесторонним проверкам, они выполняют заданные стандарты безопасности, в то время как некоторые специально разработанные операционные системы, которые не являются внешне прозрачными, во многих случаях не проходят подобной разработки, с настолько интенсивными проверками и нацеленной на обеспечение безопасности. Тем самым использование открытых операционных систем, наряду с преимуществом адаптируемости и возможности повторного использования, часто также предоставляет преимущество выполнения высокого стандарта безопасности.

Наряду с применением всей открытой операционной системы, то есть всех модулей открытой операционной системы, согласно предпочтительной форме выполнения, является возможным выбрать или определить релевантные для приложения модули открытой операционной системы и только эти предварительно определенные модули открытой операционной системы использовать в рамках обобщенной сертифицированной системы. Если, например, Linux используется как открытая операционная система, то является возможным применять как всю операционную систему, так и (для приложения) целенаправленно выбранные компоновки (модули) операционной системы Linux. Посредством такого предварительного выбора можно, с одной стороны, избежать потенциальных источников ошибок и уменьшить число функций тестирования или контроля, а с другой стороны, за счет предварительного выбора также уменьшается требуемое для модулей открытой операционной системы пространство памяти. Это обеспечивает возможность гибкого выполнения и сертификации связанных с безопасностью систем.

Связанная с безопасностью система или слои связанной с безопасностью системы, как, например, слой открытой операционной системы, контролируется или, соответственно, контролируются специально для этого разработанным программным обеспечением. При этом процессы контроля, которые предусмотрены для контроля процессов связанной с безопасностью системы (например, процессов открытой операционной системы, полностью или частично введенной в связанную с безопасностью систему), управляются, побуждаются к выполнению, и результаты процессов контроля по меньшей мере одного процесса релевантной для безопасности системы (например, открытой операционной системы, когда контролируется слой операционной системы) обрабатываются. Результаты обработки проверяются через процессы релевантной для безопасности системы, благодаря чему распознается, работает ли связанная с безопасностью система корректным образом, или возникают нарушения.

Как уже упомянуто, согласно предложенному способу, соответствующему изобретению, второй процесс контролируется посредством первого процесса. Первый процесс, таким образом, является вышестоящим относительно второго процесса, так что обеспечивается возможность целенаправленной сертификации связанных с безопасностью систем.

При этом в предпочтительной форме выполнения первый процесс выбирается из некоторого количества процессов, которые сохранены в устройстве, выполненном для контроля. Это количество первых процессов или процессов контроля является свободно переключаемым. Процессы контроля содержат обобщенные процессы контроля, которые обеспечивают возможность проверки или контроля общих процедур или процессов связанной с безопасностью системы или слоев связанной с безопасностью системы (как, например, для открытой операционной системы), и/или специфические для приложения процессы контроля. Таким образом, гибкость относительно контроля или сертификации связанных с безопасностью систем гарантируется.

Кроме того, обработка результата контроля или вызова может ожидаться в пределах предварительно определенного времени. При этом обработка результата контроля прерывается, и возобновленная обработка результата контроля выполняется посредством второго процесса, если обработка результата контроля не осуществлена в пределах предварительно определенного времени. Таким образом, существует дополнительный шанс для контроля, так как может быть, что кратковременная перегрузка замедлила систему и что, таким образом, не требуется никакого немедленного вмешательства или никаких неотложных мер по устранению опасности. Установление того, осуществлена ли обработка результата контроля в пределах предварительно определенного времени, может проводиться в устройстве контроля и/или в контролируемом устройстве.

Проверка результата обработки или отклика может проводиться в устройстве контроля. При этом результат обработки перед этим передается от контролируемого устройства, которое имеет по меньшей мере один модуль открытой операционной системы, на устройство контроля.

Кроме того, обработка результата контроля может состоять в применении функции контролируемого процесса к результату контроля или вызову. В таком случае результат обработки может соответствовать результату функции контролируемого процесса.

Согласно форме выполнения предложенного способа, соответствующего изобретению, проверка результата обработки может включать в себя контролирование результата обработки посредством первого процесса.

Кроме того, связанная с безопасностью система может быть остановлена, если проверка результата обработки показывает, что результат обработки является ложным, чтобы предотвратить возможное возникновение опасности в связанной с безопасностью системе.

Согласно предпочтительной форме выполнения предложенного изобретения, в качестве первого выполненного для контроля контролируемого устройства может использоваться так называемый процессор безопасности и окружения (SEP). В качестве второго устройства, которое имеет по меньшей мере один модуль открытой операционной системы, может предусматриваться, например, основной процессор.

Изобретение также создает систему с устройством, которое выполнено с возможностью контроля связанной с безопасностью системы и которое дополнительно выполнено таким образом, что результат контроля или вызов первого процесса может передаваться на другое устройство, которое образует по меньшей мере часть связанной с безопасностью системы, причем другое устройство оценивает результат контроля посредством второго процесса, который является процессом связанной с безопасностью системы и предоставляет результат обработки или ответ.

Другое устройство может образовывать часть связанной с безопасностью системы или также охватывать всю связанную с безопасностью систему.

Первый процесс предпочтительно выполнен таким образом, что второй процесс является контролируемым посредством первого процесса, то есть первый процесс является вышестоящим по отношению к второму процессу.

Для контроля связанной с безопасностью системы первый процесс выполняется на устройстве контроля для контроля связанной с безопасностью системы.

Как пояснено выше, связанная с безопасностью система может содержать несколько слоев. В случае, когда имеется слой операционной системы, в качестве операционной системы, согласно предпочтительной форме выполнения соответствующего изобретению устройства, может использоваться открытая операционная система (как, например, Linux).

В форме выполнения соответствующего изобретению устройства устройство для контроля связанной с безопасностью системы может содержать некоторое количество процессов и может выполняться таким образом, что первый процесс может определяться из некоторого количества процессов.

Кроме того, устройство предпочтительным образом может выполняться так, что результат обработки или ответ может быть проверен. При этом первый процесс в рамках поверки может быть выполнен таким образом, что результат обработки является контролируемым посредством первого процесса.

Если результат обработки или ответ является ложным, то устройство для контроля связанной с безопасностью системы предпочтительно может быть выполнено с возможностью остановки связанной с безопасностью системы.

Дополнительно устройство для контроля связанной с безопасностью системы предпочтительно может быть выполнено с возможностью приема результата обработки от другого устройства.

Как уже упоминалось, устройство для контроля связанной с безопасностью системы предпочтительно может представлять собой, например, процессор безопасности и окружения (SEP). Другое устройство, которое имеет по меньшей мере одну часть связанной с безопасностью системы, может представлять собой МСР (основной процессор управления) или основной процессор.

Согласно предпочтительному примеру выполнения предложенного изобретения, устройство может быть выполнено таким образом, что результат контроля или вызов может обрабатываться в пределах предварительно определенного времени вторым процессом. При этом устройство предпочтительно может быть выполнено таким образом, что обработка результата контроля является прерываемой, и результат контроля может вновь обрабатываться вторым процессом, если первый результат не обрабатывается в пределах предварительно определенного времени.

Кроме того, второй процесс может предпочтительно выполняться таким образом, что к результату контроля или вызову может применяться функция второго процесса.

Согласно предпочтительному примеру выполнения предложенного изобретения, устройство, которое содержит по меньшей мере часть связанной с безопасностью системы, может выполняться таким образом, что результат обработки или ответ может передаваться на устройство контроля.

Вышеуказанная задача также решается компьютерной программой, которая содержит код, который выполнен таким образом, что могут выполняться этапы способа, кратко охарактеризованного выше и описанного более подробно ниже. Компьютерная программа, согласно предпочтительному примеру выполнения предложенного изобретения, может при этом сохраняться на носителе данных. Наконец, вышеуказанная задача также решается носителем данных, который содержит вышеуказанную компьютерную программу.

Соответствующий изобретению контроль обеспечивает на основе предусмотренного слоя программного обеспечения текущую проверку. Проверки или контроль корректной работы связанной с безопасностью системы частично предпринимаются на отдельных аппаратных средствах (как, например, сторожевой (охранной) системе или процессоре безопасности и окружения (SEP)). За счет достаточно сложных требований, которые интегрированы в процессы контроля, гарантируется, что как полный отказ, то есть когда все ресурсы системы связаны (заморожены) или при возникновении переполнения памяти, так и незначительные ошибки связанной с безопасностью системы вероятным образом распознаются (вызов - ответ, контроль задач и т.д.).

Согласованность аппаратных средств (например, SER) и программного обеспечения, которые контролируют связанную с безопасностью систему, гарантирует для фазы интегрирования безопасности (как, например, SIL 1) достаточное обнаружение неисправностей.

Посредством предложенного изобретения, кроме того, гарантируется, что приложения могут опираться на функции, обеспечиваемые операционной системой. Тем самым не требуется, чтобы функциональность безопасности защищалась в зависимости от приложения.

Далее изобретение детально описывается со ссылками на примеры выполнения, представленные на чертежах, на которых показано следующее:

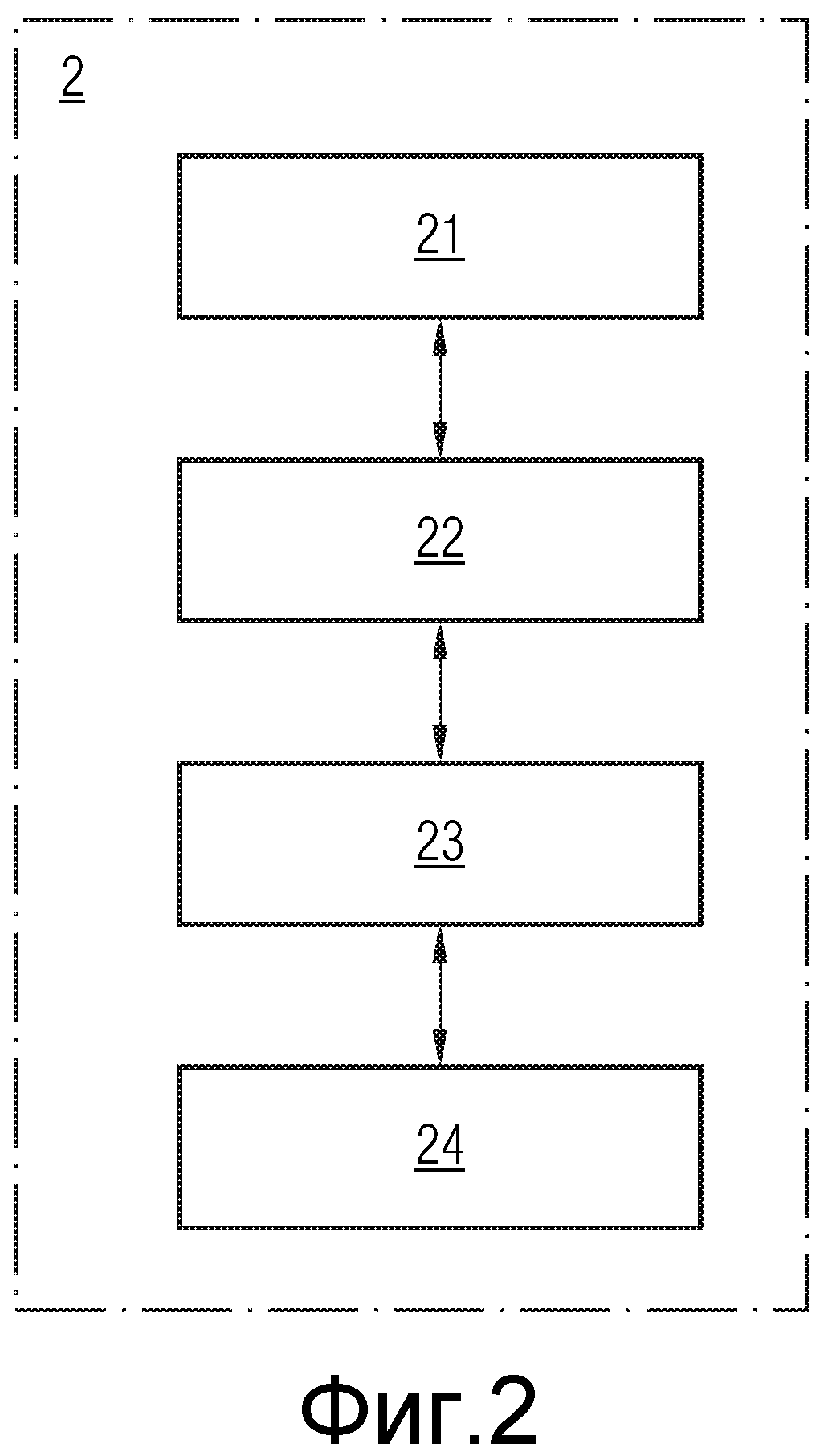

Фиг.1 - система для контроля связанной с безопасностью системы согласно примеру выполнения предложенного изобретения и

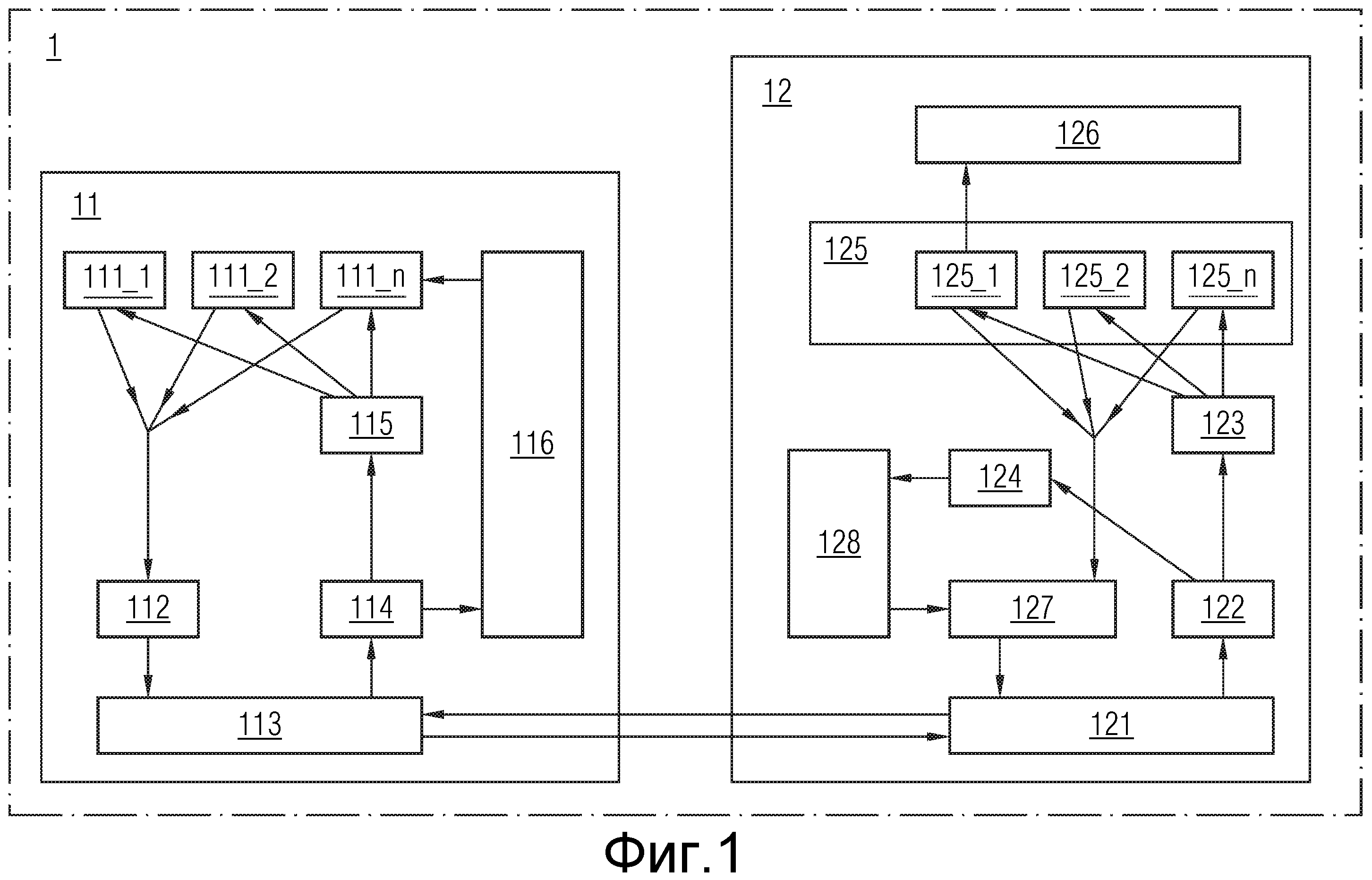

Фиг.2 - связанная с безопасностью система, которая имеет несколько слоев и которая контролируется согласно примеру выполнения предложенного изобретения.

Представленная на фиг.1 система представляет собой систему 1 для контроля связанной с безопасностью системы 2. При этом слой операционной системы имеет по меньшей мере один модуль открытой операционной системы, которая содержится в связанной с безопасностью системе 2. Открытая операционная система, согласно представленному примеру выполнения, представляет собой Linux. В случае связанной с безопасностью системы 2 речь может идти об электрической, электронной или программируемой электронной (Е/Е/РЕ) системе.

Кроме того, согласно представленному примеру выполнения, лишь определенные модули всей открытой операционной системы содержатся в слое операционной системы. При этом речь идет о модулях, которые необходимы для связанной с безопасностью системы 2, чтобы минимизировать риск из-за других, не обязательно требуемых модулей. Также может применяться вся открытая операционная система.

Для более четкого и упрощенного представления предложенного изобретения предпочтительно описывается контроль слоя операционной системы, то есть контроль по меньшей мере одного модуля Linux. Адекватным способом могут контролироваться и другие слои связанной с безопасностью системы 2. Кроме того, связанная с безопасностью система 2 может также контролироваться независимо от безопасности.

Система 1 контроля содержит, согласно представленному примеру выполнения, два устройства 11 и 12, причем устройство 11 представляет собой SEP (процессор безопасности и окружения) или процессор контроля и выполнено с возможностью контроля по меньшей мере одного модуля Linux. Устройство 12 образовано, например, основным процессором управления (МСР) и по меньшей мере одним модулем Linux. Основной процессор 12 управления контролируется посредством SEP 11.

SEP 11 содержит некоторое количество процессов 111_1, 111_2, …, 111_n контроля, которые конфигурированы для контроля процессов 125_1, 125_2, …, 125_n операционной системы Linux. Процессы 111_1, 111_2, …, 111_n контроля образуют вышестоящие процессы относительно Linux-процессов 125_1, 125_2, …, 125_n.

Согласно представленному примеру выполнения, каждый контролируемый Linux-процесс 125_1, 125_2, …, 125_n имеет представляющий или вышестоящий процесс 111_1, 111_2, …, 111_n на SEP 11, который предназначен для этого контроля. Однако эта простая связь не должна рассматриваться как ограничивающая. Разумеется, возможно, что по меньшей мере один вышестоящий процесс или процесс 111_1, 111_2, …, 111_n контроля контролирует множество Linux-процессов 125_1, 125_2, …, 125_n и что один Linux-процесс 125_1, 125_2, …, 125_n контролируется или подтверждается на действительность множеством процессов 111_1, 111_2, …, 111_n контроля.

Сначала процесс 111_1, 111_2, …, 111_n контроля генерирует результат b контроля или вызов (например, число или некоторую иную структуру данных). Этот результат b контроля, согласно представленному примеру выполнения, кодируется кодером 112 пакетов и через интерфейс 113, например, универсальный синхронный приемник-передатчик (UART) передается на интерфейс 121 МСР 12. Кодированный и переданный результат b контроля передается в МСР 12 на декодер 122 пакетов. Декодер 122 пакетов декодирует результат b процессов 111_1, 111_2, …, 111_n контроля или результат контроля и предает на диспетчер 123. Диспетчер 123 пересылает переданный результат b контроля на соответствующий контролируемый Linux-процесс 125_1, 125_2, …, 125_n для обработки.

Нахождение того, какой Linux-процесс 125_1, 125_2, …, 125_n контролируется каким процессом 111_1, 111_2, …, 111_n контроля, может осуществляться, например, за счет передачи идентификации (ID) соответствующего процесса 111_1, 111_2, …, 111_n контроля вместе с соответствующим результатом b контроля. Диспетчер 123 принимает тогда вместе с результатом b контроля также соответствующий ID Linux-процесса 125 и может соответствующий результат b контроля корректно маршрутизировать на адресованный Linux-процесс 125_1, 125_2, …, 125_n.

Linux-процессы 125_1, 125_2, …, 125_n в представленном примере выполнения управляются Linux-администратором безопасности (LSM) 125.

Соответствующий Linux-процесс 125_1, 125_2, …, 125_n принимает результат процесса 111_1, 111_2, …, 111_n контроля и обрабатывает этот результат b контроля. При этом возникает другой результат, далее обозначаемый как результат а обработки или ответ. Этот результат а обработки, как и результат b контроля, может представлять собой, например, число или некоторую иную простую или сложную структуру данных.

Для обработки результата b контроля Linux-процесс 125_1, 125_2, …, 125_n может применять по меньшей мере одну заданную индивидуальную функцию. При этом результат b контроля вычисляется посредством функции, то есть вычисляется функциональный результат заданной функции в зависимости от результата b контроля и промежуточно сохраняется как результат а обработки. Результат выполнения по меньшей мере одной индивидуальной функции может затем служить в качестве результата а обработки.

Для пояснения возникновения результата а обработки служит следующий пример:

Выбирается, например, процесс 111_n контроля из некоторого количества процессов контроля для контроля МСР 12 и, тем самым, Linux операционной системы. Процесс 111_n контроля генерирует число b как результат или результат контроля. Результат b контроля принимается Linux-процессом 125_n, так как процесс 111_n контроля выполняет контроль Linux-процесса 125_n. Linux-процесс 125_n пересчитывает число b индивидуальной функцией fn в новый результат а. Этот результат а обработки отсылается назад процессу 111_n контроля. Процесс 111_n контроля затем проверяет с той же индивидуальной функцией fn, соответствуют ли друг другу оба результата b и а. Если да, то связанная с безопасностью система 2 находится в безопасном состоянии. В обратном случае вводятся соответствующие меры обеспечения безопасности, например, полная остановка связанной с безопасностью системы.

LSM 125 предусмотрен для связанных с безопасностью функций на уровне открытой операционной системы, здесь Linux. Эти функции также устанавливают выполнение услуг связанной с безопасностью системы 2, которые управляются и предоставляются посредством приложения 126 услуг связанной с безопасностью системы 2. Тем самым по меньшей мере некоторые Linux-процессы имеют доступ и влияние на выполнение услуг или приложений 126 связанной с безопасностью системы 2, как, например, Linux-процесс 125_1 на фиг.1. В этом случае, если Linux-процесс 125_1 тестируется или контролируется, к тому же выполнение соответствующей услуги посредством приложения 126 также тестируется и проверяется на его надежное прохождение. Таким способом обеспечивается возможность сертификации через все слои связанной с безопасностью системы 2.

Если теперь имеется результат а обработки, то он направляется на кодер 127 пакетов МСР 12. Кодер 127 пакетов кодирует результат а обработки и направляет кодированный результат а обработки на интерфейс 121 для передачи и приема данных. Последний передает результат а обработки на SEP 11 или на интерфейс 113 SEP. Оттуда кодированный результат а обработки попадает в кодер 114 пакетов, там кодируется и далее передается в диспетчер 115.

Диспетчер 115 соотносит результат а обработки с соответствующим процессом 111_1, 111_2, …, 111_n контроля. Это может, например, осуществляться, как уже упомянуто выше, посредством совместно переданного ID.

Соответствующий процесс 111_1, 111_2, …, 111_n контроля оценивает принятый результат а обработки, например, посредством соответствующей оценки или посредством соответствующего сравнения результата b контроля и результата а обработки.

Если оценка результата а обработки с помощью процесса 111_1, 111_2, …, 111_n контроля является положительной, то связанная с безопасностью система 2 находится в безопасном состоянии. В противном случае выполняются соответствующие меры для обеспечения безопасности системы. В необходимом случае выполняется полная остановка связанной с безопасностью системы 2 с помощью SEP 11 системы 1 контроля.

Однако может возникнуть случай, что МСР 12 полностью загружен. Чтобы учесть такой случай, для обработки результата контроля посредством Linux-процесса 125_1, 125_2, …, 125_n может быть предусмотрен временной интервал, в пределах которого должна осуществляться обработка результата b контроля. Если обработка результата b контроля не осуществляется в пределах предварительно определенного времени, то может предусматриваться другая попытка для обработки. Текущая обработка завершается, и начинается новая обработка результата b контроля. Если и новая обработка не дает результата, то связанная с безопасностью система 2 переводится в безопасное состояние. При необходимости выполнение связанной с безопасностью системы 2 просто заканчивается. Эта проверка может, например, осуществляться в МСР 12 посредством компонентов SEP-управления 124 и глобального управления безопасностью (GSC) 128. Для контроля SEP-управление 124 получает от кодера 122 пакетов соответствующий ID процесса контроля, если соответствующий результат контроля поступает в кодер 122 пакетов. Предписание о проверке системы 2 в безопасном состоянии может осуществляться в МСР 12 посредством управления 128 безопасностью.

Общее управление безопасностью на стороне SEP 11 выполняется, согласно представленному примеру выполнения, компонентом глобального управления безопасностью (GSC) 116, который управляет выполнением процессов 111_1, 111_2, …, 111_n контроля и контролирует результаты Linux-процессов или процессов обработки. Предписание проверки системы в безопасном состоянии может осуществляться в SEP 11 посредством GSC 116.

Фиг.2 показывает связанную с безопасностью систему 2, которая имеет несколько слоев 21, 22, 23, 24 и которая контролируется согласно предпочтительному примеру выполнения предложенного изобретения.

В представленном примере выполнения связанная с безопасностью система 2 имеет слой 21 приложения, слой 22 промежуточного программного обеспечения, который является, например, коммуникационной архитектурой, слой 23 операционной системы, например, открытой операционной системы и слой 24 аппаратных средств. Соответствующие слои 21, 22, 23 могут контролироваться, как описано выше. Между слоями осуществляется коммуникация или обмен данными, то есть слои влияют, координируются, управляют и/или контролируют друг друга. Эта коммуникация представлена на фиг.2 посредством стрелок между слоями.

При этом связанная с безопасностью система 2 находится, например, на основном процессоре. Контроль контролируется контролирующим устройством, например, вышеназванным SEP 11.

Если выполняется контроль слоя 21 приложения, то могут контролироваться модули программного обеспечения или процессы программного обеспечения слоя 21 приложения. Во время контроля гарантируется, что приложения выполняются корректным образом. При этом может делаться вывод о корректном функционировании или о корректной работе расположенных ниже слоев.

В этом случае SEP 11 содержит, в том числе, такие контролирующие процессы, которые направлены на контроль слоя 21 приложения. Результаты или данные этих контролирующих процессов передаются на слой 21 приложения на основном процессоре и там обрабатываются соответствующими процессами или модулями слоя 21 приложения. Полученные посредством обработки результаты или данные передаются на SEP 11 и проверяются или контролируются контролирующими процессами на их корректность.

Аналогичным образом, контроль может также выполняться посредством слоя 22 промежуточного программного обеспечения.

Контроль слоя 23 операционной системы может также выполняться, как описано выше.

Кроме того, процессы могут, например, контролироваться на то, являются ли они еще «живыми». Если рассматривается операционная система Linux, то контролирующему устройству 11 после запуска связанной с безопасностью системы 2 или операционной системы передаются посредством команды “grep” Linux идентификаторы выполняемых на Linux процессов. Контролирующее устройство 11 может такие процессы инициировать, например, в списке или таблице. В текущей работе связанной с безопасностью системы 2 может тогда контролироваться, выполняются ли процессы Linux, как ожидается, или существуют ли еще процессы в принципе, то есть находятся в «живом» состоянии.

Таким образом, предложенное изобретение относится к контролю системы 2, связанной с безопасностью, в частности электрической, электронной или программируемой электронной (Е/Е/РЕ) системы. При этом первый результат b первого процесса первым устройством 11, которое выполнено для контроля связанной с безопасностью системы 2, передается к второму устройству 12, которое имеет по меньшей мере часть связанной с безопасностью системы 2. Первый результат b обрабатывается вторым процессом, причем второй процесс является процессом связанной с безопасностью системы 2. За счет обработки предоставляется второй результат а. Затем второй результат а проверяется, чтобы установить, функционирует ли второй процесс правильно или правильно эксплуатируется, и, следовательно, корректно ли работает связанная с безопасностью система 2.