Результат интеллектуальной деятельности: РАСПРОСТРАНЕНИЕ КРИПТОГРАФИЧЕСКОГО СЕКРЕТНОГО КЛЮЧА

Вид РИД

Изобретение

Область техники

Настоящее изобретение относится к распространению криптографического секретного ключа между передающей стороной и принимающей стороной.

Уровень техники

В документе WO 2007/031089 раскрыт способ защищенной связи в системе беспроводной связи. В режиме генерации ключа точка доступа, снабженная антенной ESPAR, формирует диаграмму направленности и передает пакет для измерения. Терминал принимает этот пакет с всенаправленной диаграммой направленности и после усреднения получает значение Индикации Интенсивности Принятого Сигнала (RSSI), чтобы выровнять влияние шума. Далее, пакет для измерения с использованием всенаправленной диаграммы передается обычным пользователем. Точка доступа принимает этот пакет посредством диаграммы, которая идентична исходной диаграмме, и получает значение RSSI после усреднения. K разных значений RSSI получаются посредством повторения измерения RSSI K раз и изменения диаграммы направленности точки доступа. Итерация K просто устанавливается в соответствии с длиной ключа. Далее, для значения RSSI из K элементов устанавливается пороговое значение, и оно становится равным 1, если оно выше порогового значения, и 0 - если оно ниже порогового значения. После преобразования в двоичную форму такой же ключ генерируется в точке доступа и у обычного пользователя, и достигается согласование ключа.

В системах беспроводной связи криптография с секретным ключом используется, поскольку ее скорость обработки достаточна для обработки больших массивов данных. Криптография с секретным ключом иногда обозначается как симметричная криптография. Это традиционная форма криптографии, в которой один ключ может использоваться для шифрования и дешифрования сообщения. Криптография с секретным ключом выполняет функцию не только шифрования, но и аутентификации. Один из таких способов называется Кодом Аутентификации Сообщения (MAC). Ключ шифрования тривиально связан с ключом дешифрования, что выражается в их идентичности или в простой трансформации для преобразования одного из этих ключей в другой. Эти ключи, по существу, представляют совместно используемый секрет между двумя или более сторонами, который может быть использован для поддержания частной информационной линии. Преимущество криптографии с секретным ключом заключается в том, что она обычно обеспечивает более скоростную работу, чем криптография с открытым ключом.

Шифрование с симметричным ключом также называют шифрованием с секретным ключом, шифрованием с одним ключом, шифрованием с совместно используемым ключом, шифрованием с единым ключом и шифрованием с частным ключом. Тем не менее, использование последнего термина конфликтует с термином «частный ключ» в криптографии с открытым ключом.

Основной задачей криптосистем с секретным ключом является обеспечение согласования секретного ключа между отправителем и получателем без его раскрытия кому-либо еще. Для этого требуется способ, по которому две стороны могут осуществлять связь, не опасаясь подслушивания. Соответственно, важным вопросом является то, как достичь начального обмена ключом.

Одним из подходов является применение двунаправленных измерений LQI/RSSI (Индикатора Качества Линии/Индикатора Интенсивности Принятого Сигнала), чтобы оценить вариации затуханий тракта сигнала между двумя приемопередатчиками, чтобы создать между двумя узлами совместно используемый секрет. Благодаря теореме взаимности распространения радиоволны между двумя осуществляющими связь сторонами, можно вычислить для них общую информацию посредством использования характеристик флуктуации каналов. Этот подход может предоставить схему согласования секретного ключа без каких-либо процессов распространения ключа. Поскольку эта схема может при необходимости предоставить одноразовый ключ, она является отличным способом для решения проблем распространения ключа и управления ключом.

Второй подход заключается в отправке набора произвольных чисел, необязательно на малой мощности передачи, и комбинируя (например, по алгоритму XOR) их вместе, чтобы сгенерировать "ключ". Маловероятно, что атакующий корректно подслушает их все.

Первый подход имеет необязательный вариант, в котором созданный совместно используемый секрет используется, чтобы защитить 128-битный случайный ключ, сгенерированный одним из устройств. Это помогает обеспечить защиту против будущих атак, основанных на величине "случайности" в затухании сигнала. Вдобавок, первый подход осложняет задачу атакующего, поскольку приемник атакующего будет иметь затухание тракта между ним и каждой из целей, которое будет отличаться от затухания между этими двумя целями. По существу, цифровые значения качества линии (LQI, обычно оцениваемый как индикация интенсивности принятого сигнала, RSSI), оцененные в каждом направлении между двумя узлами, будут иметь сильную корреляцию, тогда как LQI/RSSI к третьему узлу обычно будут иметь очень слабую корреляцию.

Второй подход осложняет задачу атакующего, поскольку ему потребуется устройство радиоприемника, расположенное очень близко к цели и специально сконфигурированное для подслушивания правильного канала во время установки. Тем не менее, один из рисков второго подхода (комбинирования множества ключей) заключается в том, что атакующие могут оставить подслушивающее устройство, которое работает все время и которое снабжено, вероятно, высококачественным приемником. Впоследствии, они могут проанализировать файлы журнала, и при определенной доле везения они могут получить всю информацию ключей. Это, необязательно, может быть смягчено посредством выполнения передач на низкой мощности передачи, которая будет приемлема для производителей внедряемых продуктов, в надежде на снижение риска атак.

Тем не менее, оба подхода имеют недостаток, заключающийся в том, что требуется много транзакций для генерации ключа, который достаточно силен для применения во всех случаях. Например, первый подход может потребовать обмена 300 сообщениями, чтобы обеспечить 128-битную защиту. Для многих приложений это излишне. Конкретным примером приложения, где это будет неуместно, является устройство сбора энергии. Для устройств, таких как переключатели света, становится возможной генерация достаточного количества энергии за счет действия нажатия переключателя, чтобы обеспечить работу их приемопередатчика и микропроцессора в течение короткого интервала. Этого интервала, вероятно, будет недостаточно для обмена десятками или сотнями сообщений.

Время ожидания также является важным фактором. Если пользователь нажимает клавишу и в течение, например, 3 секунд ничего не происходит, то он может нажать другую кнопку. Вероятно, это будет более важно для устройств, которым требуется часто присоединяться к сети, например, приложения в точках продаж.

В отличие от этого, более высокие требования безопасности требуют отправки большего числа сообщений, чтобы снизить вероятность успешной атаки. Противоречащие требования усиленной защиты и низкой рабочей мощности/времени ожидания не могут быть адекватно удовлетворены доступными системами.

Сущность изобретения

Целью настоящего изобретения является предоставление усовершенствованной схемы распространения криптографического секретного ключа, которая предоставляет гибкость в отношении вышеупомянутых противоречащих требований. Изобретение определяется посредством независимых пунктов формулы изобретения. Зависимые пункты определяют предпочтительные варианты осуществления. Изобретение предоставляет систему для передачи или приема зашифрованных данных с использованием криптографического секретного ключа, в которой число итераций либо принимается с другой стороны передачи, либо локально генерируется и передается на другую сторону; и число сообщений, обмен которыми должен быть выполнен с другой стороной в течение генерации криптографического секретного ключа, регулируется на основании упомянутого числа итераций. Таким образом, может быть обеспечено, что обе стороны передачи используют одинаковое число сообщений для генерации ключа.

Соответственно, один или оба из узлов, устройств, сторон передачи или концов передачи могут варьировать, определять или влиять на число сообщений, передаваемых в течение генерации криптографического секретного ключа. Благодаря этому настоящее изобретение гораздо более адаптируемо к требованиям приложений, чем решение предшествующего уровня техники (WO 2007/031089), согласно которому итерация просто устанавливается согласно длине ключа.

В настоящем изобретении, термин "блок предоставления числа итераций" должен пониматься в рамках контекста текста заявки. Это означает, что этот блок может представлять собой любой блок или функцию, которая эффективно предоставляет число итераций. Он может быть реализован разными способами, например, посредством автономного предоставления числа итераций (например, посредством генерации числа (например, (псевдо)случайного числа) в конкретном диапазоне), посредством считывания предопределенного числа и/или посредством предоставления числа итераций на основании внешнего ввода (например, посредством приема числа итераций из другого устройства).

Согласно первой реализации число итераций может быть предоставлено или сгенерировано в ответ на инициацию создания ключа. Так, может быть обеспечена быстрая инициация процесса генерации ключа.

Согласно второй реализации, которая может быть комбинирована с первой реализацией, число итераций может быть сгенерировано на основании операции ввода, предоставленной на устройстве генерации ключа. Этот вариант предоставляет гибкость для пользователя, что выражается в возможности индивидуального регулирования защиты и времени ожидания, например, на основании требований приложения.

Согласно третьей реализации, которая может быть комбинирована с, по меньшей мере, одной из первой и второй реализаций, число итераций может быть сгенерировано на основании типа зашифрованных данных. Таким образом, защита и/или время ожидания могут автоматически регулироваться на основании требований конкретного типа зашифрованных данных.

Согласно четвертой реализации, которая может быть комбинирована с, по меньшей мере, одной из реализаций с первой по третью, может быть предоставлена память для хранения числа итераций. Это обеспечивает, что число итераций остается доступным и не теряется после приема.

Согласно пятой реализации, которая может быть комбинирована с, по меньшей мере, одной из реализаций с первой по четвертую, может быть предоставлен счетчик для подсчета числа сообщений, обмен которыми должен быть выполнен в течение генерации криптографического секретного ключа.

Согласно шестой реализации, которая может быть комбинирована с, по меньшей мере, одной из реализаций с первой по пятую, криптографический секретный ключ может быть сгенерирован на основании записанных значений индикатора интенсивности принятого сигнала, полученных из числа сообщений, обмен которыми должен быть выполнен.

Согласно седьмой реализации, которая может быть комбинирована с, по меньшей мере, одной из реализаций с первой по шестую, криптографический секретный ключ может быть сгенерирован на основании комбинации случайных чисел, полученных из упомянутого числа сообщений, обмен которыми должен быть выполнен. Согласно конкретному примеру этой реализации, комбинация может быть выполнена по схеме исключающего ИЛИ (XOR).

Согласно восьмой реализации, которая может быть комбинирована с, по меньшей мере, одной из реализаций с первой по седьмую, криптографический секретный ключ может быть сгенерирован на основании передачи последующих криптографических секретных ключей, защищенных посредством предыдущего криптографического секретного ключа, и при этом предыдущий криптографический секретный ключ и последующие криптографические секретные ключи передаются посредством использования упомянутого числа сообщений, обмен которыми должен быть выполнен. В предпочтительной модификации восьмой реализации криптографические секретные ключи могут быть переданы на более чем одном канале передачи, чтобы, тем самым, дополнительно усилить защиту обмена ключом.

Согласно девятой реализации, которая может быть комбинирована с, по меньшей мере, одной из реализаций с первой по восьмую, устройство может быть скомпоновано так, чтобы объединять некоторое число битов криптографического секретного ключа в группы, чтобы сравнивать каждую группу с набором символов выборки, чтобы классифицировать группы согласно символу выборки с наивысшей степенью совпадения, и чтобы отбрасывать группы, которые не могут быть классифицированы с уверенностью выше предопределенного порогового значения. Таким образом, можно избежать небольшого числа битовых ошибок, обусловленных шумом, и совместно используемый секрет может быть более эффективно извлечен из наборов совместно используемых данных.

Эти и другие аспекты настоящего изобретения будут очевидны и истолкованы из следующего описания вариантов осуществления.

Краткое описание чертежей

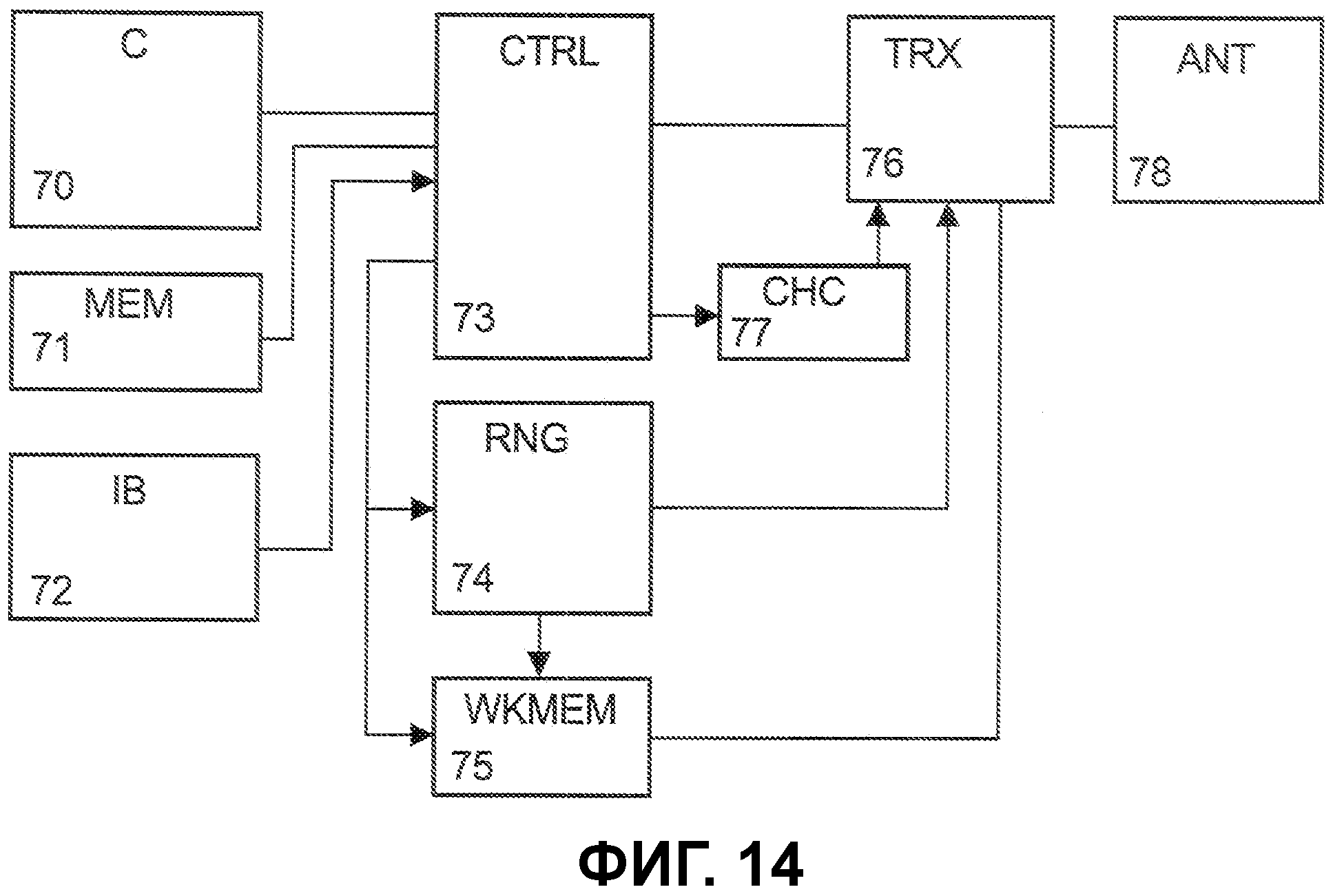

Фиг.1 показывает схему сигнализации при генерации случайного числа на основе RSSI согласно первому варианту осуществления;

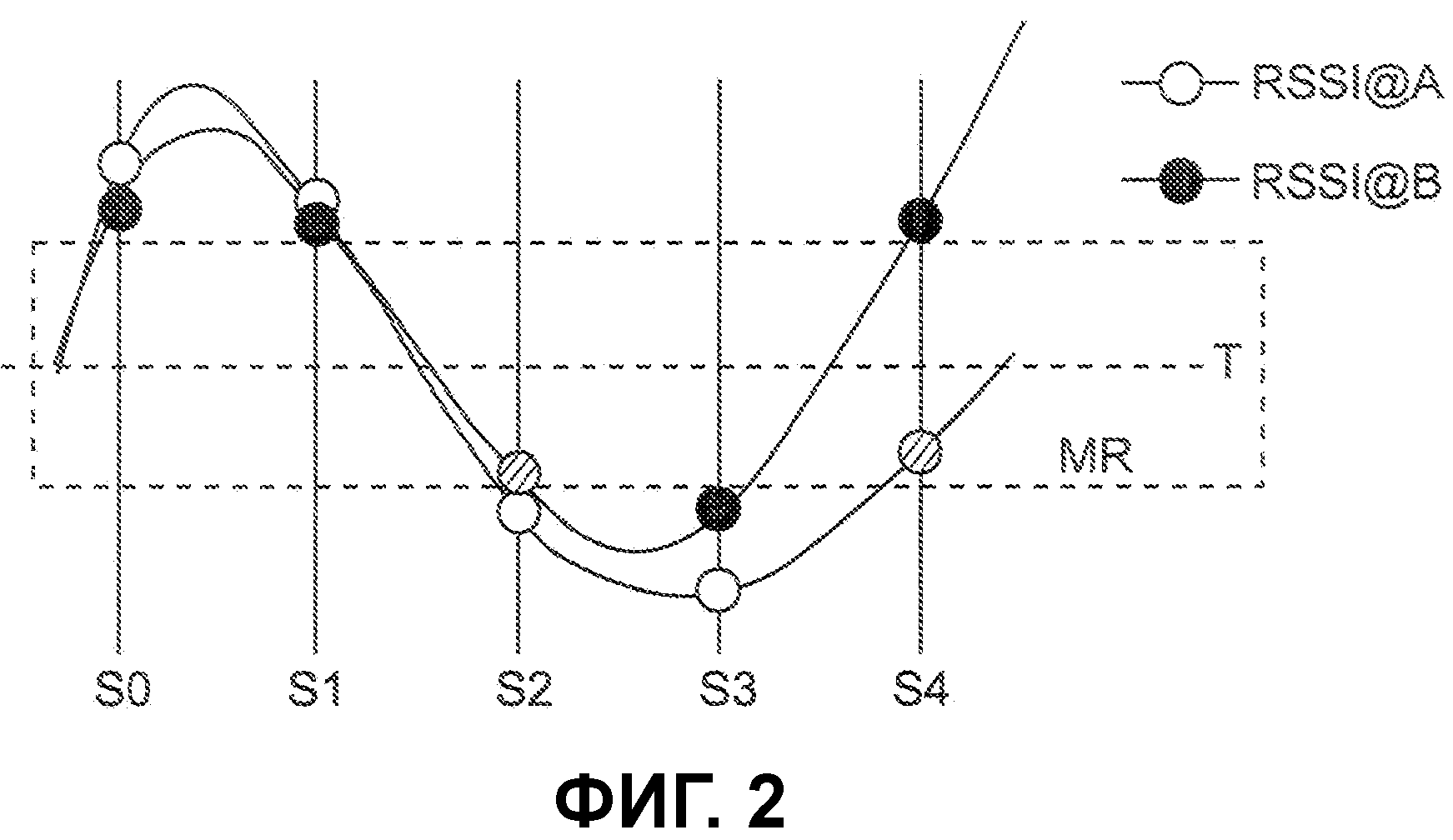

Фиг.2 показывает схематическую диаграмму, указывающую типовые значения RSSI, принятые на разных сторонах передачи;

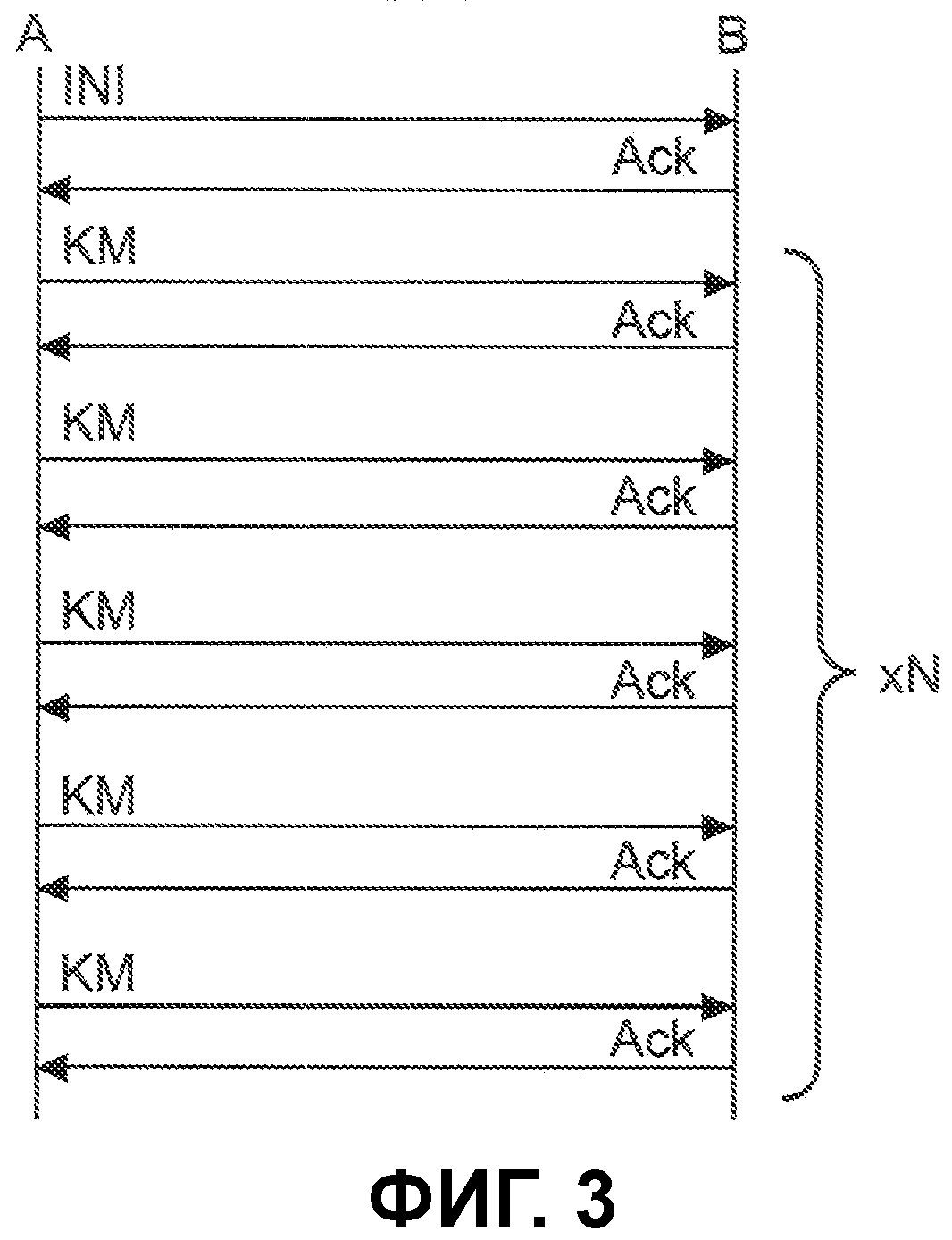

Фиг.3 показывает схему сигнализации при передаче множества ключей с последующим комбинированием согласно второму варианту осуществления;

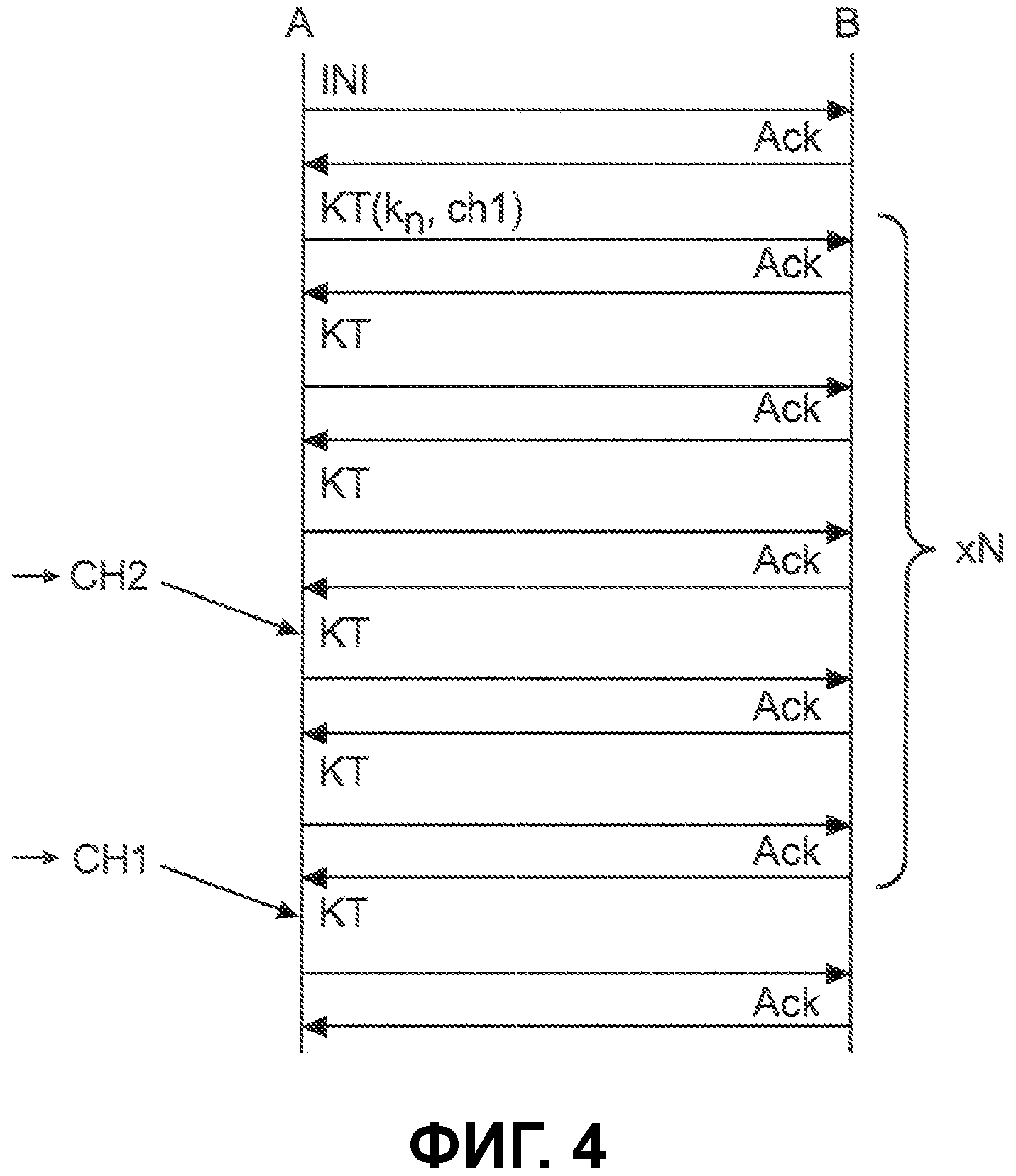

Фиг.4 показывает схему сигнализации при передаче ключей, защищенных посредством предыдущего ключа на более чем одном канале, согласно третьему варианту осуществления;

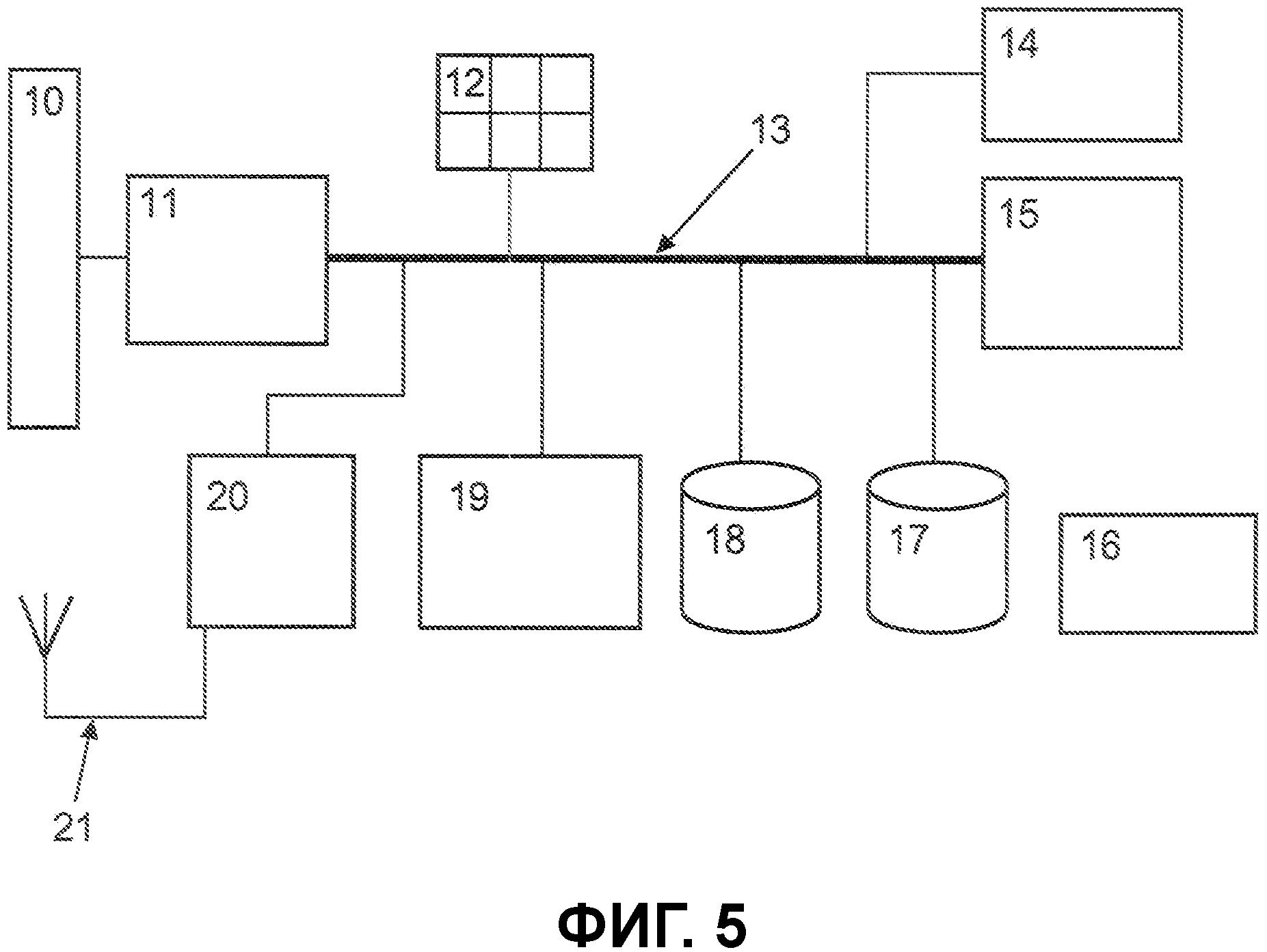

Фиг.5 показывает структурную схему телевизионного (TV) устройства в системе распространения ключа, в которой могут быть реализованы варианты осуществления настоящего изобретения;

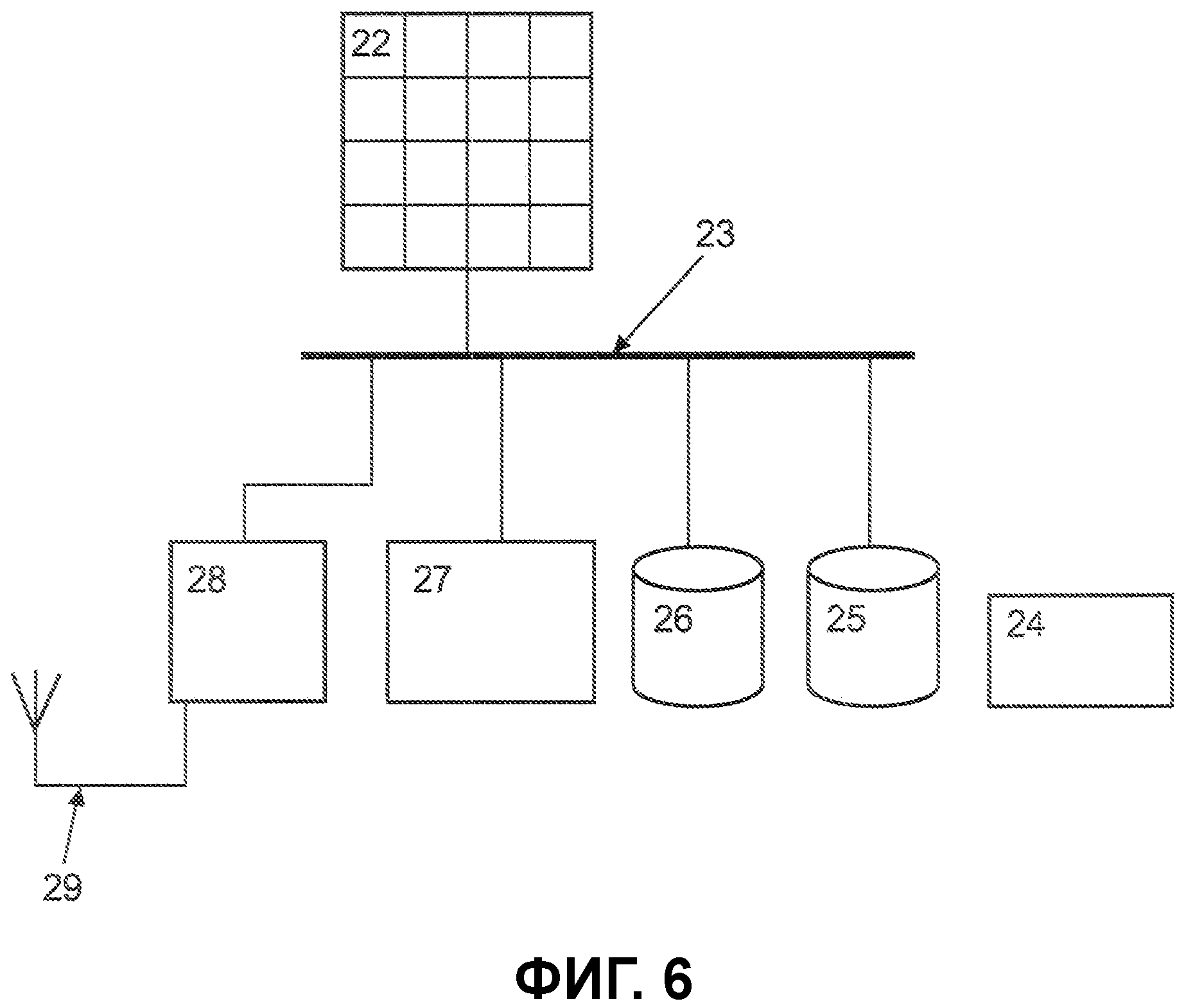

Фиг.6 показывает структурную схему устройства дистанционного управления в системе распространения ключа, в которой могут быть реализованы варианты осуществления настоящего изобретения;

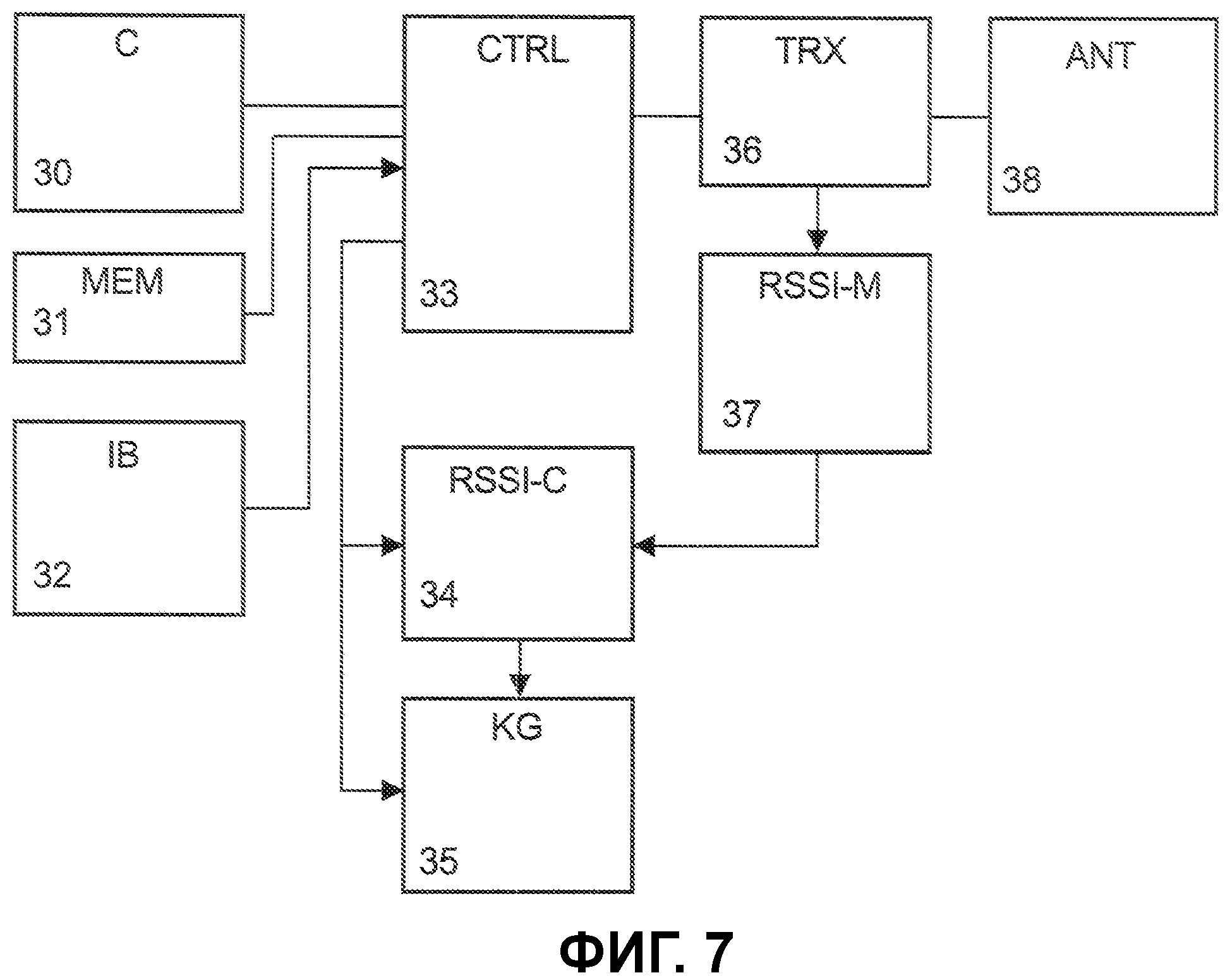

Фиг.7 показывает структурную схему аппаратной реализации на обоих концах передачи системы генерации случайного числа на основе RSSI согласно четвертному варианту осуществления настоящего изобретения;

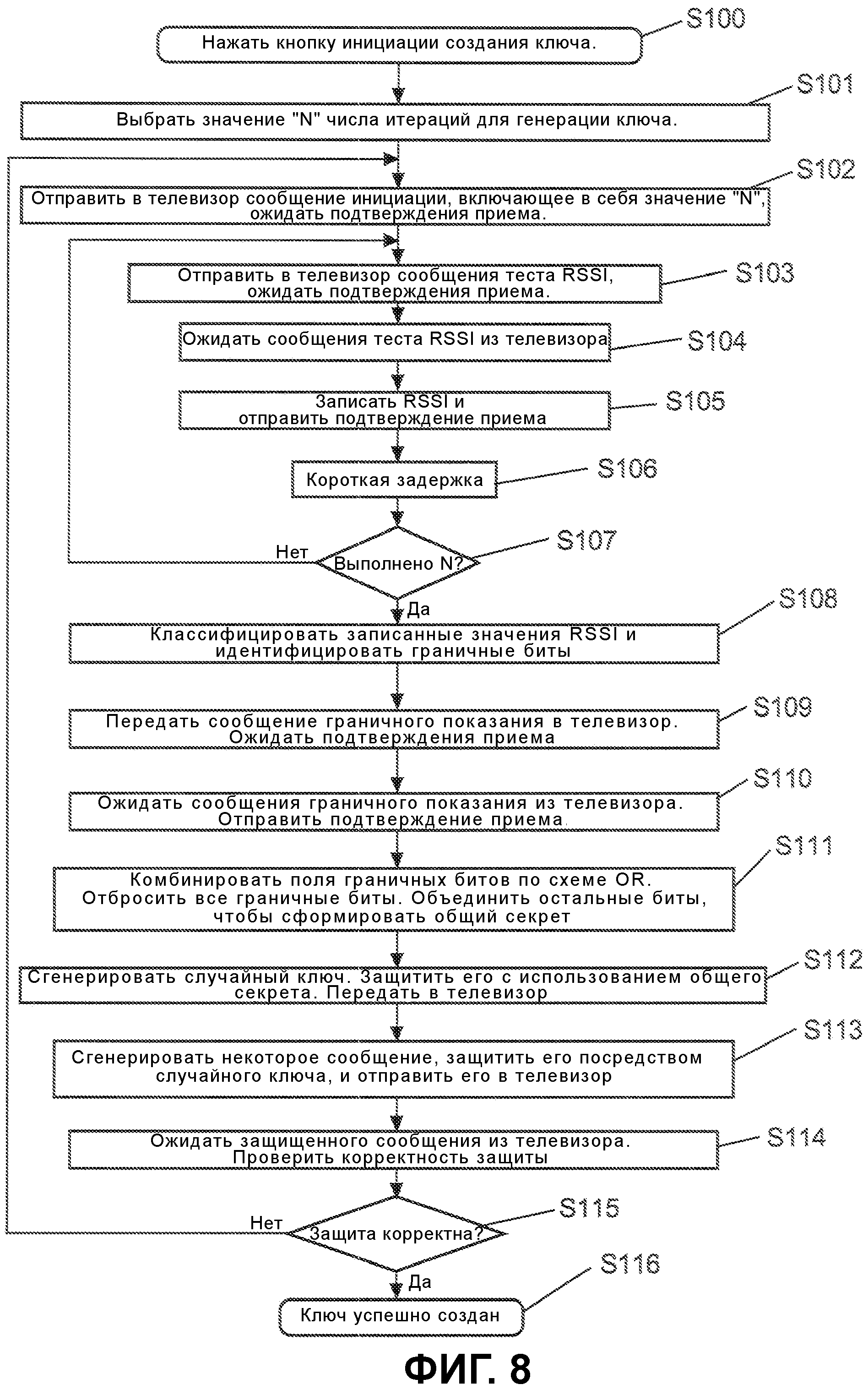

Фиг.8 показывает схему последовательности операций для процедуры распространения ключа на стороне дистанционного управления в системе генерации случайного числа на основе RSSI согласно пятому варианту осуществления;

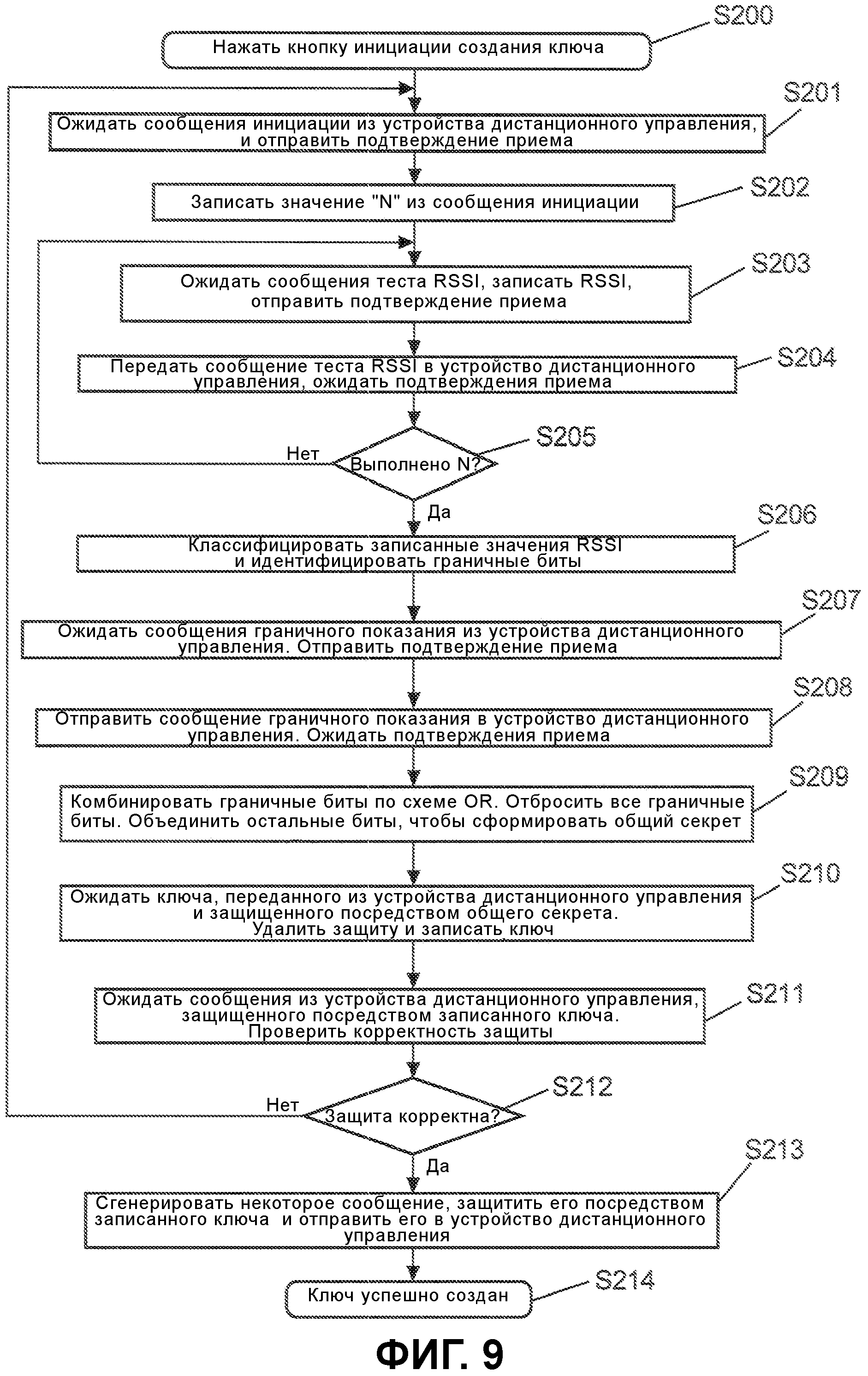

Фиг.9 показывает схему последовательности операций для процедуры распространения ключа на стороне телевизора в системе генерации случайного числа на основе RSSI согласно пятому варианту осуществления;

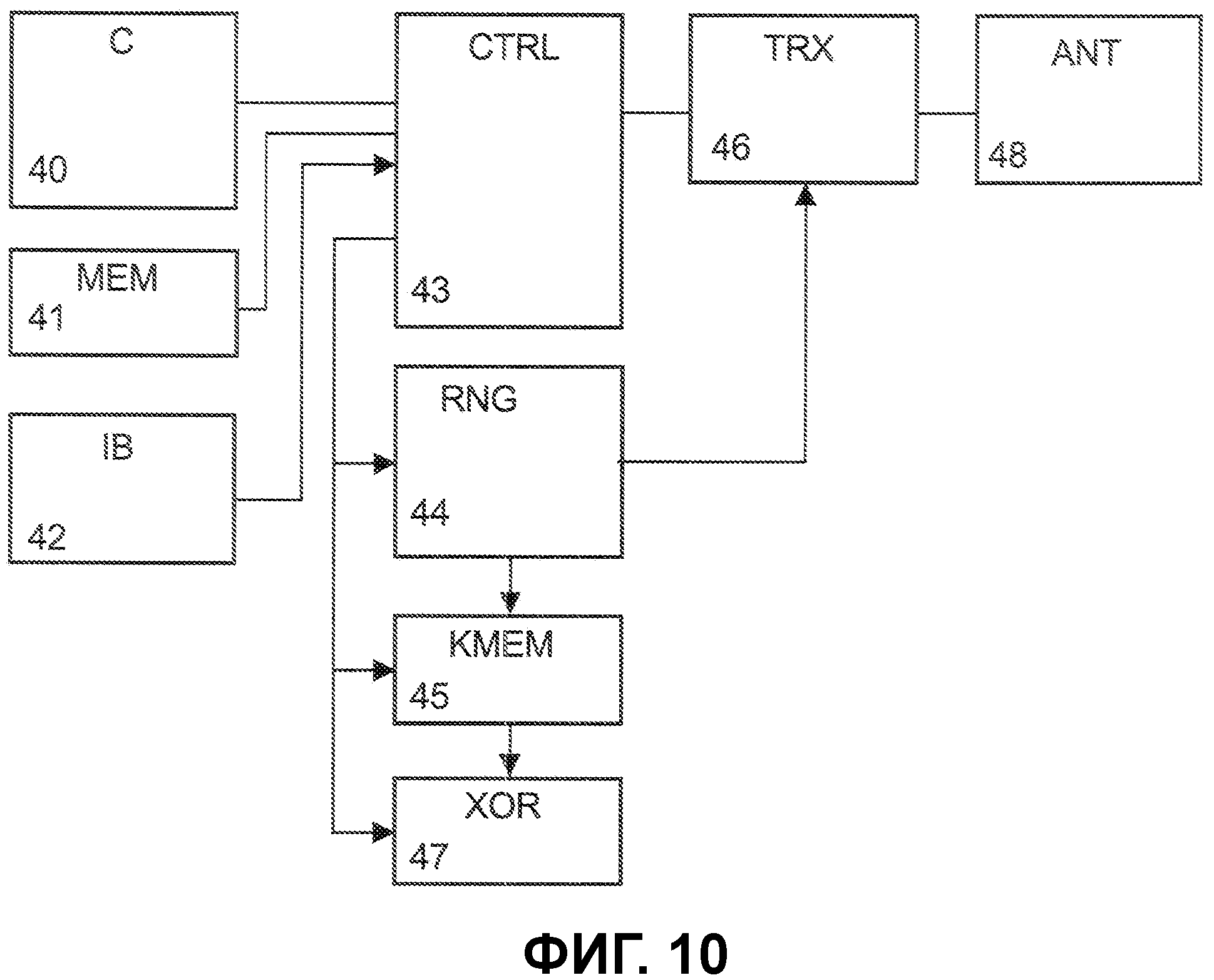

Фиг.10 показывает структурную схему аппаратной реализации на стороне дистанционного управления в системе комбинирования множества ключей согласно шестому варианту осуществления настоящего изобретения;

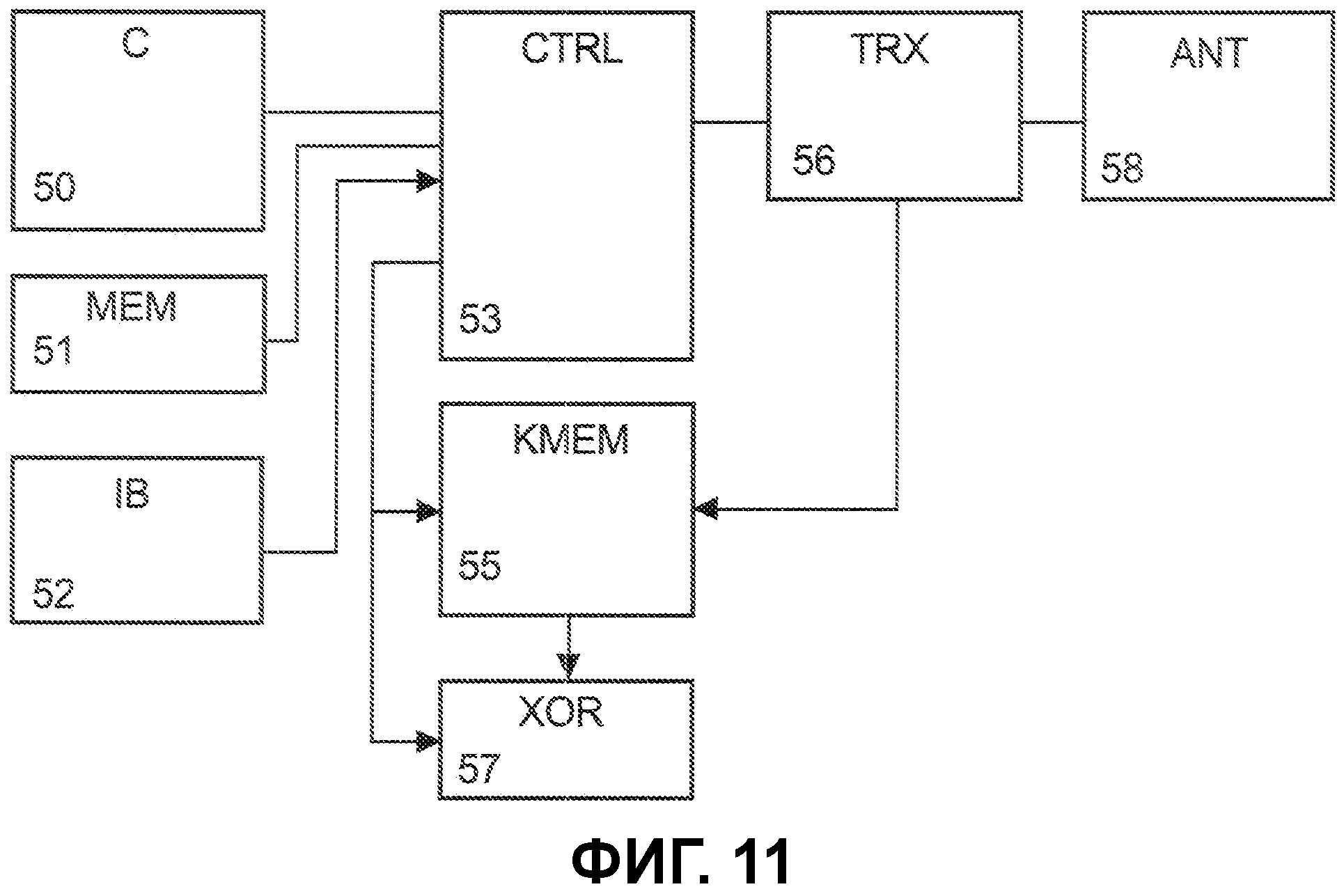

Фиг.11 показывает структурную схему аппаратной реализации на стороне телевизора в системе комбинирования множества ключей согласно шестому варианту осуществления настоящего изобретения;

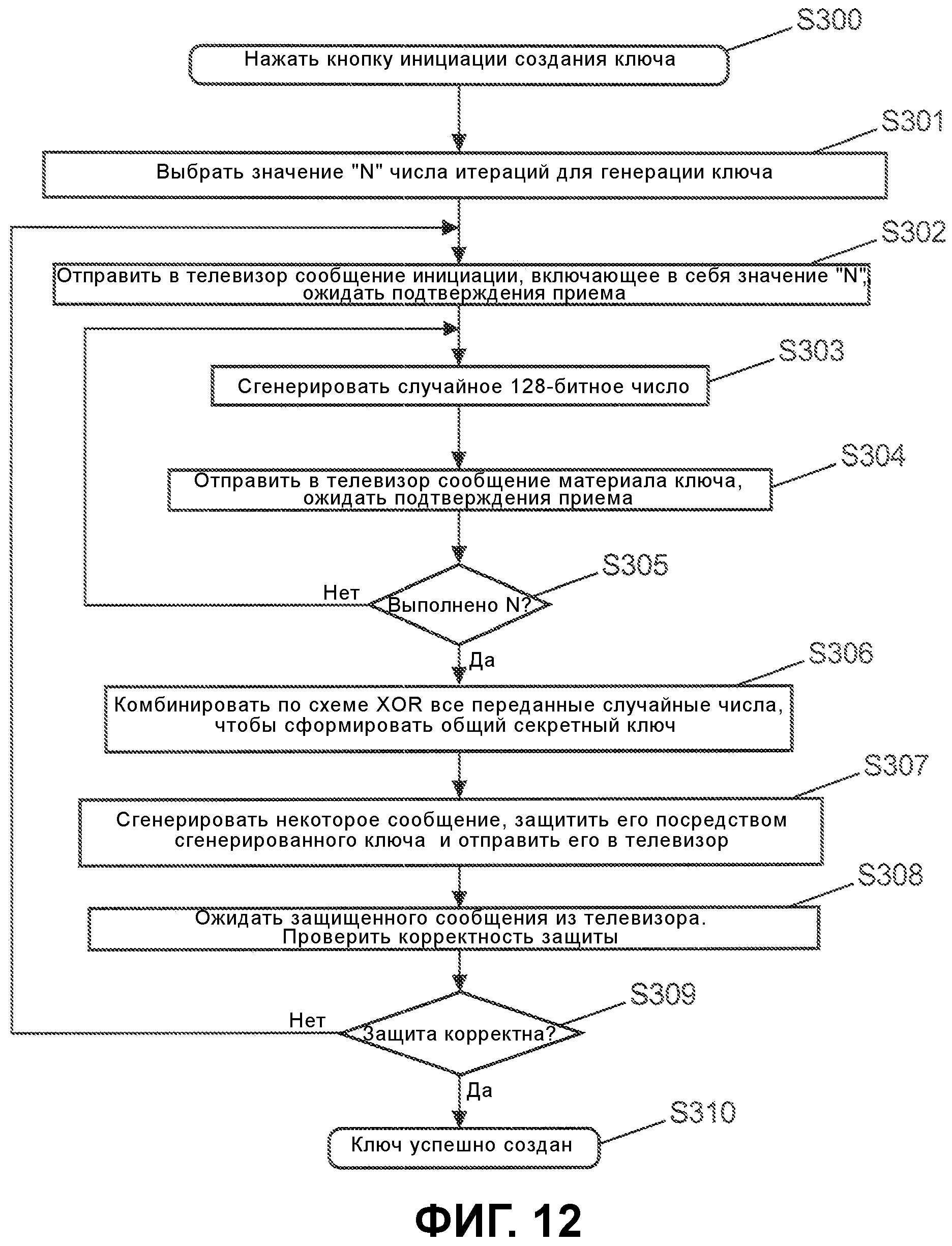

Фиг.12 показывает схему последовательности операций для процедуры распространения ключа на стороне дистанционного управления в системе комбинирования множества ключей согласно седьмому варианту осуществления настоящего изобретения;

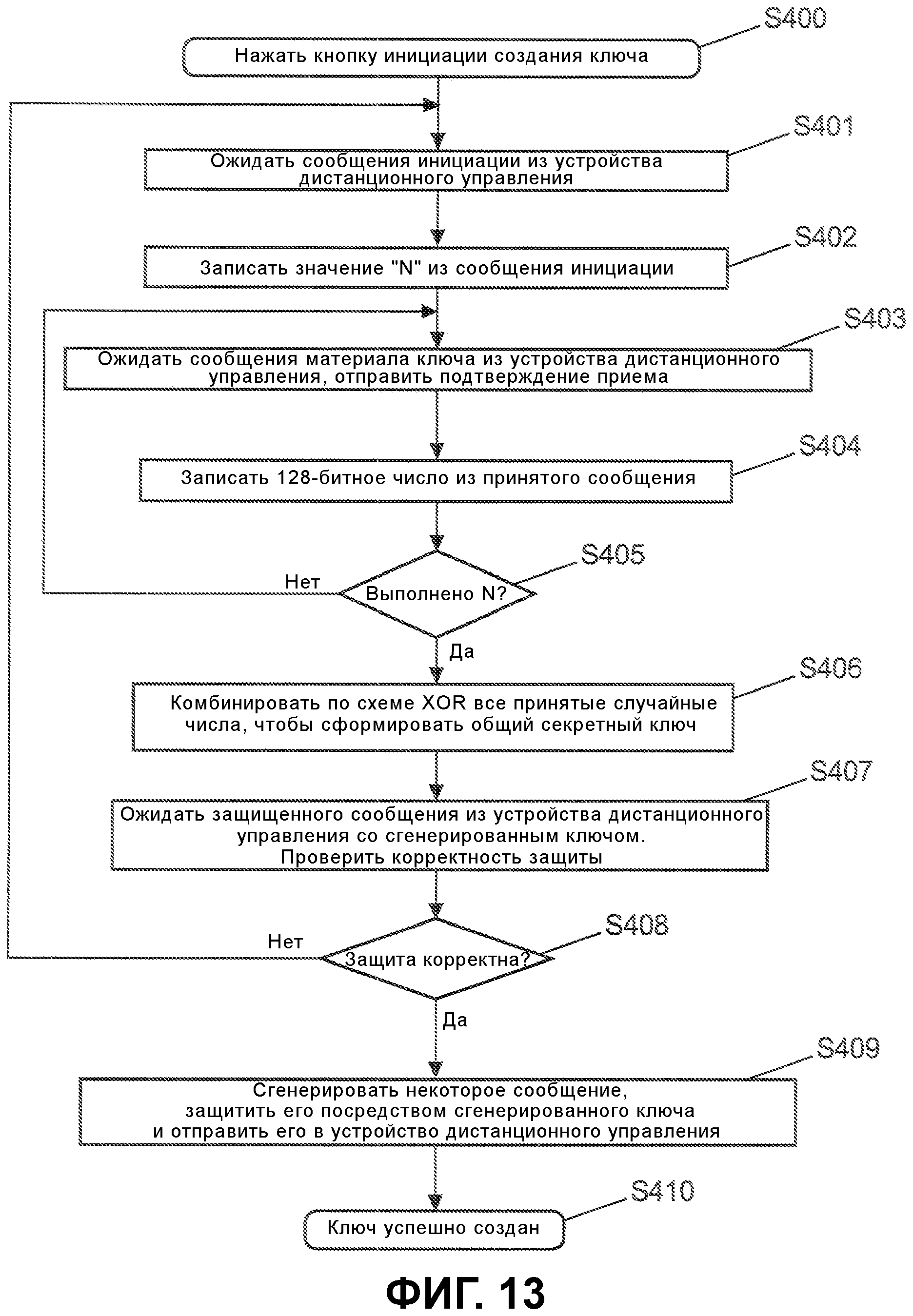

Фиг.13 показывает схему последовательности операций для процедуры распространения ключа на стороне телевизора в системе комбинирования множества ключей согласно седьмому варианту осуществления настоящего изобретения;

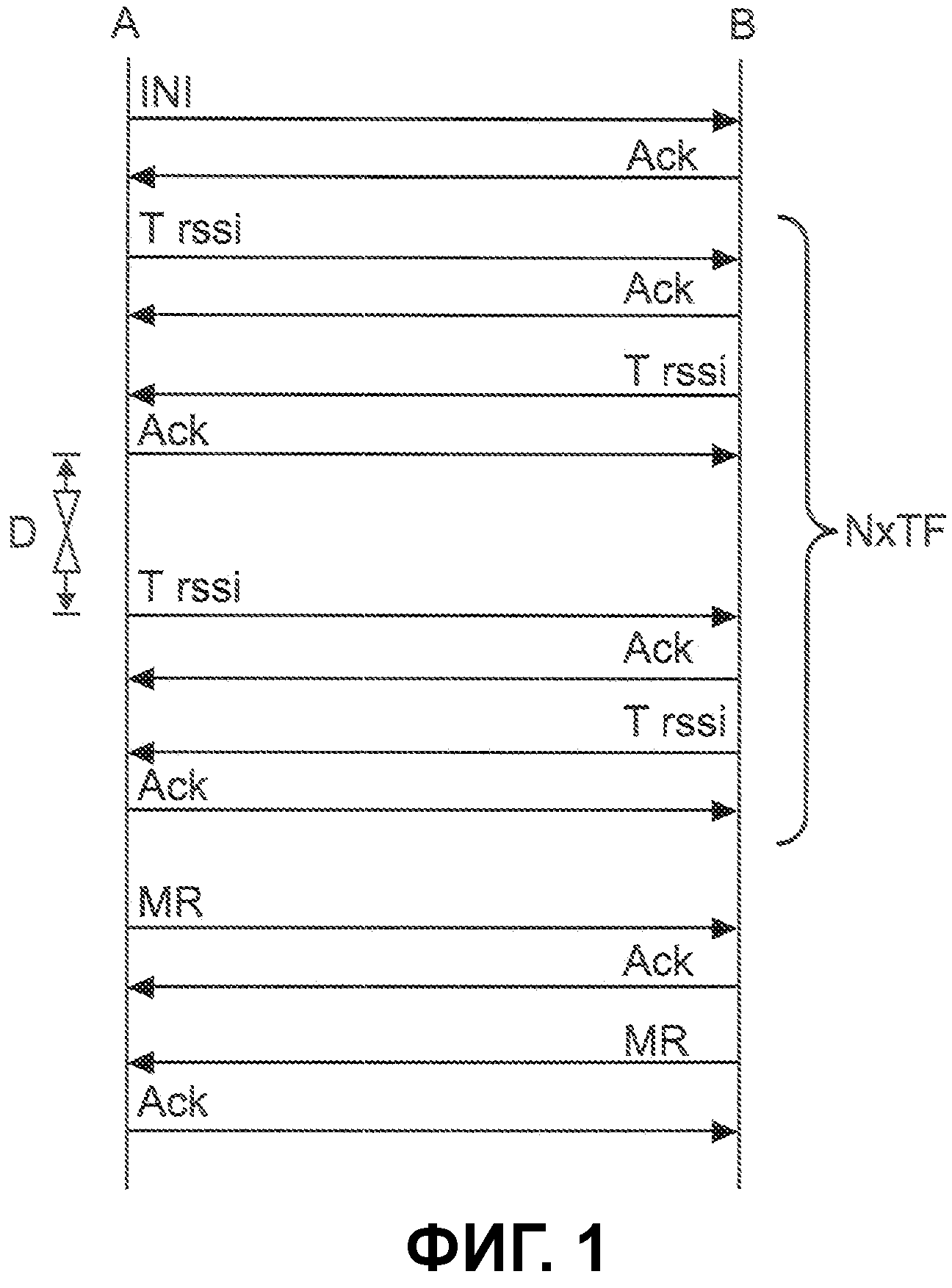

Фиг.14 показывает структурную схему аппаратной реализации на стороне дистанционного управления в системе защищенной передачи с множеством каналов и множеством ключей согласно восьмому варианту осуществления настоящего изобретения;

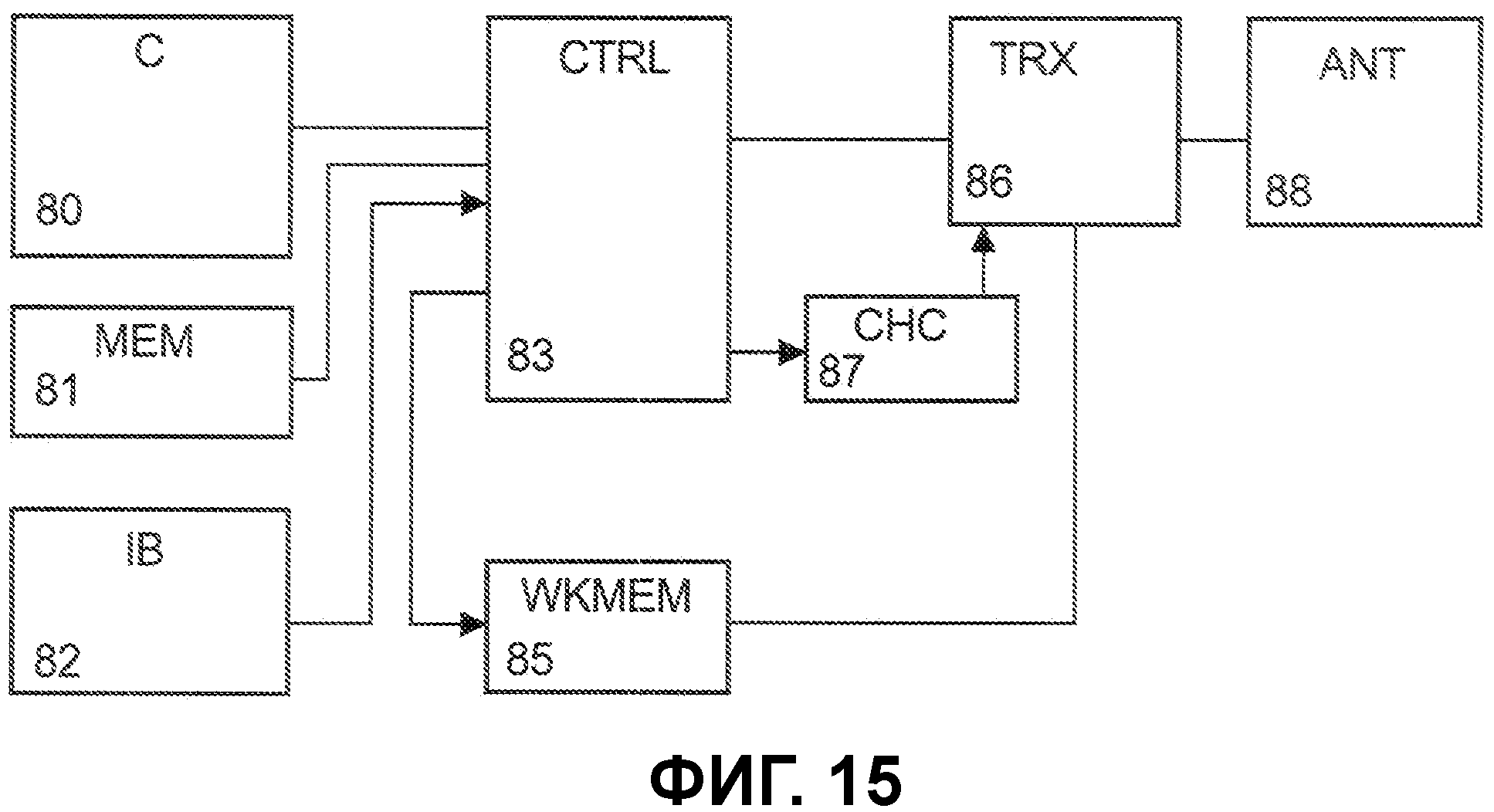

Фиг.15 показывает структурную схему аппаратной реализации на стороне телевизора в системе защищенной передачи с множеством каналов и множеством ключей согласно восьмому варианту осуществления настоящего изобретения;

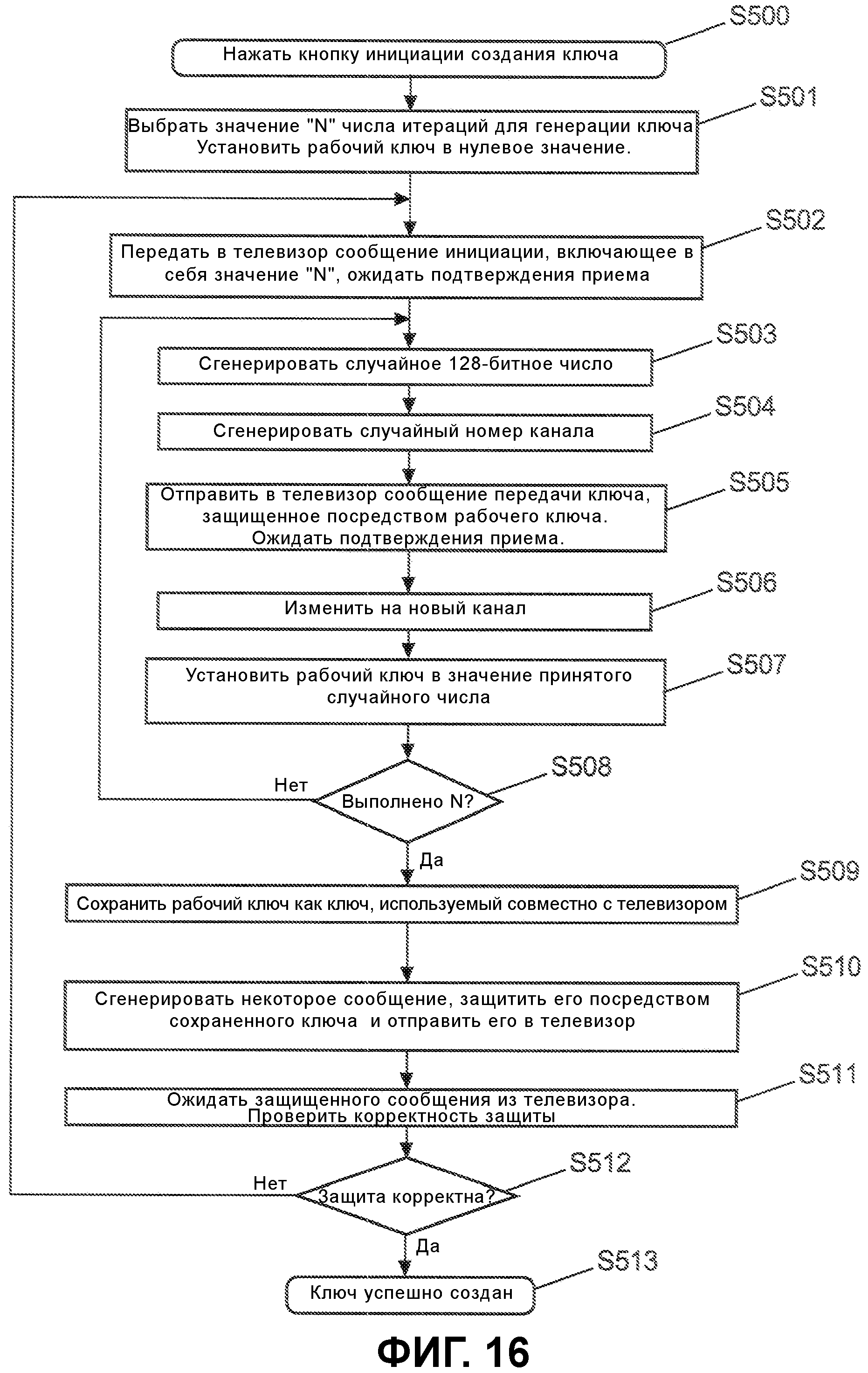

Фиг.16 показывает схему последовательности операций для процедуры распространения ключа на стороне дистанционного управления в системе защищенной передачи с множеством каналов и множеством ключей согласно девятому варианту осуществления настоящего изобретения; и

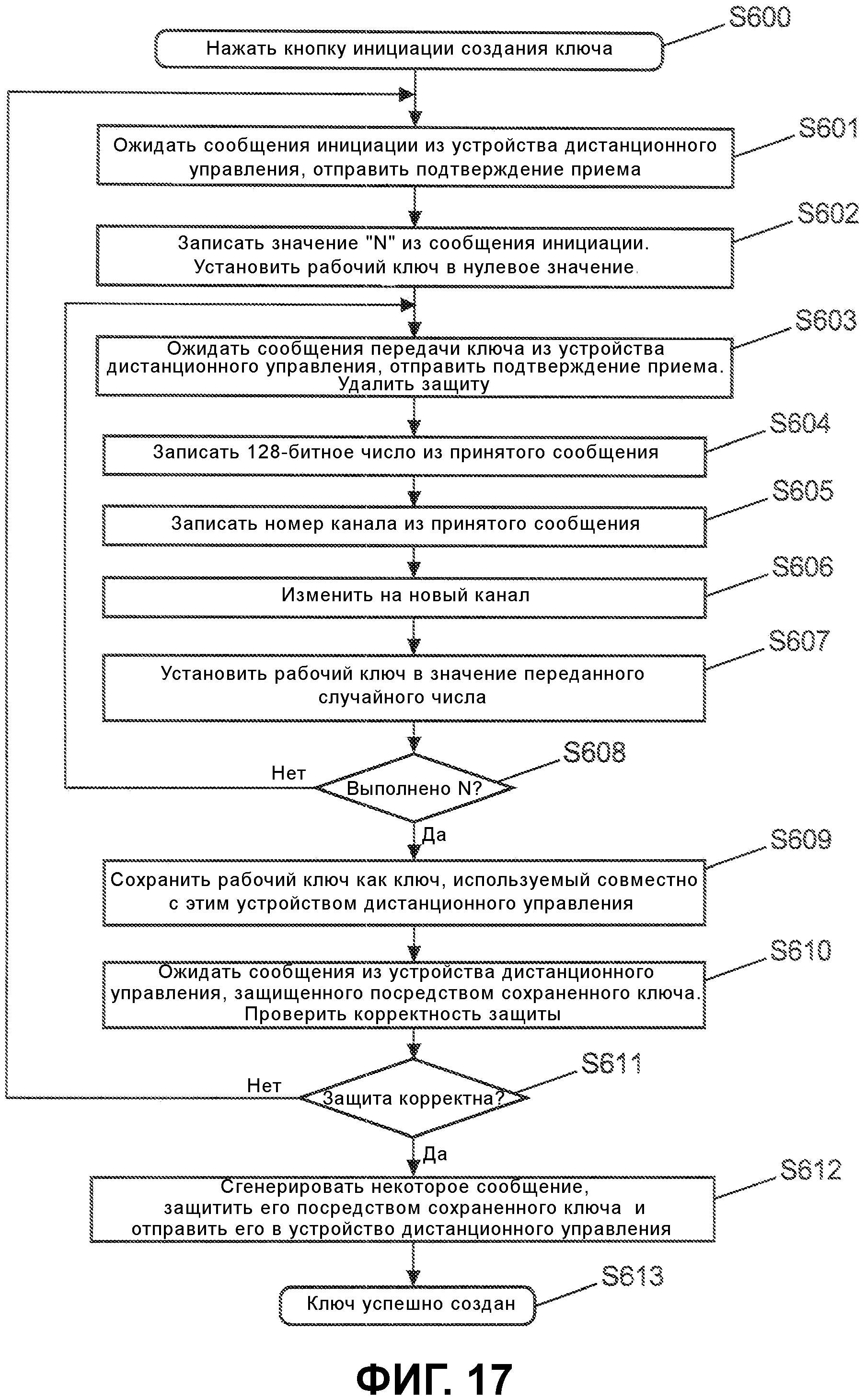

Фиг.17 показывает схему последовательности операций для процедуры распространения ключа на стороне телевизора в системе защищенной передачи с множеством каналов и множеством ключей согласно девятому варианту осуществления настоящего изобретения.

Подробное описание вариантов осуществления

Ниже приведено описание разных вариантов осуществления настоящего изобретения на основе распространения ключа между устройством дистанционного управления и устройством телевизора.

Эти варианты осуществления направлены на модификацию одного или обоих вышеописанных подходов (и/или их вариантов), чтобы предоставить возможность одному или обоим участвующим узлам менять число передаваемых сообщений. Тем не менее, настоящее изобретение не ограничивается этими подходами, и оно может быть применено к любому механизму распространения ключа.

В качестве примера реализации рассматривается пульт дистанционного управления телевизора, который питается за счет небольшой солнечной панели и который может обеспечить обмен максимум, например, 5 сообщениями в течение создания ключа. Это обеспечит более слабую защиту, чем в типовом устройстве, однако этот обмен будет завершен до израсходования энергии.

В качестве дополнительного примера, телевизор и DVD-проигрыватель, устанавливающие защищенное соединение, могут обмениваться, например, 1000 сообщениями, поскольку энергоэффективность менее важна, а устойчивость к компрометации может быть более важна.

Реализация, основанная на беспроводном протоколе, может определять диапазон действительных значений для числа N передаваемых сообщений. Типовые значения для N могут лежать в диапазоне от 0 до 1000.

Для вышеупомянутого первого подхода, основанного на RSSI, установка N=0 приведет к нулевому "совместно используемому секрету". Использование этого совместно используемого секрета для передачи 128-битного ключа будет эквивалентно отправке ключа в незашифрованном виде.

Для второго подхода, основанного на логике XOR, установка N=1 также будет функционально эквивалентна отправке ключа в незашифрованном виде.

Первый вариант осуществления направлен на реализацию с использованием генерации совместно используемого секрета на основе RSSI.

Фиг.1 показывает схему сигнализации механизма создания ключа на основе RSSI согласно первому варианту осуществления. Первый узел или устройство A (например, пульт дистанционного управления) инициирует связь со вторым узлом или устройством B (например, телевизором). Каждому устройству позволяется выполнять протокол обмена ключом через некоторое взаимодействие пользователя. Например, пользователь нажимает кнопку на втором устройстве B и после этого - на первом устройстве A, либо наоборот. На первом этапе первое устройство A отправляет сообщение INI инициализации, включающее в себя индикацию числа N сообщений для обмена. Далее, на втором этапе второе устройство B отправляет подтверждение Ack приема, и на третьем этапе первое устройство A отправляет сообщение T_rssi теста RSSI, не содержащее полезной нагрузки. На четвертом этапе второе устройство B записывает RSSI сообщения T_rssi теста RSSI, принятого из первого устройства A, и отправляет подтверждение Ack приема. На пятом этапе второе устройство B отправляет сообщение T_rssi теста RSSI, которое не содержит полезной нагрузки. На шестом этапе первое устройство A записывает RSSI сообщения T_rssi теста RSSI и отправляет подтверждение Ack приема. Далее, после короткой задержки D, этапы с третьего по шестой повторяются до тех пор, пока каждый узел не отправит и не примет N сообщений.

Показания выше предопределенного порогового значения T классифицируются как "1", а показания ниже предопределенного порогового значения T классифицируются как "0". Далее, идентифицируются "граничные" показания RSSI, и создается битовое поле граничных битов. На седьмом этапе первое устройство A формирует и отправляет сообщение MR граничных показаний, которое содержит битовое поле граничных битов. На восьмом этапе второе устройство B отправляет подтверждение Ack приема. Далее, на девятом этапе второе устройство B формирует и отправляет сообщение MR граничных показаний, которое содержит битовое поле граничных битов. На последнем десятом этапе первое устройство A отправляет подтверждение Ack приема.

Так, оба устройства A и B комбинируют два битовых поля граничных битов, например, посредством логического комбинирования ИЛИ (OR), и все выборки RSSI, которые рассматриваются как граничные, отбрасываются одним из двух устройств. Остальные, неграничные биты объединяются в совместно используемый секрет. Необязательно, этот совместно используемый секрет может быть использован для передачи случайного числа из первого устройства A во второе устройство B. Этот ключ может быть верифицирован так же, как и в других алгоритмах обмена ключом.

Если сообщения не принимаются так, как ожидается, то на сторонах передачи может истечь срок ожидания, и они могут прервать процесс, причем пользователю может потребоваться предпринять повторную попытку позже.

Возможные форматы кадра для вышеупомянутых сообщений обмена могут быть скомпонованы следующим образом:

Формат сообщения INI инициации:

|

Формат сообщения подтверждения Ack приема:

|

Формат сообщения T_rssi теста RSSI:

|

Формат сообщения граничных битов:

|

После небольшой задержки D оба устройства A и B имеют набор значений RSSI. Эти два набора коррелируются, но обычно они не идентичны, как проиллюстрировано ниже.

Фиг.2 показывает схематическую диаграмму, указывающую типовые значения RSSI, принятые на разных сторонах передачи, например, в устройствах A и B. Каждая выборка RSSI классифицируется как "1" (если выше порогового значения T) или как "0" (если ниже порогового значения T). Выборки в граничной области MR отмечаются флагом "граничные". Эти отмеченные флагом выборки RSSI отображены как заштрихованные круги, тогда как черные круги обозначают выборки RSSI, принятые во втором устройстве B, а белые круги обозначают выборки RSSI, принятые в первом устройстве A. Протокол отклоняет все выборки, помеченные как граничные, посредством одного из устройств A и B. В вышеприведенном примере с Фиг.2 оба устройства A и B согласовывают все неотклоненные выборки и имеют совместно используемый секрет со значением "0b110".

Следует отметить, что для извлечения совместно используемого секрета из двух коррелированных наборов данных могут использоваться различные другие алгоритмы. Вышеописанный алгоритм приведен в качестве простого примера.

Еще одним примером может быть использование вариации сигнала, например, 1 = становится сильнее, 0 = становится слабее. Некоторые алгоритмы могут извлечь больше одного бита данных из каждого обмениваемого сообщения, например, посредством использования трех пороговых линий между самым верхним, верхним, нижним и самым нижним уровнями. Еще один алгоритм, который может быть применен, заключается в объединении некоторого числа битов в группы и сравнении каждой группы с набором "символов" выборки. Группы могут быть классифицированы согласно символу выборки с наиболее близким совпадением. Группы с граничными классификациями (то есть, группы, которые не могут быть с уверенностью классифицированы выше предопределенного порогового значения) на какой-либо стороне, отклоняются обеими сторонами аналогично алгоритму классификаций битов. Это помогает избежать небольшого числа битовых ошибок, вызываемых шумом, и позволяет более эффективно извлекать совместно используемый секрет из наборов совместно используемых данных.

Для этих и других алгоритмов также выгодна способность вариации числа N обмениваемых сообщений.

Фиг.3 показывает схему сигнализации при передаче множества ключей с последующим комбинированием (например, XOR) согласно второму варианту осуществления. Во втором варианте осуществления первое устройство A (например, пульт дистанционного управления) инициирует связь со вторым устройством B (например, телевизором). Каждому устройству позволяется выполнять протокол обмена ключом через некоторое пользовательское взаимодействие, например, когда пользователь нажимает кнопку на втором устройстве B, и после этого - первом устройстве A, либо наоборот.

На первом этапе первое устройство A отправляет сообщение INI инициализации, включающее в себя индикацию числа N сообщений для обмена. Далее, на втором этапе второе устройство B отправляет подтверждение Ack приема. На третьем этапе первое устройство A генерирует случайное 128-битное число, формирует сообщение KM материала ключа, содержащее это число, и отправляет сообщение KM материала ключа во второе устройство B, необязательно используя пониженную мощность передачи. На четвертом этапе второе устройство B записывает случайное число в сообщении, принятом из первого устройства A, и отправляет подтверждение Ack приема. Третий и четвертый этапы повторяются до тех пор, пока первое устройство A не отправит N сообщений.

Далее, оба устройства A и B комбинируют число "0" по логической схеме XOR с каждым случайным числом, отправленным и принятым по очереди. Так, два устройства A и B совместно используют совместно используемый секрет. Полученный ключ может быть верифицирован так же, как и в других алгоритмах обмена ключами.

Если устройству не удается принять подтверждение Ack приема на заданный кадр, то оно может предпринять повторную попытку, например, согласно протоколу Управления Доступом к Среде (Media Access Control, MAC). Если все повторные попытки какого-либо кадра завершаются неуспешно, то передатчик может остановить процесс, в результате чего в приемнике также истечет время ожидания, и он также остановит процесс. Пользователь может предпринять повторную попытку позже.

Возможные форматы кадра для вышеупомянутых сообщений обмена могут быть скомпонованы следующим образом:

Форма сообщения INI инициации:

|

Формат сообщения подтверждения Ack приема:

|

Формат сообщения KM материала ключа:

|

Вышеприведенная процедура второго варианта осуществления может быть модифицирована так, чтобы исходный ключ отправлялся в чистом виде и, после этого, следующий ключ отправлялся защищенным посредством предыдущего ключа. Это повторяется фиксированное или переменное число раз. Атакующий, который пропустит хотя бы одно сообщение, не получит финального ключа.

Как дополнительная модификация, канал может быть изменен между передачами отдельных ключей. Это осложняет задачу атакующего в части захвата всех требуемых ключей, если он имеет только простое устройство радиоподслушивания, поскольку такие устройства, как правило, работают на одном канале.

Фиг.4 показывает схему сигнализации при передаче ключей, защищенных посредством предыдущего ключа на более чем одном канале, согласно третьему варианту осуществления. Первое устройство A (например, пульт дистанционного управления) инициирует связь со вторым устройством B (например, телевизором). Каждому из устройств A и B позволяется выполнять протокол обмена ключом через некоторое пользовательское взаимодействие, например, когда пользователь нажимает кнопку на втором устройстве B, и после этого - на первом устройстве A, либо наоборот.

На первом этапе первое устройство A отправляет сообщение INI инициализации, включающее в себя индикацию числа N сообщений для обмена. Далее, на втором этапе второе устройство B отправляет подтверждение Ack приема. На третьем этапе первое устройство A генерирует 128-битный случайный ключ kn, произвольным образом выбирает новый канал, формирует сообщение KM передачи ключа, содержащее ключ kn и номер ch1 нового канала, и отправляет сообщение во второе устройство B, необязательно используя пониженную мощность передачи. Далее, оно ожидает получения подтверждения Ack приема и переключается на новый канал.

На четвертом этапе второе устройство B записывает ключ в сообщении, принятом из первого устройства A, отправляет подтверждение Ack приема и переключается на новый канал. На пятом этапе первое устройство A генерирует еще один 128-битный случайный ключ, произвольным образом выбирает другой новый канал, формирует сообщение KM передачи ключа, содержащее ключ и номер ch2 нового канала, защищает это сообщение посредством ранее переданного ключа и отправляет сообщение во второе устройство B, необязательно используя пониженную мощность передачи. Далее, оно ожидает получения подтверждения Ack приема и переключается на новый канал.

На шестом этапе второе устройство B отправляет подтверждение Ack приема и далее проверяет, была ли должным образом защищена принятая команда. Если она была должным образом защищена, то устройство удаляет защиту с сообщения и далее извлекает новый ключ из сообщения и записывает его. После этого устройство переключается на новый канал.

Пятый и шестой этапы повторяются до тех пор, пока первое устройство A не отправит N сообщений. Текущий ключ может быть верифицирован так же, как и в других алгоритмах обмена ключом, и он может использоваться для последующих сообщений. Если устройству не удается принять подтверждение Ack приема на заданный кадр, то оно может предпринять повторную попытку согласно протоколу MAC. Если все повторные попытки какого-либо кадра завершаются неуспешно, то передатчик может остановить процесс, в результате чего в приемнике также истечет время ожидания, и он также остановит процесс. Пользователь может предпринять повторную попытку позже.

Возможные форматы кадра для вышеупомянутых сообщений обмена могут быть скомпонованы следующим образом:

Форма сообщения INI инициации:

|

Формат сообщения подтверждения Ack приема:

|

Формат сообщения KM материала ключа:

|

Возможны различные варианты реализации. Например, канал может быть сменен согласно некоторому предварительно скомпонованному расписанию, такому как смена последовательных каналов или псевдослучайная последовательность.

Дополнительно, верификация ключа может быть выполнена посредством отправки сообщений, защищенных посредством этого ключа, между двумя устройствами A и B, и посредством выполнения проверки при получении, для подтверждения, что сообщение из другого устройства было корректно защищено.

Фиг.5 показывает структурную схему устройства телевизора системы распространения ключа, в которой могут быть реализованы варианты осуществления настоящего изобретения. Устройство телевизора содержит экран или дисплей 10 (например, жидкокристаллический дисплей (LCD) и т.п.), драйвер 11 дисплея, клавиатуру 12 передней панели с кнопками управления, другие аудио и видео входы 14, тюнер 15, источник 16 питания, энергозависимую память 17 (например, оперативную память (RAM)), энергонезависимую память 18 (например, флэш-память), центральный процессор (CPU) 19 и приемопередатчик 20, с которым соединена антенна 21. Соединения между различными вышеупомянутыми компонентами реализуются посредством линии 13 связи (например, системной шины).

При работе мультимедийные данные входят через тюнер 15 и другие аудио/видео входы 14. Эти мультимедийные данные выводятся на дисплей 10 через драйвер 11 дисплея. Интерфейс между дисплеем 10 и драйвером 11 дисплея также может быть использован для управления и конфигурации настроек телевизора. CPU 19 выполняет управляющее программное обеспечение, и он может предоставлять механизмы вариантов осуществления настоящего изобретения. Приемопередатчик 20 может выполнять, например, MAC-протокол стандарта IEEE 802.15.4. Он также может реализовывать протокол физического уровня стандарта IEEE 802.15.4. Клавиатура 12 передней панели может содержать кнопку для инициации создания ключа. Памяти 17 и 18 могут использоваться для сохранения управляющего программного обеспечения, а также для реализации стека протоколов IEEE 802.15.4.

Фиг.6 показывает структурную схему устройства дистанционного управления системы распространения ключа, в которой могут быть реализованы варианты осуществления настоящего изобретения.

Устройство дистанционного управления содержит клавиатуру 22 с кнопками управления, источник 24 питания, энергозависимую память 25 (например, RAM), энергонезависимую память 26 (например, флэш-память), центральный процессор 27 и приемопередатчик 28, с которым соединена антенна 29. Соединения между различными вышеупомянутыми компонентами реализуются посредством линии 23 связи (например, системной шины).

Клавиатура 22 представляет кнопки, которые может нажать пользователь. Она может включать в себя кнопку для инициации создания ключа, как описано в вариантах осуществления настоящего изобретения. CPU 27 выполняет управляющее программное обеспечение, и он может предоставлять механизмы вариантов осуществления настоящего изобретения. Приемопередатчик 28 может выполнять MAC-протокол стандарта IEEE 802.15.4. Он также может реализовывать протокол физического уровня стандарта IEEE 802.15.4. Памяти 25 и 26 могут использоваться для управляющего программного обеспечения, а также для реализации стека протоколов IEEE 802.15.4.

Фиг.7 показывает структурную схему аппаратной реализации на обоих концах передачи системы генерации случайного числа на основе RSSI согласно четвертному варианту осуществления настоящего изобретения. Показанные на Фиг.7 блоки могут быть реализованы как дискретные аппаратные схемы, которые реализованы в модуле, скомпонованном на печатной плате, или интегрированы в устройстве с одним или множеством чипов. Логика (CTRL) 33 управления, которая может быть реализована как CPU под управлением программного обеспечения или дискретная логическая схема, имеет доступ к счетчику (C) 30 и памяти (MEM) 31, и она может управляться посредством кнопки (IB) 32 инициации. Логика 33 управления сохраняет переданное значение числа N допустимых итераций в памяти 31 и управляет счетчиком 30, чтобы подсчитать число принятых и переданных сообщений в течение создания ключа. На основании сравнения значения счетчика 30 и значения числа N, сохраненного в памяти 31, логика 33 управления может определить достижение разрешенного числа итераций. Дополнительно, логика 33 управления управляет схемой или блоком (RSSI-C) 34 классификации RSSI, и схемой или блоком (KG) 35 генерации ключа, который принимает информацию из блока 34 классификации RSSI. Входные/выходные сигналы принимаются/передаются через приемопередатчик (TRX) 36 и антенну 38. Схема или блок (RSSI-M) 37 измерения RSSI принимает выборки RSSI из приемопередатчика 36, измеряет их и направляет результаты измерения в блок 34 классификации RSSI. Выборки RSSI, принятые приемопередатчиком, сравниваются с предопределенным пороговым значением T в блоке 34 классификации RSSI, который классифицирует результаты измерения аналогично процедуре, описанной со ссылкой на Фиг.1 и 2. На основании классифицирования N выборок RSSI, блок 35 генерации ключа генерирует общий секрет.

Фиг.8 показывает схему последовательности операций для процедуры распространения ключа на стороне дистанционного управления в системе создания ключа на основе RSSI согласно пятому варианту осуществления. Процедура с Фиг.8 может быть реализована как программная рутинная процедура, управляющая, например, CPU 27 с Фиг.6.

На этапе S100 на устройстве дистанционного управления нажимают кнопку инициации для создания ключа. Далее, на этапе S101 выбирают значение числа итераций или число N сообщений, используемых для генерации ключа шифрования или секретного ключа. Это может быть выполнено на основании типа данных, которые должны быть зашифрованы (например, на основе конкретного приложения защищенной передачи), либо на основании настройки отдельного пользователя, изготовителя или оператора. На этапе S102 сообщение инициации, включающее в себя выбранное значение числа N, отправляется в телевизор, который должен управляться посредством устройства дистанционного управления, и после этого устройство дистанционного управления ожидает подтверждения приема от телевизора. На следующем этапе S103 устройство дистанционного управления отправляет сообщение теста RSSI (например, "T_rssi" с Фиг.1) в управляемый телевизор и ожидает подтверждения приема. Далее, на этапе S104 оно ожидает сообщения теста RSSI от управляемого телевизора. Далее, на этапе S105 оно записывает принятую выборку RSSI и отправляет подтверждение приема. После короткой задержки на этапе S106, устройство дистанционного управления на этапе S107 проверяет, было ли принято сигнализированное число N сообщений. Если число N сообщений еще не было принято, процедура переходит обратно к этапу S103, чтобы отправить следующее сообщение теста RSSI. В противном случае, если число N сообщений было принято, то на этапе S108 записанные выборки или значения RSSI классифицируются, и идентифицируются граничные биты. Далее, на этапе S109 сообщение граничного показания отправляют в управляемый телевизор и ожидают подтверждения приема. На следующем этапе S110 устройство дистанционного управления ожидает сообщения граничного показания из управляемого телевизора и отправляет подтверждение приема после его получения. На этапе S111 поля граничного бита комбинируются по схеме OR, и все граничные биты отбрасываются. Вдобавок, остальные неграничные биты объединяются, чтобы сформировать совместно используемый секрет. На этапе S112 генерируется случайный ключ, который защищается посредством совместно используемого секрета и отправляется в управляемый телевизор. На этапе S113 устройство дистанционного управления генерирует некоторое сообщение, защищает его посредством случайного ключа и отправляет его в управляемый телевизор. Далее, на этапе S114 устройство дистанционного управления ожидает защищенного сообщения от управляемого телевизора и проверяет, корректна ли защита этого принятого сообщения. Если на этапе S115 определяется, что защита нарушена, то процедура переходит обратно к этапу S102, чтобы отправить новое сообщение инициации. В противном случае, если на этапе S115 определяется, что защита корректна, то на этапе S116 формируется вывод, что создание ключа успешно завершено.

Фиг.9 показывает схему последовательности операций для процедуры распространения ключа на стороне телевизора в системе создания ключа на основе RSSI согласно пятому варианту осуществления. Процедура с Фиг.9 может быть реализована как программная рутинная процедура, управляющая, например, CPU 19 с Фиг.5.

На этапе S200 на устройстве телевизора нажимают кнопку инициации для создания ключа. Далее, на этапе S201 устройство телевизора ожидает сообщения инициации от устройства дистанционного управления и отправляет подтверждение приема после его получения. На этапе S202 принятое значение числа итераций или числа N сообщений записывается, чтобы установить число итераций для генерации ключа. На следующем этапе S203 устройство телевизора ожидает сообщения теста RSSI, записывает значение RSSI после его получения и ожидает подтверждения приема. На этапе S204 устройство телевизора отправляет сообщение теста RSSI в устройство дистанционного управления и ожидает подтверждения приема. Далее, на этапе S205 устройство телевизора проверяет, было ли принято сигнализированное число N сообщений. Если число N сообщений еще не было принято, процедура переходит обратно к этапу S203, чтобы ожидать следующего сообщения теста RSSI. В противном случае, если число N сообщений было принято, то на этапе S206 записанные выборки или значения RSSI классифицируются, и идентифицируются граничные биты. Далее, на этапе S207 устройство телевизора ожидает сообщения граничного показания, отправленного устройством дистанционного управления, и отправляет подтверждение приема после его получения. На этапе S208 устройство телевизора отправляет сообщение граничного показания в устройство дистанционного управления и ожидает подтверждения приема. На этапе S209 поля граничного бита комбинируются по схеме OR, и все граничные биты отбрасываются. Вдобавок, остальные неграничные биты объединяются, чтобы сформировать совместно используемый секрет. На этапе S210 устройство телевизора ожидает сообщения от устройства дистанционного управления, которое защищено посредством совместно используемого секрета, удаляет защиту и записывает переданный ключ. На этапе S211 устройство телевизора ожидает сообщения от устройства дистанционного управления, защищенного посредством записанного ключа, и проверяет, корректна ли защита этого принятого сообщения. Если на этапе S212 определяется, что защита нарушена, то процедура переходит обратно к этапу S201, чтобы ожидать нового сообщения инициации. В противном случае, если на этапе S212 определяется, что защита корректна, устройство телевизора на этапе S213 генерирует некоторое сообщение, защищает его посредством записанного ключа, и отправляет его в устройство дистанционного управления. Далее, на этапе S214 делается вывод, что создание ключа завершено.

Фиг.10 показывает структурную схему аппаратной реализации на стороне дистанционного управления в системе комбинирования множества ключей согласно шестому варианту осуществления настоящего изобретения. Показанные на Фиг.10 блоки могут быть реализованы как дискретные аппаратные схемы, которые реализованы в модуле, скомпонованном на печатной плате, или которые интегрированы в устройстве с одним или множеством чипов. Логика (CTRL) 43 управления, которая может быть реализована как CPU под управлением программного обеспечения или как дискретная логическая схема, имеет доступ к счетчику (C) 40 и памяти (MEM) 41, и она может управляться посредством кнопки (IB) 42 инициации. Логика 43 управления сохраняет переданное значение числа N допустимых итераций в памяти 41 и управляет счетчиком 40, чтобы подсчитать число принятых и переданных сообщений в течение создания ключа. На основании сравнения значения счетчика 40 и значения числа N, сохраненного в памяти 41, логика 43 управления может определить достижение разрешенного числа итераций. Дополнительно, логика 43 управления управляет схемой или блоком (RNG) 44 генерации случайного числа, хранилищем или памятью (KMEM) 45 ключа для материала ключа, и схемой или блоком 47 комбинации XOR для генерации ключа. Входные/выходные сигналы принимаются/передаются через приемопередатчик (TRX) 46 и антенну 48. Блок 44 генерации случайного числа генерирует случайные числа и подает их в приемопередатчик 46 для передачи в управляемое устройство телевизора. Сгенерированные и сигнализированные случайные числа запоминаются или записываются в памяти 45 ключа и комбинируются по схеме XOR в блоке 47 комбинации XOR, чтобы сгенерировать совместно используемый секрет.

Фиг.11 показывает структурную схему аппаратной реализации на стороне телевизора в системе комбинирования множества ключей согласно шестому варианту осуществления настоящего изобретения. Показанные на Фиг.11 блоки могут быть реализованы как дискретные аппаратные схемы, которые реализованы в модуле, скомпонованном на печатной плате, или которые интегрированы в устройстве с одним или множеством чипов. Логика (CTRL) 53 управления, которая может быть реализована как CPU под управлением программного обеспечения или как дискретная логическая схема, имеет доступ к счетчику (C) 50 и памяти (MEM) 51, и она может управляться посредством кнопки (IB) 52 инициации. Логика 53 управления сохраняет принятое значение числа N допустимых итераций в памяти 51 и управляет счетчиком 50, чтобы подсчитать число принятых или переданных сообщений в течение создания ключа. На основании сравнения значения счетчика 50 и значения числа N, сохраненного в памяти 51, логика 53 управления может определить достижение разрешенного числа итераций. Дополнительно, логика 53 управления управляет хранилищем или памятью (KMEM) 55 ключа для материала ключа и схемой или блоком 57 комбинации XOR для генерации ключа. Входные/выходные сигналы принимаются/передаются через приемопередатчик (TRX) 56 и антенну 58. Случайные числа, принятые приемопередатчиком 56 из устройства дистанционного управления, запоминаются или сохраняются в памяти 55 ключа и комбинируются по схеме XOR в блоке 57 комбинации XOR, чтобы сгенерировать совместно используемый секрет.

Фиг.12 показывает схему последовательности операций для процедуры распространения ключа на стороне дистанционного управления в системе комбинирования множества ключей согласно седьмому варианту осуществления настоящего изобретения. Процедура с Фиг.12 может быть реализована как программная рутинная процедура, управляющая, например, CPU 27 с Фиг.6.

На этапе S300 на устройстве дистанционного управления нажимают кнопку инициации для создания ключа. Далее, на этапе S301 выбирают значение числа итераций или число N сообщений, используемых для генерации ключа шифрования или секретного ключа. Это может быть выполнено на основании типа данных, которые должны быть зашифрованы (например, на основе конкретного приложения защищенной передачи), либо на основании настройки отдельного пользователя, изготовителя или оператора. На этапе S302 сообщение инициации, включающее в себя выбранное значение числа N, отправляется в телевизор, который должен управляться посредством устройства дистанционного управления, и после этого устройство дистанционного управления ожидает подтверждения приема от телевизора. На этапе S303 устройство дистанционного управления генерирует 128-битное случайное число и отправляет его на этапе S304 в составе сообщения материала ключа в управляемый телевизор, после чего оно ожидает подтверждения приема. Далее, на этапе S305 устройство телевизора проверяет, было ли передано сигнализированное число N сообщений. Если число N сообщений еще не было передано, то процедура переходит обратно к этапу S303, чтобы сгенерировать новое случайное число. В противном случае, если число N сообщений было передано, то переданные случайные числа комбинируются по схеме XOR на этапе S306, чтобы сформировать совместно используемый секретный ключ. На этапе S307 устройство дистанционного управления генерирует некоторое сообщение, защищает его посредством сгенерированного ключа и отправляет его в управляемый телевизор. Далее, на этапе S308 устройство дистанционного управления ожидает защищенного сообщения от управляемого телевизора и проверяет, корректна ли защита этого принятого сообщения. Если на этапе S309 определяется, что защита нарушена, то процедура переходит обратно к этапу S302, чтобы отправить новое сообщение инициации. В противном случае, если на этапе S309 определяется, что защита корректна, то на этапе S310 формируется вывод, что создание ключа успешно завершено.

Фиг.13 показывает схему последовательности операций для процедуры распространения ключа на стороне телевизора в системе комбинирования множества ключей согласно седьмому варианту осуществления настоящего изобретения. Процедура с Фиг.13 может быть реализована как программная рутинная процедура, управляющая, например, CPU 19 с Фиг.5.

На этапе S400 на устройстве телевизора нажимают кнопку инициации для создания ключа. Далее, на этапе S401 устройство телевизора ожидает сообщения инициации от устройства дистанционного управления. На этапе S402 принятое значение числа итераций или числа N сообщений записывается, чтобы установить число итераций для генерации ключа, а на следующем этапе S403 устройство телевизора ожидает сообщения материала ключа из устройства дистанционного управления и отправляет подтверждение приема после его получения. Далее, на этапе S404 устройство телевизора записывает 128-битное случайное число, принятое из устройства дистанционного управления. На этапе S405 устройство телевизора проверяет, было ли принято сигнализированное число N сообщений. Если число N сообщений еще не было передано, то процедура переходит обратно к этапу S403, чтобы ожидать нового сообщения материала ключа. В противном случае, если число N сообщений было передано, то переданные случайные числа комбинируются по схеме XOR на этапе S406, чтобы сформировать совместно используемый секретный ключ. На этапе S407 устройство телевизора ожидает сообщения от устройства дистанционного управления, защищенного посредством сгенерированного ключа, и проверяет, корректна ли защита этого принятого сообщения. Если на этапе S408 определяется, что защита нарушена, то процедура переходит обратно к этапу S401, чтобы ожидать нового сообщения инициации. В противном случае, если на этапе S408 определяется, что защита корректна, устройство телевизора на этапе S409 генерирует некоторое сообщение, защищает его посредством сгенерированного ключа, и отправляет его в устройство дистанционного управления. Далее, на этапе S410 делается вывод, что создание ключа успешно завершено.

Фиг.14 показывает структурную схему аппаратной реализации на стороне дистанционного управления в системе защищенной передачи с множеством каналов и множеством ключей согласно восьмому варианту осуществления настоящего изобретения. Показанные на Фиг.14 блоки могут быть реализованы как дискретные аппаратные схемы, которые реализованы в модуле, скомпонованном на печатной плате, или которые интегрированы в устройстве с одним или множеством чипов. Логика (CTRL) 73 управления, которая может быть реализована как CPU под управлением программного обеспечения или как дискретная логическая схема, имеет доступ к счетчику (C) 70 и памяти (MEM) 71, и она может управляться посредством кнопки (IB) 72 инициации. Логика 73 управления сохраняет переданное значение числа N допустимых итераций в памяти 71 и управляет счетчиком 70, чтобы подсчитать число принятых и переданных сообщений в течение создания ключа. На основании сравнения значения счетчика 70 и значения числа N, сохраненного в памяти 71, логика 73 управления может определить достижение разрешенного числа итераций. Дополнительно, логика 73 управления управляет схемой или блоком (RNG) 74 генерации случайного числа и хранилищем или памятью (WKMEM) 75 рабочего ключа для рабочего ключа. Входные/выходные сигналы принимаются/передаются через приемопередатчик (TRX) 76 и антенну 78. Блок 74 генерации случайного числа генерирует случайные числа и предоставляет их в приемопередатчик 76 для передачи в управляемое устройство телевизора. Сгенерированные и сигнализированные случайные числа запоминаются или записываются в памяти 75 рабочего ключа, чтобы сгенерировать совместно используемый секрет. Вдобавок, логика 73 управления управляет схемой или блоком 77 смены канала, который управляет каналом, используемым приемопередатчиком 76 для передачи/приема входных/выходных сигналов.

Фиг.15 показывает структурную схему аппаратной реализации на стороне телевизора в системе защищенной передачи с множеством каналов и множеством ключей согласно восьмому варианту осуществления настоящего изобретения. Показанные на Фиг.15 блоки могут быть реализованы как дискретные аппаратные схемы, которые реализованы в модуле, скомпонованном на печатной плате, или интегрированы в устройстве с одним или множеством чипов. Логика (CTRL) 83 управления, которая может быть реализована как CPU под управлением программного обеспечения или как дискретная логическая схема, имеет доступ к счетчику (C) 80 и памяти (MEM) 81, и она может управляться посредством кнопки (IB) 82 инициации. Логика 83 управления сохраняет принятое значение числа N допустимых итераций в памяти 81 и управляет счетчиком 80, чтобы подсчитать число принятых или переданных сообщений в течение создания ключа. На основании сравнения значения счетчика 80 и значения числа N, сохраненного в памяти 81, логика 83 управления может определить достижение разрешенного числа итераций. Дополнительно, логика 83 управления управляет хранилищем или памятью (WKMEM) 85 ключа для рабочего ключа. Входные/выходные сигналы принимаются/передаются через приемопередатчик (TRX) 86 и антенну 88. Случайные числа или ключи, принятые приемопередатчиком 56 из устройства дистанционного управления, запоминаются или записываются в памяти 85 рабочего ключа, чтобы сгенерировать совместно используемый секрет. Вдобавок, логика 83 управления управляет схемой или блоком 87 смены канала, который управляет каналом, используемым приемопередатчиком 86 для передачи/приема входных/выходных сигналов.

Фиг.16 показывает схему последовательности операций для процедуры распространения ключа на стороне дистанционного управления в системе защищенной передачи с множеством каналов и множеством ключей согласно девятому варианту осуществления настоящего изобретения. Процедура с Фиг.16 может быть реализована как программная рутинная процедура, управляющая, например, CPU 27 с Фиг.6.

На этапе S500 на устройстве дистанционного управления нажимают кнопку инициации для создания ключа. Далее, на этапе S501 выбирают значение числа итераций или число N сообщений, используемых для генерации ключа шифрования или секретного ключа. Это может быть выполнено на основании типа данных, которые должны быть зашифрованы (например, на основе конкретного приложения защищенной передачи), либо на основании настройки отдельного пользователя, изготовителя или оператора. На этапе S502 сообщение инициации, включающее в себя выбранное значение числа N, отправляется в телевизор, который должен управляться посредством устройства дистанционного управления, и после этого устройство дистанционного управления ожидает подтверждения приема от телевизора. На этапе S503 устройство дистанционного управления генерирует 128-битное случайное число, и на этапе S504 оно генерирует случайный номер канала. Далее, на этапе S505 устройство дистанционного управления отправляет сообщение передачи ключа, защищенное посредством рабочего ключа, в управляемый телевизор и ожидает подтверждения приема. На этапе S506 устройство дистанционного управления переключается на ранее выбранный новый канал. На этапе S507 оно устанавливает рабочий ключ в значение или образец принятого случайного числа, и после этого на этапе S508 оно проверяет, было ли передано сигнализированное число N сообщений. Если число N сообщений еще не было передано, то процедура переходит обратно к этапу S503, чтобы сгенерировать новое случайное число. В противном случае, если было передано число N сообщений, рабочий ключ сохраняется на этапе S509 как ключ, используемый совместно с этим телевизором. На этапе S510 устройство дистанционного управления генерирует некоторое сообщение, защищает его посредством сохраненного ключа и отправляет его в управляемый телевизор. Далее, на этапе S511 устройство дистанционного управления ожидает защищенного сообщения от управляемого телевизора и проверяет, корректна ли защита этого принятого сообщения. Если на этапе S512 определяется, что защита нарушена, то процедура переходит обратно к этапу S502, чтобы отправить новое сообщение инициации. В противном случае, если на этапе S512 определяется, что защита корректна, то на этапе S513 делают вывод, что создание ключа успешно завершено.

Фиг.17 показывает схему последовательности операций для процедуры распространения ключа на стороне телевизора в системе защищенной передачи с множеством каналов и множеством ключей согласно девятому варианту осуществления настоящего изобретения. Процедура с Фиг.17 может быть реализована как программная рутинная процедура, управляющая, например, CPU 19 с Фиг.5.

На этапе S600 на устройстве телевизора нажимают кнопку инициации для создания ключа. Далее, на этапе S601 устройство телевизора ожидает сообщения инициации от устройства дистанционного управления. На этапе S602 принятое значение числа итераций или числа N сообщений записывается, чтобы установить число итераций для генерации ключа. На этапе S603 устройство телевизора ожидает сообщения передачи ключа из устройства дистанционного управления, отправляет подтверждение приема после его получения и удаляет защиту из принятого сообщения. Далее, на этапе S604 устройство телевизора записывает 128-битное случайное число, извлеченное из принятого сообщения, и на этапе S605 устройство телевизора записывает номер канала, извлеченный из принятого сообщения. Далее, на этапе S606 устройство телевизора переключается на новый канал, сигнализированный из устройства дистанционного управления, и на этапе S607 устанавливает рабочий ключ в значение переданного случайного числа. На этапе S608 устройство телевизора проверяет, было ли принято сигнализированное число N сообщений. Если число N сообщений еще не было передано, то процедура переходит обратно к этапу S603, чтобы ожидать нового сообщения передачи ключа. В противном случае, если было передано число N сообщений, рабочий ключ сохраняется на этапе S609 как ключ, используемый совместно с этим устройством дистанционного управления. На этапе S610 устройство телевизора ожидает сообщения от устройства дистанционного управления, защищенного посредством сохраненного ключа, и проверяет, корректна ли защита этого принятого сообщения. Если на этапе S611 определяется, что защита нарушена, то процедура переходит обратно к этапу S601, чтобы ожидать нового сообщения инициации. В противном случае, если на этапе S611 определяется, что защита корректна, то устройство телевизора на этапе S612 генерирует некоторое сообщение, защищает его посредством сохраненного ключа и отправляет его в устройство дистанционного управления. Далее, на этапе S613 делается вывод, что создание ключа завершено.

Выше были описаны устройство и способ распространения криптографического секретного ключа, в которых число итераций может устанавливаться индивидуальным образом, так что число сообщений, обмен которыми должен быть выполнен в течение генерации криптографического секретного ключа, может варьироваться на основании установленного числа итераций.

Следует отметить, что настоящее изобретение не ограничивается вышеописанными вариантами осуществления, и оно может использоваться для любой схемы распространения ключа для любых типов приложений, не только между устройством дистанционного управления и устройством телевизора, чтобы предоставлять надежный механизм передачи между устройствами в сети. Управление ключом может быть реализовано простым и прозрачным образом, в результате чего минимизируется влияние на взаимодействие с пользователем.

В основанной на LQI модификации вышеупомянутых вариантов осуществления, основанных на RSSI, на обоих устройствах может генерироваться одинаковый ключ, например, из пустых пакетов, обмениваемых по беспроводной или радиочастотной линии связи, после предлагаемой сигнализации с числом N итераций. Пакеты (минимальных данных) с подтверждением приема обмениваются между устройствами, и качество линии измеряется для каждого обмена пакетом. Ключ может быть сгенерирован на основании вариации LQI в течение времени. Вариация качества линии связи в течение времени может быть "улучшена" посредством перемещения, по меньшей мере, одного из узлов или посредством изменения физического окружения между двумя устройствами.

Вариации раскрытых вариантов осуществления могут быть придуманы и реализованы специалистами в данной области техники на основе изучения чертежей, настоящего раскрытия и прилагаемой формулы изобретения. В формуле изобретения термин "содержащий" не исключает наличия других элементов или этапов, и использование терминов в единственном числе не исключает использования множества. Один процессор или иной блок может выполнять функции Фиг.7-17 и некоторых элементов, упомянутых в формуле изобретения. Факт, что определенные меры указаны в различных зависимых пунктах формулы изобретения, не означает, что не может быть использована комбинация этих мер. Компьютерная программа, используемая для управления процессором для выполнения отличительных признаков способа по некоторому пункту формулы изобретения, может храниться/распространяться на подходящем носителе, таком как оптический носитель или твердотельный носитель, поставляемый вместе или как часть другого аппаратного обеспечения. Но эта программа также может распространяться в других формах, таких как через сеть Интернет или другие проводные или беспроводные системы связи. Любые ссылки в формуле изобретения не должны рассматриваться как ограничивающие ее объем.