Результат интеллектуальной деятельности: АППАРАТНЫЙ ИНТЕРФЕЙС ДЛЯ ОБЕСПЕЧЕНИЯ ВОЗМОЖНОСТИ ПРЯМОГО ДОСТУПА И СОВМЕСТНОГО ИСПОЛЬЗОВАНИЯ ОЦЕНКИ БЕЗОПАСНОСТИ

Вид РИД

Изобретение

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение относится, в общем, к сетевым технологиям и, в частотности, к аппаратному интерфейсу для обеспечения возможности прямого доступа и совместного использования оценки безопасности.

ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

В то время как сеть Интернет продолжает свой беспрецедентный экспоненциальный рост, последнее принятие круглосуточно работающих широкополосных технологий, таких как цифровая абонентская линия («DSL») и кабельные модемы, связанные с надвигающейся интеграцией персональных цифровых секретарей («PDA») и мобильных телефонов в неизменно адресуемые мобильные информационные бытовые приборы, значительно повышает крайнюю необходимость расширять адресное пространство, которое подключенные к сети Интернет системы используют для связи. Адресное пространство, используемое в настоящее время, определено в качестве части межсетевого протокола, или комплекта протоколов IP (сетевого уровня TCP/IP (протокола управления передачей/межсетевого протокола)). Версией IP, широко применяемой сегодня, является версия 4 («IPv4»), которая по существу не изменялась с тех пор, как в 1981 году были опубликованы RFC 791 (Рабочие предложения Инженерной группы по развитию сети Интернет, или «IETF»). С того времени IPv4 доказал, что является надежным, легко реализуемым и имеющим функциональную совместимость, и выдержал испытание масштабированием сетевого комплекса (сети из сетей) во всемирное средство обеспечения масштаба сегодняшней сети Интернет. Несмотря на то что это дань его исходному проектному решению, движение вперед к еще более грандиозному масштабу требует закладки нового фундамента.

IPv6 продолжит традицию протокола IPv4, который сильно выигрывал от своего признания определяющими механизмами для увязывания систем вместе на обширном многообразии сетевых технических средств. Уже определенные соответствия канального уровня для транспортировки IPv6 включают в себя сеть Ethernet, протокол двухточечного соединения («PPP»), волоконно-оптический распределенный интерфейс данных («FDDI»), сеть Token Ring (маркерное кольцо), асинхронный режим передачи («ATM»), ретрансляцию кадров, стандарт IEEE 1394 (Института инженеров по электротехнике и электронике), и IPv4. С архитектурного ракурса, основанная на IPv4 инфраструктура по отношению к наделенным возможностью IPv6 системам выглядит как односегментная нешироковещательная сеть множественного доступа («NBMA»). Способность отправлять трафик IPv6 через существующие сети IPv4 будет давать первоначальный охват настолько же обширный, как современная сеть Интернет, ограниченный только способностью и готовностью конечных точек пользоваться им.

Чтобы принять меры в ответ на беспокойства о безопасности и конфиденциальности, IPv6 включает в себя уровень безопасности IP, известный как протокол защиты сетевого трафика на уровне IP (IPsec). IPsec является технологией обеспечения безопасности промышленного стандарта, которая предусматривает аутентичность и целостность данных, а также секретность данных на ряде протоколов, используемых различными приложениями. Обеспечение возможности на сетевом уровне освобождает разработчика от обязанности добавлять специальные возможности обеспечения безопасности в каждое приложение.

Ожидается, что новые возможности, такие как наделенные областью действия адреса (полезны для ограничения диапазона по умолчанию совместного использования файла и принтера), автоконфигурация без поддержки хранения адресов (снижение сложности и накладных расходов управления) и обязательная защита сетевого трафика на уровне IP (предоставляющая возможность сквозной аутентификации и целостности данных и конфиденциальности соединений), должны подтолкнуть быстрое принятие. В дополнение к новым возможностям технологии, используемые в настоящее время для продления срока службы IPv4, такие как трансляторы сетевых адресов («NAT»), часто нарушают существующие приложения, и уже являются ограничивающими гибкость для развертывания новых. NAT популярны сегодня, так как они предоставляют многочисленным системам возможность совместно использовать единый дефицитный адрес IPv4 общего пользования, но, поступая таким образом, они стремятся принудительно применять модель использования типа клиент-сервер, где клиент использует диапазон частных адресов только с сервером, существующим в диапазоне адресов общего пользования. IPv6 возвращает возможность «сквозного управления передачей данных», делая сетевые приложения проще, так как сеть вновь становится прозрачной.

Предвидится, что переход с IPv4 на IPv6 будет большей задачей для промышленности, чем подготовка к 2000-ному году. Оно окажет влияние почти на все сетевые приложения, оконечные системы, инфраструктурные системы и архитектуры сетей. Критично, чтобы это изменение было приближено с ответственностью за предотвращение дорогостоящих непродуктивных неудачных шагов, которые являются следствием широкой преждевременной доступности технологий. В отличие от проблемы 2000-ного года, переход на IPv6 не имеет определенной временной последовательности. Однако, как отмечено ранее, скорость расходования адресов IPv4 продолжает быстро возрастать. Простота развертывания будет ключом к быстрому принятию.

Миграция IPv4 на IPv6 не произойдет вдруг. Будет период перехода, когда оба протокола находятся в употреблении поверх одной и той же инфраструктуры. Чтобы принять меры в ответ на этот переходный период, проектировщики IPv6 создали технологии и типы адресов, так что узлы IPv6 могут поддерживать связь друг с другом в смешанной среде, даже если они разделены инфраструктурой только IPv4.

RFC 2893 определяет многообразие разных типов узлов. Узел только IPv4 реализует только IPv4 (и имеет адреса только IPv4) и не поддерживает IPv6. Большинство хост-узлов и маршрутизаторов, установленных сегодня, являются узлами только IPv4.

Узел только IPv6 реализует только IPv6 (и имеет адреса только IPv6) и не поддерживает IPv4. Этот узел способен поддерживать связь только с узлами и приложениями IPv6. Этот тип узла сегодня не является общепринятым, но мог бы стать более общеупотребительным, так как меньшие устройства, такие как сотовые телефоны и портативные вычислительные устройства, включают в себя протокол IPv6.

Узел IPv6/IPv4 реализует как IPv4, так и IPv6.

Узел IPv4 реализует IPv4. Узел IPv4 может быть узлом только IPv4 или узлом IPv6/IPv4.

Узел IPv6 реализует IPv6. Узел IPv6 может быть узлом только IPv6 или узлом IPv6/IPv4.

Чтобы имело место сосуществование, наибольшее количество узлов (узлов IPv4 или IPv6) могут обмениваться информацией или данными с использованием инфраструктуры IPv4, инфраструктуры IPv6 или инфраструктуры, которая является комбинацией IPv4 и IPv6. Истинная миграция достигается, когда все узлы IPv4 превращены в узлы только IPv6. Однако, в обозримом будущем, практическая миграция достигается, когда как можно больше узлов только IPv4 превращено в узлы IPv6/IPv4. Узлы только IPv4 могут поддерживать связь с узлами только IPv6 исключительно при использовании посреднического или трансляционного шлюза IPv4 в IPv6.

Несмотря на то что такие шлюзы часто работают удовлетворительно, зачастую они олицетворяют дополнительные расходы по сравнению с прирожденными реализациями IPv6. А так как посредническому или трансляционному шлюзу IPv4 в IPv6 необходимо завершать соединение IPsec для шифрованного трафика до того, как может быть выполнена трансляция, линия связи между шлюзом и инфраструктурой IPv4 может представлять собой уязвимость средств безопасности в некоторых случаях. В дополнение, использование шлюза типично служит причиной неразберихи в данном домене, что касается инфраструктуры системы доменных имен («DNS»), так как инфраструктура IPv4 будет регистрироваться серверами DNS в домене в качестве сервера IPv4, например, даже если шлюз поддерживает IPv6. Обновление инфраструктуры DNS, чтобы иметь дело со смешанными возможностями IPv4/IPv6, не является тривиальным делом и олицетворяет дополнительные затраты.

Этот уровень техники приведен, чтобы ввести в краткий контекст для реферата и подробного описания, которые следуют. Этот уровень техники не подразумевается вспомогательным средством в определении объема заявленного предмета изобретения и не рассматривается в качестве ограничивающего заявленный в формуле предмет изобретения реализациями, которые кладут конец любому или всем из недостатков или проблем, представленных выше.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Собственные IPv6 возможности предоставляются узлу, устройству или конечной точке сети IPv4 (совместно указываемым ссылкой как конечная точка) с использованием аппаратного интерфейса, который поддерживает сетевую передачу данных по модели прямого доступа. Модель прямого доступа поддерживает передачу данных IPv6 с IPsec и принудительно применяет политики необходимых условий исправности защиты доступа к сети («NAP») для конечных точек, которые являются клиентами сети. Подготовленный для прямого доступа сервер наделен возможностью использования аппаратного интерфейса, который реализует трансляцию IPv4 в IPv6 и, по выбору, возможность завершения IPsec. Подготовленный для прямого доступа клиент наделен возможностью использования аппаратного интерфейса, который реализует трансляцию IPv4 в IPv6, возможность завершения IPsec и который, по выбору, предоставляет возможности NAP (защиты доступа к сети) для подготовленных для прямого доступа клиентов, которые сконфигурированы в качестве мобильных информационных бытовых устройств. Аппаратный интерфейс может быть реализован в качестве сетевой интерфейсной карты ('NIC') или в качестве чипсета.

Аппаратный интерфейс прямого доступа преимущественно дает возможность не подготовленным для прямого доступа устройствам, в том числе, унаследованным и не основанным на Windows устройствам, без труда модернизироваться прирожденными возможностями IPv6 при низкой себестоимости с усиленной защитой от несанкционированного доступа и без модификаций или изменений в отношении установленного программного обеспечения. В дополнение, что касается серверов, использование аппаратного интерфейса прямого доступа устраняет неразбериху DNS в домене, который формируется обыкновенным образом при использовании шлюза IPv4 в IPv6. В иллюстративном примере, аппаратный интерфейс прямого доступа, кроме того, сконфигурирован для предоставления возможностей совместного использования оценки безопасности предприятия («ESAS») конечной точке IPv4. Здесь семантическая абстракция, названная оценкой безопасности, используется, чтобы давать возможность совместного использования связанной с безопасностью информации между разными наделенными возможностью ESAS конечными точками. Оценки безопасности, существующие в конкретной вычислительной среде, функционируют для выдачи контекста безопасности, который дает наделенной возможностью ESAS конечной точке новый способ посмотреть на свою собственную локально доступную информацию. Контекст безопасности позволяет наделенной возможностью ESAS конечной точке комбинировать и сопоставлять доказательства из оценок безопасности, принятых из многообразия разных источников, и по разным типам объектов, для того чтобы значительно улучшить качество их обнаружения потенциально возможных инцидентов безопасности, и снижает уровень ложноположительных и ложноотрицательных идентификаций инцидентов безопасности в среде. В дополнение к реализации в аппаратных средствах некоторых или всех из функциональных возможностей ESAS, которые типично предусмотрены программным обеспечением, аппаратный интерфейс прямого доступа может быть сконфигурирован для отправки и приема оценок безопасности по определенному каналу. Канал может содержать линию связи или использовать определенный IP-адрес и, кроме того, может обрабатываться с конкретным качеством обслуживания («QoS»), чтобы гарантировать передачу оценок безопасности даже в случаях, где сеть перегружена. Аппаратные средства прямого доступа, таким образом, могут распространять влияние преимуществ и выгод ESAS на пользователей, которые находятся вне сети предприятия также наряду с увеличением количества наделенных возможностью ESAS конечных точек, которые пригодны для обнаружения потенциально возможных угроз нарушения безопасности.

Эта сущность изобретения приведена для представления в упрощенном виде выбора концепций, которые дополнительно описаны ниже в подробном описании. Эта сущность изобретения, однако, не предназначена для идентификации ключевых признаков или существенных признаков заявленного предмета изобретения, также не предназначена для использования в качестве вспомогательного средства при определении объема заявленного предмета изобретения.

ОПИСАНИЕ ЧЕРТЕЖЕЙ

Фиг. 1 показывает иллюстративную сетевую вычислительную среду, в которой может работать настоящий аппаратный интерфейс;

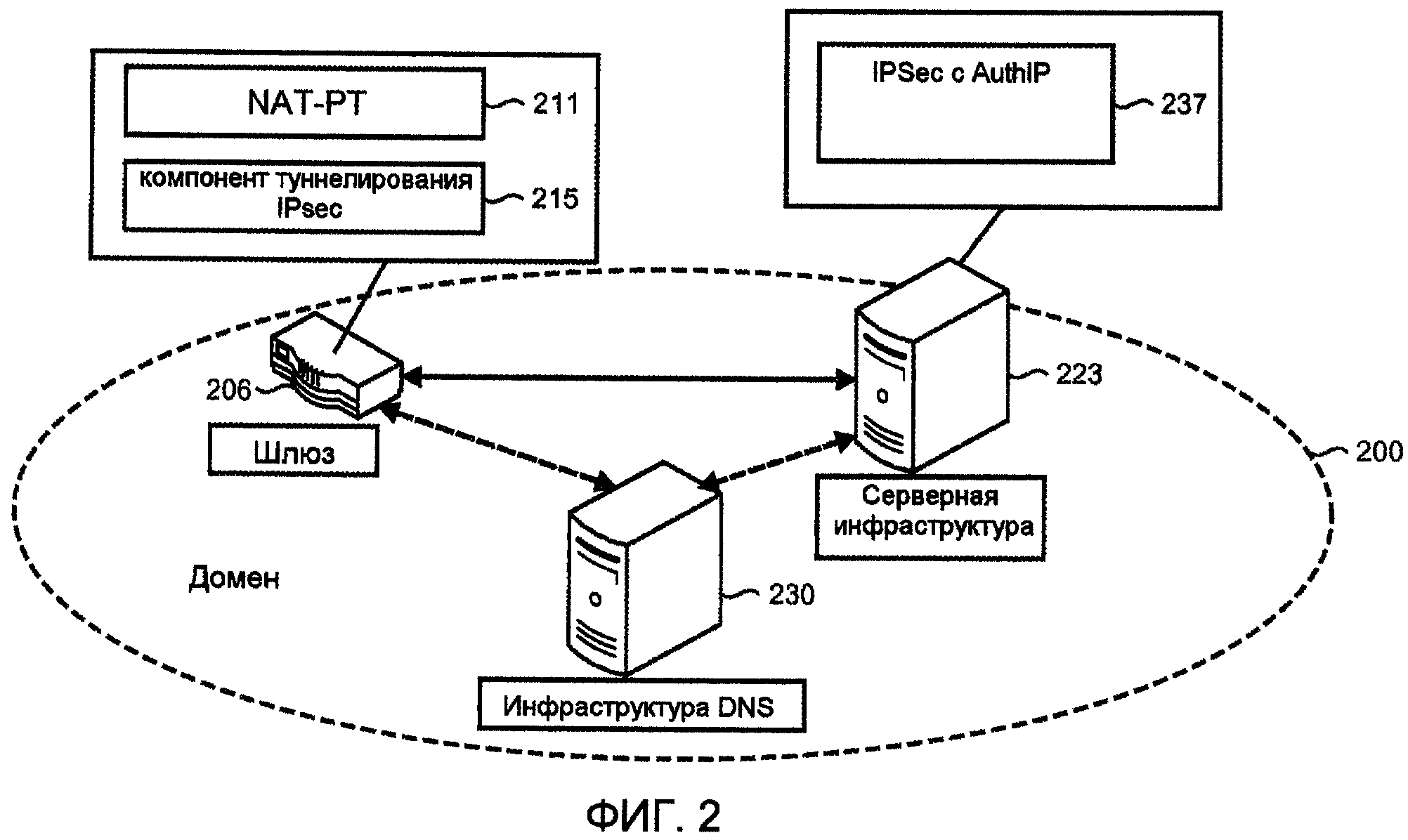

Фиг. 2 показывает подробности типичной реализации узла в сетевой вычислительной среде, в которой шлюз предусматривает функциональные возможности NAT-PT (трансляции сетевого адреса-трансляции протокола) и туннелирования IPsec;

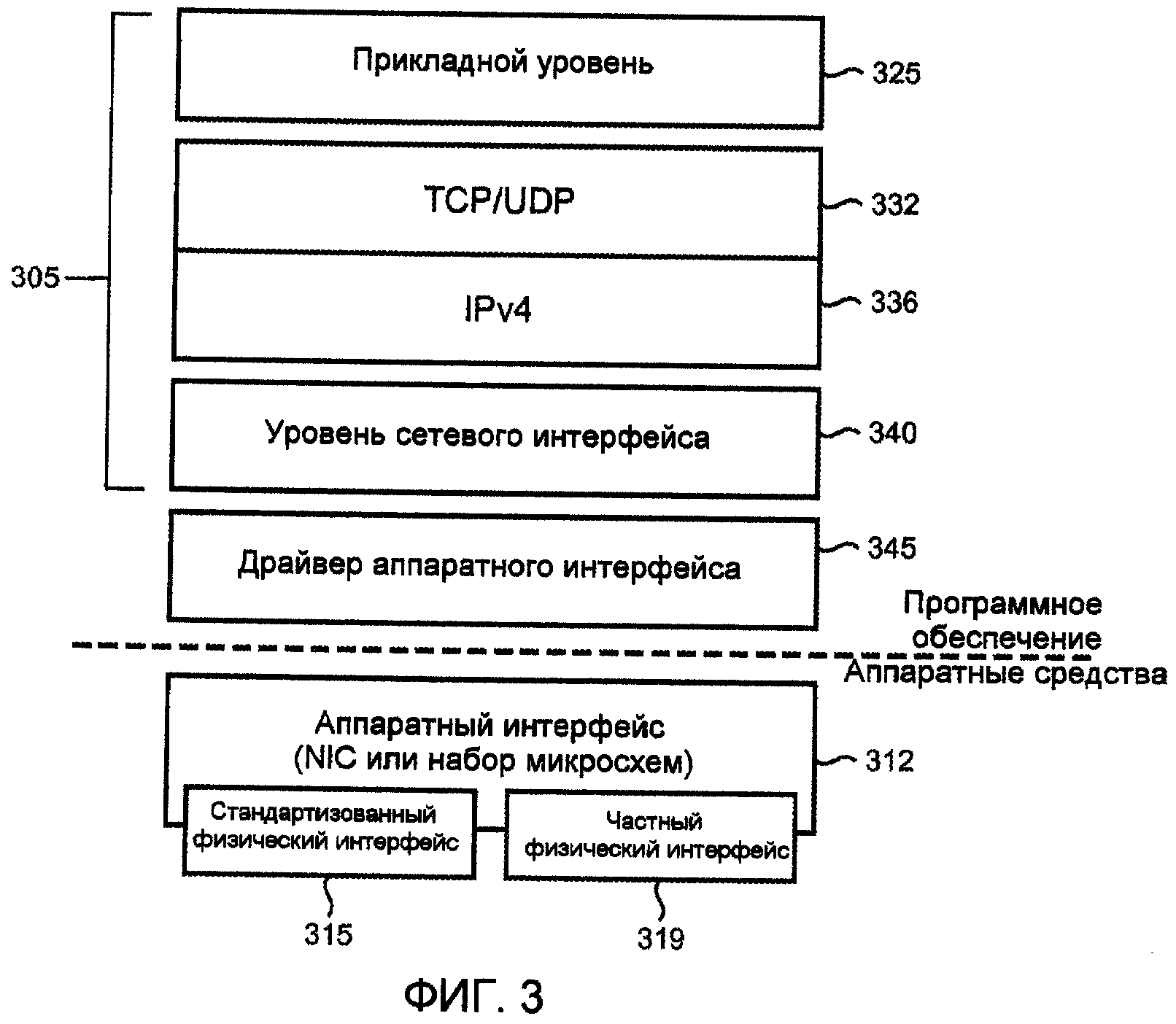

Фиг. 3 показывает иллюстративный стек протоколов программного обеспечения и аппаратный интерфейс, которые могут использоваться в конечной точке;

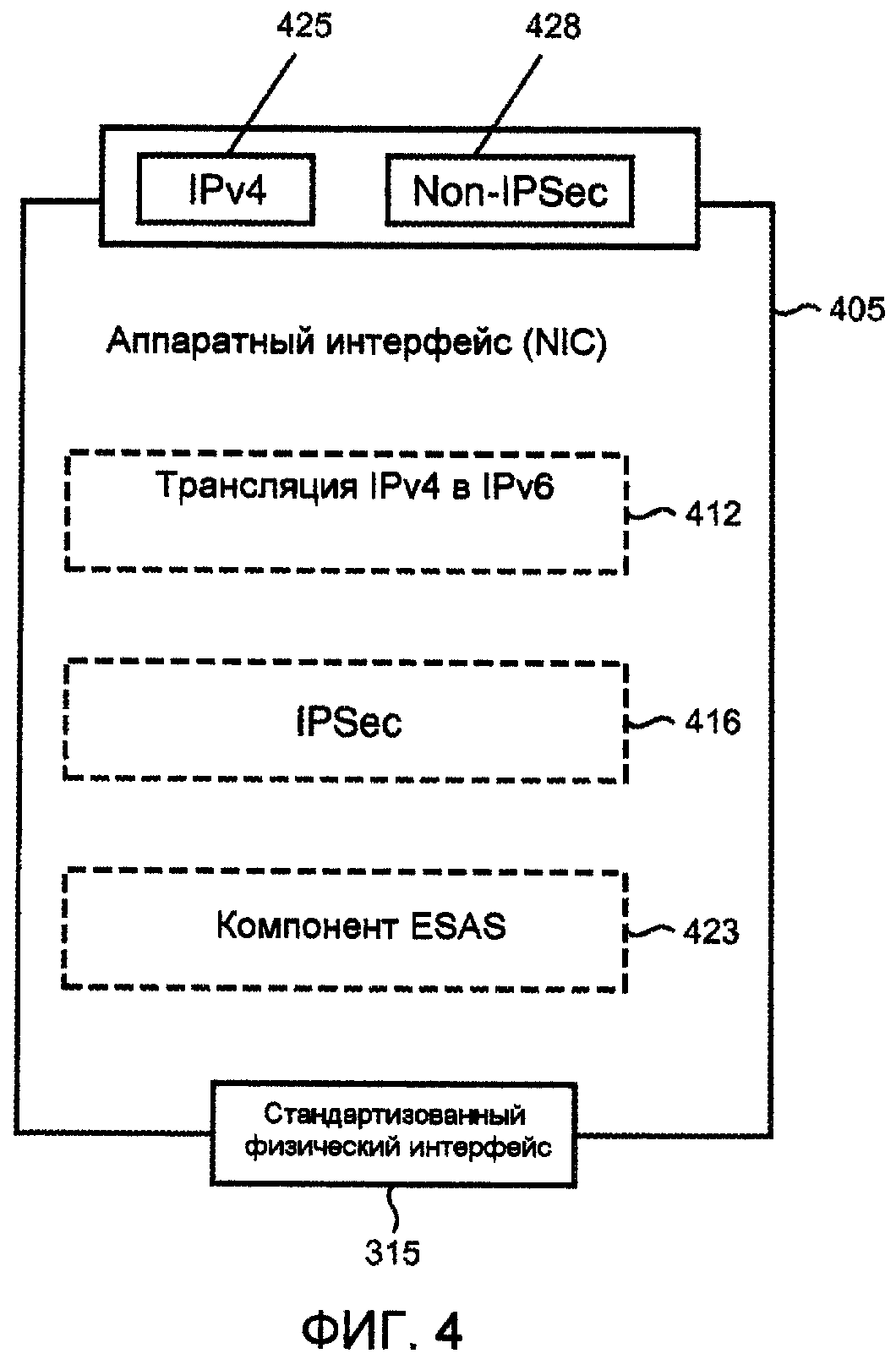

Фиг. 4 показывает функциональные компоненты иллюстративного аппаратного интерфейса, который может быть реализован в качестве сетевой интерфейсной платы;

Фиг. 5 показывает функциональные компоненты иллюстративного аппаратного интерфейса, который может быть реализован в качестве чипсета;

Фиг. 6 показывает иллюстративную компоновку совместного использования оценки безопасности предприятия («ESAS») в сети предприятия;

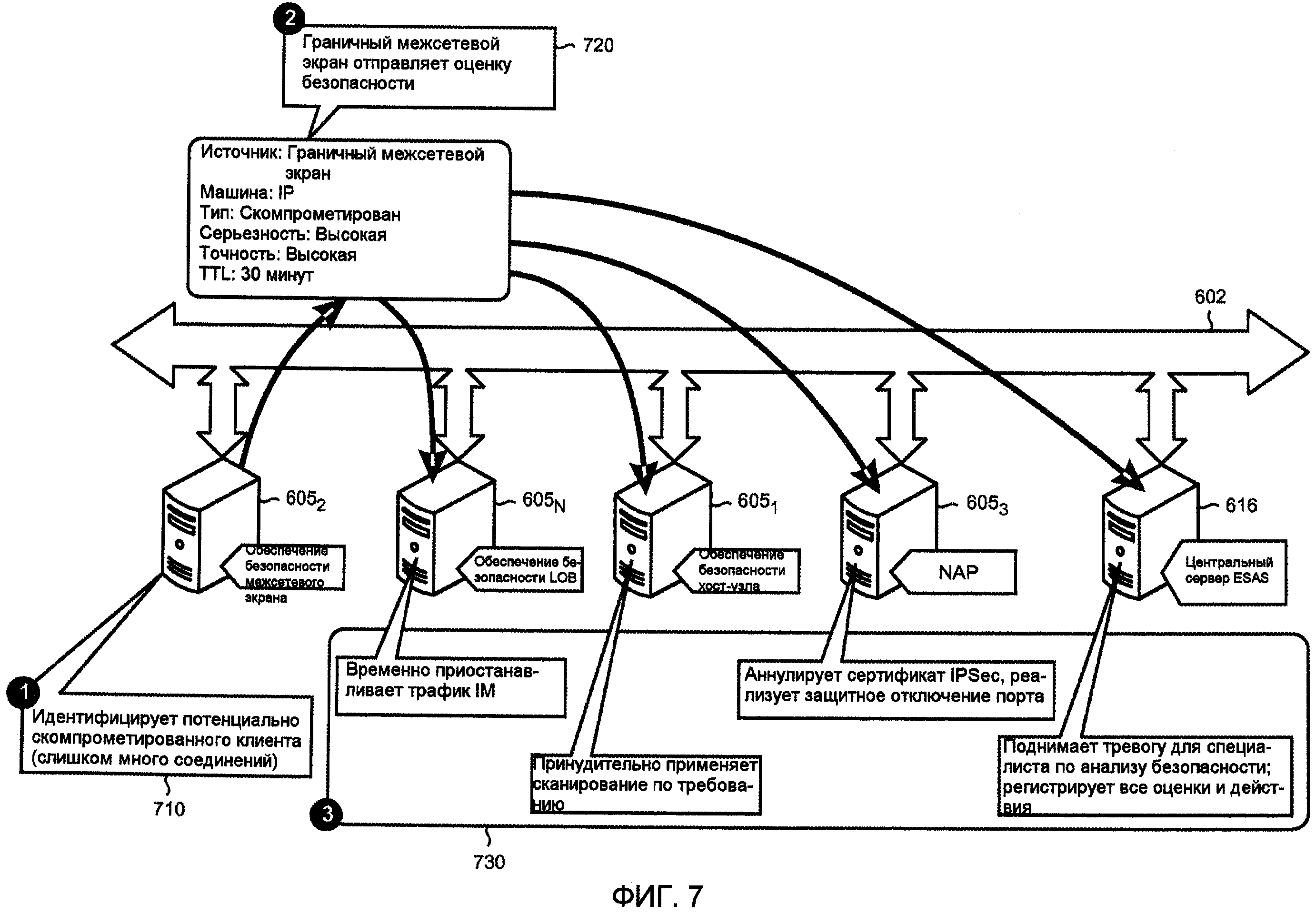

Фиг. 7 - схема первого иллюстративного сценария, в котором множество наделенных возможностью ESAS конечных точек присоединены к каналу оценки безопасности, и обнаруженный инцидент в одной конечной точке инициирует реакции в многочисленных других конечных точках;

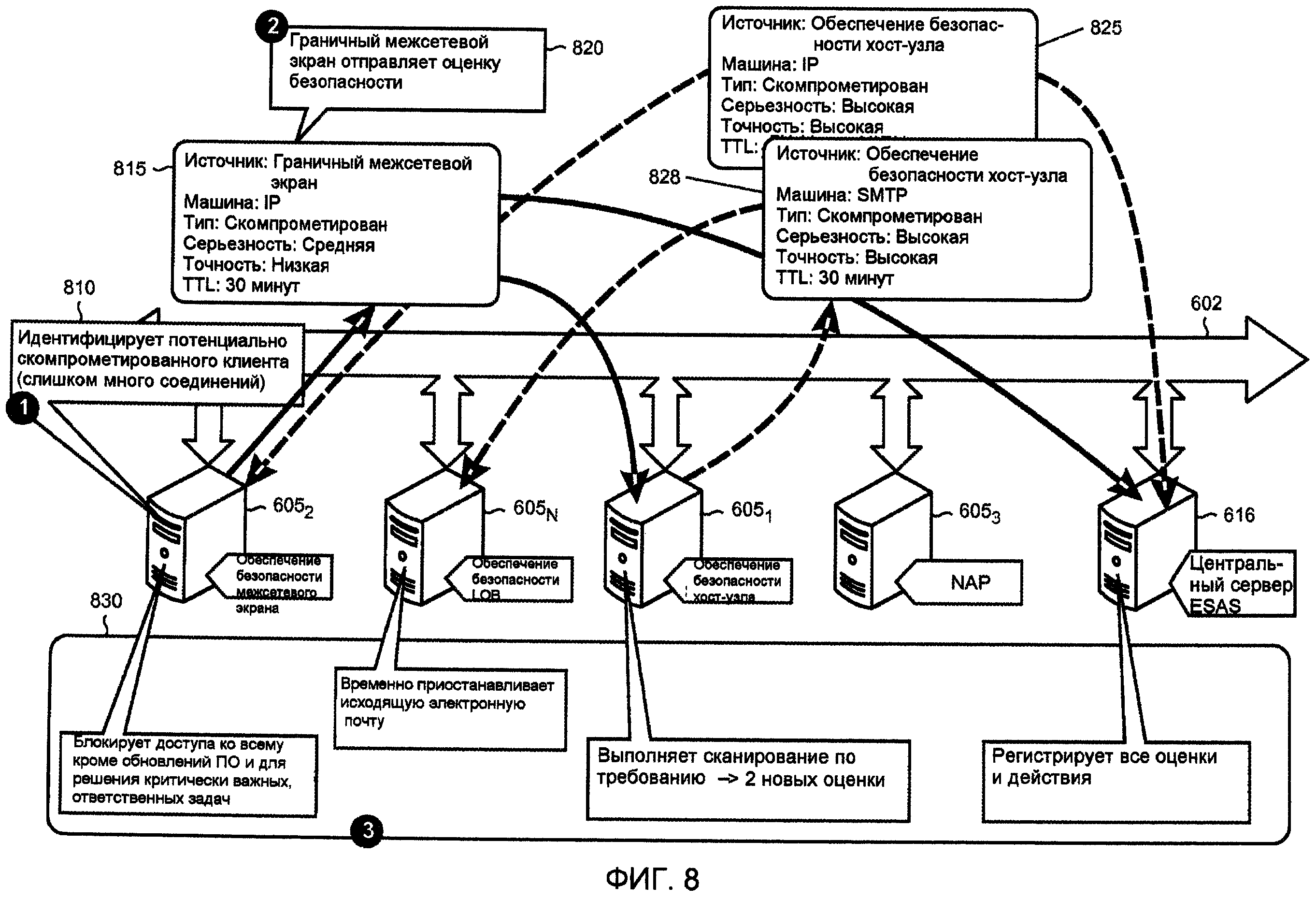

Фиг. 8 - схема второго иллюстративного сценария, в котором оценка безопасности низкой точности отправляется по каналу оценки безопасности, которая инициирует формирование новой оценки высокой точности принимающей наделенной возможностью ESAS конечной точкой, которая также выполняет отображение между объектами;

Фиг. 9 - схема третьего иллюстративного сценария, которая показывает целевое использование технологий исправления;

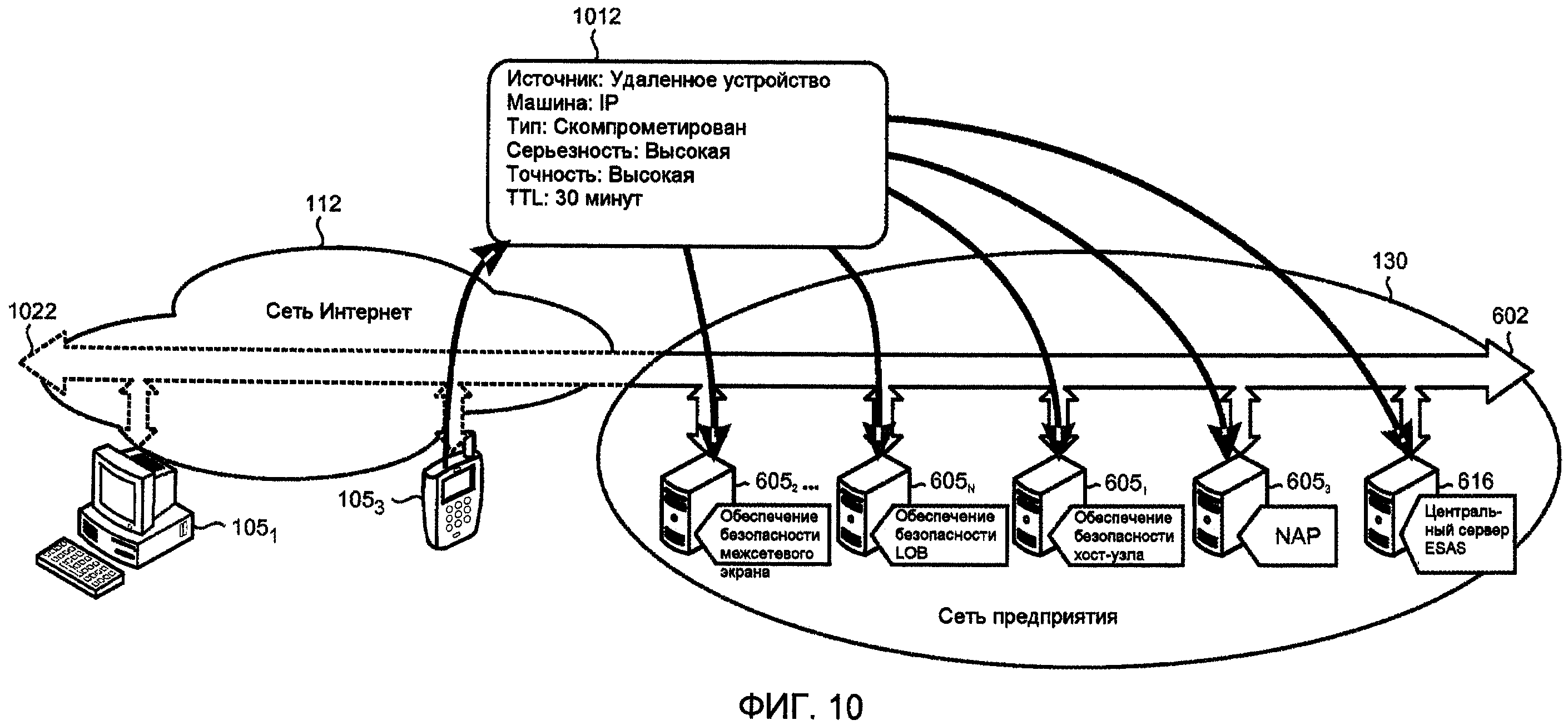

Фиг. 10 показывает иллюстративную компоновку, в которой канал оценки безопасности ESAS может тянуться из сети предприятия через незащищенную сеть, такую как сеть Интернет в одн или более конечных точек, которые наделены возможностью ESAS благодаря использованию настоящего аппаратного интерфейса; и

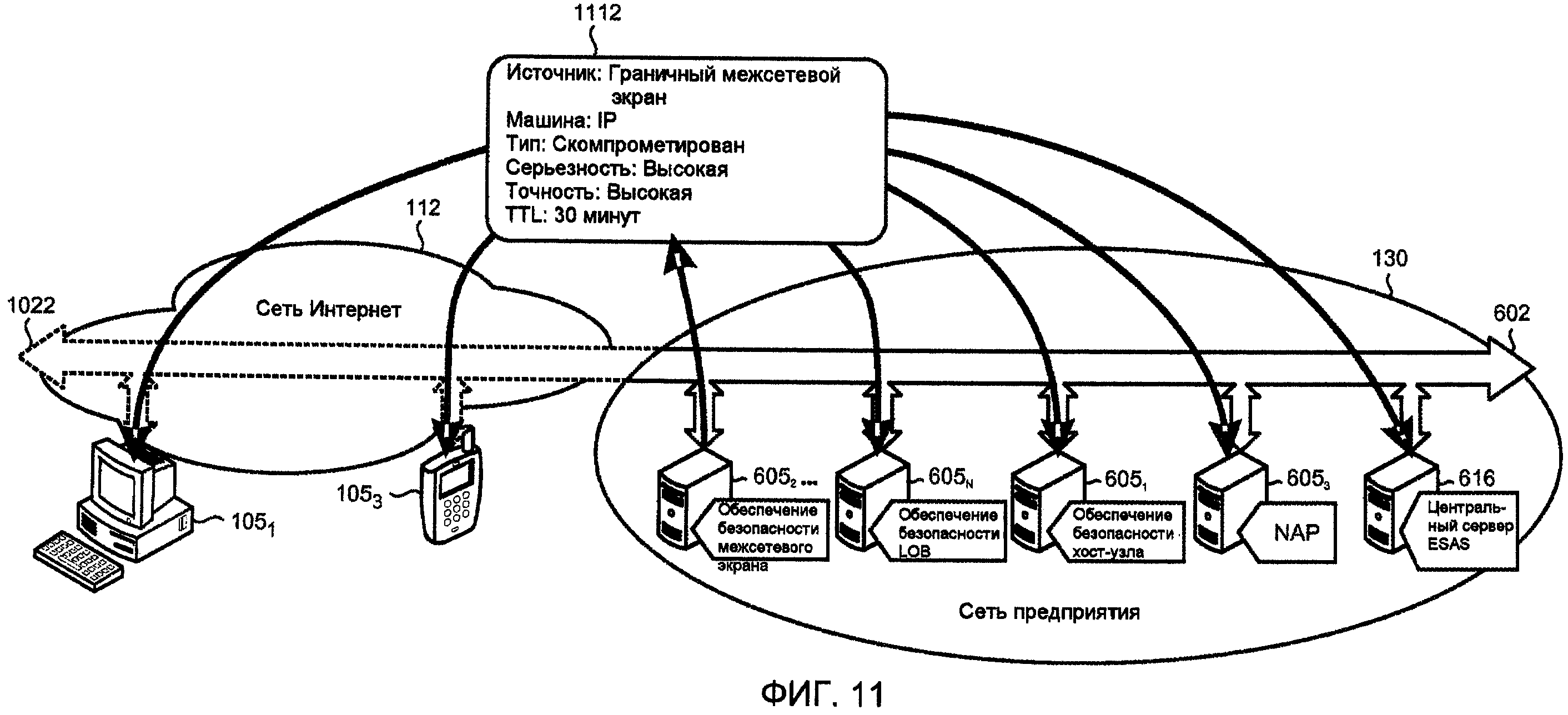

Фиг. 11 показывает иллюстративную расширенную архитектуру ESAS, в которой оценка безопасности принимается удаленной конечной точкой, которая наделена возможностью ESAS благодаря настоящему аппаратному интерфейсу.

Одинаковые номера ссылок указывают идентичные элементы на чертежах. Элементы на чертежах не начерчены для представления в определенном масштабе, если не указано иное.

ПОДРОБНОЕ ОПИСАНИЕ

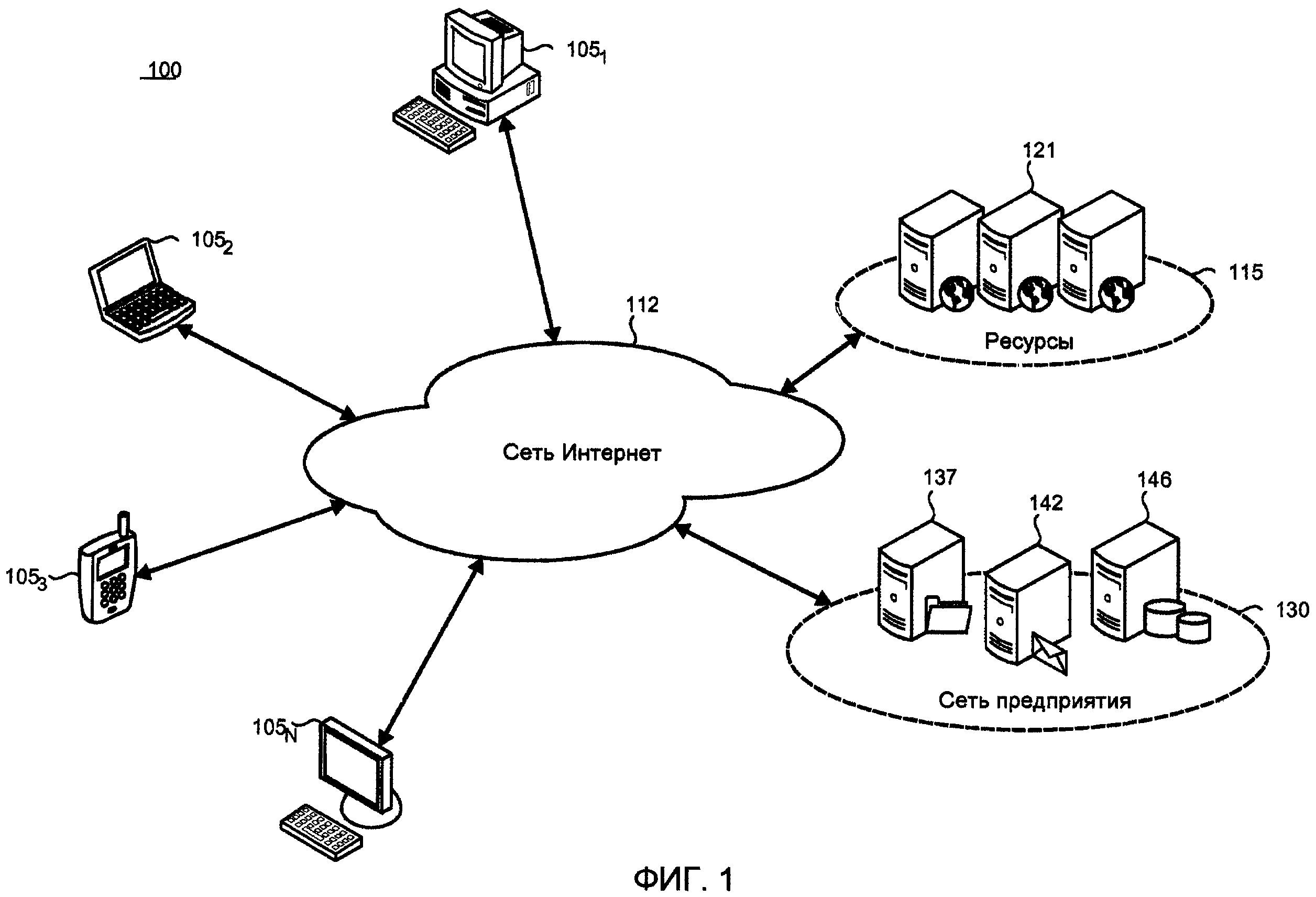

Фиг. 1 показывает иллюстративную сетевую вычислительную среду 100, в которой может работать настоящий аппаратный интерфейс. В этом примере, клиентские устройства 1051,2... N, такие как персональный компьютер 1051 («ПК», «PC»), дорожный компьютер 1052, мобильное информационное бытовое устройство 1053, основанный на операционной системе не Windows® компьютер 105N используют сеть, такую как сеть 112 Интернет, для осуществления доступа к ресурсам 115, таким как веб-серверы 121, или установления удаленного доступа к сети 130 предприятия. Пользователи клиентских устройств 105 могут прибегать к удаленному доступу к услугам, файлам и/или данным, которые поставляются серверами в сети 130 предприятия, например, такими как файловый сервер 137, сервер 142 электронной почты и сервер 146 базы данных.

Фиг. 2 показывает подробности типичной реализации узла или домена 200 в сетевой вычислительной среде, в которой шлюз 206 поддерживает компонент 211 NAT-PT (трансляции сетевого адреса - трансляции протокола) и компонент 215 туннелирования IPsec. Такой шлюз 206 обычно используется для предоставления возможности прямого доступа прирожденной серверной инфраструктуре 223 IPv4, которая может использоваться для поддержки основанных на сети Интернет ресурсов 115 или сети 130 предприятия, показанной на фиг. 1. Как отмечено выше, термин «прямой доступ» используется для определения возможности IPv6, использующей IPsec, в том числе NAP IPsec, в некоторых реализациях.

Компонент 211 NAT-PT функционирует в качестве инструмента миграции, чтобы давать оператору домена 200 возможность осуществлять переход сетей IPv4 в сети IPv6. Посредством размещения функциональных возможностей NAT-PT в шлюзе 206 конечная точка в узле только IPv6 может соединяться с серверной инфраструктурой 223 на узле только IPv4. Компонент 211 NAT-PT также поддерживает функциональные возможности шлюза прикладного уровня («ALG»), чтобы давать возможность отображения доменного имени в адрес в инфраструктуре 230 DNS, которая типично предусмотрена в домене 200. Более точно, ALG предоставляет возможность разрешения адресов IPv6 в запросы и ответы DNS, в их привязки адресов IPv4 и наоборот, в то время как пакеты DNS проходят между сетями IPv4 и IPv6. Эта дополнительная сложность вызвана неспособностью серверной инфраструктуры 223 осуществлять регистрацию с инфраструктурой 230 DNS в качестве прирожденного сервера IPv6.

Компонент 215 конечной точки туннеля IPsec дает шлюзу 206 возможность завершать соединение IPsec. Туннель IPsec использует шифрованные заголовок и полезную нагрузку IP во время прохождения. Таким образом, туннель обеспечивает защиту для пакета, взятого в целом. Полный пакет IP сначала инкапсулируется, например, заголовком аутентификации или заголовком безопасной инкапсуляции полезной нагрузки, а затем результат инкапсулируется дополнительным заголовком IP. Дополнительный заголовок IP содержит в себе источник и пункт назначения конечных точек туннеля. После того как пакет достигает первого пункта назначения в конечной точке туннеля, он может декапсулироваться и отправляться в конечный пункт назначения посредством считывания IP-адреса.

Функциональные возможности NAP типично будут реализовываться с использованием как клиентских, так и серверных компонентов, которые предоставляют возможность создания и принудительного применения политик необходимых условий исправности, которые определяют требуемые программные и системные конфигурации для компьютеров, которые присоединяются к данной сети. NAP принудительно применяет обязательные условия исправности, проверяя и оценивая исправность клиентских компьютеров, ограничивая сетевой доступ, когда клиентские компьютеры считаются несоответствующими техническим условиям, и исправляя несоответствующие техническим условиям клиентские компьютеры для неограниченного сетевого доступа. NAP принудительно применяет обязательные условия исправности на клиентских компьютерах, которые пытаются присоединиться к сети. NAP также может обеспечивать непрерывное принудительное применение соответствия техническим условиям исправности, в то время как соответствующий техническим условиям клиентский компьютер присоединен к сети.

В некоторых реализациях, серверная инфраструктура 223 также будет применять компоненты NAP серверной стороны, которые реализованы в этом примере в качестве производных от IPSec, известные как IPsec с AuthIP, или аутентифицированные IP (как идентифицировано номером 237 ссылки). Эти функциональные возможности поддерживаются в последних выпусках операционных систем Microsoft Windows и обеспечивают упрощенные конфигурирование и техническое обслуживание политик IPSec во многих конфигурациях и дополнительную гибкость для одноранговой аутентификации IPsec. В частности, компонент 237 IPsec с AuthIP сконфигурирован для верификации сертификата NAP на сервере 223.

Фиг. 3 показывает иллюстративный стек 305 протоколов программного обеспечения и программный интерфейс 312, которые могут использоваться в неподготовленной для прямого доступа конечной точке, чтобы наделять ее возможностями прямого доступа. Конечная точка может включать в себя клиентский компьютер, мобильное информационное бытовое устройство (такое как мобильный телефон, смартфон, PDA, карманный ПК, портативное игровое устройство, медиаплеер, и т.д.), сервер или промежуточное сетевое устройство, такое как шлюз, маршрутизатор, коммутатор, и т.д. В этом примере, аппаратный интерфейс 312, в качестве альтернативы, может быть реализован в качестве сетевой интерфейсной карты («NIC») или в качестве чипсета. Когда реализован в качестве NIC, аппаратный интерфейс типично будет служить средством сопряжения с конечной точкой через стандартизованный физический интерфейс 315, такой как применяющие шину PCI (соединения периферийных компонентов), PCI-X или PCI Express. Когда реализован в качестве набора микросхем, аппаратный интерфейс типично будет служить средством физического сопряжения с конечной точкой с использованием специфичного устройству или частного интерфейса 319.

Как показано на фиг. 3, стек 305 протоколов программного обеспечения в конечной точке включает в себя прикладной уровень 325, который взаимодействует с транспортным уровнем 332, который поддерживает протоколы, такие как TCP и UDP (протокол дейтаграмм пользователя). Межсетевой уровень 336 IPv4 реализует транспортировку данных через уровень 340 сетевого интерфейса. Драйвер 345 сетевого интерфейса предоставляет необходимую абстракцию аппаратного интерфейса 312 стеку 305 протоколов.

Фиг. 4 показывает функциональные компоненты иллюстративного аппаратного интерфейса, когда реализован в качестве NIC 405. Компоненты, по выбору, могут использоваться в различных комбинациях, как указано пунктирными прямоугольниками, в зависимости от требований конкретной реализации. Например, в некоторых реализациях, IPsec необходим, только если операционная система уже поддерживает IPv6. Либо, среди прочего, может не требоваться прямой доступ, и NIC 405 используется только для предоставления функциональных возможностей ESAS. Это, например, могло бы происходить в случаях, когда NIC 405 установлена в устройстве, подобном коммутатору или маршрутизатору.

Компоненты включают в себя компонент 412 трансляции и компонент 416 IPsec. Компонент 412 трансляции обеспечивает трансляцию IPv4 в IPv6, а также функциональные возможности ALG, чтобы производить модификации в отношении реестра DNS. Компонент 416 IPsec дает возможность завершения соединений IPsec. В этом примере, компонент 416 IPsec реализован, чтобы включать в себя принудительное применение NAP (то есть компонент 416 поддерживает NAP IPsec). Аппаратная NIC 405, таким образом, предусматривает не подготовленные для прямого доступа интерфейсы (то есть интерфейсы IPv4 и без IPsec, как соответственно указано номерами 425 и 428 ссылок) для предоставления функциональной совместимости без модификации конечным точкам, в которых она установлена, наряду с наделением прирожденной возможностью IPv6.

NIC 405 дополнительно включает в себя компонент 423 ESAS, который предоставляет возможности совместного использования оценки безопасности предприятия конечной точке, в которой установлена NIC 405. Компонент 423 ESAS может реализовывать в аппаратных средствах некоторые или все из функциональных возможностей ESAS, которые типично обеспечиваются программным обеспечением. Иллюстративные сценарии ESAS, которые используют конечную точку, имеющую установленную NIC с возможностью ESAS, показаны на фиг. 10-11 и описаны в сопроводительном тексте.

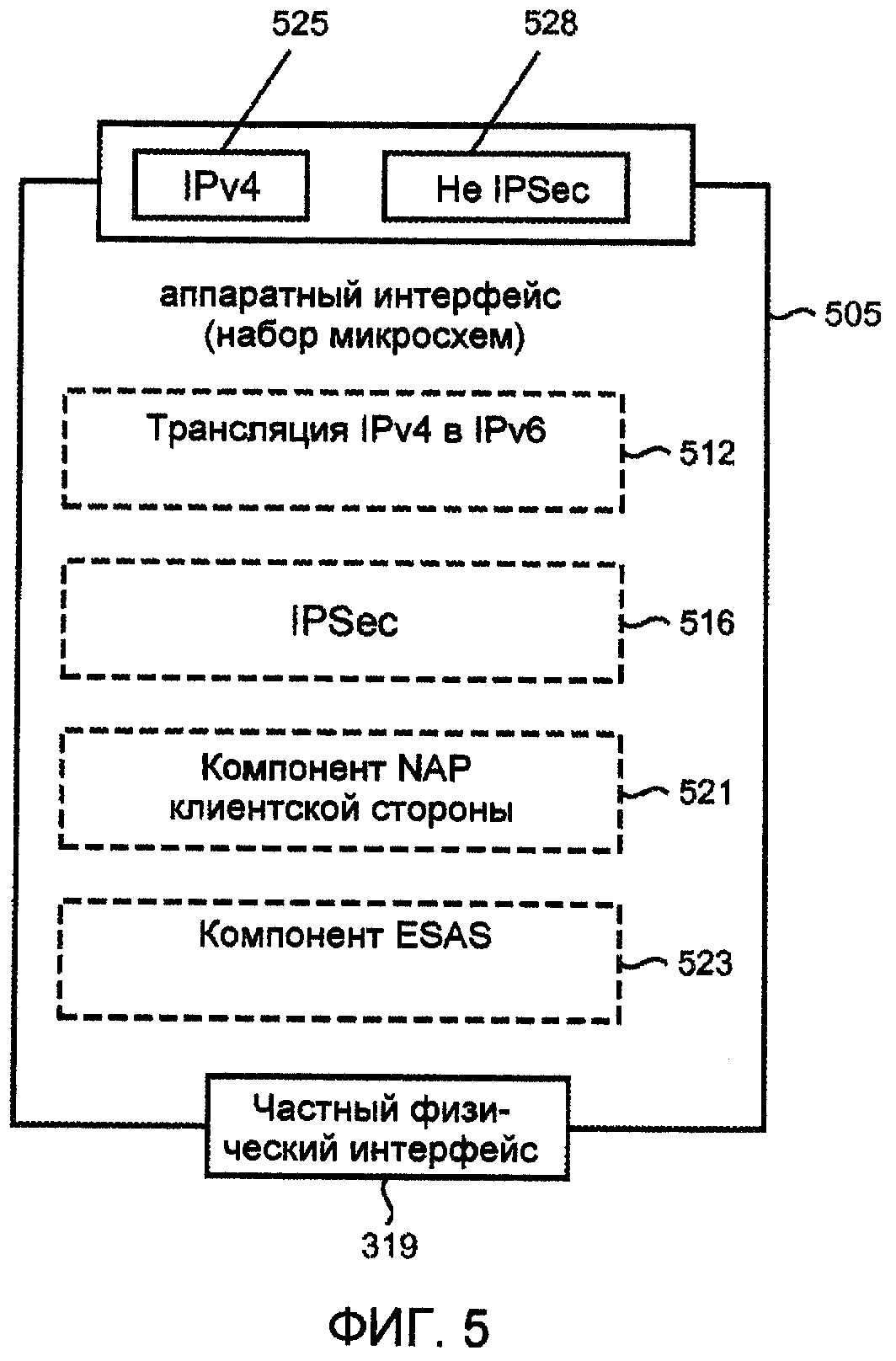

Фиг. 5 показывает функциональные компоненты иллюстративного аппаратного интерфейса, когда реализован в качестве чипсета 505. Как с компонентами, показанными на фиг. 4, компоненты на фиг. 5, по выбору, могут использоваться в различных комбинациях. Компоненты включают в себя компонент 512 трансляции и компонент 516 IPsec, которые скомпонованы подобными признаками и функциональными возможностями, как их эквиваленты, показанные на фиг. 4 и описанные в сопроводительном тексте. Чипсет 505 также включает в себя компонент 521 NAP клиентской стороны. Компонент 521 NAP клиентской стороны, например, может использоваться в приложениях клиентских устройств, таких как с мобильными информационными бытовыми устройствами, которые в настоящее время не оснащены возможностями NAP. Как и с аппаратной NIC 405, аппаратный набор 505 микросхем предусматривает не подготовленные для прямого доступа интерфейсы (то есть, интерфейсы IPv4 и без IPsec, как соответственно указано номерами 525 и 528 ссылок) для предоставления функциональной совместимости без модификации конечным точкам, в которых он установлен, наряду с наделением прирожденной возможностью IPv6.

Отмечено, что как NIC 405, так и чипсет 505, в качестве альтернативы, могут быть реализованы с использованием компоновки «двойного стека», в котором поддерживаются оба, IPv4 и IPv6. В этой реализации, может использоваться любой из отдельных сетевых стеков IPv4 и IPv6, или, типичнее, стеки будут совместно использовать некоторую общую управляющую программу. Компоновки двойного стека, например, описаны в RFC 4213 и часто используются для обеспечения механизмов перехода между IPv4 и IPv6, так что конечные точки в системе по-прежнему могут подвергаться доступу с использованием исключительно IPv4, если необходимо. Кроме того, отмечено, что NIC 405 и чипсет 505 могут быть сконфигурированы для взаимодействия с любыми из клиентов прямого доступа или серверами прямого доступа, как необходимо для удовлетворения требований конкретной реализации.

Чипсет 505 дополнительно включает в себя компонент 523 ESAS, который предоставляет возможности совместного использования оценки безопасности предприятия конечной точке, в которой установлен чипсет 505. Компонент 523 ESAS может реализовывать в аппаратных средствах некоторые или все из функциональных возможностей ESAS, которые типично обеспечиваются программным обеспечением. Иллюстративные сценарии ESAS, которые используют конечную точку, имеющую установленную NIC с возможностью ESAS, показаны на фиг. 10-11 и описаны в сопроводительном тексте.

Далее представлен иллюстративный пример, в котором компоновка ESAS реализована с использованием настоящего аппаратного интерфейса. В вычислительной среде предприятия, например, офисе коммерческого предприятия, некоторое количество персональных компьютеров, рабочих станций, серверов и тому подобного наряду с другими устройствами, такими как подсистемы запоминающих устройств большой емкости, внутренние сетевые интерфейсы и внешние сетевые интерфейсы, типично взаимосвязаны для обеспечения интегрированной среды, в которой информация может формироваться, подвергаться доступу из внешних источников и совместно использоваться среди различных пользователей. Как правило, пользователи выполняют многообразие операций, в том числе прием заказов, производство, отгрузку, выставление счетов, управление запасами, подготовку и администрирование документов, отправку электронной почты, просмотр веб-страниц, и другие операции, в которых полезны создание, доступ и совместное использование данных.

В настоящее время, обеспечение безопасности типично предусмотрено для предприятия с использованием многообразия разных продуктов обеспечения безопасности, каждый из которых обычно выполнен с возможностью контролировать только неполную часть данных масштаба предприятия. То есть продукты обеспечения безопасности скомпонованы в качестве отдельных локальных «островков», где каждый продукт контролирует, осуществляет доступ и предпринимает действия по отношению к разным частям данных в пределах предприятия. Например, продукт обеспечения безопасности хост-узла, продукт граничного межсетевого экрана, продукт NIDS, продукт NAP и другие дискретные продукты обеспечения безопасности обеспечивают безопасность для различных частей предприятия.

Несмотря на то, что эти продукты обеспечения безопасности часто работают удовлетворительно во многих приложениях, обнаружение инцидентов безопасности часто страдает от нежелательно высоких уровней ложноположительных и ложноотрицательных случаев в результате контроля только частичных данных безопасности предприятия. Также было затруднительно обеспечивать эффективное общее управление на всех островках продуктов обеспечения безопасности предприятия. Современные попытки сопоставлять данные безопасности масштаба предприятия имеют высокие затраты на управление и техническое обслуживание и имеют проблемы масштабирования. Соответственно, ESAS дает единое представление масштаба предприятия, чтобы дать администраторам безопасности возможность определять ясные, простые и унифицированные политики масштаба предприятия для автоматических реакций на инциденты безопасности.

Как отмечено выше, ESAS полагается на семантическую абстракцию, названную оценкой безопасности, которая дает возможность совместного использования связанной с безопасностью информации между разными продуктами обеспечения безопасности, названными конечными точками обеспечения безопасности, в среде обеспечения безопасности предприятия. Оценка безопасности определена в качестве умозрительного назначения конечной точкой обеспечения безопасности более широкого контекстного значения на информацию (то есть данные в некотором контексте), которая собрана об интересующем объекте в среде, таком как компьютер, пользователь, услуга (например, веб-сайт), данные или предприятие в целом. Оценка безопасности использует краткий словарь для конечных точек обеспечения безопасности для объявления, что объект в среде попадает в конкретную категорию оценки, такую как «скомпрометированный» или «атакуемый», наряду с серьезностью (например, низкой, средней, высокой, критической) обнаруженного инцидента.

Оценка безопасности является умозрительной, так как она подвластна некоторой неопределенности и действительна в течение ограниченного периода времени. Умозрительная природа оценки безопасности отражена в двух ее компонентах: поле точности, которое выражает уровень доверия, который конечная точка обеспечения безопасности имеет в пределах своего назначения контекстного значения, и поле времени существования («TTL»), которое отражает оценку периода времени конечной точки обеспечения безопасности, в течение которой ожидается, что оценка безопасности будет действительной. Таким образом, например, оценка безопасности может использоваться конечной точкой обеспечения безопасности для объявления, в свете такого текущего понимания конечной точкой обеспечения безопасности одного или более инцидентов безопасности, что конкретная машина скомпрометирована, с критическим уровнем серьезности, со средней точностью и имея TTL 30 минут. Многообразие типов оценок безопасности может использоваться в любой заданной среде обеспечения безопасности предприятия, например, имеющей различные комбинации категории оценки и типа объекта.

Конечные точки обеспечения безопасности наделены функциональными возможностями для опубликования оценок безопасности в канал оценки безопасности, действующий в среде, а также в подписки на подмножество имеющихся в распоряжении оценок безопасности, публикуемых другими конечными точками обеспечения безопасности. Оценки безопасности, существующие в среде, которые активны (то есть имеющие TTL, которое указывает, что оценки все еще действительны), функционируют для выдачи контекста безопасности, который дает наделенной возможностью ESAS конечной точке новый способ посмотреть на свою собственную локально доступную информацию. То есть контекст безопасности позволяет наделенной возможностью ESAS конечной точке комбинировать или сопоставлять доказательства из разных оценок безопасности, принятых из многообразия разных источников, и по типам объектов, для того чтобы значительно улучшать качество их обнаружения потенциально возможных инцидентов безопасности. Наделенная возможностью ESAS конечная точка затем принимает решение в отношении того, какие локальные действие или реакция являются надлежащими для каждого типа оценки безопасности (принятой ли из другой конечной точки обеспечения безопасности, или сформированной внутри самой конечной точки обеспечения безопасности) в соответствии с набором политик реакции. Обнаружение инцидентов является действенным и экономически эффективным, так как контекст безопасности дает возможность распределенной обработки информации масштаба предприятия, в виде оценок безопасности, без накладных расходов совместного использования больших объемов необработанных данных по всему предприятию (большинство из которых совершенно нерелевантны вследствие отсутствия какого бы то ни было контекста). Наделенные возможностью ESAS конечны точки, кроме того, выполнены с возможностью откатывать назад локальное действие по истечению оценки безопасности, которая побуждала локальное действие (то есть, когда оценка безопасности превышает время существования, заданное в поле TTL).

В большинстве типичных реализаций ESAS используется специализированная конечная точка обеспечения безопасности, называемая центральным сервером ESAS. Центральный сервер ESAS привязан к каналу оценки безопасности и выступает в качестве централизованного пункта контрольной проверки, подписываясь на все оценки безопасности, регистрируя оценки безопасности, а также регистрируя локальные действия, предпринятые конечными точками обеспечения безопасности в ответ на инциденты безопасности в среде. Центральный сервер ESAS снабжает администраторов всеобъемлющим представлением о предыстории и текущем состоянии предприятия в целом и каждой наделенной возможностью ESAS конечной точки. Использование оценок безопасности дает администратору возможность компактно и эффективно конфигурировать политики реакции на инциденты, которые обнаруживаются на предприятии, взятом в целом. Оценки безопасности действуют в качестве естественных привязок или начальных точек для определения политик реакции безопасности масштаба предприятия. Изящный и непротиворечивый интерфейс управления, таким образом, задействован для определения требуемых реакций на каждый тип оценки безопасности по всему предприятию, взятому в целом.

Компоновка ESAS дает некоторое количество преимуществ. Посредством применения оценки безопасности, имеющей краткий словарь, общая сложность данных на предприятии радикально снижается и только поддающаяся интерпретации информация совместно используется между конечными точками обеспечения безопасности. Использование оценки безопасности также устраняет необходимость накапливать большие объемы необработанных данных в месте центрального хранения и, тем самым, дает высокомасштабируемым решениям обеспечения безопасности предприятия возможность троиться на экономически очень эффективной основе. В дополнение, новая конечная точка обеспечения безопасности может быть легко развернута с расширяемостью по требованию. Оценки безопасности могут совместно использоваться между новой конечной точкой обеспечения безопасности и существующими конечными точками обеспечения безопасности без необходимости переконфигурировать какие-нибудь политики безопасности в пределах существующих конечных точек обеспечения безопасности. Новая конечная точка обеспечения безопасности функционирует просто в качестве нового источника оценок безопасности, использующего семантическую абстракцию, которую существующие конечные точки обеспечения безопасности уже понимают. Использование оценок безопасности также дает политикам безопасности масштаба предприятия возможность устанавливаться с использованием очень компактного и ясного обобщенного способа без необходимости понимать все возможные события безопасности, которые может вырабатывать каждая конечная точка обеспечения безопасности на предприятии, а затем пытаться описать ответное действие для каждого события.

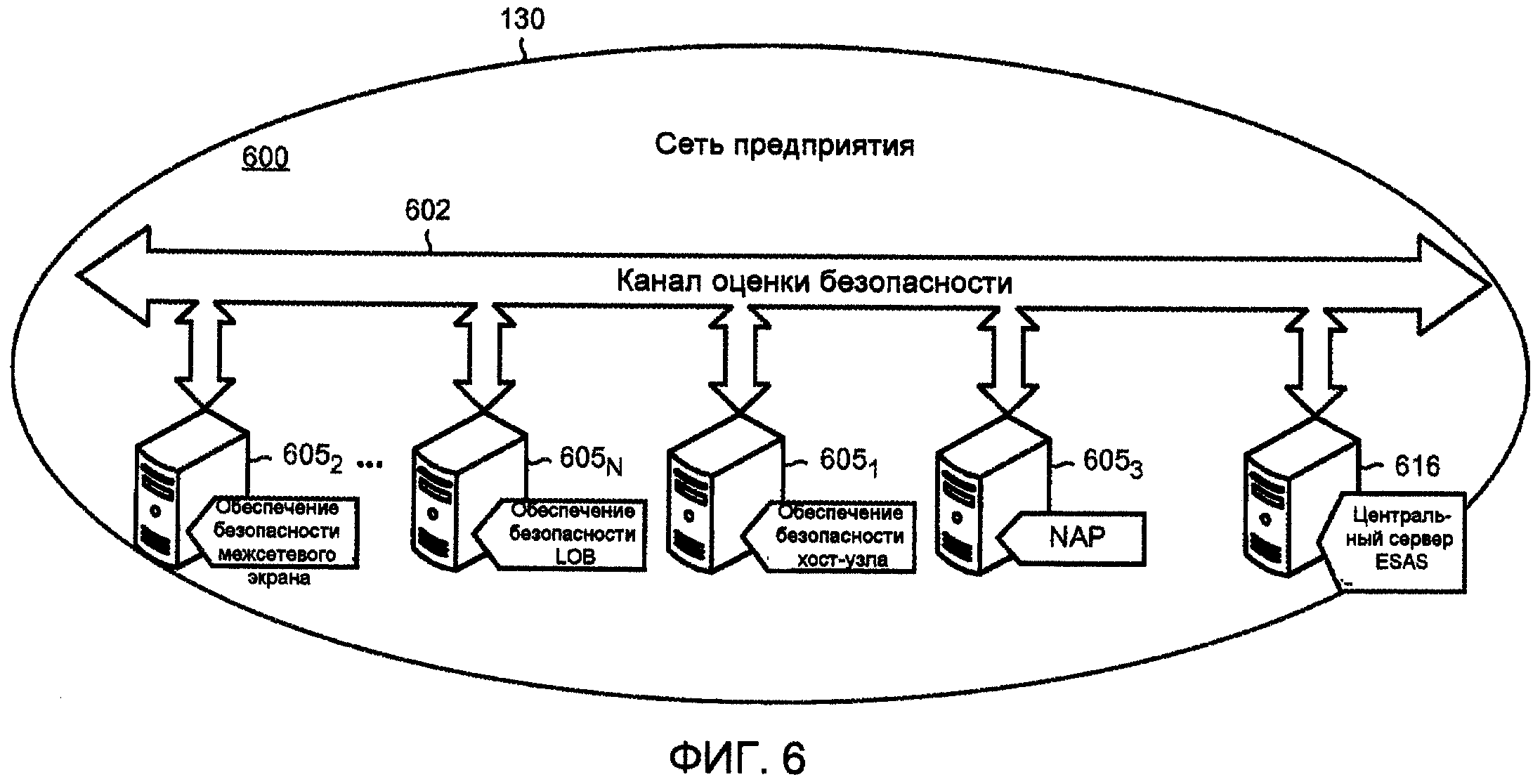

Далее, обращаясь к фиг. 6, показана иллюстративная компоновка 600 ESAS, развернутая в сети 130 предприятия, в которой предусмотрен канал 602 оценки безопасности, чтобы дать оценке безопасности возможность совместно использоваться среди многочисленных конечных точек обеспечения безопасности с использованием языка/протокола, который является широко применяемым в каждой конечной точке обеспечения безопасности. Канал 602 оценки безопасности содействует модели опубликования/подписки, используемой конечными точками обеспечения безопасности для присоединения источников оценок безопасности (издателей) к потребителям оценок безопасности (подписчикам). Как показано, и издатели, и подписчики на канале 602 оценки безопасности являются конечными точками 605 обеспечения безопасности.

Конечные точки 605 обеспечения безопасности изолированы от механики фактической транспортировки и управления модели опубликования/подписки через уровень семантической абстракции, который выполнен с возможностью упрощать взаимодействия с каналом 602 оценки безопасности. Уровень абстракции содержит таблицы, описывающие типы оценок безопасности, на которые подписываются конечные точки обеспечения безопасности, и таблицы, описывающие типы оценок безопасности, которые конечные точки обеспечения безопасности публикуют (как описано ниже, но все конечные точки обеспечения безопасности обычно подписываются на все типы оценки безопасности). В дополнение, уровень абстракции предоставляет API (интерфейс прикладного программирования) для считывания принятых оценок безопасности и API для формирования оценок безопасности.

Специализированная конечная точка обеспечения безопасности, центральный сервер 616 ESAS, присоединен к каналу 602 оценки безопасности и работает в качестве централизованного пункта контрольной проверки для компоновки 600 ESAS. Соответственно, центральный сервер 616 ESAS подписывается на все оценки безопасности и постоянно регистрирует их. Центральный сервер 616 ESAS также принимает и регистрирует сообщения от конечных точек обеспечения безопасности, которые указывают локальные действия, которые предприняты конечной точкой обеспечения безопасности. Центральный сервер 616 ESAS, таким образом, снабжает администраторов функциональными возможностями контроля оценок безопасности, которые дают всеобъемлющее представление о предыстории и текущем состоянии предприятия в целом, а также каждой наделенной возможностью ESAS конечной точки.

Фиг. 7 - схема первого иллюстративного сценария, в котором множество наделенных возможностью ESAS конечных точек присоединены к каналу 602 оценки безопасности, и обнаруженный инцидент в одной конечной точке обеспечения безопасности инициирует реакции в многочисленных других конечных точках обеспечения безопасности. Этот иллюстративный сценарий описан тремя стадиями. Как указано номером 710 ссылки, граничный межсетевой экран 6052, во-первых, идентифицирует потенциально скомпрометированного клиента, например, так как он создает так много соединений к периметру сети 130 предприятия, что наиболее вероятным объяснением для поведения является существование подрыва безопасности. Во-вторых, граничный межсетевой экран 6052 отправляет оценку безопасности, которая указывает, что конкретный клиент «скомпрометирован», с высокой серьезностью и высокой точностью, как указано номером 720 ссылки, через канал 602 безопасности в конечные точки обеспечения безопасности подписки.

В-третьих, конечные точки 6051,2,3...N обеспечения безопасности подписки и центральный сервер 616 ESAS, которые принимают оценку безопасности, применяют свою специальную экспертизу безопасности благодаря применению своих собственных правил сопоставления и локально доступных данных для инициирования надлежащего действия. Как совместно указано номером 730 ссылки на фиг. 7, конечная точка 6051 обеспечения безопасности хост-узла выполняет сканирование по требованию. Конечная точка 6053 NAP аннулирует сертификат безопасности IP для идентифицированного скомпрометированного клиента и реализует защитное отключение порта. Конечная точка 605N обеспечения безопасности сферы деятельности временно приостанавливает трафик мгновенного обмена сообщениями («IM») в отношении скомпрометированного клиента на основании принятой оценки безопасности. Центральный сервер 616 ESAS поднимает тревогу для специалиста по анализу безопасности (например, администратора) и, таким образом, регистрирует все из оценок безопасности и активизированных действий.

Первый иллюстративный сценарий, описанный выше, предусматривает случай, где конечная точка обеспечения безопасности, обнаруживающая подозрительный инцидент, формирует оценку безопасности с высокой серьезностью и высокой точностью (то есть, конечная точка обеспечения безопасности имеет высокую степень доверия, что она действительно обнаружила серьезный инцидент). В качестве сравнения, фиг. 8 - схема второго иллюстративного сценария, в котором оценка безопасности низкой точности отправлена по каналу 602 оценки безопасности, которая инициирует формирование оценки высокой точности принимающей конечной точкой обеспечения безопасности, которая также выполняет отображение между объектами.

Этот второй иллюстративный сценарий также описан тремя стадиями. Как указано номером 810 ссылки, граничный межсетевой экран 6052, во-первых, обнаруживает большое количество клиентских соединений к периметру сети 130 предприятия. Однако, в отличие от первого иллюстративного сценария, показанного на фиг. 7 и описанного в сопроводительном тексте, количество соединений, являющихся установленными клиентом, не настолько велико, что граничный межсетевой экран 6052 может быть абсолютно уверенным, что клиент был скомпрометирован. В современных системах безопасности предприятия, когда конечная точка обеспечения безопасности видит такие данные, она обычно просто отбрасывает данные и не предпринимает никаких действий, так как нет достаточного доказательства, чтобы оправдать типично жесткую реакцию, такую как отсоединение машины. В качестве сравнения, в представленном сценарии граничный межсетевой экран 6052 на второй стадии отправляет оценку 815 безопасности по каналу 602 оценки безопасности, которая указывает, что конкретный клиент скомпрометирован со средней серьезностью и низкой точностью, как указано номером 820 ссылки.

Здесь конечные точки обеспечения безопасности подписки для конкретного объекта, указанного ссылкой в оценке 815 безопасности, сформированной граничным межсетевым экраном 6052, включают в себя конечную точку 6051 обеспечения безопасности хост-узла и центральный сервер 616 ESAS. Несмотря на то что такие данные низкой точности нормально не инициируют действие, которое должно быть предпринято в конечной точке обеспечения безопасности, в современных продуктах обеспечения безопасности, в соответствии с настоящим совместным использованием оценки безопасности предприятия, конечная точка 6051 обеспечения безопасности хост-узла смотрит на свои собственные локальные данные по-другому, в свете принятой оценки безопасности из граничного межсетевого экрана 6052. В этом случае, локальные данные, являющиеся следствием сканирования по требованию в конечной точке 6051 обеспечения безопасности хост-узла, и информация, содержащаяся в оценке безопасности из граничного межсетевого экрана 6052, используются для формирования новых оценок 825 и 828. Таким образом, конечная точка 6051 обеспечения безопасности хост-узла имеет информацию, которая, сама по себе, не оправдывает формирование новой оценки безопасности, но, когда усилена даже оценкой низкой точности из другой конечной точки обеспечения безопасности, как в этом случае, есть достаточное доказательство, чтобы объяснить создание новых оценок 825 и 828 безопасности, каждая из которых имеет высокую точность.

Конечная точка 6051 обеспечения безопасности хост-узла помещает новые оценки 825 и 828 безопасности в канал 602 оценки безопасности. Новые оценки 825 и 828 безопасности принимаются по каналу 602 оценки безопасности конечными точками обеспечения безопасности подписки, которые в этом иллюстративном сценарии включают в себя граничный межсетевой экран 6052 и центральный сервер 616 ESAS для оценки 825 безопасности, и конечную точку 605N обеспечения безопасности сферы деятельности для оценки 828 безопасности.

Отметим, что конечная точка 605N сферы деятельности не была подписчиком на исходную оценку 815 безопасности, выпущенную граничным межсетевым экраном 6052, так как ссылочным типом объекта является машина, и конечная точка 605N обеспечения безопасности сферы деятельности в силу своей роли в защите электронной почты типично озабочена пользователями. Однако в этом втором иллюстративном сценарии конечная точка 6051 обеспечения безопасности хост-узла осуществляет отображение из типа объекта хост-узла в тип объекта пользователя, когда она формирует новую оценку 828 безопасности. Такая способность отображения между объектами может быть полезной во многих сценариях, так как предполагается, что инцидент высокой серьезности, такой как злоумышленное программное обеспечение или злоумышленная деятельность, который потенциально компрометирует секретность и целостность данных компьютера хост-узла, к тому же, потенциально также может компрометировать пользователя. Может формироваться оценка безопасности, которая перекрестно отображает инцидент высокой серьезности из типа объекта хост-узла в тип объекта пользователя с определенной степенью точности. Подобным образом для инцидента критической серьезности, в котором злоумышленное программное обеспечение или злоумышленная деятельность фактически вызвали потерю целостности данных на компьютере хост-узла, оценка безопасности для типа объекта пользователя может формироваться даже с более высокой точностью.

На стадии три новые оценки 825 и 828 безопасности инициируют многообразие соответственных действий в принимающих конечных точках обеспечения безопасности, как совместно указано номером 830 ссылки. Более точно, граничный межсетевой экран 6052 блокирует весь доступ от скомпрометированного клиента за исключением обновлений программного обеспечения и/или доступа для решения критически важных, ответственных задач. Конечная точка 605N сферы деятельности временно приостанавливает исходящие отправки электронных писем. И, как и с первым иллюстративным сценарием, центральный сервер 616 ESAS продолжает регистрировать все оценки и действия. Как отмечено выше, такие ограничения принудительно применяются только в течение периода времени, для которого остается действительным TTL, ассоциативно связанное с новыми оценками 825 и 828 безопасности. Когда новая оценка безопасности истекает, действия, предпринятые соответственными конечными точками обеспечения безопасности, откатываются назад, если TTL не продлено или не принята новая оценка безопасности, которая требует применения ограничительных действий.

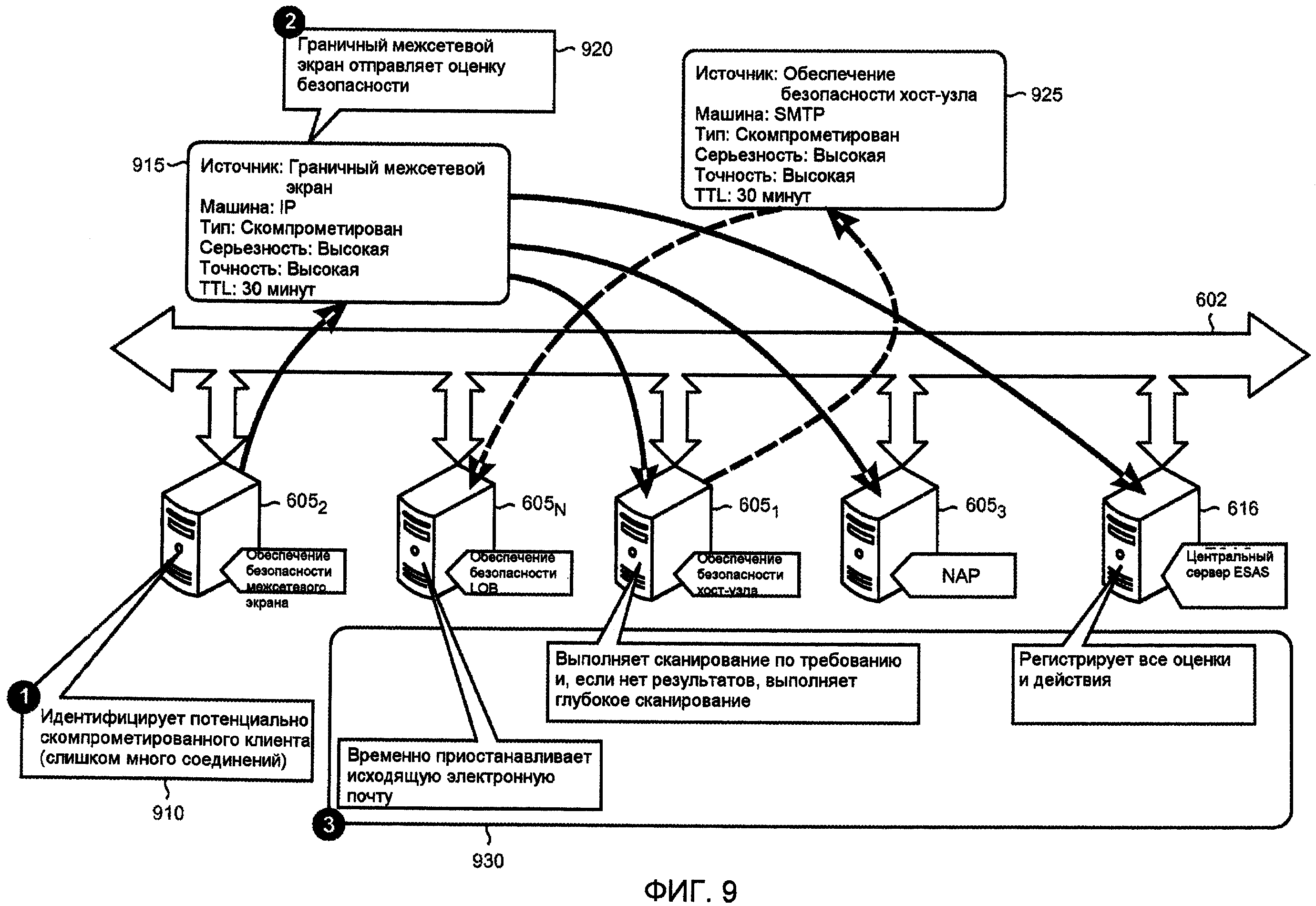

Фиг. 9 - схема третьего иллюстративного сценария, которая показывает целевое использование технологий исправления. Этот третий иллюстративный сценарий описан тремя стадиями. Как указано номером 910 ссылки, граничный межсетевой экран 6052, во-первых, обнаруживает большое количество клиентских соединений к периметру сети. Во-вторых, граничный межсетевой экран 6052 отправляет оценку 915 безопасности, которая указывает, что конкретный клиент «скомпрометирован», с высокой серьезностью и высокой точностью, как указано номером 920 ссылки, через канал 602 безопасности в конечные точки подписки обеспечения безопасности. Конечные точки обеспечения безопасности подписки включают в себя конечные точки 6051 обеспечения безопасности хост-узла, конечную точку 6053 NAP и центральный сервер 616 ESAS.

Конечная точка 6051 обеспечения безопасности хост-узла анализирует принятую оценку безопасности и применяет свою специальную экспертизу безопасности с использованием правил корреляции и любых уместных локально доступных данных. В этом иллюстративном примере конечная точка 6051 обеспечения безопасности хост-узла ответно формирует новую оценку 925 безопасности, содержащую в себе тип пользовательского объекта, на который подписывается конечная точка 605N обеспечения безопасности сферы деятельности.

На третьей стадии сценария рассматривается технологии исправления, применяемая конечными точками обеспечения безопасности, ценная в показателях своего потенциального влияния на деловые операции в пределах сети 130 предприятия. Например, как указано номером 930 ссылки, точка 605N обеспечения безопасности сферы деятельности реализует политику реагирования, которая влечет за собой приостановку исходящей электронной почты. В дополнение, конечная точка 6051 обеспечения безопасности хост-узла выполняет сканирование по требованию, и, если никаких результатов не достигнуто, выполняет глубокое сканирование. Несмотря на то что такие технологии исправления могут быть очень эффективными при принятии мер в ответ на злоумышленное программное обеспечение, злоумышленных пользователей и другие проблемы, типично они сообщают предприятию значительные расходы. Например, пользователь, чья исходящая электронная почта приостановлена, будет менее продуктивным, а глубокое сканирование типично требует одной или более перезагрузок, которые будут устранять машину от обслуживания на некоторый период времени.

Компоновка ESAS преимущественно дает этим эффективным, хотя и дорогостоящим технологиям исправления возможность применяться нацеленным образом, а не только общим способом или повсеместно, который может быть неоправданным для некоторых машин и/или пользователей. Только объекты в среде, которые считаются подозрительными, с использованием предопределенных критериев, будут подвергаться этим конкретным технологиям исправления.

Фиг. 10 показывает иллюстративную компоновку, в которой канал оценки безопасности ESAS может тянуться из сети 130 предприятия через незащищенную сеть, такую как сеть 112 Интернет, в конечную точку, которая наделена возможностью ESAS благодаря использованию настоящего аппаратного интерфейса. В этом примере ПК 1051 использует NIC 405 подготовленного для прямого доступа клиента, в то время как мобильное информационное бытовое устройство 1053 использует чипсет 505 подготовленного для прямого доступа клиента. Как NIC 405, так и чипсет 505 применяют не обязательно используемый компонент ESAS, который реализует возможность ESAS в аппаратных средствах в этом примере. Несмотря на то, что клиентские устройства 105 показывают в качестве являющихся оснащенными возможностью ESAS на фиг. 10, подчеркивается, что любое из многообразия устройств в сетевой среде может быть сконфигурировано, чтобы включать в себя настоящий аппаратный интерфейс с ESAS, в том числе серверные и промежуточные сетевые устройства, такие как маршрутизаторы, шлюзы, коммутаторы, и тому подобное.

Как показано на фиг. 10, программное обеспечение защиты данных, работающее на мобильном информационном бытовом устройстве 1051, обнаруживает инцидент безопасности, такой как веб-сайт, который производит впечатление являющегося фишинговым сайтом. В таком случае оно публикует оценку 1012 безопасности через расширенный канал оценки безопасности ESAS (указанный номером 1022 ссылки), который принимается конечными точками 605 подписки обеспечения безопасности в сети 130 предприятия. Чипсет 505 в мобильном информационном бытовом устройстве 1053 может быть сконфигурирован для отправки и приема оценок безопасности через определенный канал. Например, канал может содержать линию связи или использовать определенный IP-адрес и, кроме того, может обрабатываться с конкретным качеством обслуживания QoS, чтобы гарантировать передачу оценок безопасности даже в случаях, где сеть 112 Интернет перегружена.

Как показано на фиг. 11, расширенный канал 1022 оценки безопасности ESAS поддерживает прием в устройствах 105 оценок безопасности, которые публикуются конечными точками 605 обеспечения безопасности или сети 130 предприятия. Как показано, оценка 1112 безопасности, опубликованная граничным межсетевым экраном 6052, принимается ПК 105 и мобильным информационным бытовым оборудованием 1053. Прием оценки безопасности может инициировать локальные реакции от клиентских устройств 105 некоторым образом, который подобен описанному выше в тексте, сопровождающем фиг. 7-9.

Хотя предмет изобретения был описан на языке, характерном для структурных признаков и/или действий обобщенных способов, должно быть понятно, что предмет изобретения, определенный в прилагаемой формуле изобретения, не обязательно ограничен отдельными признаками или описанными выше действиями. Скорее, отдельные признаки и действия, описанные выше, раскрыты в качестве примерных форм реализации формулы изобретения.