Результат интеллектуальной деятельности: МНОГОФАКТОРНАЯ ЗАЩИТА КОНТЕНТА

Вид РИД

Изобретение

Область техники, к которой относится изобретение

Настоящее изобретение относится, в общем, к компьютерной технике и, более конкретно, к защите контента в вычислительных окружениях.

Предшествующий уровень техники

Компьютеры и вычислительные системы влияют на практически каждый аспект современной жизни. Компьютеры широко применяются на рабочих местах, в местах отдыха, учреждениях здравоохранения, на транспорте, в развлекательных целях, для ведения домашнего хозяйства и т.д.

Пользователи часто испытывают необходимость в защите данных. Эту защиту можно обеспечивать различными методами шифрования и с использованием различных средств управления доступом на основе мандатов. Например, доступ к важным данным можно регулировать или защищать путем использования паролей или смарткарт в качестве средств аутентификации или ключей шифрования. Если пользователь может предоставить надлежащий пароль или смарткарту, то пользователю может быть предоставлен доступ к данным.

Заявленное изобретение не ограничивается вариантами осуществления, которые позволяют преодолеть те или иные недостатки уровня техники или реализуются только в вышеописанных окружениях. Напротив, это описание предшествующего уровня техники призвано лишь иллюстрировать одну из областей технологии, где можно практически использовать некоторые описанные здесь варианты осуществления.

Сущность изобретения

Один из описанных здесь вариантов осуществления включает в себя способ, осуществляемый в вычислительном окружении. Способ включает в себя этапы для защиты контента. Способ включает в себя этап, на котором на получателе принимают контент от издателя. По меньшей мере, некоторый доступ к контенту, используемый получателем, регулируется сервером доступа. Сервер доступа предназначен для управления пользованием управляемым контентом со стороны получателя посредством взаимодействия с доверенным агентом, привязанным к компьютерной системе получателя. Контент шифруется по ключу контента, и контент связан с информацией политики. Информация политики включает в себя ключ контента для дешифрования контента. Информация политики шифруется по ключу сервера доступа, что позволяет серверу доступа дешифровать информацию политики. На получателе ключ контента принимается от сервера доступа. Ключ контента зашифрован по ключу доверенного агента, благодаря чему доверенный агент может дешифровать ключ контента. Ключ контента дополнительно шифруется по, по меньшей мере, одному дополнительному фактору, задающему дополнительную защиту контента помимо защиты контента, обеспеченной доверенным агентом. На получателе ключ контента дешифруется с использованием ключа доверенного агента и упомянутого по меньшей мере одного дополнительного фактора. Затем контент дешифруется с использованием ключа контента.

В другом варианте осуществления реализована система. Система включает в себя компьютерную систему получателя. Компьютерная система получателя выполнена с возможностью приема контента от издательской компьютерной системы, прямо или косвенно. Компьютерная система получателя включает в себя доверенный агент. Доверенный агент включает в себя программное или аппаратное обеспечение, которое осуществляет связь с сервером доступа для приема авторизации для доступа к контенту совместно с ограничениями по использованию контента. Доверенный агент включает в себя ключ доверенного агента для дешифрования данных от сервера доступа. Компьютерная система получателя дополнительно включает в себя доверенное приложение, сконфигурированное для связи с доверенным агентом для доступа к контенту, регулируемого сервером доступа. Компьютерная система получателя дополнительно включает в себя ключ фактора, предназначенный для дешифрования данных от доверенного агента, и ключ пользователя, охраняемый доверенным агентом и предназначенный для дешифрования данных от сервера доступа. Данные от сервера доступа включают в себя ключ контента для дешифрования контента от издательской компьютерной системы.

Это краткое изложение сущности изобретения призвано обозначить в упрощенном виде основные концепции, которые дополнительно описаны ниже в «подробном описании». Это краткое изложение сущности изобретения не призвано выявлять ключевые признаки или существенные признаки заявленного изобретения и никоим образом не определяет объем заявленного изобретения.

Дополнительные признаки и преимущества изложены в нижеследующем описании и частично могут быть поняты из описания или могут быть изучены путем практического применения идей изобретения. Признаки и преимущества изобретения можно реализовать и получить посредством инструментов и комбинаций, конкретно указанных в формуле изобретения. Признаки настоящего изобретения можно лучше понять из нижеследующего описания и формулы изобретения или можно изучить путем практического применения изобретения, согласно изложенному ниже.

Краткое описание чертежей

Для описания того, каким образом можно получить вышеописанные и другие преимущества и признаки изобретения, более конкретное описание изобретения, кратко изложенного выше, будет представлено со ссылкой на конкретные варианты его осуществления, которые проиллюстрированы в прилагаемых чертежах. С учетом того, что эти чертежи изображают лишь типичные варианты осуществления изобретения и, таким образом, не призваны ограничивать его объем, изобретение будет описано и объяснено с дополнительной степенью конкретизации и детализации с использованием прилагаемых чертежей, в которых:

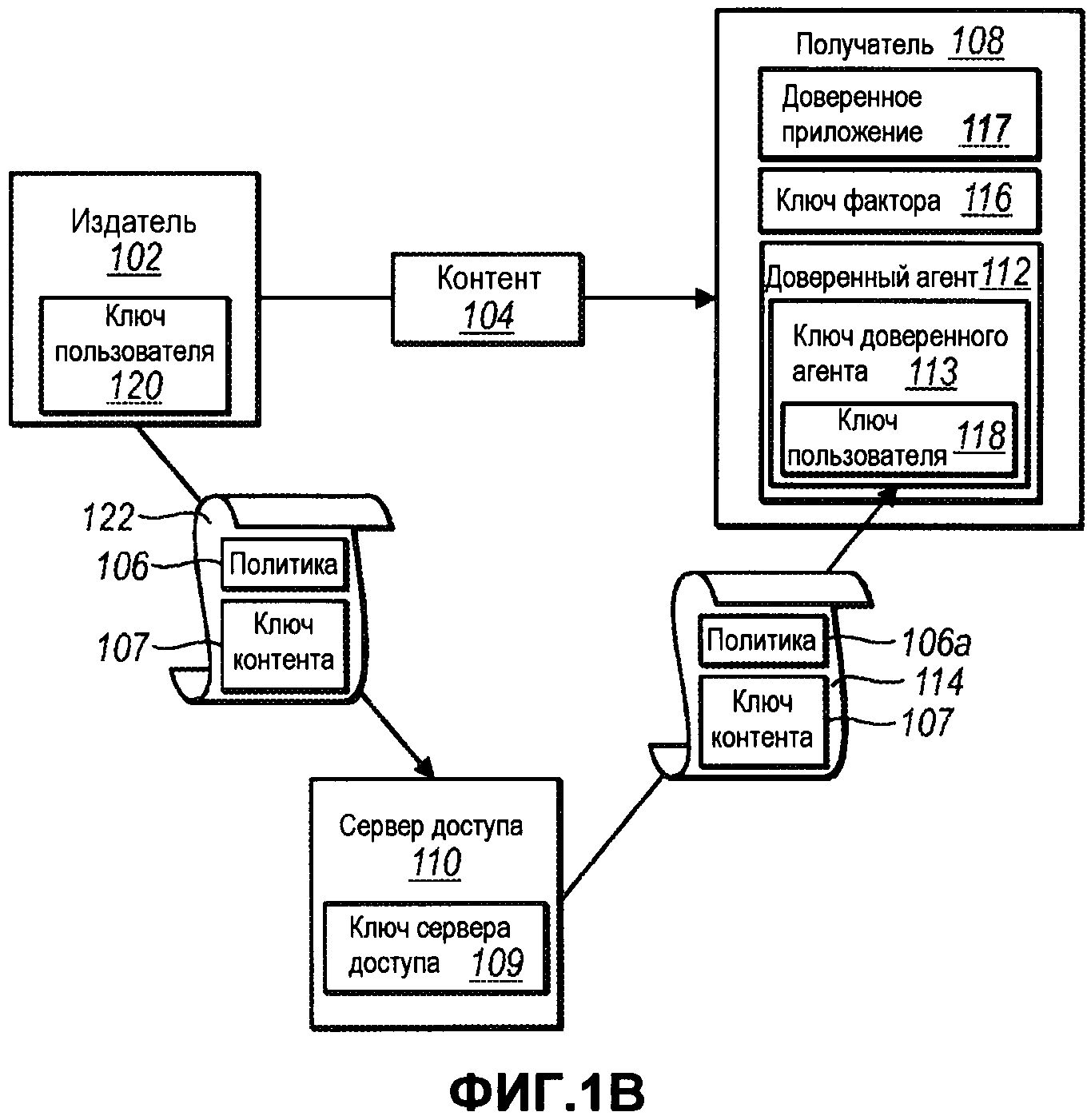

фиг.1A - система, допускающая защиту контента;

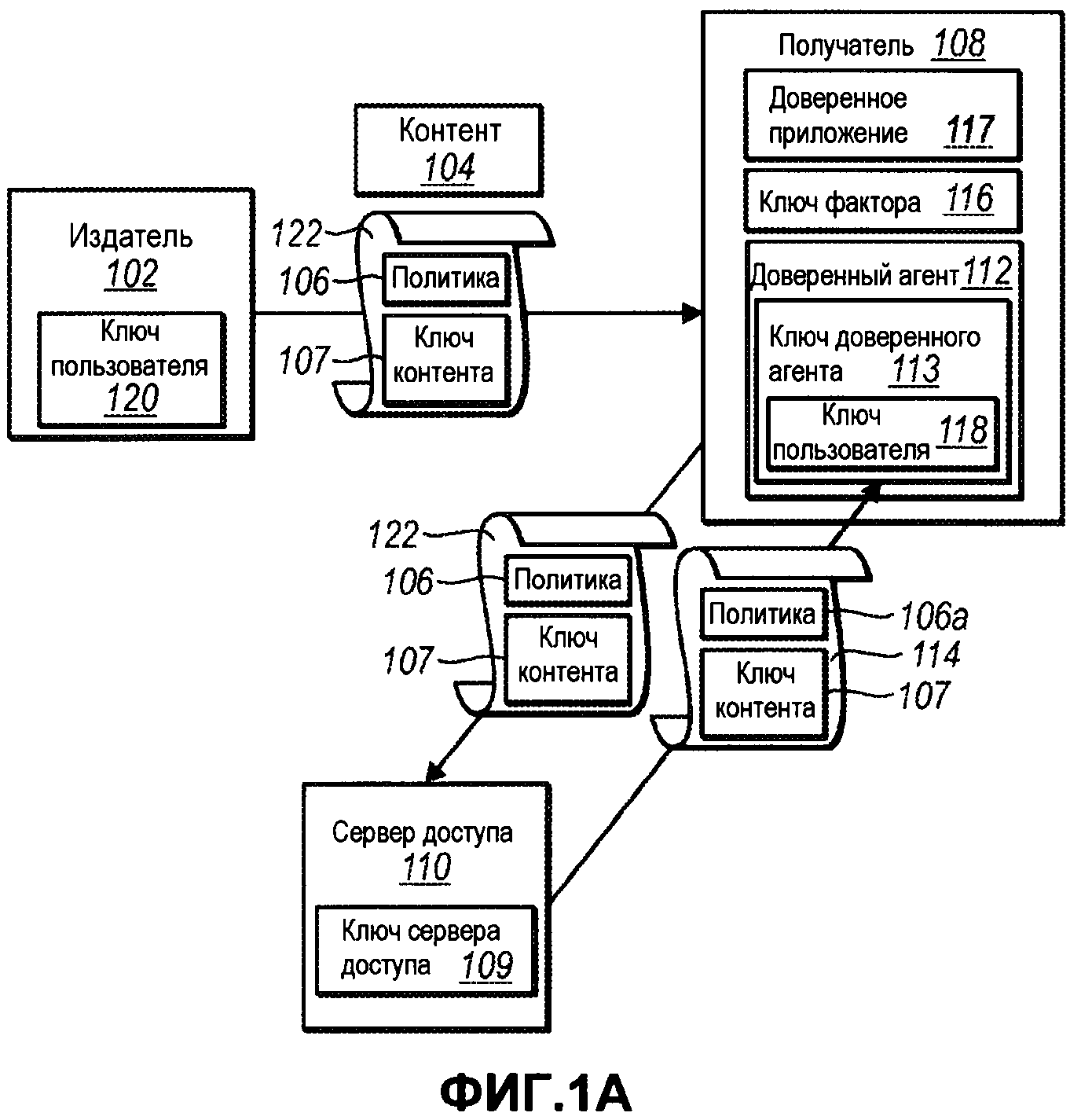

фиг.1B - альтернативная система, допускающая защиту контента;

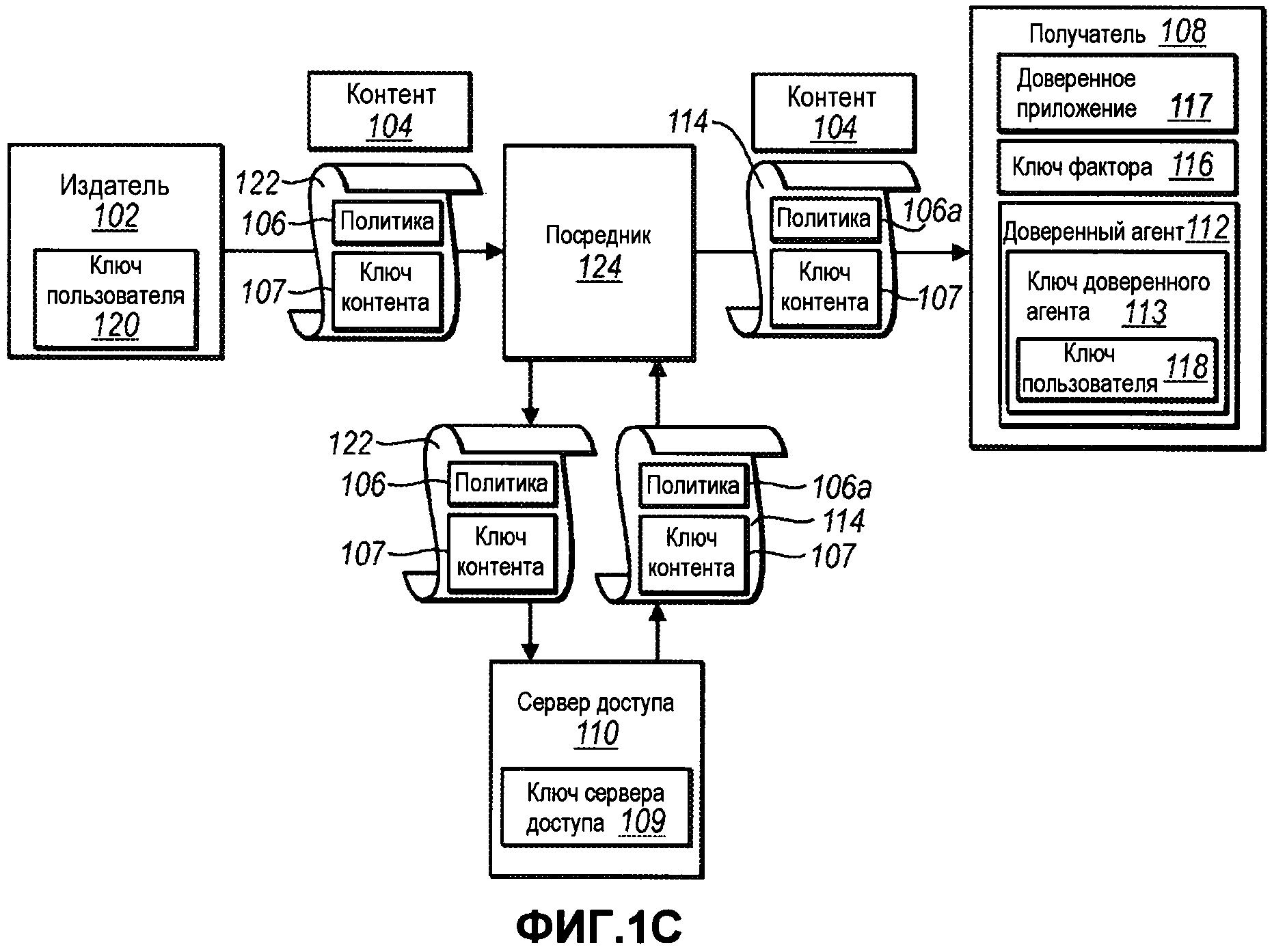

фиг.1C - еще одна альтернативная система, допускающая защиту контента;

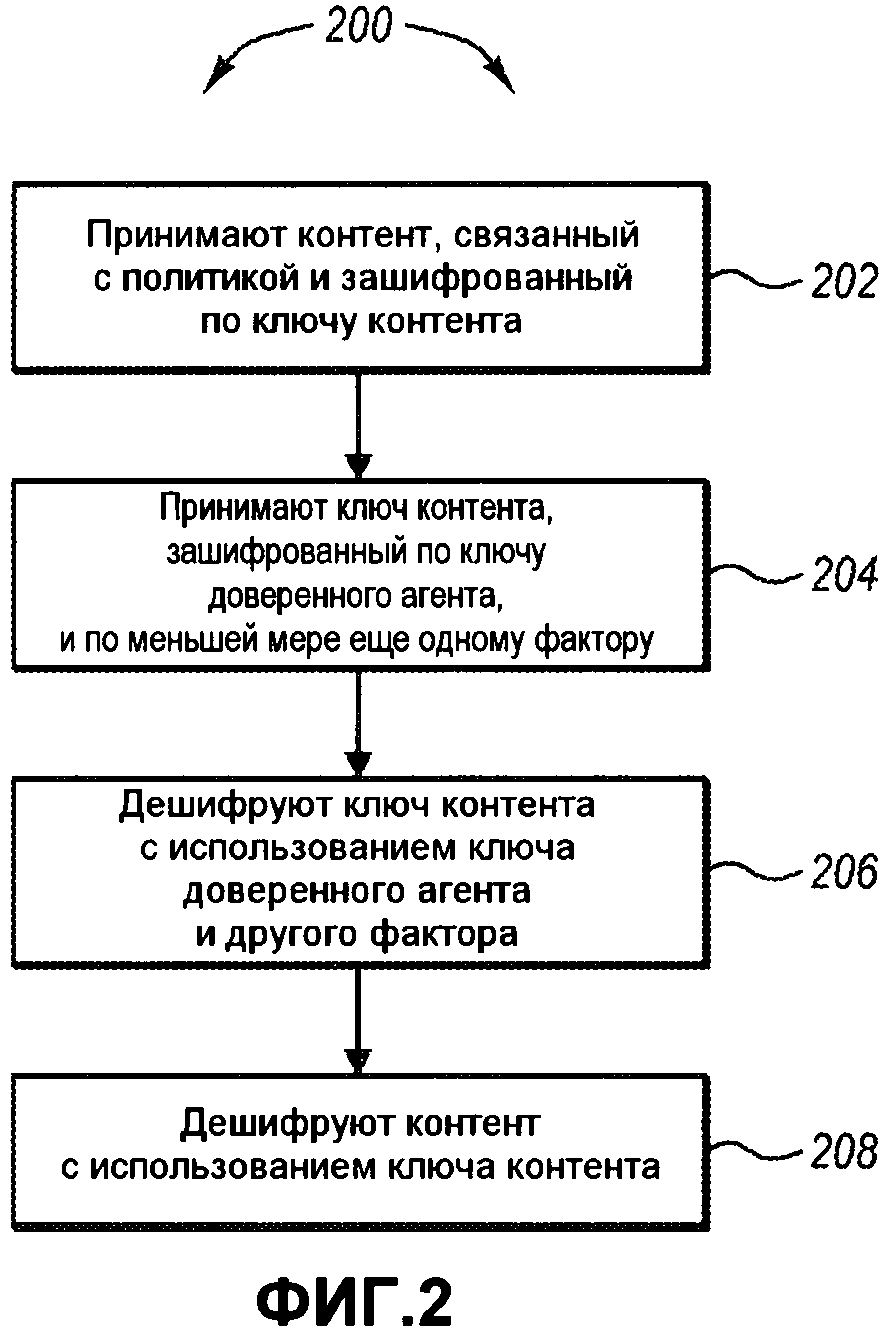

фиг.2 - способ осуществления доступа к защищенному контенту.

Подробное описание

Некоторые описанные здесь варианты осуществления могут содержать компьютер специального назначения или общего назначения, включающий в себя различное компьютерное оборудование, более подробно рассмотренное ниже.

Цифровой контент можно защищать путем шифрования контента по факторам защиты. Факторы защиты привязаны к криптографическим устройствам или ключам. Существует несколько разных классов факторов, использующих разные мандаты, например, что-нибудь известное, например, пароль или персональный идентификационный номер (ПИН), что-нибудь вещественное, например, аппаратные жетоны безопасности, например, смарткарту, или какую-либо характеристику пользователя, например, биометрические характеристики. Этот тип защиты обычно позволяет любому пользователю, который может представить надлежащий мандат, осуществлять доступ к защищенному контенту. Заметим, что некоторые факторы могут охватывать более чем один класс. Например, смарткарты могут требовать что-то вещественное, т.е. саму смарткарту, и что-то известное, т.е. ПИН.

Дополнительный тип защиты контента связан с ограниченным использованием контента. В окружениях с ограниченным использованием контента центральная организация управляет использованием контента и доступом к нему. Управление может опираться на идентификацию пользователя, пытающегося использовать или получить доступ к контенту, на действие, предпринимаемое в отношении контента, на время суток, на местоположение или другие условия. В порядке примера, центральная организация может разрешать некоторым пользователям полный доступ к контенту, включая редактирование и возможность передавать контент за пределы организации. Для других пользователей доступ может быть ограничен только чтением. В другом примере, можно запретить передачу особо важного контента за пределы организации безотносительно к идентификации пользователя.

Чтобы гарантировать выполнение ограничений по использованию, можно использовать доверенный агент на машине пользователя, которая осуществляет связь с централизованным сервером доступа, который принимает решения по авторизации и ограничениям использования в отношении доступа конкретного пользователя к конкретному контенту. Приложения, использующие контент, являются доверенными приложениями, которые способны взаимодействовать с доверенным агентом. Доверенные приложения - это приложения, которым доверено применять ограничения по использованию.

Некоторые из описанных здесь вариантов осуществления позволяют издателю публиковать контент для пользователя, причем контент защищается путем шифрования по криптографическому фактору, например, как проиллюстрировано выше, а также за счет того, что инфраструктуре управления пользованием контентом разрешается распоряжаться контентом. В некоторых вариантах осуществления, уровень прав доступа можно определять с помощью одного или нескольких факторов. Дополнительно, некоторые варианты осуществления позволяют осуществлять шифрование на основе факторов независимо от того, осведомлен ли издатель об используемом общем типе фактора или конкретном используемом факторе. Кроме того, некоторые варианты осуществления позволяют издателю устанавливать в политике дополнительные факторы, которые следует использовать для защиты контента. Установку можно осуществлять путем установления общего фактора, путем установления конкретного фактора, который следует использовать, или установка может быть неявной, зависящей от типа защищаемого контента.

Примеры представлены на фиг.1A-1C. Например, на фиг.1A показан издатель 102. Издатель 102 публикует контент 104, политику 106 и ключ контента 107 для получателя 108. Контент 104 шифруется с использованием ключа 107 контента. Как будет рассмотрено более подробно ниже, политика 106 может включать в себя информацию, например, ограничения по использованию и, в некоторых вариантах осуществления, установку дополнительных факторов шифрования. Политику 106 и ключ 107 контента можно шифровать по ключу 109 сервера доступа, чтобы политику 106 и ключ 107 контента можно было дешифровать на сервере 110 доступа, используемом для управления пользованием контента. Заметим, что шифрование по ключу не обязано включать в себя использование ключа для осуществления шифрования. Например, шифрование с использованием асимметричных ключей осуществляется путем шифрования по открытому ключу на шифрующем субъекте и дешифрования с использованием личного ключа на дешифрующем субъекте.

В данном примере получатель 108 передает политику 106 и ключ 107 контента на сервер 110 доступа. Заметим, что, хотя показано, что политика 106 и ключ 107 контента передаются совместно в одном жетоне, их также можно передавать по отдельности или иным надлежащим образом. Это справедливо для всех примеров, где показано, что объекты передаются совместно. Затем сервер 110 доступа может дешифровать политику 106 и ключ 107 контента. Сервер доступа 110 передает версию политики 106a и ключа контента 107 на доверенный агент 112 получателя 108. Политика 106a может быть подмножеством полной политики 106, которая применяется к получателю, запрашивающему доступ к контенту. В одном варианте осуществления, политика 106a и ключ 107 контента передаются в жетоне 114 авторизации. Политику 106a и ключ 107 контента можно шифровать до их передачи на доверенный агент 112. Например, сервер доступа может шифровать политику 106a и ключ контента 107, передаваемые на доверенный агент 112, по ключу 113 доверенного агента, благодаря чему доверенный агент 112 может дешифровать политику 106a и ключ 107 контента. Сервер 110 доступа также может шифровать политику 106a с использованием дополнительного фактора, чтобы политику 106a и ключ 107 контента можно было дешифровать с использованием ключа 116 фактора на получателе 108. В одном варианте осуществления, фактор может представлять собой фактор, установленный в политике 106, передаваемой от издателя 102 получателю 108.

Перейдем к более подробному описанию ряда ключей, упомянутых выше. В одном варианте осуществления, защита контента включает в себя фазу обеспечения или самообеспечения. На фазе самообеспечения формируется ключ 113 доверенного агента. Ключ 113 доверенного агента может представлять собой уникальный, случайный криптографический ключ для доверенного агента 112 на заданной машине. Как описано выше, доверенный агент 112 - это программный или аппаратный компонент, которому организация доверяет применять политики от ее имени. Ключ 113 доверенного агента защищен доверенным агентом 112 и потому привязан к заданной машине, например, машине получателя 108. Ключ 113 доверенного агента используется только доверенным агентом 112 и не выходит за пределы доверенного агента 112. Доверенные приложения, например, доверенное приложение 117, может вызывать доверенный агент 112, когда требуется ключ доверенного агента.

Также могут формироваться ключи пользователя, находящиеся в распоряжении организации, для пользователей. Например, ключ 119 пользователя может формироваться для получателя 108. Ключи пользователя, находящиеся в распоряжении организации, принадлежат организации, но выдаются пользователям, например, получателю 108. Получателю 108 предоставляется возможность использовать ключ 118 пользователя только, как указано организационными политиками, которые применяются к потреблению или созданию защищенного контента. Заметим, что издатель 102 также может находиться на самообеспечении, чтобы получать надлежащие ключи пользователя, находящиеся в распоряжении организации, например, ключ 120 пользователя, показанный на фиг.1.

Когда соответствующие участники системы защиты контента находятся на самообеспечении, издатель 102 создает контент 104 и защищает его с помощью политики 106, которую может задавать либо издатель 102, либо организация издателя. Создается издательская лицензия 122, показанная на фиг.1A, содержащая политику защиты информации для информации и ключа контента, которые оба зашифрованы по ключу 109 сервера доступа. Затем контент 104 делается доступным для получателя 108 посредством любого надлежащего механизма. В одном варианте осуществления, когда политика защиты информации в политике 106 применяется к защищенному контенту 104, политика 106 может требовать использования конкретного фактора защиты (например, смарткарты) при осуществлении доступа к контенту 104. Этот фактор может требоваться для доступа ко всему контенту 104 или может требоваться для доступа к конкретным фрагментам контента 104, в зависимости от политики. Другие варианты осуществления, предусматривающие дифференциацию прав доступа в зависимости от используемых факторов, будут более подробно рассмотрены ниже.

Для доступа к защищенному контенту 104 получателю 108 требуется жетон 114 авторизации от сервера 110 доступа, описывающий политику 106a для доступа этого конкретного получателя к этому конкретному контенту 104 и содержащий ключ 107 контента, который можно шифровать по ключу 118 пользователя, находящемуся в распоряжении организации, данного получателя. Этот жетон 114, включающий в себя политику 106a и ключ 107 контента, показанный на фиг.1, может извлекаться получателем 108 из сервера 110 доступа или может быть заранее извлечен от имени получателя, как показано на фиг.1B и 1C, более подробно рассмотренных ниже. Когда дополнительные факторы защиты требуются согласно политике 106a или по иной причине, ключ 107 контента шифруется по ключу 118 пользователя, находящемуся в распоряжении организации, данного получателя и по ключам, принадлежащим необходимым дополнительным факторам. Например, в одном варианте осуществления, ключ контента 107 в жетоне 114 авторизации можно шифровать по ключу смарткарты, представленному ключом 116 фактора.

Когда жетон 114 авторизации и ключи получены в режиме самообеспечения, получатель 108 имеет ключевой материал, необходимый для доступа к защищенному контенту 104. Доверенный агент 112 использует свой ключ доверенного агента для дешифрования ключа 118 пользователя, находящегося в распоряжении организации данного получателя, который затем используется для дешифрования ключа 107 контента из жетона 114 авторизации. Получателю также может понадобиться использовать жетон или жетоны безопасности, например, ключ 116 фактора, которые обеспечивают дополнительные факторы, которые уже были обеспечены, например, посредством внеполосного процесса, для дешифрования ключа 107 контента.

Затем доверенный агент 112 использует этот ключ контента для дешифрования контента 104 и передачи дешифрованного контента на доверенное приложение 117, при условии, что приложение будет применять любые политики использования (например “не печатать”), которые были установлены для этого контента 104. Для контента 104, подлежащего дешифрованию, доверенный агент 112 применяется совместно с дополнительными факторами защиты.

Хотя на фиг.1A показан пример, где политика 106 и ключ 107 контента передаются непосредственно от получателя 108 на сервер доступа, можно реализовать другие варианты осуществления. Например, на фиг.1B показан пример, где издатель 102 передает контент 104 получателю, тогда как политика 106 и ключ 107 контента передаются непосредственно на сервер 110 доступа. Затем сервер доступа может обеспечить жетон 114 авторизации, включающий в себя политику 106a и ключ 107 контента для доверенного агента 112 получателя 108. Затем доверенный агент 112 и получатель могут дешифровать ключ 107 контента и контент 104 с использованием ключа 107 контента и других установленных факторов, как описано выше.

На фиг.1C показан еще один альтернативный вариант осуществления, где посредник может содействовать обеспечению политики 106 и ключа 107 контента. В примере, показанном на фиг.1C, издатель 102 обеспечивает контент 104, политику 106 и ключ 107 контента для посредника 124. Например, контентом 104 в данном примере может быть сообщение электронной почты, а посредником 124 может быть почтовый сервер. Посредник передает контент 104 получателю 108 и передает политику 106 и ключ 107 контента на сервер 110 доступа. В показанном варианте осуществления, сервер 110 доступа может обеспечивать жетон 114 доступа для посредника 124, который затем обеспечивает жетон доступа для получателя 108 посредством доверенного агента 112. Затем дешифрование может осуществляться, как описано выше. В альтернативном варианте осуществления, сервер 110 доступа затем передает получателю 108 посредством доверенного агента 112 жетон 114 доступа, включающий в себя политику 106a и ключ 107 контента.

На фиг.2 показан способ 200. Способ 200 включает в себя различные этапы для доступа к защищенному контенту. Способ 200 включает в себя этап, на котором принимают контент, связанный с политикой и зашифрованный до ключа контента (этап 202). Это можно осуществлять, например, на получателе 108, показанном на фиг.1A. В этом примере, доступ к, по меньшей мере, некоторому контенту, используемому получателем 108, регулируется сервером доступа 110. Сервер доступа 110 выполнен с возможностью управления пользованием управляемым контентом со стороны получателя посредством взаимодействия с доверенным агентом 112, привязанным к получателю. Как указано выше, контент 104 шифруется по ключу 107 контента. Кроме того, контент связан с информацией политики. Информация политики включает в себя ключ 107 контента для дешифрования контента. Информация политики может дополнительно включать в себя дополнительную политику 106, определяющую порядок использования контента или доступа к нему. Информация политики, включающая в себя ключ 107 контента, шифруется по ключу 109 сервера доступа, что позволяет серверу доступа 110 дешифровать информацию 122 политики.

Способ 200 дополнительно включает в себя этап, на котором принимают ключ контента, зашифрованный по ключу доверенного агента и по меньшей мере еще одному фактору (этап 204). Например, на получателе 108, получатель 108 может принимать от сервера 110 доступа ключ 107 контента. В этом примере, ключ 107 контента зашифрован по ключу 113 доверенного агента, благодаря чему доверенный агент 112 может дешифровать ключ 107 контента. Ключ контента дополнительно шифруется по, по меньшей мере, одному дополнительному фактору, например, по ключу 116 фактора, задающему дополнительную защиту контента помимо защиты контента, обеспеченной доверенным агентом. Если требуются множественные факторы, вышеописанный процесс можно повторять для каждого фактора или когда каждый фактор требуется для каждого конкретного фрагмента контента, требующего этот конкретный фактор.

Способ 200 дополнительно включает в себя этап, на котором дешифруют ключ контента с использованием ключа доверенного агента и другого фактора (этап 206). Например, на получателе 108 можно осуществлять дешифрование ключа 107 контента с использованием ключа 113 доверенного агента и ключа 116 фактора. Способ 200 дополнительно включает в себя этап, на котором дешифруют контент с использованием ключа контента (этап 208).

Способ 200 также можно осуществлять, когда по меньшей мере еще один фактор установлен в информации политики. Например, политика 106, передаваемая от издателя 102, может включать в себя информацию, устанавливающую один или несколько факторов. В одном варианте осуществления по меньшей мере один фактор устанавливается, в целом, как класс факторов. Например, общая установка может указывать, что достаточно любого фактора смарткарты. В других вариантах осуществления по меньшей мере один фактор устанавливается в явном виде. Например, информация политики может указывать, что следует использовать тип шифрования или шифрование, подписанное конкретным органом. В еще одном варианте осуществления по меньшей мере один фактор неявно определяется классификацией, по меньшей мере, части контента. Например, определенные типы контента могут требовать определенный тип фактора или конкретный фактор. В порядке примера, контент высокой значимости для бизнеса может требовать использования смарткарты, тогда как контент низкой значимости для бизнеса может требовать лишь ввода пароля.

Для осуществления установки факторов, в одном варианте осуществления, администраторы могут указывать, какие факторы защиты установлены и доступны в их организациях. Эти факторы могут отображаться обратно в профили сертификатов, которые указывают тип защиты (например, смарткарты, биометрию и т.д.) или обратно в каталог или хранилище, содержащий(ее) информацию открытого ключа для каждого фактора защиты, принадлежащего каждому пользователю. Сервер доступа может отображать требования фактора защиты из политики защиты информации в профили сертификатов, которые описывают конкретные факторы, и/или извлекать сертификаты конкретного фактора из каталога. Установив эту информацию конфигурации, администраторы могут задавать профили политики защиты информации, которые могут требовать только однофакторную защиту или могут требовать многофакторную защиту. Эти профили политики также могут указывать, какие конкретно требуются факторы защиты и какой уровень доступа обеспечен для каждого фактора защиты. Они также могут указывать фрагменты контента, которые нужно защищать с использованием многофакторной защиты, и другие фрагменты, которые нужно защищать с использованием однофакторной защиты. Например, может быть так, что контент низкой значимости для бизнеса не нуждается в защите, контент средней значимости для бизнеса нужно защищать одним фактором (стандартный мандат), и контент высокой значимости для бизнеса нужно защищать множественными факторами.

В зависимости от общей политики защиты информации для организации, издатели контента могут выбирать из заранее определенного шаблона политик при защите контента, они могут задавать свои собственные политики защиты информации, или система защиты информации может автоматически защищать контент с помощью некоторой применимой политики.

Шифрование ключа контента по, по меньшей мере, одному или нескольким факторам можно осуществлять несколькими разными способами. Например, в одном варианте осуществления, ключ контента шифруется по, по меньшей мере, одному фактору путем шифрования ключа контента по одному или нескольким ключам, соответствующим одному или нескольким факторам. В другом альтернативном варианте осуществления, контент шифруется по, по меньшей мере, одному фактору путем шифрования контента по единому ключу, выведенному из множественных факторов. Например, вместо того, чтобы шифровать ключ контента по множественным ключам фактора защиты (включая ключ, находящийся в распоряжении организации), ключ контента или сам контент можно защищать с использованием уникального ключа, выведенного из комбинации всех задействованных ключей фактора защиты. Один механизм создания этого выведенного ключа контента предусматривает генерацию случайной строки для каждого фактора защиты и, затем, использование каждой строки в качестве аргумента функции вывода ключа, например, PBKDF2 (функции вывода ключа на основе пароля). Полученный выведенный ключ контента используется для шифрования контента и затем уничтожается. Каждая случайная строка шифруется фактором защиты, для которого она была сгенерирована, и результат сохраняется в жетоне авторизации. Для дешифрования контента требуется, чтобы каждый жетон дешифровал свою случайную строку, чтобы результаты можно было ввести в функцию вывода ключа, в результате чего получается выведенный ключ контента, который может дешифровать контент.

В одном варианте осуществления, информация политики может указывать ограничения по использованию для контента. Например, способ 200 может осуществляться так, что на этапе приема от сервера доступа ключа контента, принимают жетон авторизации, указывающий ограничения по использованию в отношении контента. Ограничения по использованию применяются доверенным агентом, например, доверенным агентом 112 и/или доверенным приложением, например, доверенным приложением 117.

Кроме того, ограничения по использованию можно применять в зависимости от дополнительного(ых) фактора(ов). Например, способ 200 может дополнительно включать в себя этап, на котором приложение на получателе использует дешифрованный контент. Пользование контентом со стороны приложения ограничивается на основании фактора или факторов, используемых для дешифрования контента. В альтернативном варианте осуществления, пользование контентом со стороны пользователя ограничивается на основании фактора или факторов, используемых для дешифрования контента. В еще одном альтернативном варианте осуществления, ключ контента предназначен только для дешифрования указанного(ых) фрагмента или фрагментов контента, в соответствии с политикой на основании доступного(ых) дополнительного(ых) фактора или факторов.

Ниже приведены дополнительный примеры, где изменяющиеся уровни доступа разрешены на основании доступных факторов. Например, потребителю может предоставляться тот или иной уровень доступа к контенту на основании факторов, доступных во время осуществления доступа к контенту. Рассмотрим два примера: когда доступ к фрагментам контента можно осуществлять с использованием стандартного мандата, в то время, как доступ к другим фрагментам контента можно осуществлять только при наличии вторичного фактора определенного типа (например, смарткарты); и когда доступ к контенту в режиме только чтения осуществляется с использованием стандартного мандата, и в режиме чтения/записи с использованием вторичного фактора определенного типа (например, смарткарты). Многофакторная защита может применять эти политики криптографически.

В первом случае, когда общий доступ к защищенному контенту осуществляется на основании стандартного мандата, тогда как некоторые фрагменты ограничены вторичным фактором, каждый фрагмент можно шифровать с использованием отдельного ключа контента, причем каждый ключ контента зашифрован надлежащими дополнительными факторами. В порядке оптимизации, все фрагменты, подчиняющиеся общей политике, можно шифровать одним и тем же ключом контента, что дает по одному ключу контента на политику для контента, а не по одному ключу контента на фрагмент контента.

Во втором случае, когда доступ в режиме только чтения осуществляется на основании стандартного мандата, тогда как доступ в режиме записи ограничен вторичным фактором, контент можно шифровать с использованием асимметричного ключа. При создании контента, он шифруется с использованием одной половины асимметричной пары ключей контента (которая обычно называется открытым ключом). Жетон авторизации содержит ключ дешифрования, защищенный по стандартному ключу, находящемуся в распоряжении организации, данного пользователя. Это позволяет пользователю осуществлять доступ к контенту с использованием лишь стандартного мандата. Жетон авторизации также содержит ключ шифрования, защищенный по второму фактору, например, смарткарте. Таким образом, контент невозможно изменить в отсутствие второго фактора, дающего доступ к ключу шифрования. Конечный результат аналогичен подписыванию контента с помощью второго фактора, но, в отличие от подписи, средству проверки не нужно доверять сертификату подписывающей стороны.

Варианты осуществления могут предусматривать дополнительные функции в некоторых системах защиты информации. Например, в некоторых системах может быть желательно реализовать варианты осуществления, где издателю не требуется знать множественные ключи фактора защиты всех получателей для публикации контента, защищенного множественными факторами. Дополнительно, может быть желательно поддерживать сценарий автономной работы, чтобы получатель, имеющий необходимые ключевой материал и факторы защиты, имел возможность доступа к защищенному контенту, даже когда сервер доступа недоступен.

Для реализации системы, где издателю не требуется знать множественные ключи фактора защиты всех получателей, сервер доступа, совместно с каталогом, может обеспечивать уровень косвенности. В одном варианте осуществления, издателю нужно знать только открытый ключ сервера доступа для защиты информации. Затем, при генерации жетона авторизации, сервер доступа может либо запрашивать надлежащие сертификаты у получателя, либо извлекать их из каталога. Для реализации системы, где поддерживаются сценарии автономной работы, допускается предвыборка или кэширование жетонов авторизации на машинах-клиентах.

Некоторые варианты осуществления системы допускают ротацию или смену ключей в отношении конкретного фактора защиты для конкретного пользователя. В зависимости от причины ротации ключей, система может совершать разные действия. Например, может происходить проверка аннулирования до дешифрования контента, чтобы аннулированный фактор защиты нельзя было использовать для дешифрования контента. Такое аннулирование лишает силы любые жетоны авторизации, привязанные к этому ключу фактора защиты. Пользователь получает новые ключи посредством процесса, установленного организацией, для ротаций ключей, после чего пользователь извлекает новые жетоны авторизации для всего контента, защищенного с использованием этого фактора, что позволяет использовать новые ключи фактора для доступа к контенту.

Альтернативно, если ротация или смена ключей осуществляется в основном, для поддержания «гигиены» ключей, и если фактор защиты может поддерживать множественные “предыдущие” пары ключей помимо “текущей” пары ключей, то можно продолжать разрешать доступ к контенту, не требуя новых жетонов авторизации. Система может быть приспособлена своевременно получать новые жетоны авторизации, зашифрованные по новым ключам фактора защиты по мере возможности, но восприятие пользователя может оставаться незатронутым в процессе.

Варианты осуществления также могут включать в себя компьютерно-считываемые носители для переноса или хранения компьютерно-выполняемых инструкций или структур данных, сохраненных на них. Такие компьютерно-считываемые носители могут представлять собой любые доступные носители, к которым может обращаться компьютер общего назначения или специального назначения. В порядке примера, но не ограничения, такие компьютерно-считываемые носители могут содержать ОЗУ, ПЗУ, ЭСППЗУ, CD-ROM или другое оптическое дисковое запоминающее устройство, магнитное дисковое запоминающее устройство или другие магнитные запоминающие устройства, или любой другой носитель, который можно использовать для переноса или хранения желаемого средства программного кода в виде компьютерно-выполняемых инструкций или структур данных, и к которому может обращаться компьютер общего назначения или специального назначения. При переносе или обеспечении информации посредством сетевого или другого коммуникационного соединения (проводного, беспроводного или комбинированного) на компьютер, компьютер рассматривает соединение как компьютерно-считываемый носитель. Таким образом, любое такое соединение справедливо именовать компьютерно-считываемым носителем. Комбинации вышеприведенных примеров также подлежат включению в понятие компьютерно-считываемых носителей.

Компьютерно-выполняемые инструкции содержат, например, инструкции и данные, которые предписывают компьютеру общего назначения, компьютеру специального назначения или устройству обработки специального назначения осуществлять определенную функцию или группу функций. Хотя изобретение было описано в отношении структурных признаков и/или этапов способа, следует понимать, что изобретение, заданное в формуле изобретения, не ограничивается конкретными признаками или этапами, описанными выше. Напротив, конкретные признаки или этапы, описанные выше, раскрыты в качестве примеров реализации формулы изобретения.

Настоящее изобретение можно реализовать в других конкретных формах, не отходя от его сущности или основных характеристик. Описанные варианты осуществления также рассматриваются во всех отношениях лишь как иллюстративные, но не ограничительные. Таким образом, объем изобретения определяется нижеследующей формулой изобретения, а не вышеприведенным описанием. Все изменения, согласующиеся с формулой изобретения и ее эквивалентами, подлежат включению в ее объем.