Результат интеллектуальной деятельности: УМЕНЬШЕНИЕ СПАМА В ПЕРЕДАЧЕ ДАННЫХ РЕАЛЬНОГО МАСШТАБА ВРЕМЕНИ С ПОМОЩЬЮ ИНТЕРАКТИВНОЙ ПРОВЕРКИ НА ЧЕЛОВЕЧЕСКУЮ ПРИРОДУ

Вид РИД

Изобретение

УРОВЕНЬ ТЕХНИКИ

Интернет породил много новых средств связи, которые продолжают становиться все более и более популярными и широко распространенными. Неуклонно растущая популярность мобильных устройств, например смартфонов с доступом в Интернет, персональных цифровых помощников (PDA) и т.п., внесла вклад в эту продолжающуюся популярность. Эти новые средства связи включают в себя, но не ограничиваются, электронную почту (email), Протокол голосовой связи по Интернету (VoIP), обмен мгновенными сообщениями (IM) и обмен текстовыми сообщениями по сети из двух или более компьютеров или подключаемых к сети устройств с процессором. Например, электронная почта позволяет электронную передачу одного текстового сообщения или в сочетании с графическими и необязательными вложениями. Обмен текстовыми или мгновенными сообщениями является простым механизмом связи для передачи коротких текстовых сообщений. Эти электронные средства связи являются популярными, так как они обеспечивают недорогую, легкую, прямую связь, которая менее навязчива, чем традиционный телефонный звонок. Есть масса других преимуществ, например электронная почта без труда обеспечивает возможность многоадресной связи, в том числе нет необходимости синхронизировать участников и можно легко планировать содержимое. К сожалению, эти средства имеют многочисленных противников, которые угрожают удобству и уверенности в их использовании, а именно спам, методики фишинга и вирусы.

Проблема спама и фишинга является безудержно растущей в электронной почте и всемирной сети, которая привела к некоторым неудовлетворительным решениям. В свете этого разработан и применяется ряд систем и методик для борьбы со спамом, методиками фишинга и зловредным кодом, имеющими отношение к электронным средствам связи. С приходом речевого Интернета и объединенных коммуникаций все больше и больше организаций применяют интеграцию Протокола голосовой связи по Интернету (VoIP) и обмена мгновенными сообщениями. В рамках таких сред проблемы, ассоциированные с электронной почтой, начнут проявляться в секторе связи реального масштаба времени в аналогичном виде, например, именуемом спамом, сформированным приложениями, известными как "боты", приложениями реального масштаба времени, автоматизированными программами или пользователями в публичных Интернет-сетях, запускающими фишинговые атаки для извлечения секретной информации у доверчивых пользователей. Таким образом, традиционные методики (например, фильтры по содержимому, фильтры по IP-адресам и т.д.) становятся бесполезными в области объединенных коммуникаций и/или секторе связи реального масштаба времени в распознавании и блокировании замаскированного спама, фишинговых атак, ботов, автоматизированных программ, приложений реального масштаба времени и т.п. по отношению к электронной связи. Целостность предприятий и передачи данных является крайне важной для успеха, в котором необходимы усовершенствования для обеспечения безопасности и/или защитные методики являются менее уязвимыми, более прочными и их сложнее преодолеть.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Нижеследующее представляет упрощенную сущность изобретения, чтобы обеспечить базовое понимание некоторых особенностей, описанных в этом документе. Эта сущность не является всесторонним обзором заявленного предмета изобретения. Она не предназначена ни для установления ключевых или важных элементов заявленного предмета изобретения, ни для очерчивания объема рассматриваемого изобретения. Ее единственная цель - представить некоторые идеи заявленного предмета изобретения в упрощенной форме в качестве вступления к более подробному описанию, которое представляется позднее.

Рассматриваемое изобретение относится к системам и/или способам, которые помогают в обеспечении безопасности и аутентификации связи в реальном масштабе времени. Компонент проверки может использовать интерактивную проверку на "человеческую природу" (HIP) в передаче данных реального масштаба времени, чтобы аутентифицировать личность человека для ассоциированного с ней клиента. HIP может применяться с любой передачей данных реального масштаба времени, например с обменом мгновенными сообщениями, речевой связью, звуковой связью, связью по Протоколу голосовой связи по Интернету (VoIP), с общим доступом к файлам, общим доступом к рабочему столу или с конференц-связью. Компонент проверки может обеспечивать надежную передачу данных с использованием HIP перед началом передачи данных реального масштаба времени и/или во время передачи данных реального масштаба времени.

Компонент проверки может реализовывать компонент обнаружения, который может динамически отслеживать передачу данных реального масштаба времени по характеристикам, ассоциированным с ботом, фишинговой атакой, автоматизированной программой, приложением реального масштаба времени, агентом в совокупности узлов (облаке), частью спама и т.п. Компонент обнаружения может распознать подозрительную активность и/или поведение, где проверка может использовать HIP для обеспечения того, что целостность передачи данных реального масштаба времени не подвергается опасности. К тому же генератор HIP может обеспечивать создание и/или выбор интерактивной проверки на "человеческую природу" (HIP) для применения в передаче данных реального масштаба времени. Такая HIP может выбираться и/или создаваться на основе, по меньшей мере частично, типа передачи данных и/или связанного с ней клиента. Компонент проверки может дополнительно использовать компонент исполнения, который может выполнять по меньшей мере одно действие на основе ответа, который соотносится с HIP. Например, действие может быть предупреждением, блокированием, приостановкой, продолжением связи, завершением и т.д. В других особенностях заявленного предмета изобретения предоставляются способы, которые облегчают применение интерактивной проверки на "человеческую природу" (HIP) для аутентификации передачи данных, ассоциированной со связью в реальном масштабе времени.

Нижеследующее описание и приложенные чертежи подробно излагают определенные пояснительные особенности заявленного предмета изобретения. Эти особенности, тем не менее, указывают только на некоторые из различных способов, которыми могут быть использованы принципы изобретения, и заявленный предмет изобретения предназначен для включения всех таких особенностей и их эквивалентов. Другие преимущества и новые признаки заявленного предмета изобретения станут очевидными из нижеследующего подробного описания изобретения при рассмотрении в сочетании с чертежами.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

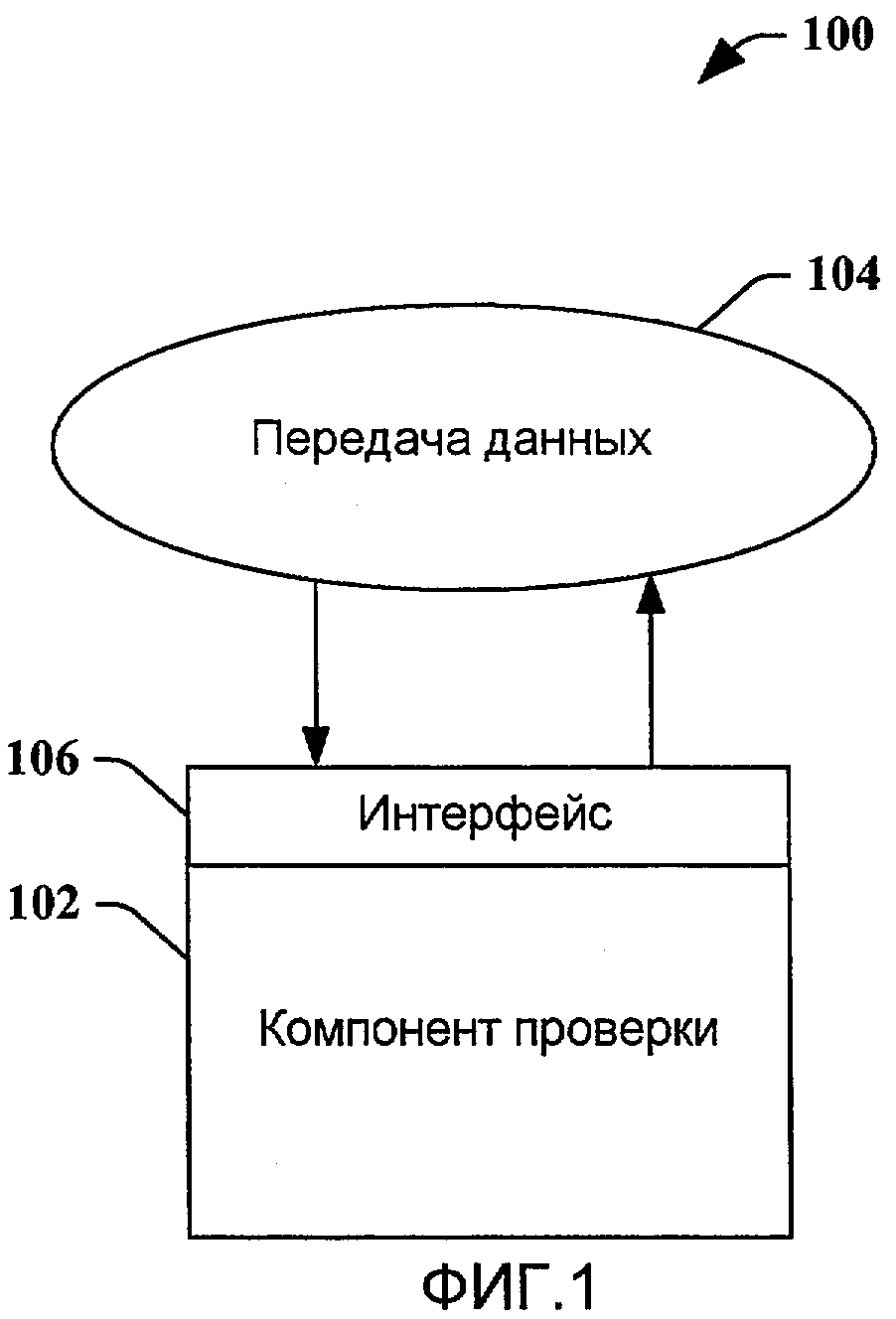

Фиг.1 иллюстрирует блок-схему типовой системы, которая помогает в обеспечении безопасности и аутентификации связи в реальном масштабе времени.

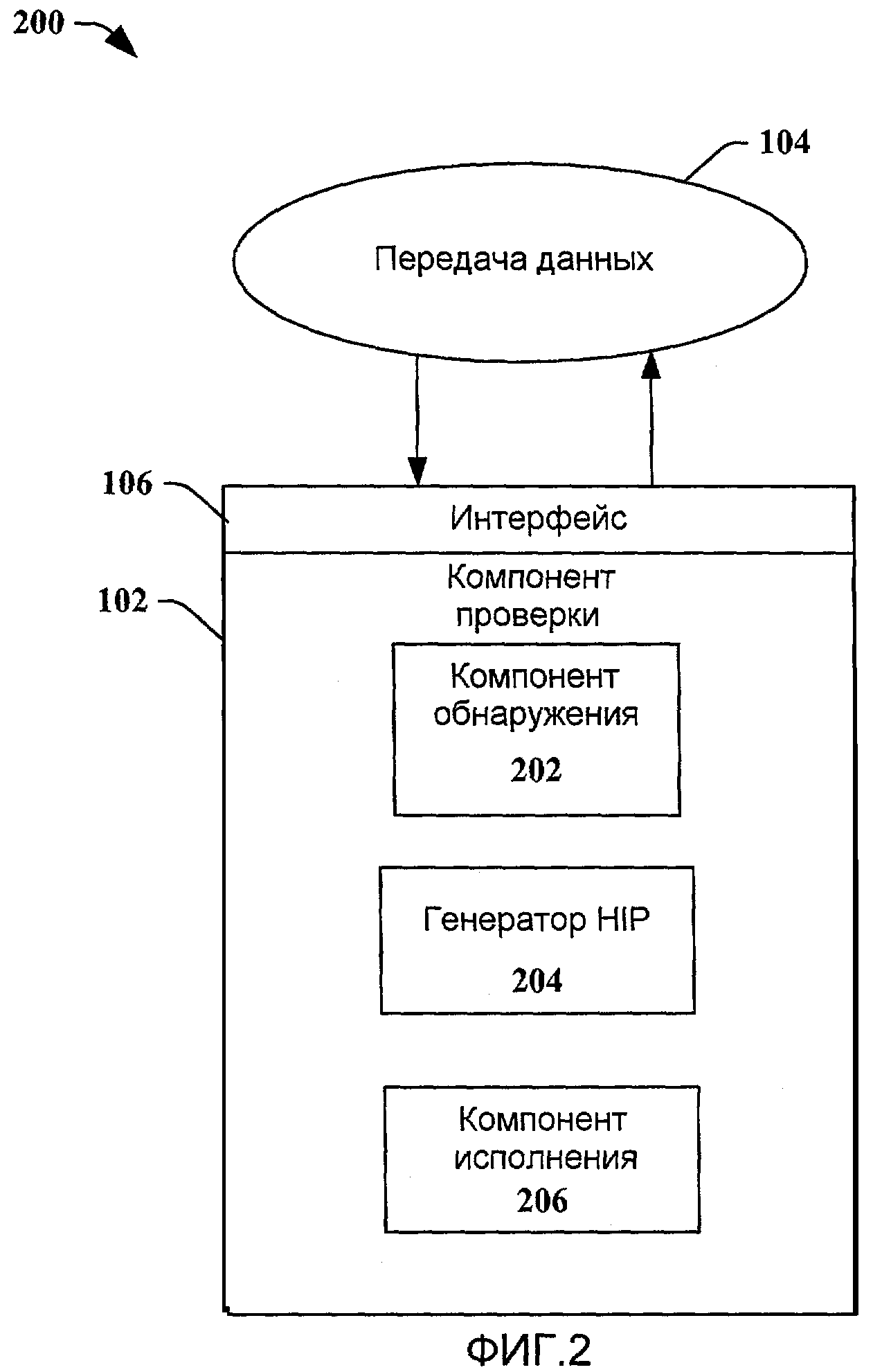

Фиг.2 иллюстрирует блок-схему типовой системы, которая облегчает применение интерактивной проверки на "человеческую природу" (HIP) для аутентификации передачи данных, ассоциированной со связью в реальном масштабе времени.

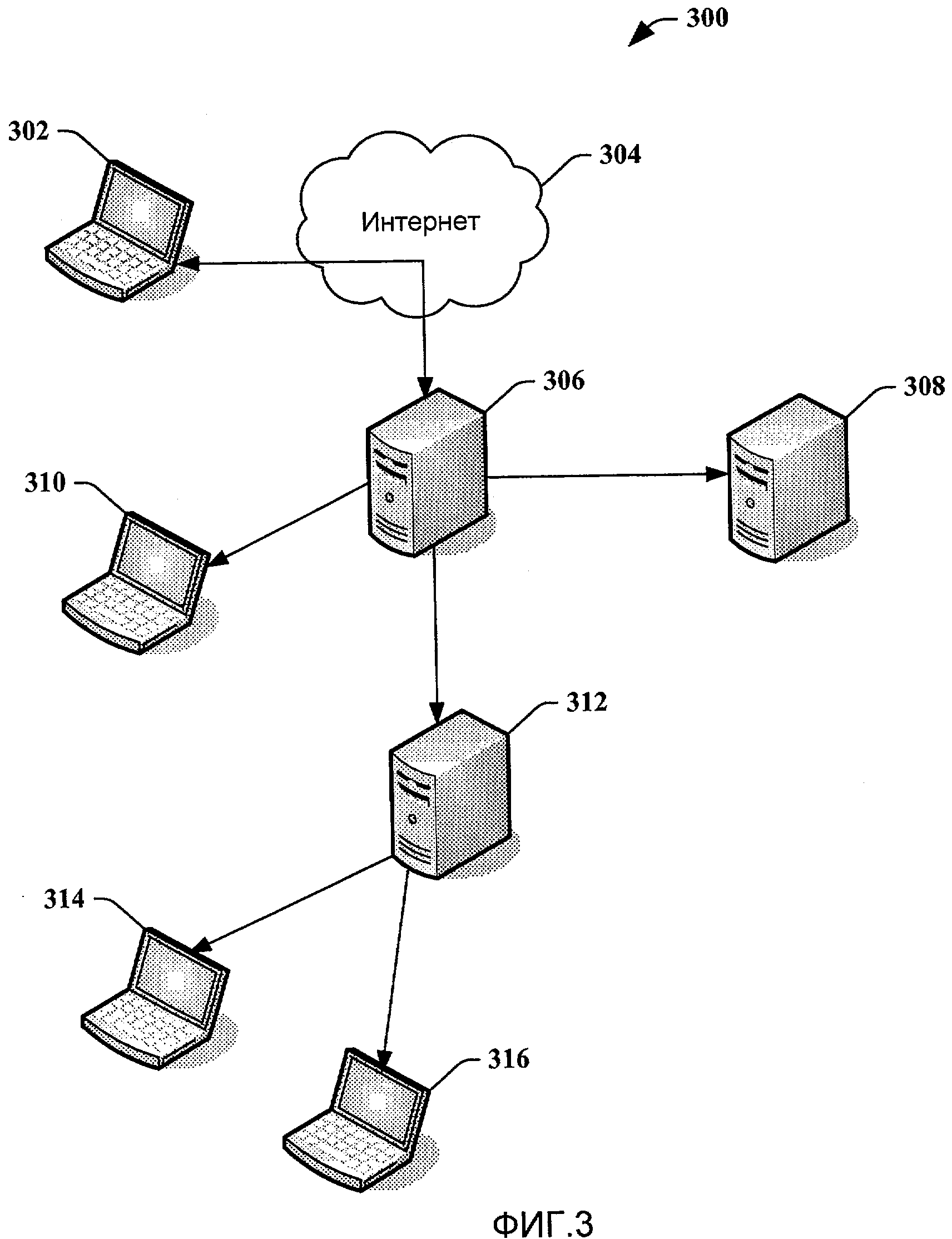

Фиг.3 иллюстрирует блок-схему типовой системы, которая облегчает формирование интерактивной проверки на "человеческую природу" (HIP) для проверки целостности, ассоциированной со связью в реальном масштабе времени.

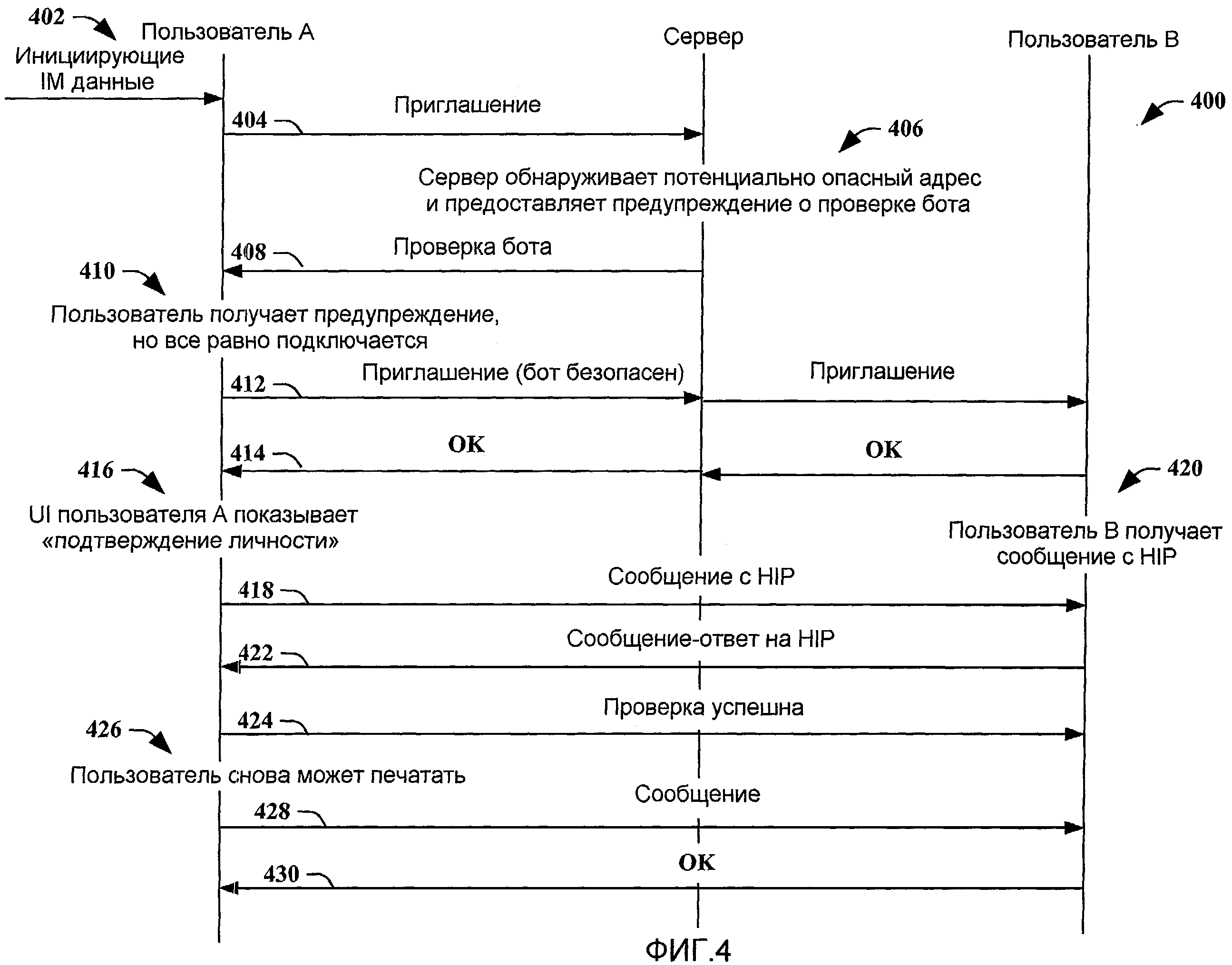

Фиг.4 иллюстрирует блок-схему типовой временной диаграммы, которая облегчает подтверждение достоверности интерактивной проверки на "человеческую природу" (HIP), используя протокол инициирования сеанса связи (SIP) для механизма сигнализации.

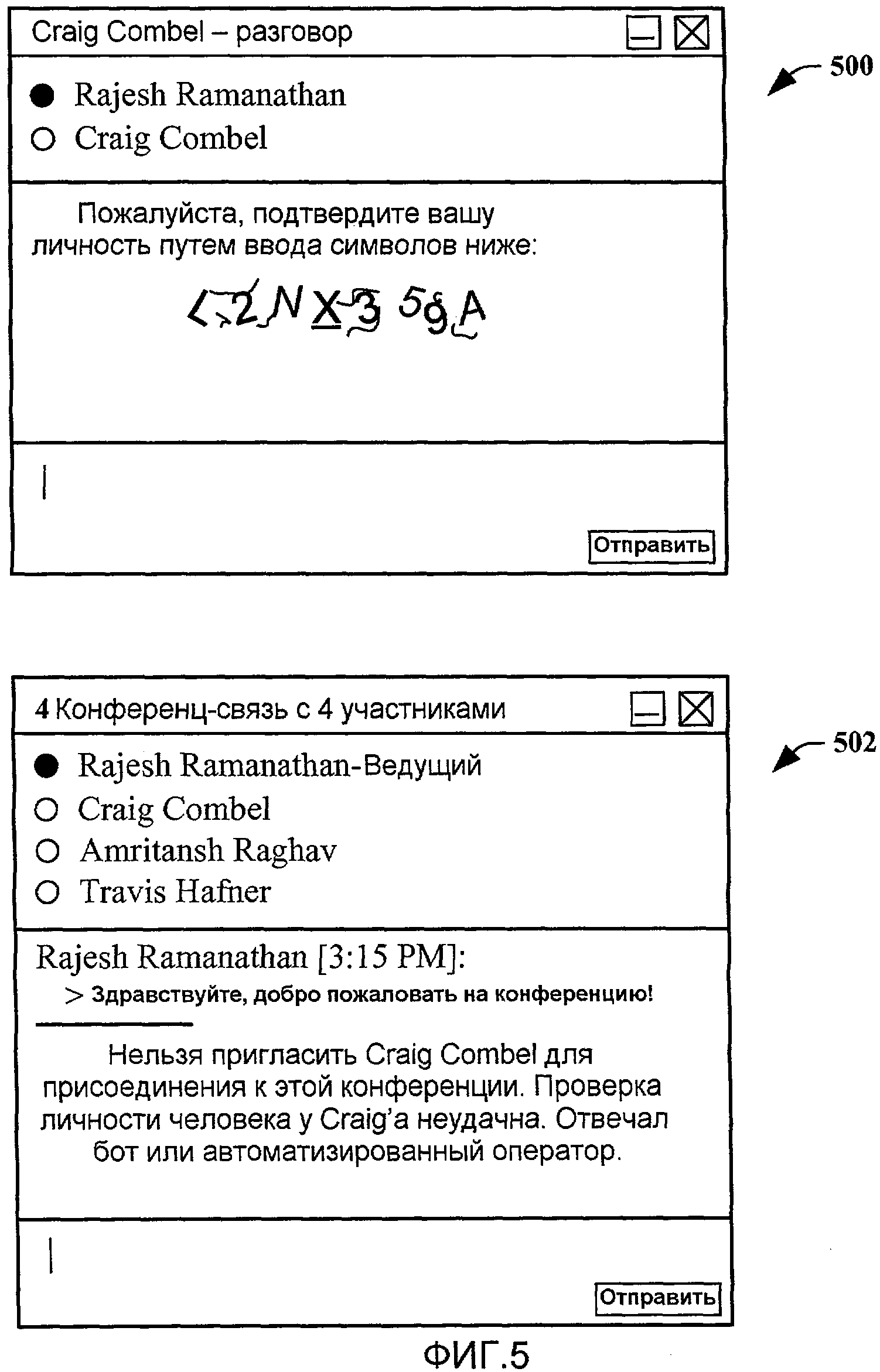

Фиг.5 иллюстрирует блок-схему типового интерфейса пользователя, который помогает в реализации интерактивной проверки на "человеческую природу" применительно к передаче данных реального масштаба времени для аутентификации личности.

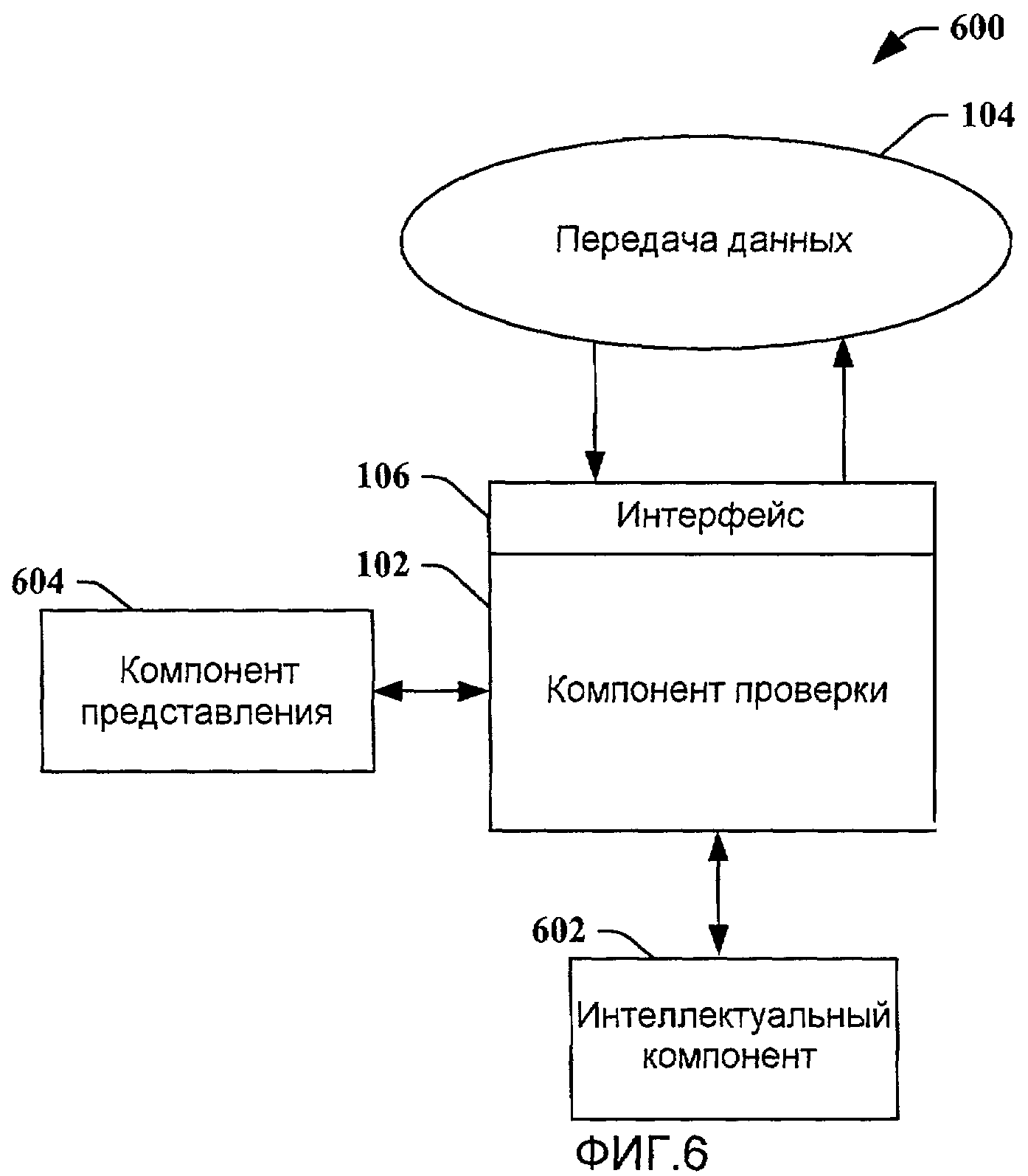

Фиг.6 иллюстрирует блок-схему типовой системы, которая облегчает формирование интерактивной проверки на "человеческую природу" (HIP) для проверки целостности, ассоциированной со связью в реальном масштабе времени.

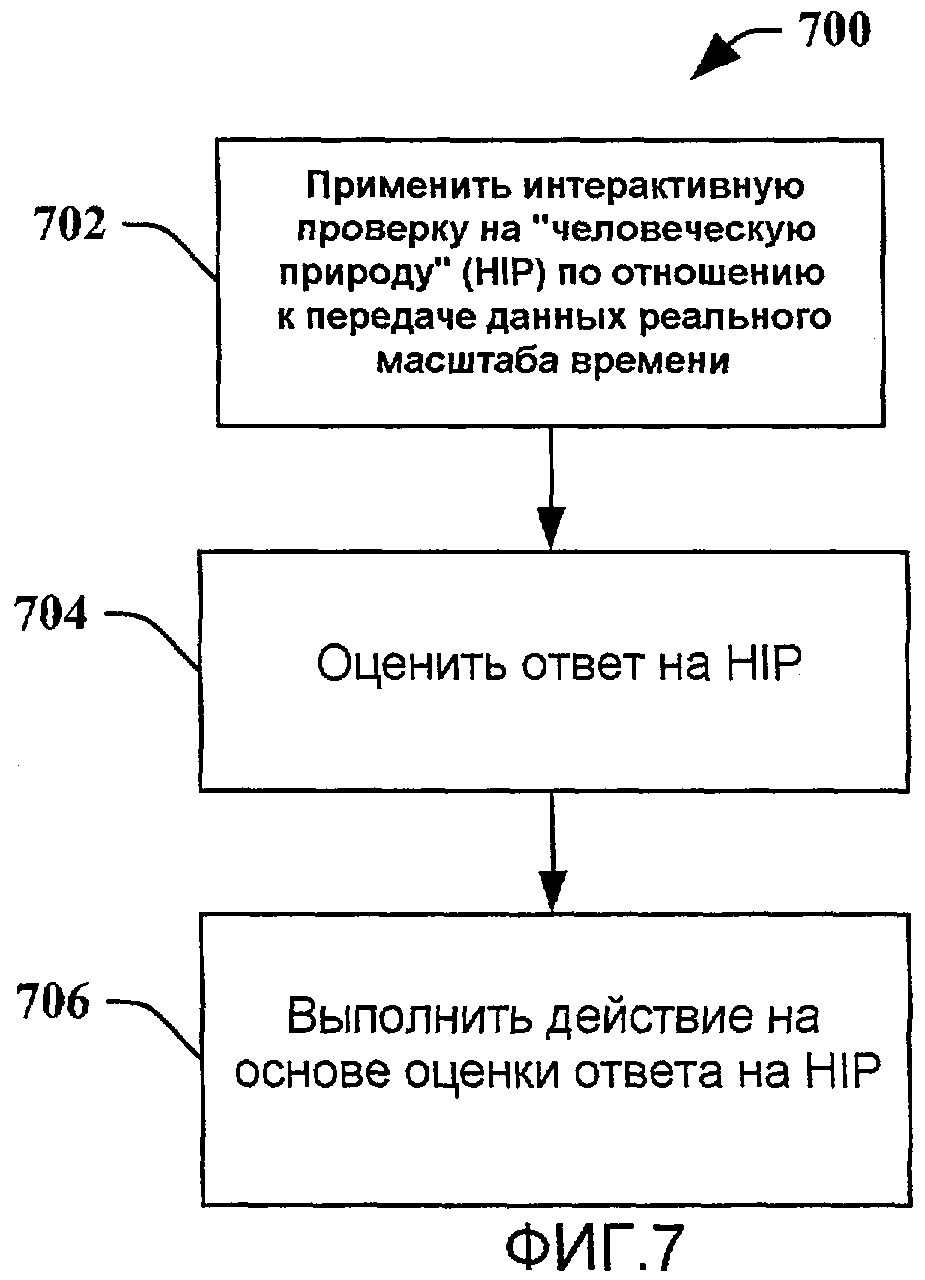

Фиг.7 иллюстрирует типовую методологию для обеспечения безопасности и аутентификации связи в реальном масштабе времени.

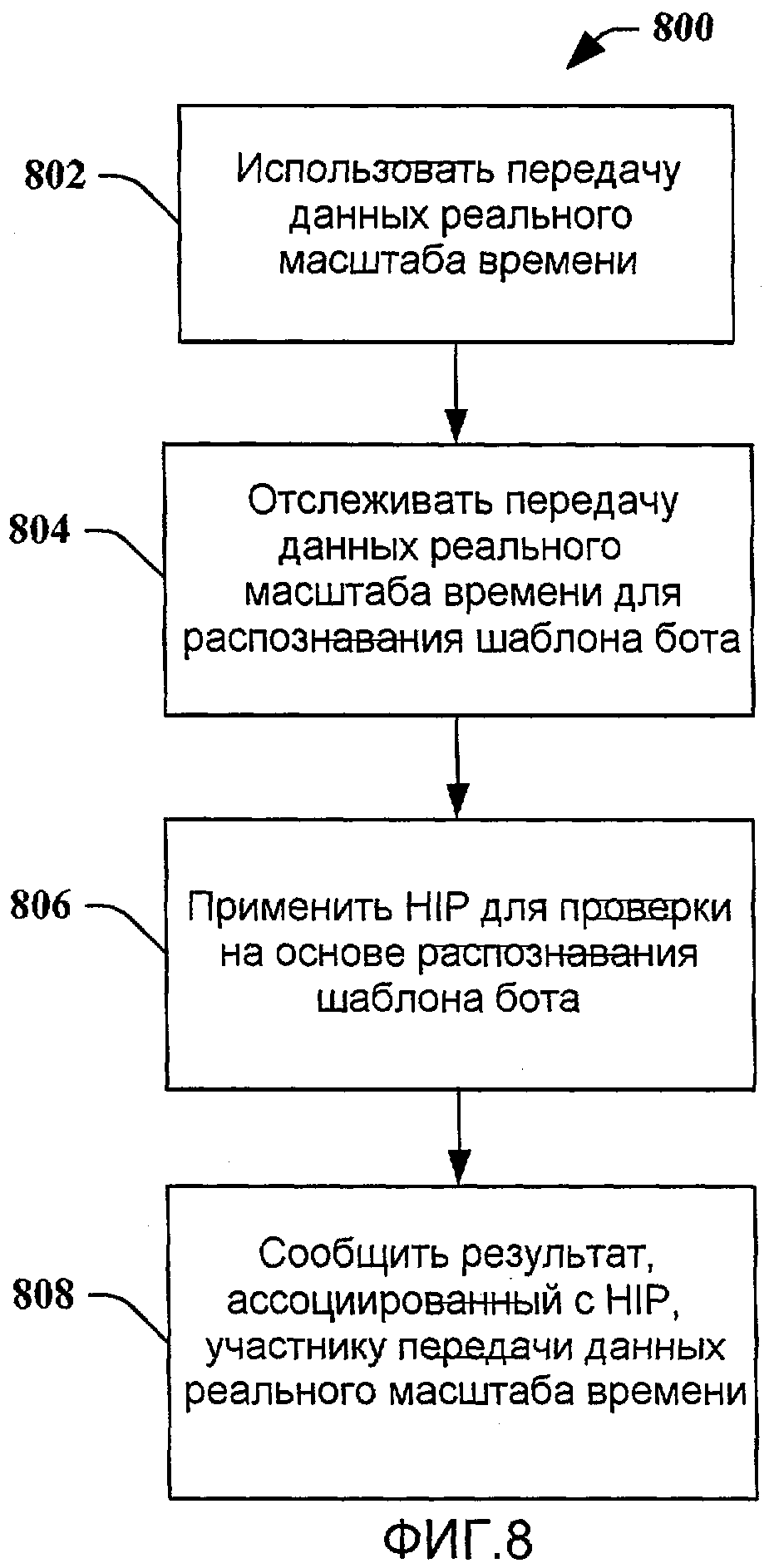

Фиг.8 иллюстрирует типовую методологию, которая облегчает применение интерактивной проверки на "человеческую природу" (HIP) для аутентификации передачи данных, ассоциированной со связью в реальном масштабе времени.

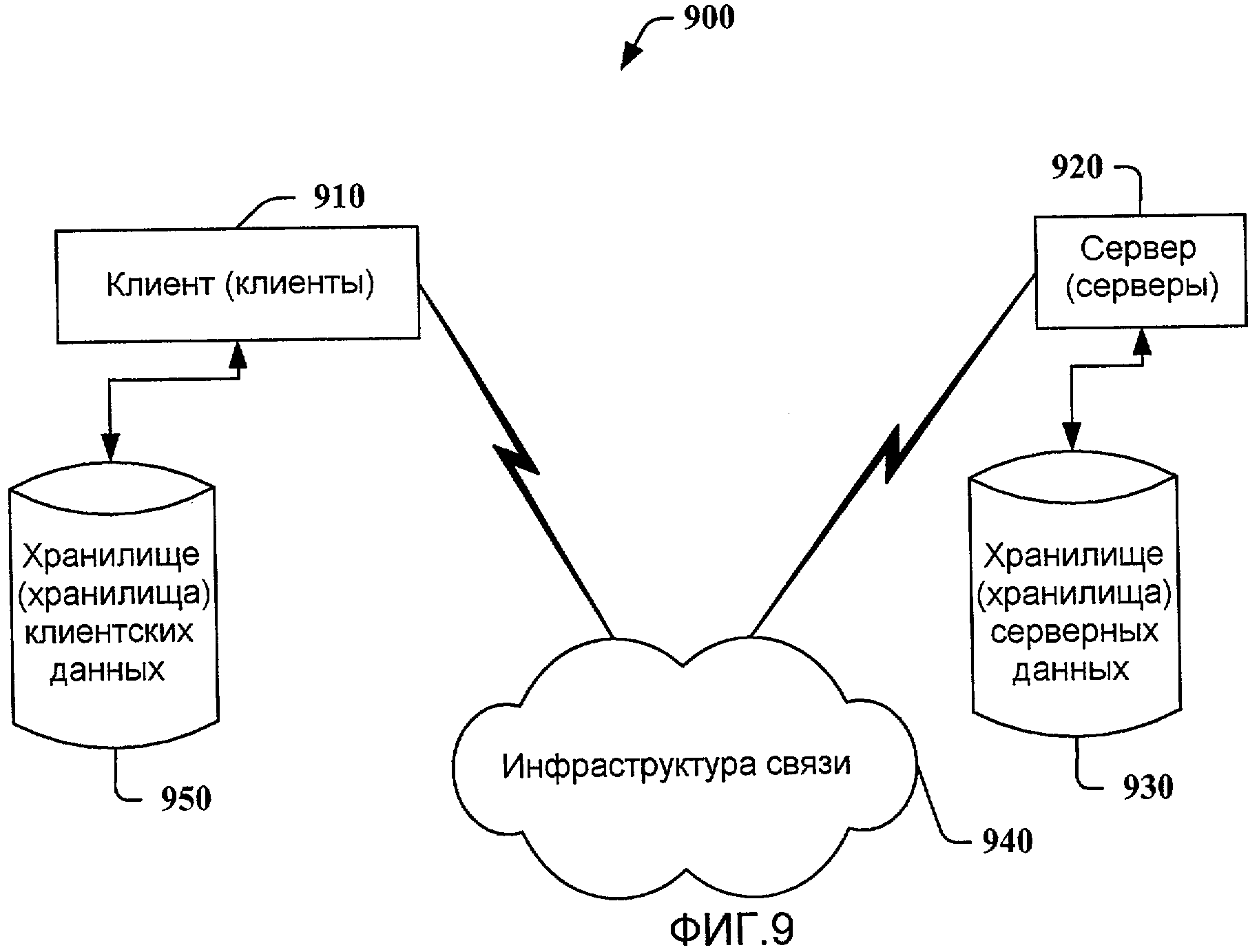

Фиг.9 иллюстрирует типовое сетевое окружение, в котором могут применяться новые особенности заявленного предмета изобретения.

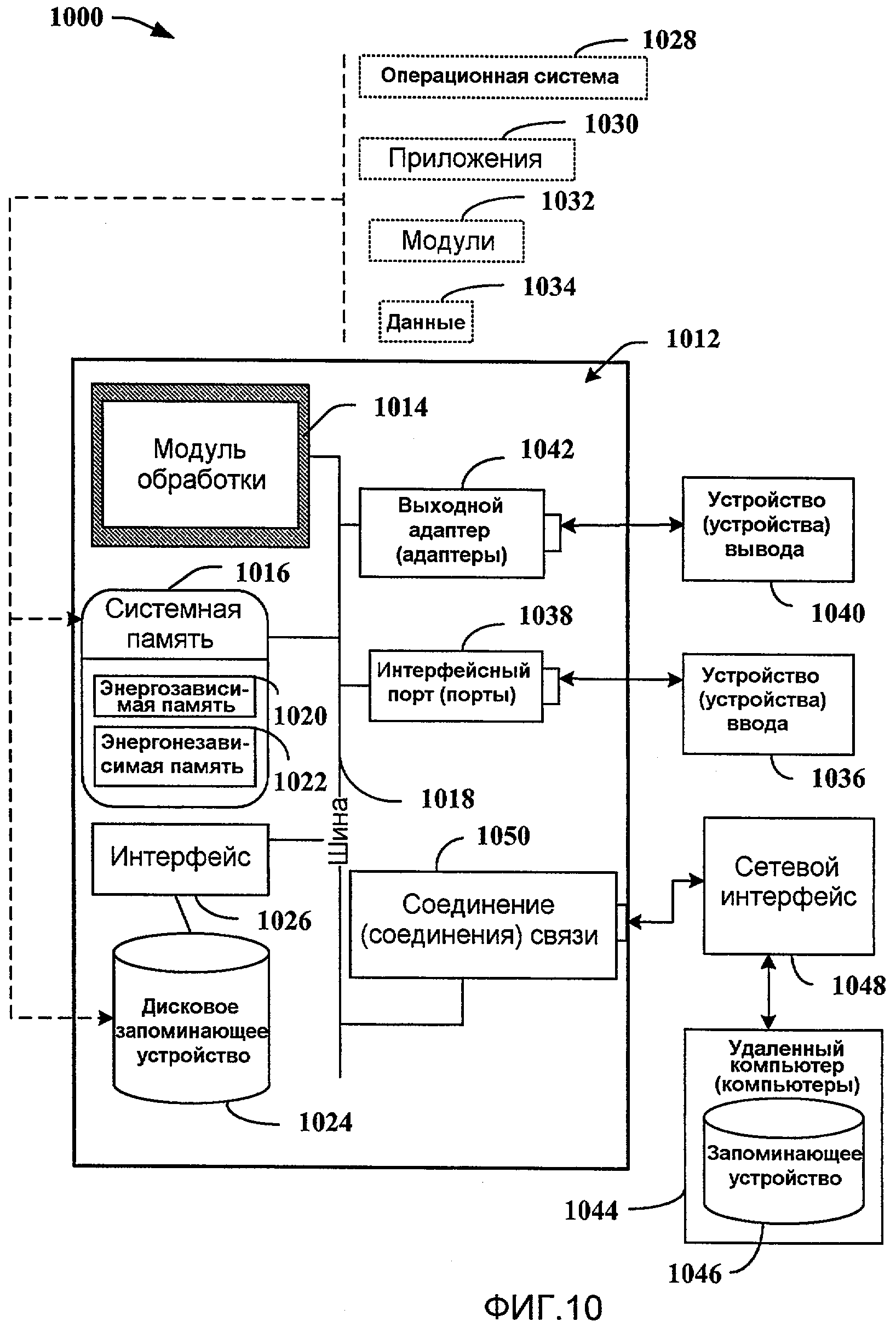

Фиг.10 иллюстрирует типовую операционную среду, которая может применяться в соответствии с заявленным предметом изобретения.

ПОДРОБНОЕ ОПИСАНИЕ

Заявленный предмет изобретения описывается со ссылкой на чертежи, в которых одинаковые номера ссылок используются для ссылки на одинаковые элементы по всему описанию. В нижеследующем описании для целей пояснения излагаются многочисленные специальные подробности, чтобы обеспечить всестороннее понимание рассматриваемого изобретения. Тем не менее, очевидно, что заявленный предмет изобретения может быть применен на практике без этих специальных подробностей. В иных случаях широко известные структуры и устройства показываются в виде блок-схемы, чтобы облегчить описание рассматриваемого изобретения.

При использовании в данной заявке термины "компонент", "система", "интерфейс", "генератор", "хранилище" и т.п. имеют целью ссылаться на связанный с компьютером объект, любое из аппаратных средств, программного обеспечения (например, в ходе выполнения) и/или микропрограммного обеспечения. Например, компонент может быть работающим на процессоре процессом, процессором, объектом, исполняемым файлом, программой, функцией, библиотекой, подпрограммой и/или компьютером либо сочетанием программного обеспечения и аппаратных средств. В качестве иллюстрации и приложение, работающее на сервере, и сервер могут быть компонентом. Один или несколько компонентов могут находиться в процессе, и компонент может располагаться на одном компьютере и/или распределяться между двумя или более компьютерами.

Кроме того, заявленный предмет изобретения может быть реализован в виде способа, устройства или изделия с использованием стандартных программных и/или технических методик для производства программного обеспечения, микропрограммного обеспечения, аппаратных средств или любого их сочетания, чтобы управлять компьютером для реализации раскрытого предмета изобретения. Термин "изделие" при использовании в этом документе предназначен для включения в себя компьютерной программы, доступной с любого машиночитаемого устройства, несущей или носителей. Например, машиночитаемые носители могут включать в себя, но не ограничиваются, магнитные запоминающие устройства (например, жесткий диск, дискета, магнитные ленты, …), оптические диски (например, компакт-диск (CD), цифровой универсальный диск (DVD), …), смарт-карты и устройства флэш-памяти (например, карту памяти, "флешку", …). Более того, следует принять во внимание, что для переноса машиночитаемых электронных данных может применяться несущая, например данных, используемых при передаче и приеме электронной почты или при доступе к сети, такой как Интернет или локальная сеть (LAN). Конечно, специалисты в данной области техники признают, что может быть сделано много модификаций к этой конфигурации без отклонения от объема или сущности заявленного предмета изобретения. Кроме того, слово "типовой" используется в данном документе, чтобы обозначать "служащий в качестве примера, отдельного случая или иллюстрации". Любая особенность или исполнение, описываемое в этом документе как "типовое", не обязательно должно быть истолковано как предпочтительное или выгодное по сравнению с другими особенностями или исполнениями.

Обращаясь теперь к фигурам, фиг.1 иллюстрирует систему 100, которая помогает в обеспечении безопасности и аутентификации связи в реальном масштабе времени. Система 100 может включать в себя компонент 102 проверки, который может реализовывать интерактивную проверку на "человеческую природу" (HIP) для передачи 106 данных, чтобы обеспечить целостность и аутентифицировать по меньшей мере одного клиента, ассоциированного с передачей 106 данных. Вообще, система 100 может разрешить применение интерактивной проверки на "человеческую природу" (HIP) к передаче 106 данных для аутентификации личности, в которой передача данных может передачей данных реального масштаба времени, например, но не только, обмен мгновенными сообщениями, речевая связь, звуковая связь, связь по протоколу голосовой связи по Интернету (VoIP), общий доступ к файлам, общий доступ к рабочему столу, конференц-связь и т.п. В частности, компонент 102 проверки может передать интерактивную проверку на "человеческую природу" (HIP) клиенту через интерфейсный компонент 106 (обсуждается ниже), где такой клиент может идентифицироваться как надежный или угрожающий. Ответ на HIP может оцениваться компонентом 102 проверки, чтобы убедиться, что ответ соотносится с надежным ответом (например, человек, пользователь, проверенный клиент и т.д.) или угрожающим ответом (например, бот, автоматизированный ответ, приложение реального масштаба времени, автоматизированная программа и т.д.). Таким образом, компонент 102 проверки может распознать клиента в передаче 104 данных как возможную угрозу безопасности, такую как бот (например, программа, которая работает в качестве агента для пользователя или другой программы), автоматизированный ответ, приложение реального масштаба времени или автоматизированная программа, что может считаться спамом и/или фишинговой атакой.

Например, передача данных реального масштаба времени, например обмен мгновенными сообщениями, может включать в себя по меньшей мере два или более клиентов. Чтобы проверить личность клиента в рамках обмена мгновенными сообщениями, компонент 102 проверки может инициировать HIP для клиента. На основе ответа клиента HIP может проверить, является ли клиент реальным пользователем/человеком или автоматизированной программой (например, ботом, автоматизированным приложением, приложением реального масштаба времени и т.д.). Например, HIP может быть последовательностью символов ASCII, к которой клиент должен правильно подобрать пару и/или ввести ее. Нужно принять во внимание, что HIP может любой подходящей интерактивной проверкой на "человеческую природу", например изображением, частью символов, частью звуковых данных, частью речевых данных, частью видеоданных и т.д. Кроме того, HIP может предоставляться клиенту в любое подходящее время для передачи данных реального масштаба времени, например, но не только, при запуске передачи данных реального масштаба времени, перед передачей данных реального масштаба времени, во время передачи данных реального масштаба времени, после передачи данных реального масштаба времени и т.д.

Как правило, приложения реального масштаба времени или "боты" могут имитировать пользователя путем создания мгновенного сообщения или отклика на мгновенное сообщение от лица пользователя. Такие боты могут быть злоумышленными (например, работающий неизвестно где сервер и т.д.), либо они могут быть сконфигурированы пользователями, чтобы служить определенной законной цели (например, отвечать на мгновенное сообщение, когда пользователь недоступен, и т.д.). Еще система 100 может предоставлять механизм с HIP для проверки, что другая сторона является человеком, а не машиной или ботом, чтобы обрабатывать передачу данных подходящим образом. Как станет понятно, HIP может относиться к протоколам, в которых одна сторона представляет вопрос или "задачу", а другая сторона должна предоставить правильный ответ или "отклик", чтобы быть аутентифицированной. В соответствии с системой 100 компонент 102 проверки может сформировать "задачу" HIP, в которой может приниматься ответ, чтобы подтвердить достоверность и авторизовать передачу 104 данных.

Кроме того, система 100 может проверить личность клиента в рамках передачи данных после начала передачи. Например, даже после того, как проверена личность человека при запуске передачи, бот может вставить себя в существующий разговор/связь, что может дать боту возможность продолжить разговор в качестве пользователя. Однако система 100 может реализовывать HIP во время разговора/связи, чтобы препятствовать таким попыткам вставки бота. Нужно принять во внимание, что компонент 102 проверки может применять HIP к передаче 104 данных автоматически, вручную и/или в любом их сочетании.

Компонент 102 проверки дополнительно может распознавать унифицированные указатели ресурсов (URL) фишинга, которые используют в своих интересах имя домена. Например, пользователь-злоумышленник может выглядеть как подлинный пользователь речевого и/или мгновенного сообщения, используя URL фишинга. Компонент 102 проверки может использовать HIP для обнаружения такой фишинговой атаки и предупреждения о такой активности. Например, если компонент 102 проверки может обнаружить такой URL, то пользователь может быть предупрежден перед входом в такой разговор и/или связь.

В другом примере компонент 102 проверки может использоваться в различных сценариях конференц-связи (например, взаимодействия, включающего две или более стороны, такого как речевая конференц-связь или конференц-связь с мгновенными сообщениями). В частности, компонент 102 проверки может обеспечивать динамический мониторинг передач данных, чтобы распознать возможные угрозы. Например, участник может присоединиться к передаче 104 данных и молчать (например, никакой передачи данных посредством речи, текста, звука, видео и т.д.). В таком примере компонент 102 проверки может определить такое молчание как триггер для запуска HIP, чтобы проверить такого участника.

В еще одном примере компонент 102 проверки может применяться в мультимодальной связи. Как обсуждалось, компонент 102 проверки может реализовывать HIP для передачи 104 данных. Более того, компонент 102 проверки может аутентифицировать различные передачи данных независимо от таких форматов и/или режимов. Например, обмен мгновенными сообщениями, звук, видео, текст и т.д. могут возникать в сеансе связи, и компонент 102 проверки может предусмотреть проверку HIP для режима и/или формата передачи данных, чтобы аутентифицировать отличный режим и/или формат передачи данных. Таким образом, если передача данных IM аутентифицирована с помощью HIP, применяемой компонентом 102 проверки, то передача звуковых данных, ассоциированная с таким сеансом связи, может аутентифицироваться на основе, по меньшей мере частично, аутентификации передачи данных IM.

К тому же система 100 может включать в себя любой подходящий и/или необходимый интерфейсный компонент 106 (в этом документе называемый "интерфейсом 106"), который предоставляет различные адаптеры, соединители, каналы, каналы связи и т.д., чтобы объединить компонент 102 проверки практически в любую операционную систему (системы) и/или систему (системы) баз данных, и/или друг с другом. К тому же интерфейсный компонент 106 может предоставлять различные адаптеры, соединители, каналы, каналы связи и т.д., которые предусматривают взаимодействие с компонентом 102 проверки, передачей 104 данных и любым другим устройством и/или компонентом, ассоциированным с системой 100.

Фиг.2 иллюстрирует систему 200, которая облегчает применение интерактивной проверки на "человеческую природу" (HIP) для аутентификации передачи данных, ассоциированной со связью в реальном масштабе времени. Система 200 может использовать компонент 102 проверки, чтобы аутентифицировать передачи данных путем оценивания откликов на интерактивную проверку на "человеческую природу" (HIP). Компонент 102 проверки может усилить безопасность, ассоциированную с передачами данных реального масштаба времени, путем принудительного применения реализации интерактивной проверки на "человеческую природу" (HIP) и оценивания отклика на такую HIP. Как правило, HIP может предоставляться клиенту, ассоциированному с передачей 104 данных, где такой клиент может отвечать способом, который дает возможность распознавания по меньшей мере одного из бота, фишинговой атаки, пользователя-злоумышленника, спама, автоматизированной программы, приложения реального масштаба времени или связи, ассоциированной с нарушением защиты.

Например, бот может помещаться в групповую передачу данных, например сеанс обмена мгновенными сообщениями и/или сеанс конференц-связи. С помощью такой вставки бот может записывать существующий разговор и/или иным образом отправлять ответ, который является неуместным и/или неправильным для участников сеанса конференц-связи и/или обмена мгновенными сообщениями. В таком примере ведущий конференц-связи, устанавливающий конференц-связь, может использовать компонент 102 проверки для задания исключения ботов и/или иным образом потребовать уведомления, что добавлен опасный участник. Таким образом, компонент 102 проверки может использовать HIP для участников сеанса конференц-связи и/или обмена мгновенными сообщениями, чтобы помешать таким ботам и/или фишинговым атакам.

Кроме того, система 200 дополнительно может обеспечивать аутентификацию личности во время передач файлов и/или совместного доступа к данным. Передача файлов может быть восприимчивой передачей данных, поскольку такие передачи могут включать в себя внутреннюю и секретную информацию. Компонент 102 проверки может проверить, является ли удаленный пользователь человеком или ботом, перед началом сеанса передачи файлов, где такая проверка может дать пользователям и администраторам уверенность, что такие данные не будут переданы злоумышленным третьим лицам (например, ботам, автоматизированным программам, приложениям реального масштаба времени, автоматизированным агентам в совокупности узлов и т.д.).

Компонент 102 проверки может использовать компонент 202 обнаружения, который может обеспечивать мониторинг передачи 104 данных и соответствующих клиентов в реальном масштабе времени. Таким образом, компонент 202 обнаружения может обеспечить мониторинг на своем месте, чтобы постоянно распознавать возможный спам, бота, автоматизированную программу, автоматизированное приложение, приложение реального масштаба времени, фишинговую атаку и т.д. Например, компонент 202 обнаружения может отслеживать ответ клиента на HIP, передачу 104 данных, ответ в рамках передачи 104 данных, входящую передачу данных, исходящую передачу данных, передачу данных в конференц-связи, передачу данных с общим доступом к файлам, передачу данных через общий рабочий стол, URL, имеющий отношение к передаче данных, голосовую подпись, звуковую подпись, ответ HIP и/или любые другие подходящие данные, ассоциированные с передачей данных реального масштаба времени. Компонент 202 обнаружения может постоянно отслеживать передачу 104 данных, чтобы распознать возможную угрозу (например, бота, фишинговую атаку, автоматизированную программу и т.д.) путем сравнения передачи данных и/или взаимодействий клиентов с предыдущими и/или статистическими данными. Таким образом, характеристики и/или данные, имеющие отношение к конкретной передаче данных и клиенту, могут использоваться для опознавания злоумышленных передач данных, которые не являются настоящими. Компонент 202 обнаружения может обнаружить бота или фишинговый разговор, используя эвристику с сопоставлением с образцом на основе предыдущих разговоров, которые получены путем наблюдения, и предупредить пользователя (например, ведущего конференц-связи) о возможных проблемах в безопасности с конкретным участником и/или клиентом. К тому же ведущий конференц-связи в этом сценарии может получить предупреждение, что один из участников может быть ботом или пользователем-злоумышленником.

В примере компонент 202 обнаружения может оценивать передачу данных в конференц-связи с соответствующими клиентами. Компонент 102 проверки может применить HIP к части участников конференц-связи, где компонент 202 обнаружения может оценить такие ответы на HIP и/или дальше постоянно наблюдать за передачей данных в конференц-связи, чтобы распознать подозрительное и/или умышленное поведение, имеющее отношение по меньшей мере к одному из спама, бота, автоматизированной программы, автоматизированного приложения, приложения реального масштаба времени, фишинговой атаки и т.д. Например, при проверке по меньшей мере части участников конференц-связи компонент 202 обнаружения может определить характеристику, которая предполагает непроверенных участников, для которых компонент 102 проверки может повторно запустить HIP для аутентификации личности. Кроме того, нужно принять во внимание, что компонент 202 обнаружения может постоянно следить за передачей данных с общим доступом к файлам и/или общим доступом к рабочему столу.

Компонент 102 проверки дополнительно может использовать генератор 204 интерактивной проверки на "человеческую природу" (HIP), который может создавать и/или выбирать HIP, которая должна применяться для аутентификации личности в передаче 104 данных. Генератор 204 HIP может применять интерактивную методику вычисления, чтобы установить личность пользователя (или устройства пользователя). Например, генератор 204 HIP создает задачу, по которой отправителю потребуется ответить "человеческим" вводом, чтобы получить доступ в передаче 104 данных. Кроме того, генератор 204 HIP может создавать и/или выбирать HIP и/или задачу на основе, по меньшей мере частично, оценивания конкретной передачи 104 данных. Таким образом, генератор HIP может создавать и/или выбирать HIP и/или задачу для обмена мгновенными сообщениями, тогда как совсем другая HIP может быть создана и/или выбрана для речевой связи. Нужно принять во внимание, что генератор 204 HIP может создавать и/или выбирать задачу и/или HIP на основе передачи данных, типа передачи данных, формата передачи данных, участников передачи данных, клиента, ассоциированного с передачей данных, и/или статистических данных, имеющих отношение к передаче данных или клиенту.

Нужно понимать и принять во внимание, что HIP может быть искаженной последовательностью или строкой буквенных, цифровых или буквенно-цифровых знаков/символов, посредством которой от пользователя/клиента требуется сопоставить строку с ответом путем печати и/или подбора. Нужно понимать, что, поскольку строка искажается, машина не сможет применить методики оптического распознавания символов (OCR), чтобы расшифровать символы для того, чтобы автоматически ответить на задачу. Например, HIP может быть "задачей" клиенту в передаче 104 данных ответить на вопрос, воспроизвести искаженную строку символов, ввести пароль и т.д. Более того, HIP может запрашивать биометрические входные данные, включающие, но не только, сканирование отпечатка пальца, сканирование сетчатки глаза, сканирование лица, произнесенное слово, голосовой образец, характерную для индивидуума индуктивность или подобное. Таким образом, любая задача/механизм реагирование, имеющие отношение к интерактивной проверке на "человеческую природу", могут использоваться в соответствии с особенностями изобретения.

Компонент 102 проверки может применять компонент 206 исполнения, который может предоставлять действие передаче данных и/или клиенту на основе, по меньшей мере частично, ответа на HIP клиента. Компонент 206 исполнения может получить часть ответа на HIP клиента, чтобы предоставить действие, например, но не только, прекращение передачи 104 данных, уведомление клиенту, уведомление клиенту, который инициировал HIP, предупреждение клиенту, блокирование клиента, добавление клиента в список спама/фишинга, продолжение передачи данных, отказ от передачи данных, блокирование передачи данных, подтверждение клиента, подтверждение передачи данных, уведомление ведущему конференц-связи, уведомление не выполнившему ответ HIP клиенту, уведомление, подтверждение и/или отказ. Вообще, нужно принять во внимание, что компонент 206 исполнения может предоставлять любое подходящее действие, имеющее отношение к клиенту и/или передаче данных, где действие может коррелировать с ответом HIP (например, правильным, неправильным, подозрительным и т.д.). Нужно понимать, что подозрительное и/или злоумышленное поведение может ассоциироваться с ботом, спамом, автоматизированной программой, приложением реального масштаба времени, фишинговой атакой и т.д.

Вообще, рассматриваемое изобретение может применять интерактивную проверку на "человеческую природу" (HIP) для проверки личности, ассоциированной с передачами данных реального масштаба времени, например, но не только, передачами звуковых данных, связью VoIP, обменом мгновенными сообщениями, передачами видеоданных, передачами данных в конференц-связи, передачами данных с общим доступом к приложениям и/или передачами данных через общий рабочий стол. Система 200 может проверить, что пользователь, присоединяющийся к связи и/или разговору, является человеком, используя несколько разных механизмов запроса во время передачи данных реального масштаба времени. Например, механизм может быть HIP, в которой может быть добавлено изображение с затемненным числом или строкой, в котором удаленному пользователю нужно было бы напечатать такое же число или строку в ответ на проверку личности. Кроме того, входящие вызовы от возможных ботов могут включать в себя подсказки получателю, где система 200 может прервать HIP на основе, по меньшей мере частично, определения такой подсказки и/или подозрения на действие бота.

Система 200 может отслеживать связь реального масштаба времени в реальном масштабе времени и предоставлять подсказки об идентичности другой стороны в середине связи. Например, ведущий конференц-связи может получить подсказку посреди конференц-связи, что один из участников может быть ботом, в чем может использоваться HIP. Нужно принять во внимание, что ведущий конференц-связи может начать конференц-связь, которая требует HIP для участников и/или приглашенных. В другом примере пользователь, начинающий обмен мгновенными сообщениями, может получить подсказку посреди сеанса, что удаленный конечный пункт мог быть ботом, в чем может использоваться HIP для проверки личности. Более того, сервер (не показан) может отслеживать другие разговоры для обнаружения и/или сбора шаблонов и/или методик ботов и отправлять такие подсказки клиентам о возможной угрозе бота. Еще нужно принять во внимание, что реализация HIP может быть ручной, автоматической и/или любым их сочетанием, где HIP может использоваться для проверки личности участника в передаче данных в конференц-связи и/или в любой другой подходящей передаче данных реального масштаба времени (например, мгновенном сообщении, звуке, видео, общем доступе к приложениям, общем доступе к рабочему столу и т.д.).

Система 200 дополнительно может подтверждать звуковую связь и/или разговоры. Первый новый разговор с кем-нибудь может хранить голосовую подпись удаленного пользователя, где разговоры могут подтверждаться с помощью этой голосовой подписи (например, примерная HIP). Таким образом, последующие разговоры могут быть приведены в соответствие с голосовой подписью, которая сохранена. Голосовая подпись может обновляться автоматически, когда создается новый разговор и/или связь. HIP дополнительно может применяться с действиями и/или связью реального масштаба времени, например общим доступом к файлам или общим доступом к рабочему столу. Например, HIP может автоматически вызываться при обнаружении совместно используемого файла или совместно используемого рабочего стола. В другом примере система 200 может синхронизировать потенциально опасные URL от сервера (например, сервера электронной почты и т.д.) или клиентского приложения (например, приложения электронной почты и т.д.), чтобы блокировать разговоры с потенциально опасными людьми/клиентами.

Фиг.3 иллюстрирует систему 300, которая облегчает формирование интерактивной проверки на "человеческую природу" (HIP) для проверки целостности, ассоциированной со связью в реальном масштабе времени. Система 300 предоставляет примерную схему, которая задает различные моменты, в которых компонент проверки (не показан) может применять интерактивную проверку на "человеческую природу" (HIP) для формирования и/или проверки. Кроме того, система 300 может включать в себя различные области, где существующий разговор реального масштаба времени может отслеживаться компонентом обнаружения (не показан). Хотя и не показано, нужно понимать и принять во внимание, что компонент проверки и компонент обнаружения могут использоваться с системой 300 в качестве самостоятельных компонентов, включенных в проиллюстрированное устройство и/или компонент, и/или любого их сочетания. Например, компонент проверки может размещаться в каждом клиенте, а компонент обнаружения может быть встроен в сервер. В другом примере компонент проверки и компонент обнаружения могут размещаться внутри сервера. В еще одном примере компонент проверки и компонент обнаружения могут быть самостоятельными компонентами.

Злоумышленный объект 302 (например, бот, автоматизированная вызывающая сторона, фишинговая атака, программа реального масштаба времени, автоматизированный агент в совокупности узлов и т.д.) может взаимодействовать с сервером 306 через Интернет 304. Сервер 306 может отслеживать существующие разговоры и/или связь. К тому же сервер 306 может включать в себя список опасных мест, опасных клиентов, опасных URL и т.д., где сервер 306 может препятствовать направлению к таким опасным объектам, которые могут быть подозрительными. Сервер 306 дополнительно может получать список нежелательных URL от сервера 308 электронной почты. Сервер 308 электронной почты может включать в себя источник данных о злоумышленных URL или возможных фишинговых источниках, который может использоваться для информирования сервера 306 перед направлением за пределы межсетевого экрана.

Сервер 306 дополнительно может взаимодействовать с вызывающей стороной 310 (например, инициатором передачи данных). Вызывающая сторона 310 (например, клиент) может отслеживать разговоры и формировать интерактивную проверку на "человеческую природу" (HIP), например изображение с числами и т.д. Вызывающая сторона 310 также может синхронизировать списки фишинговых рассылок и/или списки нежелательной почты с другими устройствами, компонентами и т.д., например с сервером 308 электронной почты. Сервер 306 также может направить взаимодействие на модуль 312 многопунктовой конференц-связи, где такая конференц-связь может включать в себя ведущего 314 конференц-связи и участника 316 конференц-связи. Модуль 312 многопунктовой конференц-связи может отслеживать активность речи и обмена мгновенными сообщениями для обнаружения, является ли участник ботом. В сценарии конференц-связи обнаружение бота с помощью модуля 312 многопунктовой конференц-связи может обеспечить более точные результаты, поскольку клиенты не имеют прямого взаимодействия с конечными пунктами.

Фиг.4 иллюстрирует систему 400, которая облегчает подтверждение достоверности интерактивной проверки на "человеческую природу" (HIP), используя протокол инициирования сеанса связи (SIP) для механизма сигнализации. Нужно принять во внимание, что временная диаграмма 400 является всего лишь одной иллюстрацией в соответствии с рассматриваемым изобретением и не должна быть ограничивающей заявленный предмет изобретения. Временная диаграмма 400 может иллюстрировать взаимодействие в реальном масштабе времени между пользователем A и пользователем B через сервер. По номеру 402 ссылки данные обмена мгновенными сообщениями (IM) могут быть запущены пользователем A для пользователя B. Вообще нужно принять во внимание, что любая передача данных реального масштаба времени может запускаться и использоваться применительно к временной диаграмме 400. Этот запуск передачи данных может передаваться серверу как приглашение под номером 404 ссылки. По номеру 406 ссылки сервер может обнаружить потенциально опасный адрес и предоставить пользователю A предупреждение о проверке бота. По номеру 408 ссылки может применяться запрос проверки бота. По номеру 410 ссылки пользователь A может принять предупреждение, но в любом случае подключиться для взаимодействия с пользователем B. По номеру 412 ссылки приглашение может передаваться пользователю B с мнением, что бот идентифицируется как безопасный. По номеру 414 ссылки передается положительный ответ, который открывает передачу данных реального масштаба времени.

Продолжая на номере 416 ссылки, интерфейс (UI) пользователя A может отобразить "подтверждение личности" при ручном управлении (например, инициированная пользователем проверка бота и т.д.), автоматическом управлении (например, автоматически обнаруживает подозрительную активность и т.д.) и/или любом их сочетании. По номеру 418 ссылки сообщение с интерактивной проверкой на "человеческую природу" (HIP) может передаваться пользователю B. По номеру 420 ссылки пользователь B может принять сообщение с HIP. По номеру 422 ссылки ответ на сообщение с HIP может быть принято от пользователя B. По номеру 424 ссылки для ответа может применяться проверка (например, оценка для установления, является ли ответ правильным ответом на HIP, и т.д.). В этом примере по номеру 424 ссылки передается положительный ответ на основе правильного ответа на сообщение HIP. По номеру 426 ссылки пользователь A может снова печатать (например, продолжать передачу данных реального масштаба времени, поскольку проверка бота и/или HIP выполнены правильно, и т.д.). По номеру 428 ссылки пользователь A может инициировать сообщение (например, передачу данных реального масштаба времени, мгновенное сообщение и т.д.) пользователю B. По номеру 430 ссылки пользователь B может предоставить положительный ответ на такое сообщение.

Фиг.5 иллюстрирует интерфейс 500 пользователя и интерфейс 502 пользователя, где оба интерфейса пользователя помогают в реализации интерактивной проверки на "человеческую природу" применительно к передаче данных реального масштаба времени для аутентификации личности. Нужно принять во внимание, что изображенные интерфейс 500 пользователя и интерфейс 502 пользователя являются примерами, и рассматриваемое изобретение не должно так ограничиваться. К тому же нужно принять во внимание, что существует множество нюансов и/или тонкостей, которые могут применяться по отношению к интерфейсу 500 пользователя и интерфейсу 502 пользователя, соответственно любые такие изменения должны рассматриваться в рамках объема заявленного предмета изобретения. Интерфейс 502 пользователя может применяться применительно к связи реального масштаба времени, и в частности к обмену мгновенными сообщениями. Интерфейс 500 пользователя может быть окном связи с любым подходящим количеством пользователей, принимающих участие в передаче данных реального масштаба времени. Интерфейс 500 пользователя иллюстрирует передачу данных реального масштаба времени между двумя пользователями, Rajesh Ramanathan и Craig Combel. Интерфейс 500 пользователя иллюстрирует HIP, передаваемую Rajesh от Craig, в которой Rajesh должен правильно напечатать и/или ввести искаженный текст/символы, чтобы проверить идентичность (например, подтвердить, что пользователь является человеком, и т.д.). Таким образом, Rajesh должен правильно ввести L2NX359A для правильного ответа на HIP. Нужно принять во внимание, что символы искажаются для того, чтобы помешать компьютерным/машинным программам/приложениям распознавания символов.

Интерфейс 502 пользователя может представлять передачу данных реального масштаба времени в конференц-связи. Нужно принять во внимание, что любое подходящее количество участников может принимать участие в конференц-связи с передачей данных реального масштаба времени. Однако для простоты интерфейс 502 пользователя иллюстрирует четыре (4) участника, включая ведущего Rajesh Ramanathan. Интерфейс 502 пользователя может информировать ведущего конференц-связи об участниках, которые прошли и/или которые не прошли проверку HIP. В этом примере интерфейс 502 пользователя информирует ведущего конференц-связи, что Craig Combel не может быть приглашен и/или присоединиться к передаче данных реального масштаба времени в конференц-связи на основе неудачной проверки человеческой личности Craig (например, отвечал бот или автоматизированный оператор). Другими словами, ответ Craig на HIP был неправильным. Нужно принять во внимание, что HIP может применяться в любой момент для передачи данных реального масштаба времени (например, при запуске передачи данных реального масштаба времени, во время передачи данных реального масштаба времени и т.д.).

Фиг.6 иллюстрирует систему 600, которая применяет развитую логику, чтобы облегчить формирование интерактивной проверки на "человеческую природу" (HIP) для проверки целостности, ассоциированной со связью в реальном масштабе времени. Система 600 может включать в себя компонент 102 проверки, передачу 104 данных и интерфейс 106. Нужно принять во внимание, что компонент 102 проверки, передача 104 данных и интерфейс 106 могут быть практически аналогичными соответствующим компонентам, передачам и интерфейсам, описанным на предыдущих чертежах. Система 600 дополнительно включает в себя интеллектуальный компонент 602. Интеллектуальный компонент 602 может использоваться компонентом 102 проверки для облегчения формирования, передачи и/или оценивания интерактивной проверки на "человеческую природу" (HIP), чтобы аутентифицировать личность в передаче данных реального масштаба времени. Например, интеллектуальный компонент 602 может сделать вывод о типе HIP для применения, виде HIP для формирования, обнаружении бота, активности, имеющей отношение к ответу бота и/или автоматизированной программы в передаче данных реального масштаба времени, действиях, ассоциированных с ответом на HIP (например, заблокировать, предупредить, приостановить и т.д.), характеристиках, соответствующих боту и/или автоматизированному агенту, пользовательских предпочтениях для реализации HIP, оптимальном периоде для применения HIP в передаче данных реального масштаба времени, настройках проверки ведущего конференц-связи, обнаружении URL, применимости черного списка серверов и/или электронной почты, общих шаблонах ботов и т.д.

Нужно понимать, что интеллектуальный компонент 602 может предусматривать рассуждение или выведение состояний системы, среды и/или пользователя из совокупности наблюдений, которые зарегистрированы посредством событий и/или данных. Вывод может быть использован, чтобы идентифицировать отдельный контекст или действие, или, например, может формировать распределение вероятностей по состояниям. Вывод может быть вероятностным - то есть вычислением распределения вероятностей по интересующим состояниям на основе рассмотрения данных и событий. Вывод также может относиться к методикам, применяемым для составления высокоуровневых событий из совокупности событий и/или данных. Такой вывод приводит к построению новых событий или действий из совокупности наблюдаемых событий и/или сохраненных данных о событиях независимо от того, соотносятся ли события в непосредственной временной близости и поступают ли события и данные от одного или нескольких источников событий и данных. Различные схемы и/или системы (например, методы опорных векторов, нейронные сети, экспертные системы, байесовские доверительные сети, нечеткая логика, механизмы синтеза данных и т.д.) классификации (явно и/или неявно обученные) могут применяться по отношению к выполнению автоматического и/или подразумеваемого действия в связи с заявленным предметом изобретения.

Классификатор является функцией, которая преобразует входной вектор признаков x=(x1, x2, x3, x4, xn) в уверенность, что ввод принадлежит некоторому классу, то есть f(x)=уверенность (класс). Такая классификация может применять вероятностный и/или статистический анализ (например, разложение на множители в анализе полезностей и затрат), чтобы прогнозировать или выводить действие, которое пользователь желает, чтобы оно выполнялось автоматически. Метод опорных векторов (SVM) является примером классификатора, который может применяться. SVM работает путем отыскания гиперповерхности в пространстве возможных входов, каковая гиперповерхность пытается отделить запускающие критерии от незапускающих событий. Интуитивно это делает классификацию правильной для тестовых данных, которые близки, но не идентичны данным тренировки. Другие направленные и ненаправленные подходы классификации моделей включают в себя, например, простой алгоритм Байеса, байесовские сети, деревья решений, нейронные сети, модели нечеткой логики, и могут применяться модели вероятностной классификации, обеспечивающие различные шаблоны независимости. Классификация, которая используется в этом документе, также включает статистическую регрессию, которая используется для разработки моделей с приоритетами.

Компонент 102 проверки дополнительно может использовать компонент 604 представления, который предоставляет различные типы пользовательских интерфейсов для облегчения взаимодействия между пользователем и любым компонентом, соединенным с компонентом 102 проверки. Как изображено, компонент 604 представления является отдельным объектом, который может использоваться с компонентом 102 проверки. Однако нужно принять во внимание, что компонент 604 представления и/или компоненты аналогичного вида могут встраиваться в компонент 102 проверки и/или автономный модуль. Компонент 604 представления может предоставлять один или несколько графических интерфейсов пользователя (GUI), интерфейсов командной строки и аналогичных. Например, может быть представлен GUI, который снабжает пользователя областью или средством для загрузки, импорта, считывания и т.д. данных, и может включать в себя область для представления результатов этого. Эти области могут содержать известные текстовые и/или графические области, содержащие диалоговые окна, статические управляющие элементы, выпадающие меню, окна списков, всплывающие меню, также управляющие элементы редактирования, поля со списком, переключатели, флаговые кнопки, кнопки и графические окна. Кроме того, могут применяться полезные вещи для облегчения представления, такие как вертикальные и/или горизонтальные полосы прокрутки для передвижения и кнопки панели инструментов для определения, будет ли область видимой. Например, пользователь может взаимодействовать с одним или несколькими компонентами, соединенными и/или встроенными в компонент 102 проверки.

Пользователь также может взаимодействовать с областями для выбора и предоставления информации с помощью различных устройств, например, таких как «мышь», трекбол, клавишная панель, клавиатура, «перо» и/или речевое управление. Как правило, такой механизм, как кнопка или клавиша ввода на клавиатуре, может применяться после ввода информации, чтобы начать поиск. Однако нужно принять во внимание, что заявленный предмет изобретения не настолько ограничен. Например, просто подсвечивание флаговой кнопки может начать передачу информации. В другом примере может быть применен интерфейс командной строки. Например, интерфейс командной строки может запросить (например, посредством текстового сообщения на дисплее и звукового тона) у пользователя информацию посредством предоставления текстового сообщения. Затем пользователь может предоставить подходящую информацию, такую как буквенно-цифровой ввод, соответствующий варианту, предоставленному в интерфейсном запросе, или ответить на вопрос, сформулированный в запросе. Нужно принять во внимание, что интерфейс командной строки может применяться по отношению к GUI и/или API. К тому же интерфейс командной строки может применяться по отношению к аппаратным средствам (например, видеоадаптерам), и/или дисплеям (например, черно-белым и EGA) с ограниченной поддержкой графики, и/или к каналам связи с узкой полосой пропускания.

Фиг.7-8 иллюстрируют методологии и/или блок-схемы алгоритмов в соответствии с заявленным предметом изобретения. Для простоты объяснения методологии изображаются и описываются как последовательность действий. Нужно понимать и принять во внимание, что рассматриваемое изобретение не ограничивается проиллюстрированными действиями и/или порядком действий. Например, действия могут происходить в различных порядках и/или одновременно и вместе с другими действиями, не представленными и не описанными в этом документе. Кроме того, не все проиллюстрированные действия могут быть необходимы, чтобы реализовать методологии в соответствии с заявленным предметом изобретения. К тому же специалисты в данной области техники поймут и примут во внимание, что методологии в качестве альтернативы могли бы быть представлены как последовательность взаимосвязанных состояний или событий посредством диаграммы состояний или событий. Более того, дополнительно следует принять во внимание, что методологии, раскрытые ниже и на всем протяжении этого описания изобретения, допускают хранение на изделии для облегчения транспортировки и передачи таких методологий на компьютеры. Термин "изделие" при использовании в этом документе предназначен для включения в себя компьютерной программы, доступной с любого машиночитаемого устройства, несущей или носителей.

Фиг.7 иллюстрирует способ 700, который помогает в обеспечении безопасности и аутентификации связи в реальном масштабе времени. Способ 700 может применять интерактивную проверку на "человеческую природу" (HIP), чтобы аутентифицировать личность в передаче данных реального масштаба времени. По номеру 702 ссылки интерактивная проверка на "человеческую природу" (HIP) может применяться по отношению к передаче данных реального масштаба времени. Например, передача данных реального масштаба времени может быть, но не ограничивается, обменом мгновенными сообщениями, речевой связью, звуковой связью, связью по протоколу голосовой связи по Интернету (VoIP), общим доступом к файлам, общим доступом к рабочему столу, конференц-связью и т.п.

Кроме того, интерактивная проверка на "человеческую природу" (HIP) может использоваться по отношению к передаче данных реального масштаба времени для аутентификации личности. Например, HIP может быть любой подходящей "задачей", переданной клиенту в рамках передачи данных реального масштаба времени, где такая задача может проверить клиента как человека. Нужно принять во внимание, что HIP может любой подходящей интерактивной проверкой на "человеческую природу", например изображением, частью символов, частью звуковых данных, частью речевых данных, частью видеоданных, искаженной строкой данных (например, для того, чтобы машина не смогла применить методики оптического распознавания символов (OCR), чтобы расшифровать данные), специально подобранным вопросом, запросом пароля, биометрическими входными данными (например, сканирование отпечатка пальца, сканирование сетчатки глаза, сканирование лица, произнесенное слово, голосовой образец, характерную для индивидуума индуктивность и т.д.) и/или любой другой подходящей задачей для клиента, которая может распознать бота и/или автоматизированную программу.

По номеру 704 ссылки может оцениваться ответ на HIP. Таким образом, участнику и/или клиенту в передаче данных реального масштаба времени может быть представлена HIP, и они могут предоставить ответ на нее. Такой ответ может оцениваться для установления, предоставляется ли правильный либо неправильный ответ. Например, если строка искаженных символов предоставляется в качестве HIP клиенту в рамках обмена мгновенными сообщениями, то клиент может предоставить ответ, чтобы продолжить обмен мгновенными сообщениями. Такой ответ может быть правильным (например, соответствующим строке искаженных символов) или неправильным (например, неверно соответствующим строке искаженных символов). По номеру 706 ссылки может быть выполнено действие на основе, по меньшей мере частично, оценки ответа на HIP. Действие может относиться к тому, является ли ответ на HIP правильным или неправильным. Например, действием может быть выдача предупреждения, повторная выдача HIP, приостановка передачи данных реального масштаба времени, блокирование клиента и/или URL, ассоциированных с передачей данных реального масштаба времени, уведомление участнику в передаче данных реального масштаба времени, добавление клиента и/или URL в список спама/ботов, продолжение передачи данных реального масштаба времени, отказ от передачи данных реального масштаба времени, блокирование передачи данных, подтверждение клиента, подтверждение передачи данных, уведомление ведущему конференц-связи, уведомление не выполнившему ответ HIP клиенту, уведомление, подтверждение и/или отказ.

Фиг.8 иллюстрирует способ 800 для применения интерактивной проверки на "человеческую природу" (HIP) для аутентификации передачи данных, ассоциированной со связью в реальном масштабе времени. По номеру 802 ссылки может использоваться передача данных реального масштаба времени. Например, передача данных реального масштаба времени может использоваться между двумя или более клиентами для передачи информации. Нужно принять во внимание, что передача данных реального масштаба времени может быть, но не ограничивается, обменом мгновенными сообщениями, речевой связью, звуковой связью, связью по протоколу голосовой связи по Интернету (VoIP), общим доступом к файлам, общим доступом к рабочему столу, конференц-связью и/или любой подходящей передачей данных реального масштаба времени.

По номеру 804 ссылки передача данных реального масштаба времени может отслеживаться для распознавания шаблона бота. Например, передача данных реального масштаба времени может динамически отслеживаться, чтобы выявить указание и/или характеристику, ассоциированные с ботом, автоматизированной программой, фишинговой атакой, автоматизированным агентом в совокупности узлов, приложением реального масштаба времени, и т.д. По номеру 806 ссылки интерактивная проверка на "человеческую природу" (HIP) может применяться на основе распознавания шаблона бота. Другими словами, HIP может выполняться для передачи данных реального масштаба времени при обнаружении указания и/или характеристики, ассоциированных с ботом, автоматизированной программой, фишинговой атакой, автоматизированным агентом в совокупности узлов, приложением реального масштаба времени, и т.д. По номеру 808 ссылки результат, ассоциированный с HIP, может сообщаться участнику связи реального масштаба времени. Например, результат HIP может сообщаться клиенту в рамках передачи данных реального масштаба времени, ведущему конференц-связи, пользователю, отслеживающему передачу данных реального масштаба времени, администратору, серверу, серверу электронной почты и т.д.

Чтобы предоставить дополнительный контекст для реализации различных особенностей заявленного предмета изобретения, фиг.9-10 и нижеследующее обсуждение имеют целью предоставить краткое общее описание подходящей вычислительной среды, в которой могут быть реализованы различные особенности рассматриваемого изобретения. Например, компонент проверки, который может аутентифицировать целостность передачи данных, как описано на предыдущих чертежах, может быть реализован в такой подходящей вычислительной среде. Хотя заявленный предмет изобретения описан выше в общем контексте исполняемых компьютером команд компьютерной программы, которая работает на локальном компьютере и/или удаленном компьютере, специалисты в данной области техники признают, что рассматриваемое изобретение также может быть реализовано в сочетании с другими программными модулями. Как правило, программные модули включают в себя процедуры, программы, компоненты, структуры данных и т.д., которые выполняют конкретные задачи и/или реализуют конкретные абстрактные типы данных.

Кроме того, специалисты в данной области техники примут во внимание, что патентоспособные способы могут быть применены на практике с другими конфигурациями компьютерной системы, включая однопроцессорные или многопроцессорные компьютерные системы, мини-компьютеры, мейнфреймы, а также персональные компьютеры, карманные вычислительные устройства, микропроцессорную и/или программируемую бытовую электронику и т.п., причем каждое из них может функционально взаимодействовать с одним или несколькими ассоциированными устройствами. Проиллюстрированные особенности заявленного предмета изобретения также могут быть применены на практике в распределенных вычислительных средах, где определенные задачи выполняются удаленными обрабатывающими устройствами, которые связаны через сеть связи. Тем не менее, некоторые, если не все особенности рассматриваемого изобретения могут быть применены на практике на автономных компьютерах. В распределенной вычислительной среде программные модули могут располагаться на локальных и/и удаленных запоминающих устройствах.

Фиг.9 - это схематическая блок-схема примерной вычислительной среды 900, с которой может взаимодействовать заявленный предмет изобретения. Система 900 включает в себя одного или нескольких клиентов 910. Клиент (клиенты) 910 может быть аппаратными средствами и/или программным обеспечением (например, потоками, процессами, вычислительными устройствами). Система 900 также включает в себя один или несколько серверов 920. Сервер (серверы) 920 может быть аппаратными средствами и/или программным обеспечением (например, потоками, процессами, вычислительными устройствами). Серверы 920 могут содержать потоки для выполнения, например, преобразований путем использования рассматриваемого изобретения.

Одна возможная передача между клиентом 910 и сервером 920 может быть в виде пакета данных, приспособленного для передачи между двумя или более компьютерными процессами. Система 900 включает в себя инфраструктуру 940 связи, которая может применяться для облегчения передачи информации между клиентом (клиентами) 910 и сервером (серверами) 920. Клиент (клиенты) 910 функционально подключены к одному или нескольким хранилищам 950 клиентских данных, которые могут применяться для хранения информации локально для клиента (клиентов) 910. Аналогичным образом сервер (серверы) 920 функционально подключены к одному или нескольким хранилищам 930 серверных данных, которые могут применяться для хранения информации локально для серверов 920.

Со ссылкой на фиг.10, типовая среда 1000 для реализации различных особенностей заявленного предмета изобретения включает в себя компьютер 1012. Компьютер 1012 включает в себя модуль 1014 обработки, системную память 1016 и системную шину 1018. Системная шина 1018 соединяет системные компоненты, включая, но не ограничиваясь, системную память 1016 с модулем 1014 обработки. Модуль 1014 обработки может быть любым из различных доступных процессоров. В качестве модуля 1014 обработки также могут применяться сдвоенные микропроцессоры и другие многопроцессорные архитектуры.

Системная шина 1018 может быть любой из нескольких типов шинных структур, включая шину памяти или контроллер памяти, периферийную шину или внешнюю шину и/или локальную шину, использующих многообразие доступных шинных архитектур, включая, но не ограничиваясь, архитектуру промышленного стандарта (ISA), микроканальную архитектуру (MCA), расширенную ISA (EISA), встроенный интерфейс накопителей (IDE), локальную шину VESA (VLB), межсоединение периферийных компонентов (PCI), шину Card Bus, универсальную последовательную шину (USB), ускоренный графический порт (AGP), шину Международной ассоциации производителей плат памяти для персональных компьютеров (PCMCIA), высокопроизводительную последовательную локальную шину Firewire (IEEE 1394) и интерфейс малых компьютерных систем (SCSI).

Системная память 1016 включает в себя энергозависимую память 1020 и энергонезависимую память 1022. Базовая система ввода/вывода (BIOS), содержащая базовые процедуры для передачи информации между элементами в пределах компьютера 1012, например, во время запуска, хранится в энергонезависимой памяти 1022. В качестве иллюстрации, а не ограничения, энергонезависимая память 1022 может включать в себя постоянное запоминающее устройство (ROM), программируемое ПЗУ (PROM), электрически программируемое ПЗУ (EPROM), электрически стираемое программируемое ПЗУ (EEPROM) или флэш-память. Энергозависимая память 1020 включает в себя оперативное запоминающее устройство (RAM), которое действует в качестве внешней кэш-памяти. В качестве иллюстрации, а не ограничения, RAM доступно во многих видах, таких как статическое RAM (SRAM), динамическое RAM (DRAM), синхронное DRAM (SDRAM), SDRAM с удвоенной скоростью обмена (DDR SDRAM), усовершенствованное SDRAM (ESDRAM), DRAM с синхронным каналом обмена (SLDRAM), RAM фирмы Rambus с прямым доступом (RDRAM), динамическое RAM фирмы Rambus с прямым доступом (DRDRAM) и динамическое RAM фирмы Rambus (RDRAM).

Компьютер 1012 также включает в себя съемные/несъемные, энергозависимые/энергонезависимые компьютерные носители информации. Фиг.10 иллюстрирует, например, дисковое запоминающее устройство 1024. Дисковое запоминающее устройство 1024 включает в себя, но не ограничивается, устройства наподобие накопителя на магнитном диске, накопителя на гибких дисках, накопителя на магнитной ленте, накопителя Jaz, Zip-накопителя, накопителя LS-100, карты флэш-памяти или карты памяти. К тому же дисковое запоминающее устройство 1024 может включать в себя носители информации отдельно или в сочетании с другими носителями информации, включая, но не ограничиваясь, накопитель на оптических дисках, такой как устройство на компакт-дисках (CD-ROM), дисковод записываемых компакт-дисков (дисковод CD-R), дисковод перезаписываемых компакт-дисков (дисковод CD-RW) или дисковод цифровых универсальных дисков (DVD-ROM). Чтобы облегчить соединение дисковых запоминающих устройств 1024 с системной шиной 1018, обычно используется съемный или несъемный интерфейс, такой как интерфейс 1026.

Нужно принять во внимание, что фиг.10 описывает программное обеспечение, которое действует в качестве посредника между пользователями и базовыми ресурсами компьютера, описанными в подходящей операционной среде 1000. Такое программное обеспечение включает в себя операционную систему 1028. Операционная система 1028, которая может храниться на дисковом запоминающем устройстве 1024, действует для управления и распределения ресурсов компьютерной системы 1012. Системные приложения 1030 пользуются управлением ресурсами посредством операционной системы 1028 через программные модули 1032 и программные данные 1034, сохраненные либо в системной памяти 1016, либо на дисковом запоминающем устройстве 1024. Нужно принять во внимание, что заявленный предмет изобретения может быть реализован с различными операционными системами или сочетаниями операционных систем.

Пользователь вводит команды или информацию в компьютер 1012 через устройство (устройства) 1036 ввода. Устройства 1036 ввода включают в себя, но не ограничиваются, координатно-указательное устройство, такое как мышь, шаровой манипулятор, перо, сенсорную панель, клавиатуру, микрофон, джойстик, игровой планшет, спутниковую антенну, сканер, ТВ-тюнер, цифровую фотокамеру, цифровую видеокамеру, веб-камеру и т.п. Эти и другие устройства ввода подключаются к модулю 1014 обработки посредством системной шины 1018 через интерфейсный порт (порты) 1038. Интерфейсный порт (порты) 1038 включает в себя, например, последовательный порт, параллельный порт, игровой порт и универсальную последовательную шину (USB). Устройство (устройства) 1040 вывода используют некоторые из тех же типов портов, что и устройство (устройства) 1036 ввода. Таким образом, например, порт USB может использоваться, чтобы обеспечивать ввод в компьютер 1012 и чтобы выводить информацию из компьютера 1012 на устройство 1040 вывода. Выходной адаптер 1042 предоставляется для иллюстрации, что существуют некоторые устройства 1040 вывода, типа мониторов, динамиков и принтеров, среди прочих устройств 1040 вывода, которые требуют специальных адаптеров. Выходные адаптеры 1042 включают в себя, в качестве иллюстрации, а не ограничения, видео- и звуковые платы, которые предоставляют средство соединения между устройством 1040 вывода и системной шиной 1018. Следует отметить, что другие устройства и/или системы устройств предоставляют возможности как ввода, так и вывода, например удаленный компьютер (компьютеры) 1044.

Компьютер 1012 может работать в сетевой среде с использованием логических соединений с одним или несколькими удаленными компьютерами, например удаленным компьютером (компьютерами) 1044. Удаленный компьютер (компьютеры) 1044 может быть персональным компьютером, сервером, маршрутизатором, сетевым ПК, рабочей станцией, микропроцессорным устройством, одноранговым устройством или другим общим узлом сети и т.п. и обычно включает в себя многие или все из элементов, описанных относительно компьютера 1012. Для краткости, только запоминающее устройство 1046 проиллюстрировано с удаленным компьютером (компьютерами) 1044. Удаленный компьютер (компьютеры) 1044 логически подключен к компьютеру 1012 через сетевой интерфейс 1048 и затем физически подключен посредством соединения 1050 связи. Сетевой интерфейс 1048 включает в себя проводные и/или беспроводные сети связи, такие как локальные сети (LAN) и глобальные сети (WAN). Технологии ЛВС включают в себя распределенный интерфейс передачи данных по волоконно-оптическим каналам (FDDI), распределенный проводной интерфейс передачи данных (CDDI), Ethernet, "Маркерное кольцо" и т.п. Технологии ГВС включают в себя, но не ограничиваются, двухточечные линии связи, сети с коммутацией каналов типа цифровых сетей с комплексными услугами (ISDN) и их разновидностей, сети с коммутацией пакетов и цифровые абонентские линии (DSL).

Соединение (соединения) 1050 связи относятся к аппаратным средствам/программному обеспечению, применяемым для подключения сетевого интерфейса 1048 к шине 1018. Несмотря на то что соединение 1050 связи показано ради пояснительной понятности внутри компьютера 1012, оно также может быть внешним по отношению к компьютеру 1012. Аппаратные средства/программное обеспечение, необходимые для подключения к сетевому интерфейсу 1048, включают в себя, только для иллюстративных целей, внутренние и внешние технологии, такие как модемы, включающие обычные модемы телефонного класса, кабельные модемы и DSL-модемы, адаптеры ISDN и сетевые карты Ethernet.

То, что было описано выше, включает в себя примеры рассматриваемого изобретения. Конечно, невозможно описать каждое возможное сочетание компонентов или методологий в целях описания заявленного предмета изобретения, однако рядовой специалист в данной области техники может признать, что допустимы многие дополнительные сочетания и перестановки в рассматриваемом изобретении. Соответственно, заявленный предмет изобретения имеет целью включить в себя все такие изменения, модификации и вариации, которые находятся в пределах сущности и объема прилагаемой формулы изобретения.

В частности и относительно различных функций, выполняемых вышеописанными компонентами, устройствами, схемами, системами и т.п., термины (включая ссылку на "средство"), используемые для описания таких компонентов, имеют целью соответствовать, пока не указано иное, любому компоненту, который выполняет указанную функцию описанного компонента (к примеру, функциональный эквивалент), даже если он структурно не эквивалентен раскрытой структуре, которая выполняет функцию в проиллюстрированных в этом документе типовых особенностях заявленного предмета изобретения. При этом также будет очевидно, что изобретение включает в себя систему, а также машиночитаемый носитель, имеющий исполняемые компьютером команды для выполнения действий и/или событий из различных способов заявленного предмета изобретения.

Существует несколько способов реализации настоящего изобретения, например подходящий API, пакет инструментальных средств, код драйвера, операционная система, автономный или загружаемый программный объект и т.д., который дает возможность приложениям и службам использовать рекламные методики изобретения. Заявленный предмет изобретения предполагает использование с позиции API (или другого программного объекта), а также с позиции программного или аппаратного объекта, который работает в соответствии с рекламными методиками в соответствии с изобретением. Таким образом, различные реализации описанного в этом документе изобретения могут обладать особенностями, которые полностью состоят из аппаратных средств, частично из аппаратных средств и частично из программного обеспечения, а также из программного обеспечения.

Вышеупомянутые системы описаны по отношению к взаимодействию между несколькими компонентами. Можно принять во внимание, что такие системы и компоненты могут включать в себя те компоненты или указанные подкомпоненты, некоторые из указанных компонентов или подкомпонентов и/или дополнительные компоненты и в соответствии с различными перестановками и сочетаниями вышеупомянутого. Подкомпоненты также могут быть реализованы как компоненты, коммуникационно соединенные с другими компонентам, а не включенные в родительские компоненты (иерархические). Более того, следует отметить, что один или несколько компонентов могут быть объединены в единый компонент, обеспечивающий совокупные функциональные возможности, или разделены на несколько отдельных подкомпонентов и любые один или несколько средних уровней, например уровень управления, могут быть предусмотрены для коммуникационного соединения с такими подкомпонентами, чтобы обеспечивать объединенные функциональные возможности. Любые компоненты, описанные в этом документе, также могут взаимодействовать с одним или несколькими другими компонентами, специально не описанными в этом документе, но обычно известными специалистам в данной области техники.

К тому же, хотя конкретный признак рассматриваемого изобретения может быть раскрыт относительно только одной из нескольких реализаций, такой признак может быть объединен с одним или несколькими другими признаками из других реализаций, как может быть необходимо и выгодно для любого заданного или конкретного применения. Кроме того, в случае когда термины "включает в себя", "включающий", "содержит", их варианты и другие аналогичные слова используются либо в подробном описании изобретения, либо в формуле изобретения, эти термины имеют целью быть включающими в порядке, аналогичном термину "содержащий", в качестве открытого переходного слова, не препятствуя никаким дополнительным или иным элементам.