Результат интеллектуальной деятельности: ИНИЦИАЛИЗАЦИЯ УЗЛОВ СВЯЗИ

Вид РИД

Изобретение

Притязание на приоритет согласно 35 U.S.C. §119

Данная заявка притязает на приоритет находящейся в общей собственности предварительной заявки на патент США номер 60/978363, поданной 8 октября 2007 года с назначенным номером 080042P1 в реестре поверенного; предварительной заявки на патент США номер 61/025686, поданной 1 февраля 2008 года с назначенным номером 080745P1 в реестре поверенного; и предварительной заявки на патент США номер 61/061537, поданной 13 июня 2008 года с назначенным номером 081811P1 в реестре поверенного, раскрытие сущности каждой из которых содержится по ссылке в данном документе.

Предшествующий уровень техники

Область техники, к которой относится изобретение

Данная заявка, в общем, относится к беспроводной связи, а более конкретно, но не только, к повышению производительности связи.

Введение

Системы беспроводной связи широко развернуты, чтобы предоставлять различные типы связи (к примеру, речь, данные, мультимедийные услуги и т.д.) нескольким пользователям. Поскольку спрос на услуги высокоскоростной передачи и передачи мультимедийных данных быстро растет, возникает сложная задача, чтобы реализовывать эффективные и отказоустойчивые системы связи с повышенной производительностью.

Чтобы дополнять базовые станции традиционной мобильной телефонной сети, могут развертываться базовые станции с небольшим покрытием (к примеру, устанавливаться у пользователя дома). В некоторых аспектах эти базовые станции могут предоставлять более отказоустойчивое внутреннее покрытие беспроводной связи для мобильных модулей. Такие базовые станции с небольшим покрытием общеизвестны как базовые станции в виде точек доступа, домашние узлы B или фемтосоты. Как правило, такие базовые станции с небольшим покрытием подключаются к Интернету и сети мобильного оператора через DSL-маршрутизатор или кабельный модем.

В некоторых сценариях базовые станции с небольшим покрытием могут развертываться произвольно организующимся (ad hoc) способом. Следовательно, могут возникать проблемы, ассоциированные с осуществлением доступа к этим базовым станциям. Например, терминалы доступа, возможно, должны быть выполнены с возможностью осуществлять доступ к своим ассоциированным базовым станциям. Помимо этого, может быть желательным не допускать доступа к определенным базовым станциям посредством неавторизованных терминалов доступа. Таким образом, есть потребность в совершенствовании управления доступом для беспроводных сетей.

Сущность изобретения

Сущность примерных аспектов раскрытия сущности приводится ниже. Следует понимать, что любые ссылки на термин "аспекты" в данном документе могут относиться к одному или более аспектам раскрытия.

Данное раскрытие относится в некотором аспекте к инициализации узлов связи и предоставлению управления доступом для беспроводной связи. Например, идентификаторы могут назначаться наборам узлов, причем идентификаторы могут использоваться для того, чтобы управлять доступом к ограниченным точкам доступа, которые предоставляют определенные услуги только заданным наборам терминалов доступа. Здесь ограниченная точка доступа может, например, предоставлять определенные услуги (к примеру, различную тарификацию и оплату абонентских услуг, дополнительные услуги, различное качество обслуживания) для терминалов доступа одного или более предпочтительных пользователей, но не для других пользователей.

В некоторых аспектах инициализация узла может заключать в себе предоставление уникального идентификатора для набора из одного или более узлов. Например, уникальный идентификатор может назначаться одной или более ограниченным точкам доступа. Аналогично, уникальный идентификатор может назначаться набору терминалов доступа, которые авторизованы на то, чтобы принимать услугу от одной или более ограниченных точек доступа. В некоторых аспектах временный идентификатор может назначаться терминалу доступа, посредством чего доступ к узлу может заключать в себе преобразование временного идентификатора в постоянный идентификатор для терминала доступа.

С помощью таких идентификаторов может достигаться требуемый уровень управления доступом, даже когда узлы могут быть инициализированы произвольно организующимся способом. В некоторых аспектах управление доступом может предоставляться посредством ограниченной точки доступа. В некоторых аспектах управление доступом может предоставляться посредством сетевого узла. В некоторых аспектах управление доступом может предоставляться посредством взаимодействия ограниченной точки доступа и сетевого узла.

Данное раскрытие относится в некоторых аспектах к инициализации узла с помощью списка предпочтительного роуминга. В некоторых аспектах узел может инициализироваться с помощью списка предпочтительного роуминга по умолчанию, который узел может использовать для того, чтобы получать другой список предпочтительного роуминга для осуществления доступа к ограниченным точкам доступа. В некоторых аспектах узел может инициализироваться с помощью списка предпочтительного роуминга с использованием маякового радиосигнала самоинициализации.

Краткое описание чертежей

Эти и другие примерные аспекты раскрытия сущности описываются в подробном описании и прилагаемой формуле изобретения, которая приведена ниже, и на прилагаемых чертежах, на которых:

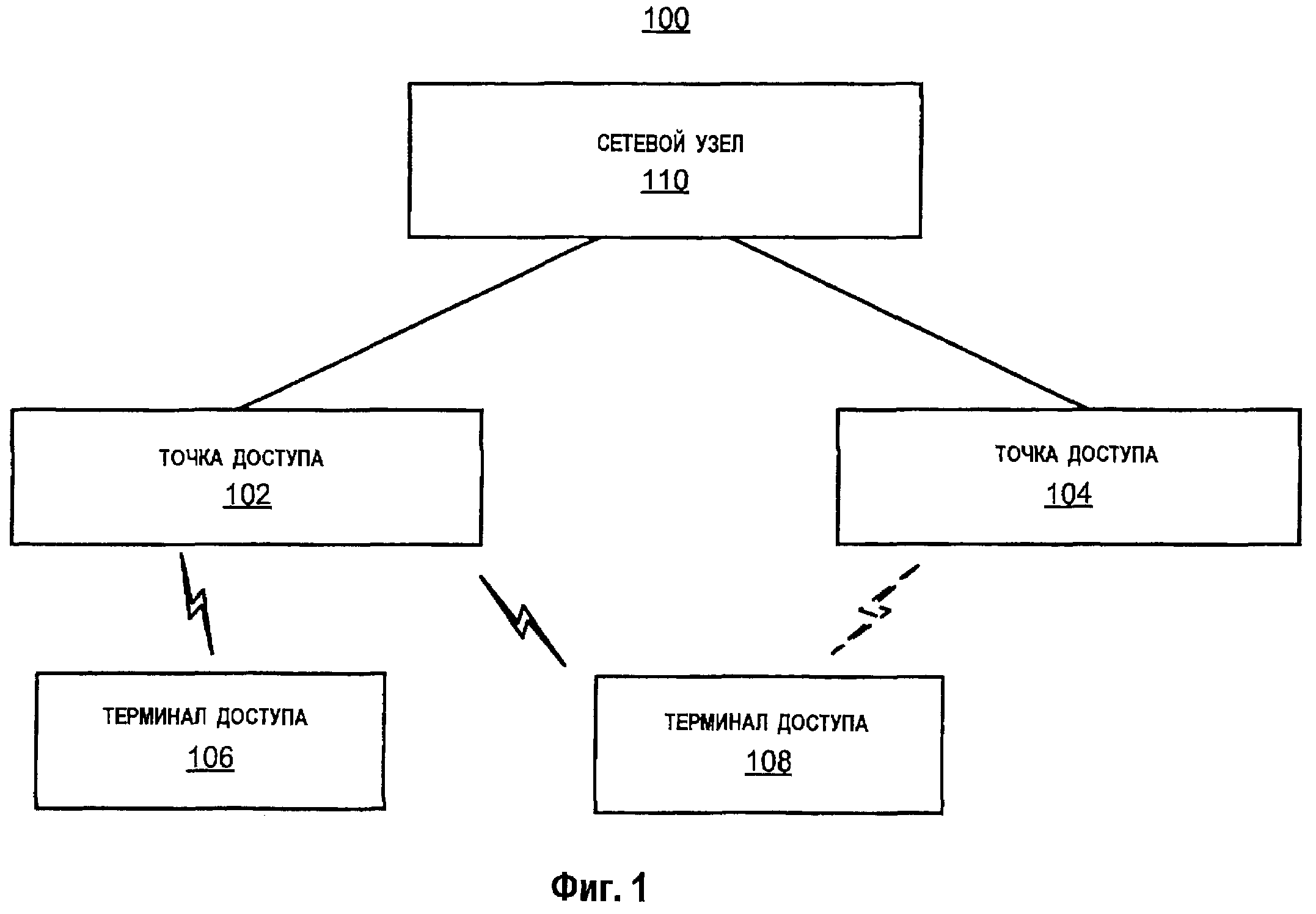

Фиг.1 является упрощенной блок-схемой нескольких примерных аспектов узла доступа;

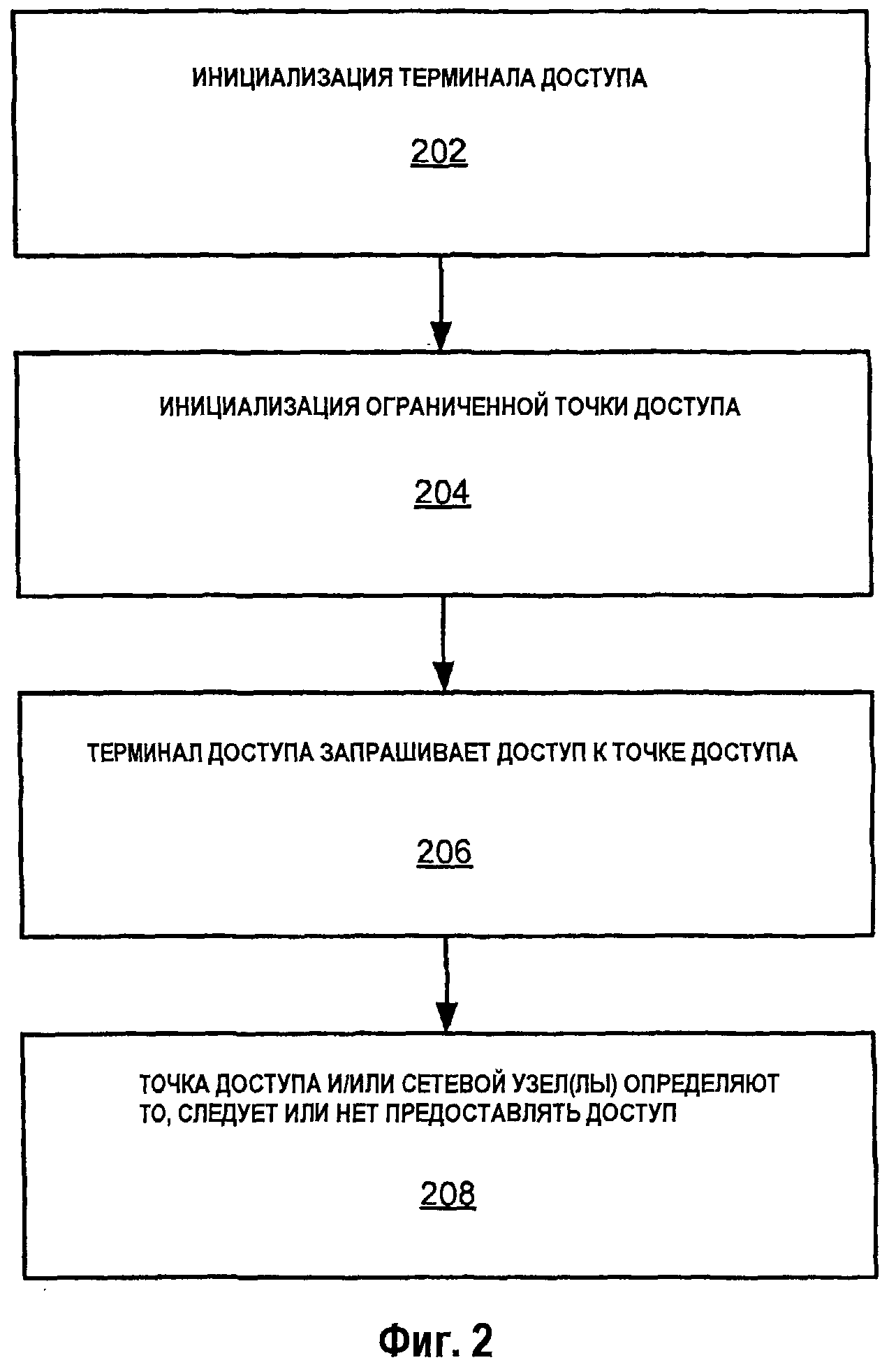

Фиг.2 является блок-схемой последовательности операций способа для нескольких примерных аспектов операций, которые могут использоваться для того, чтобы инициализировать сетевые узлы и предоставлять управление доступом;

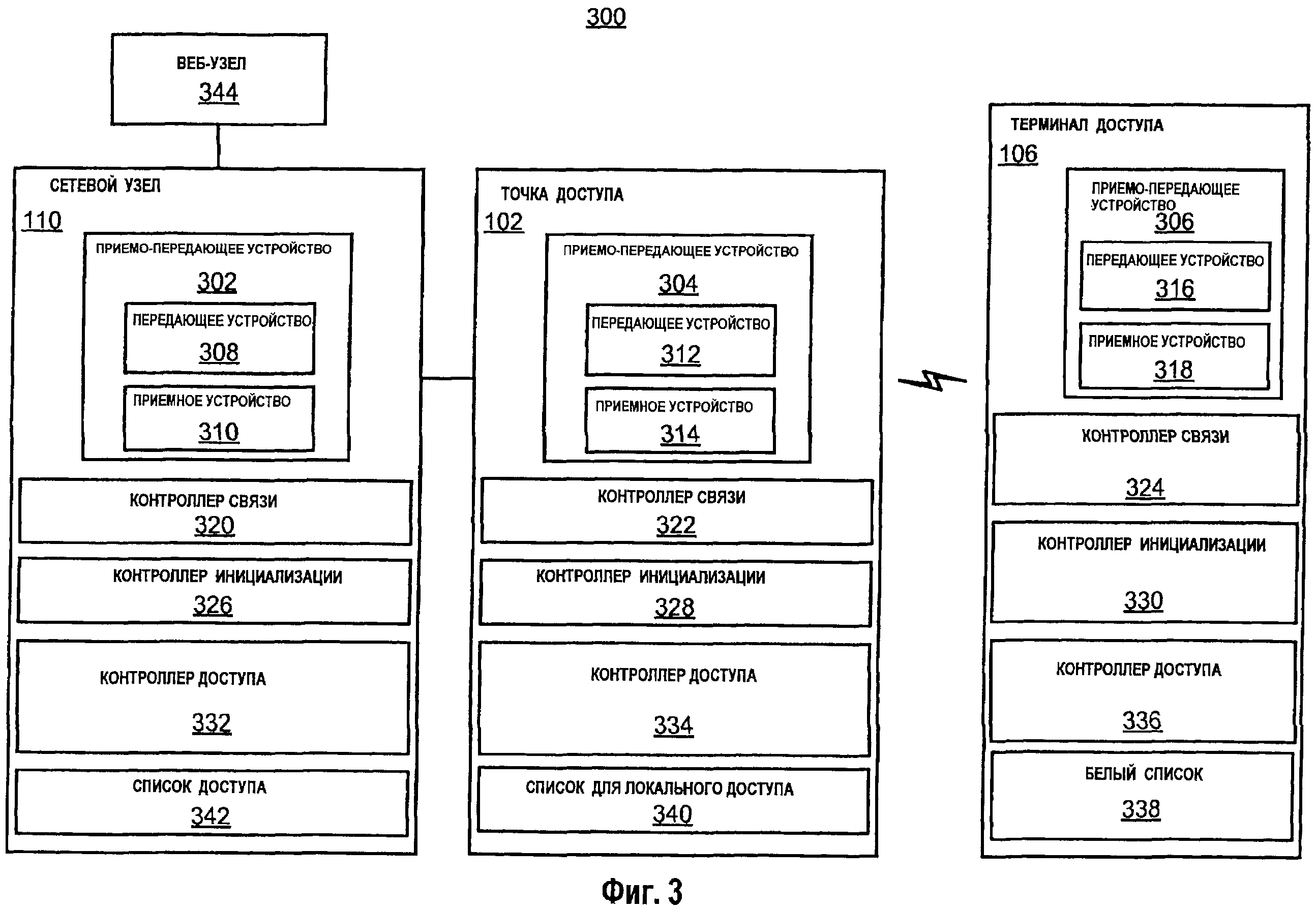

Фиг.3 является упрощенной схемой нескольких примерных компонентов сетевого узла;

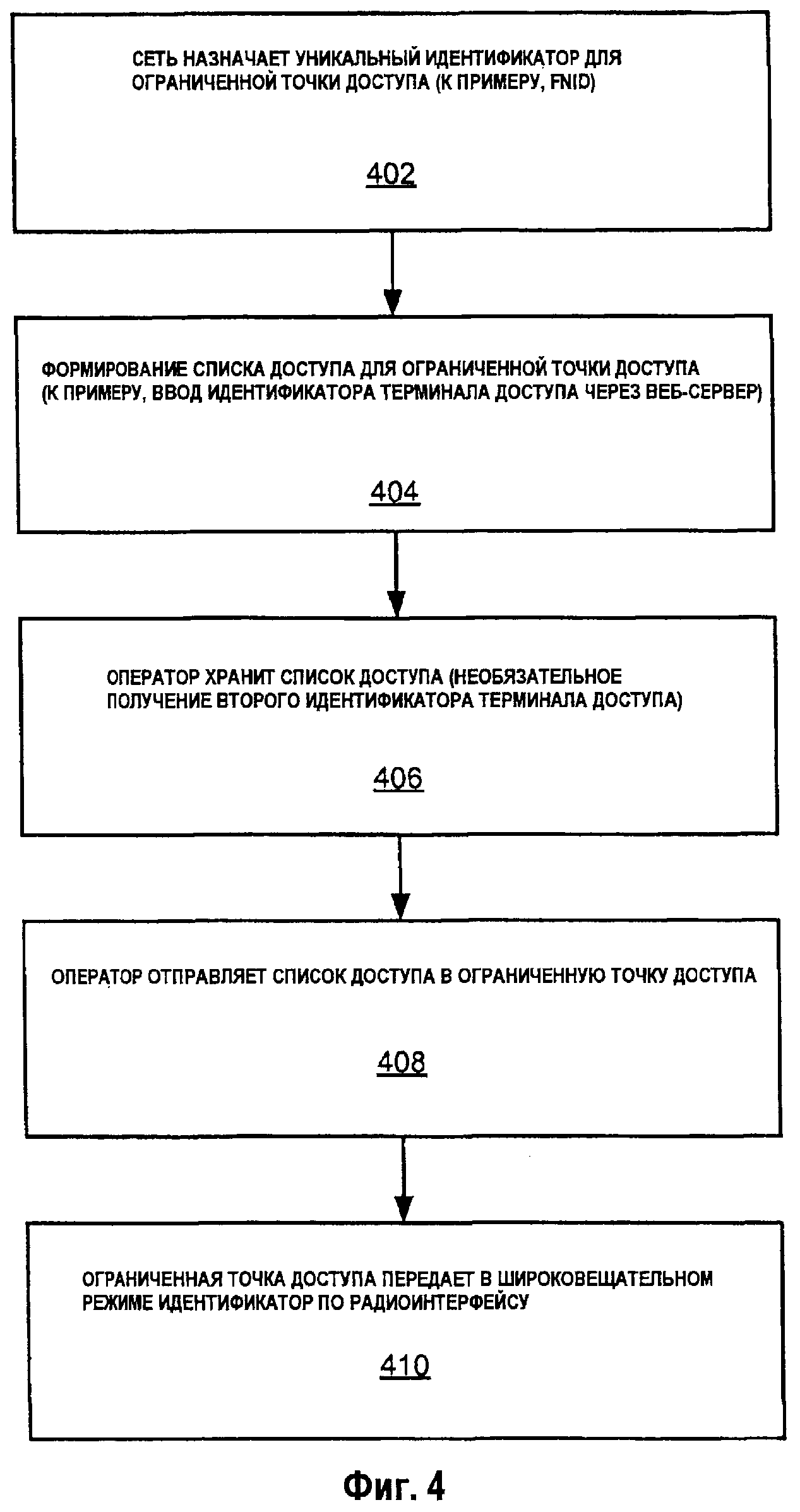

Фиг.4 является блок-схемой последовательности операций способа для нескольких примерных аспектов операций, которые могут использоваться для того, чтобы инициализировать точку доступа;

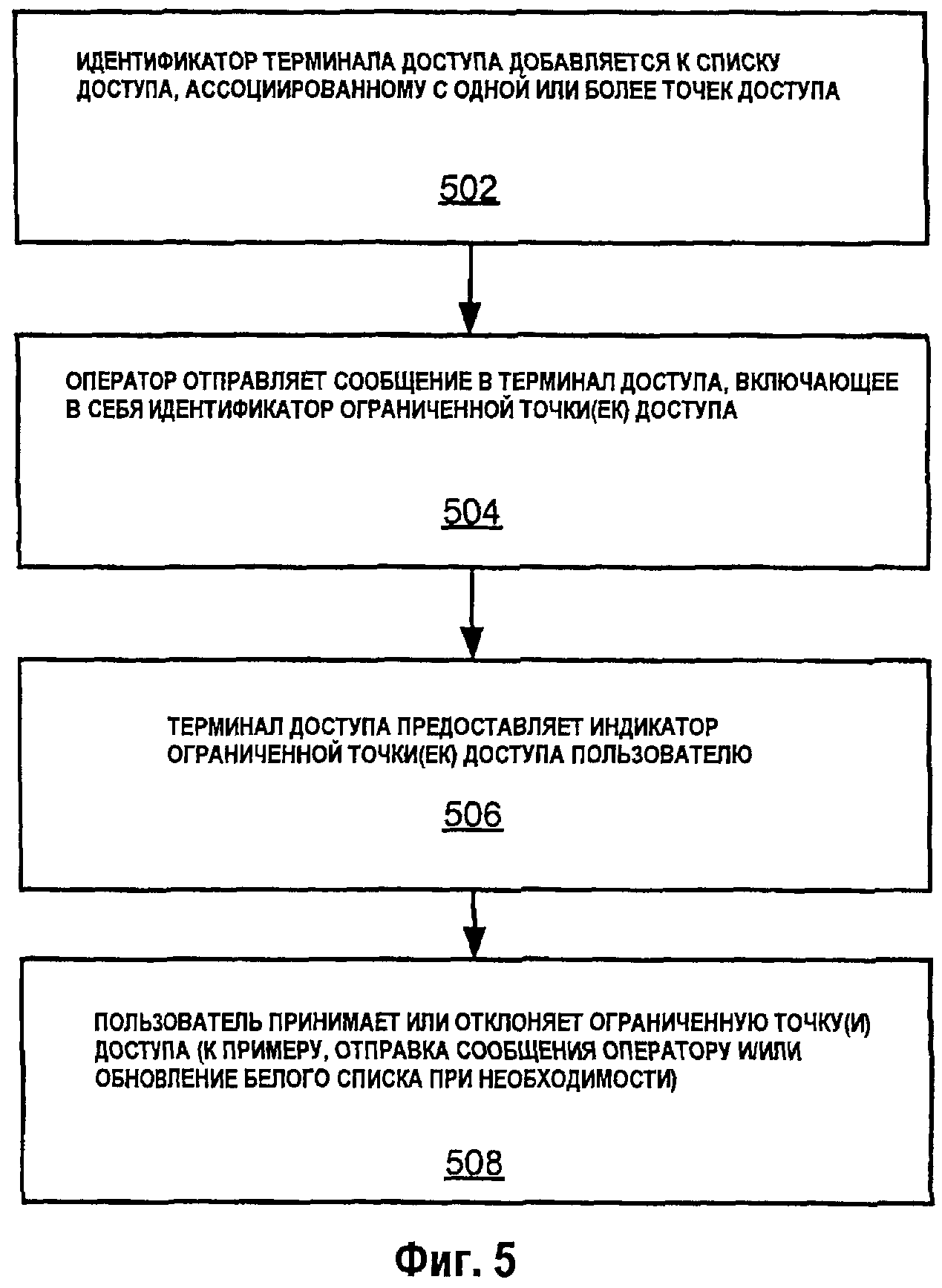

Фиг.5 является блок-схемой последовательности операций способа для нескольких примерных аспектов операций, которые могут использоваться для того, чтобы инициализировать терминал доступа;

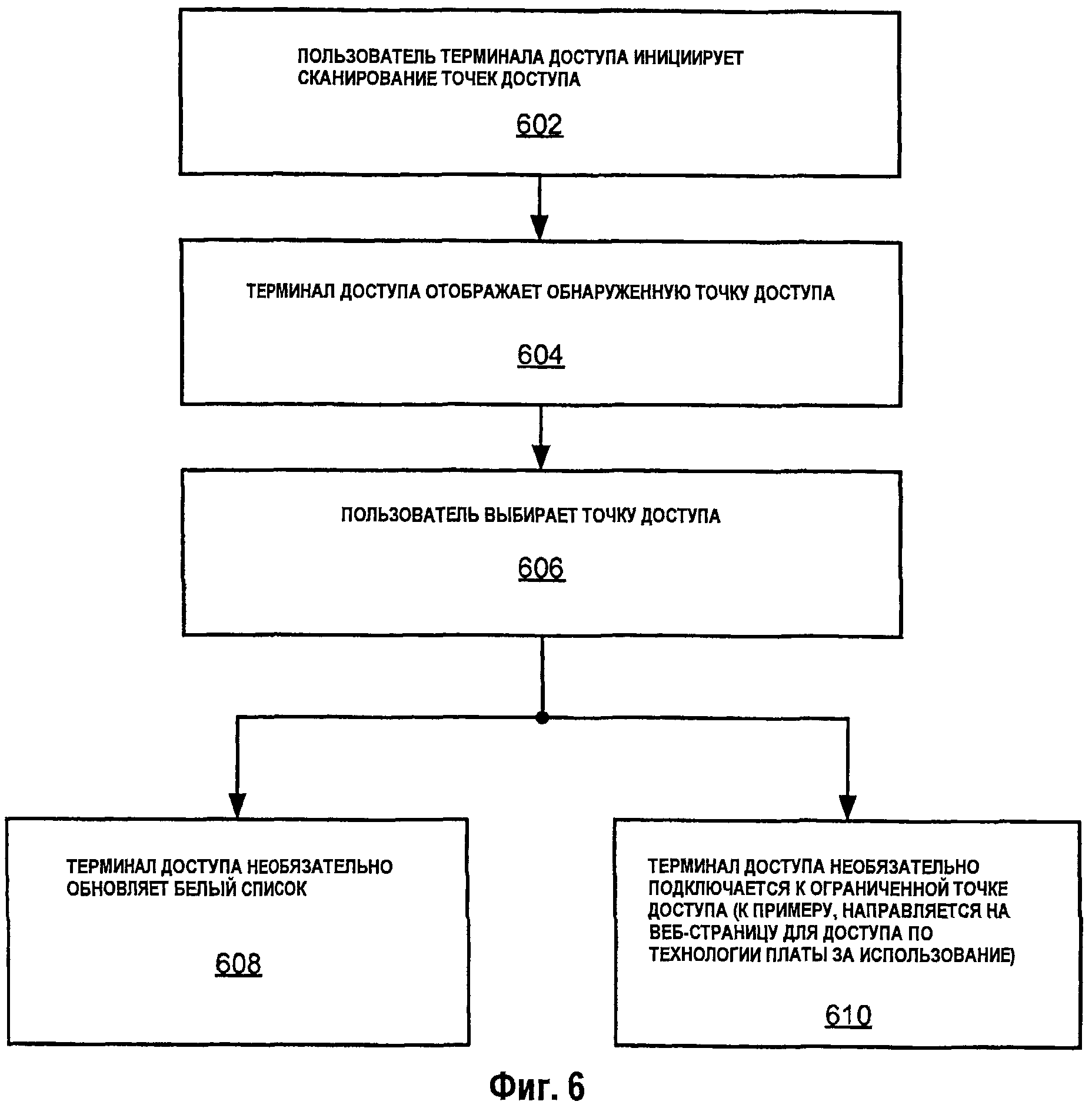

Фиг.6 является блок-схемой последовательности операций способа для нескольких примерных аспектов операций, которые могут использоваться для того, чтобы инициализировать терминал доступа;

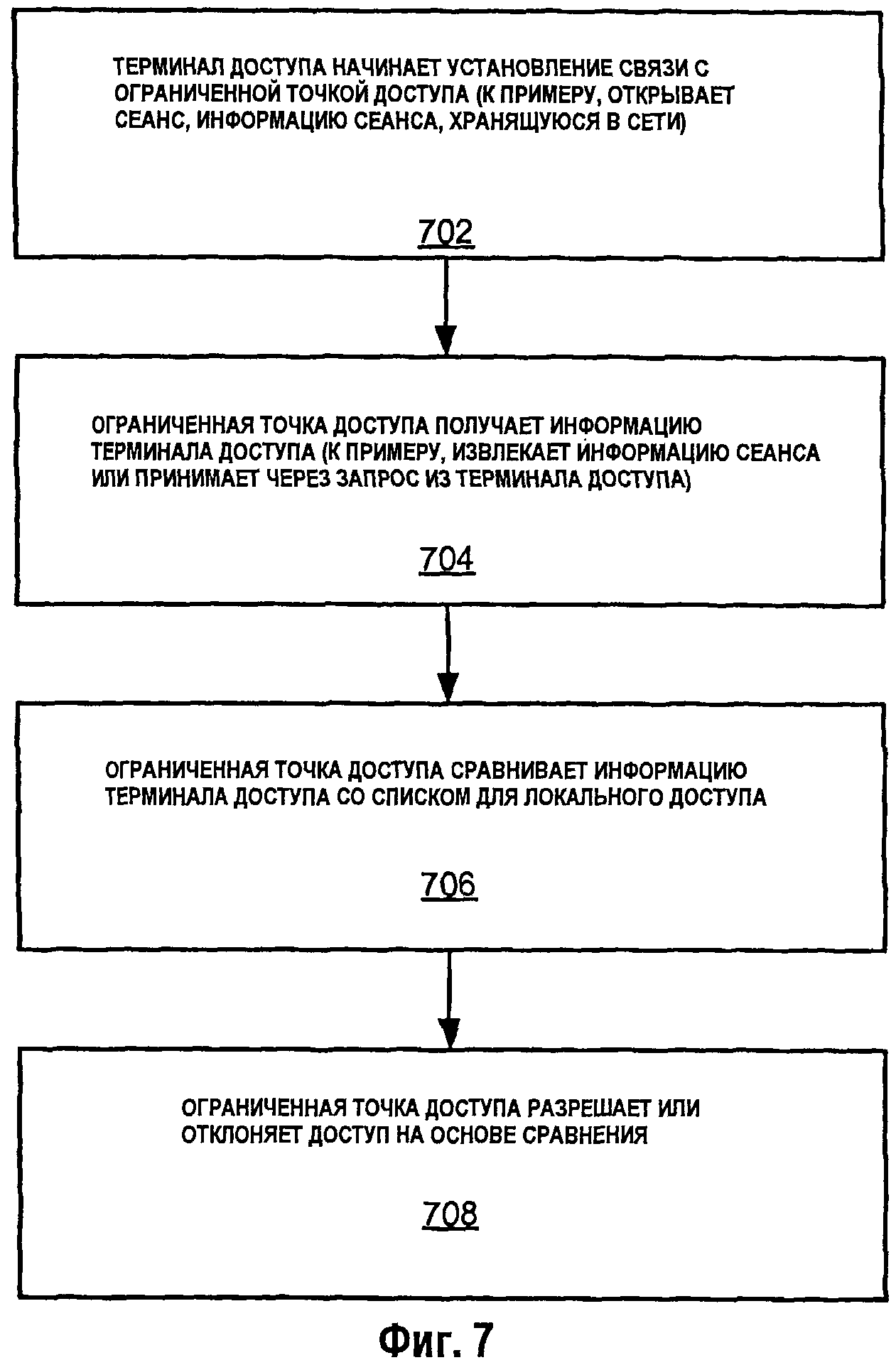

Фиг.7 является блок-схемой последовательности операций способа для нескольких примерных аспектов операций, которые могут использоваться для того, чтобы предоставлять управление доступом;

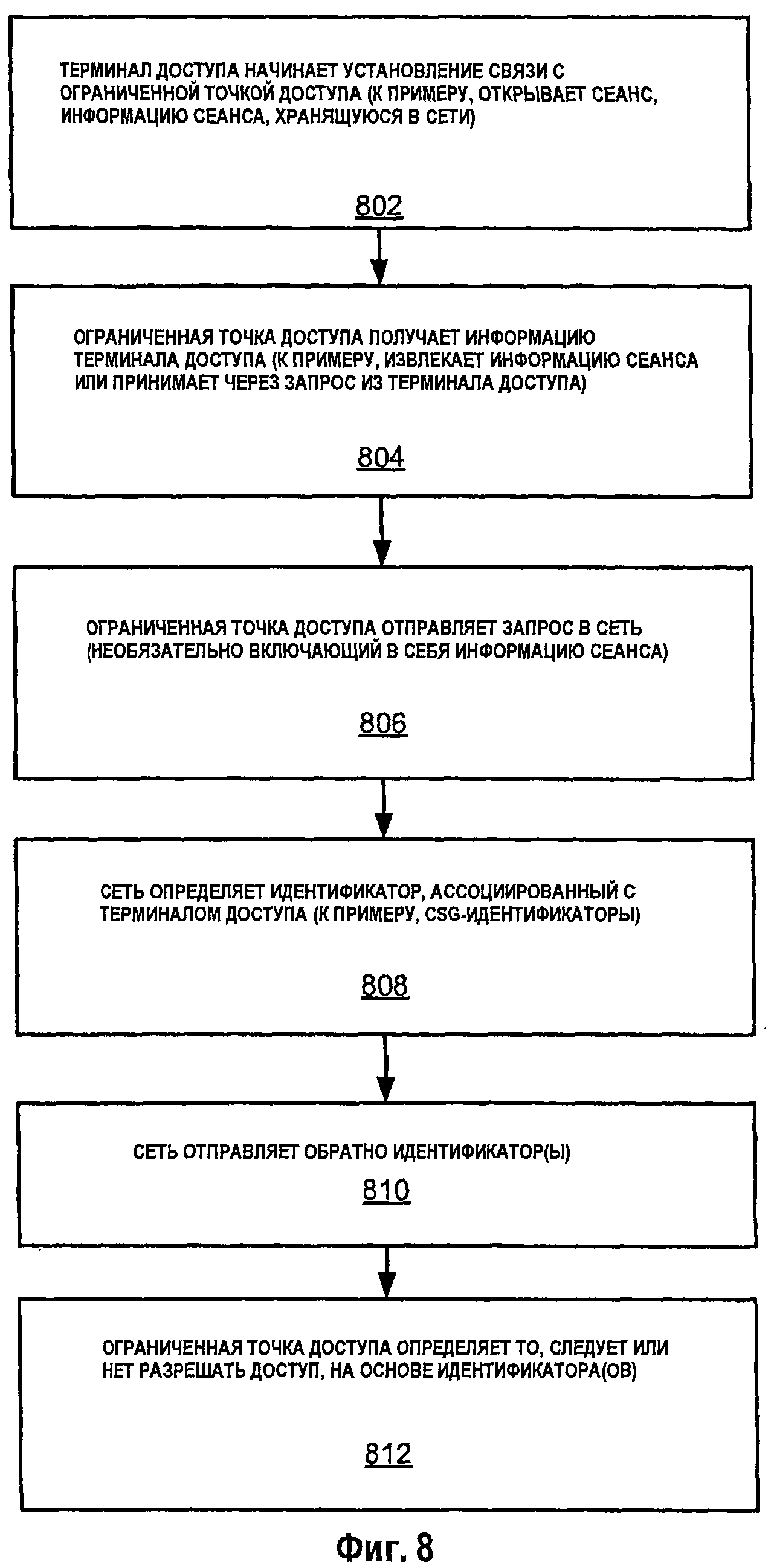

Фиг.8 является блок-схемой последовательности операций способа для нескольких примерных аспектов операций, которые могут использоваться для того, чтобы предоставлять управление доступом;

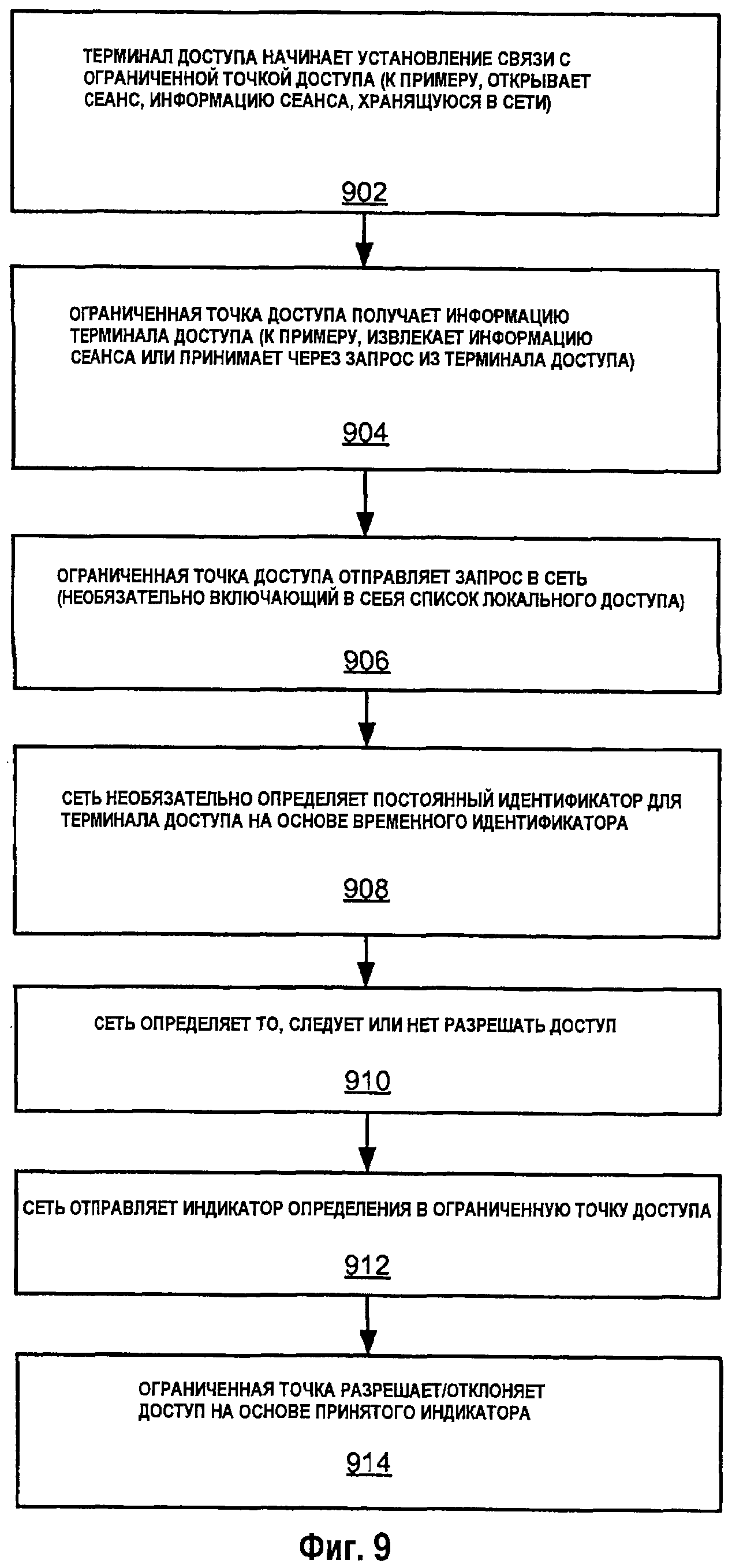

Фиг.9 является блок-схемой последовательности операций способа для нескольких примерных аспектов операций, которые могут использоваться для того, чтобы предоставлять управление доступом;

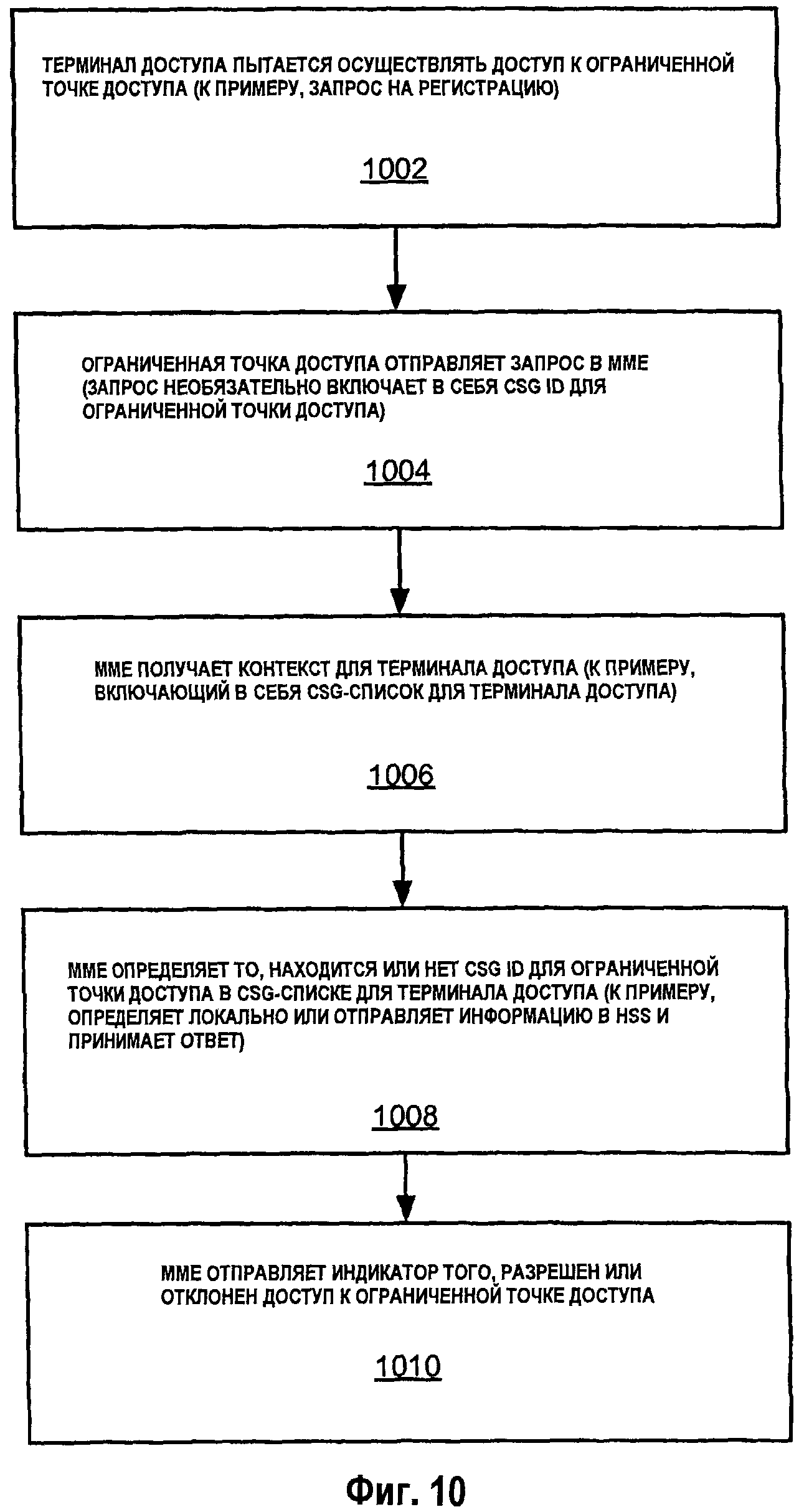

Фиг.10 является блок-схемой последовательности операций способа для нескольких примерных аспектов операций, которые могут использоваться для того, чтобы предоставлять управление доступом;

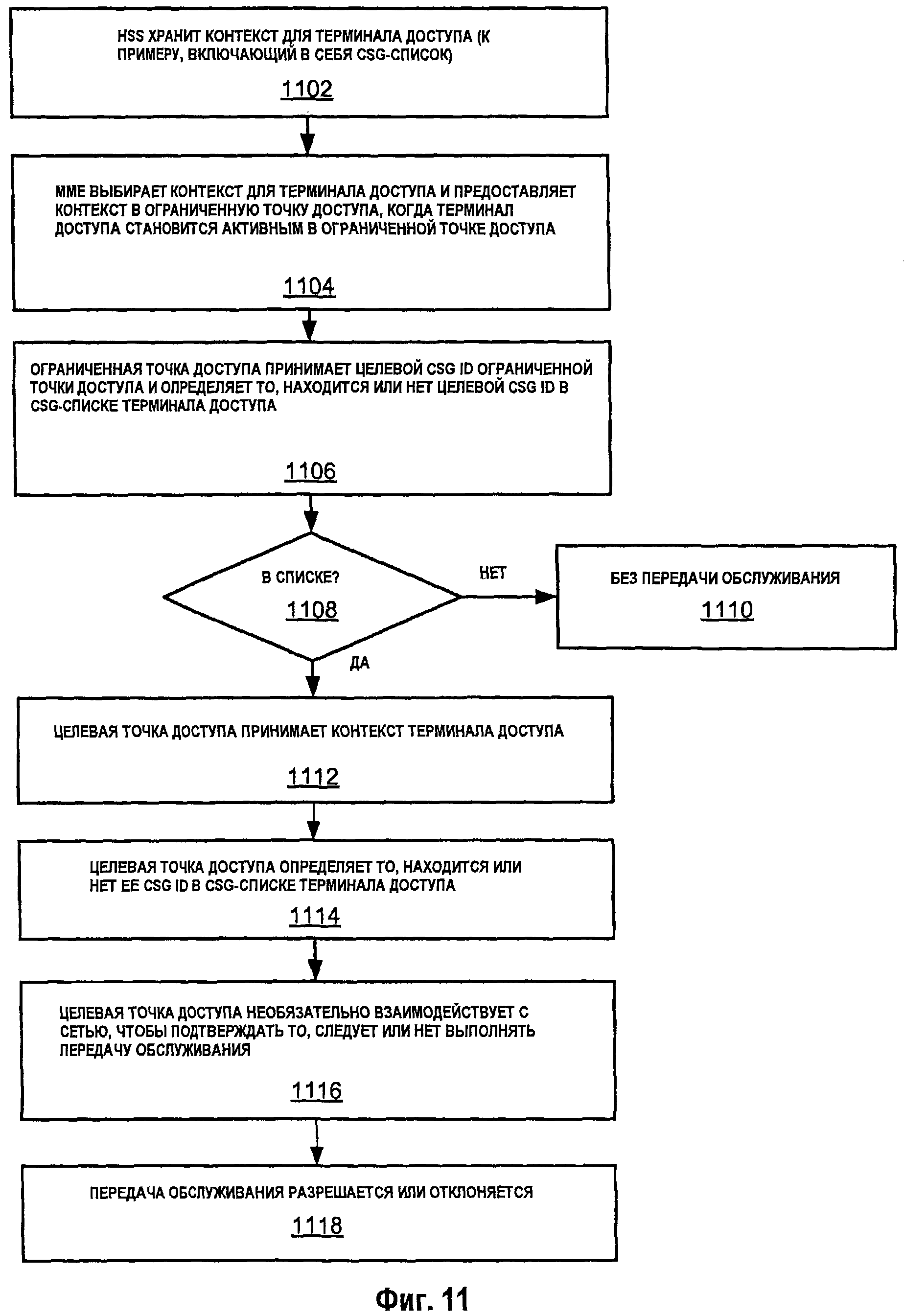

Фиг.11 является блок-схемой последовательности операций способа для нескольких примерных аспектов операций, которые могут использоваться для того, чтобы предоставлять управление доступом;

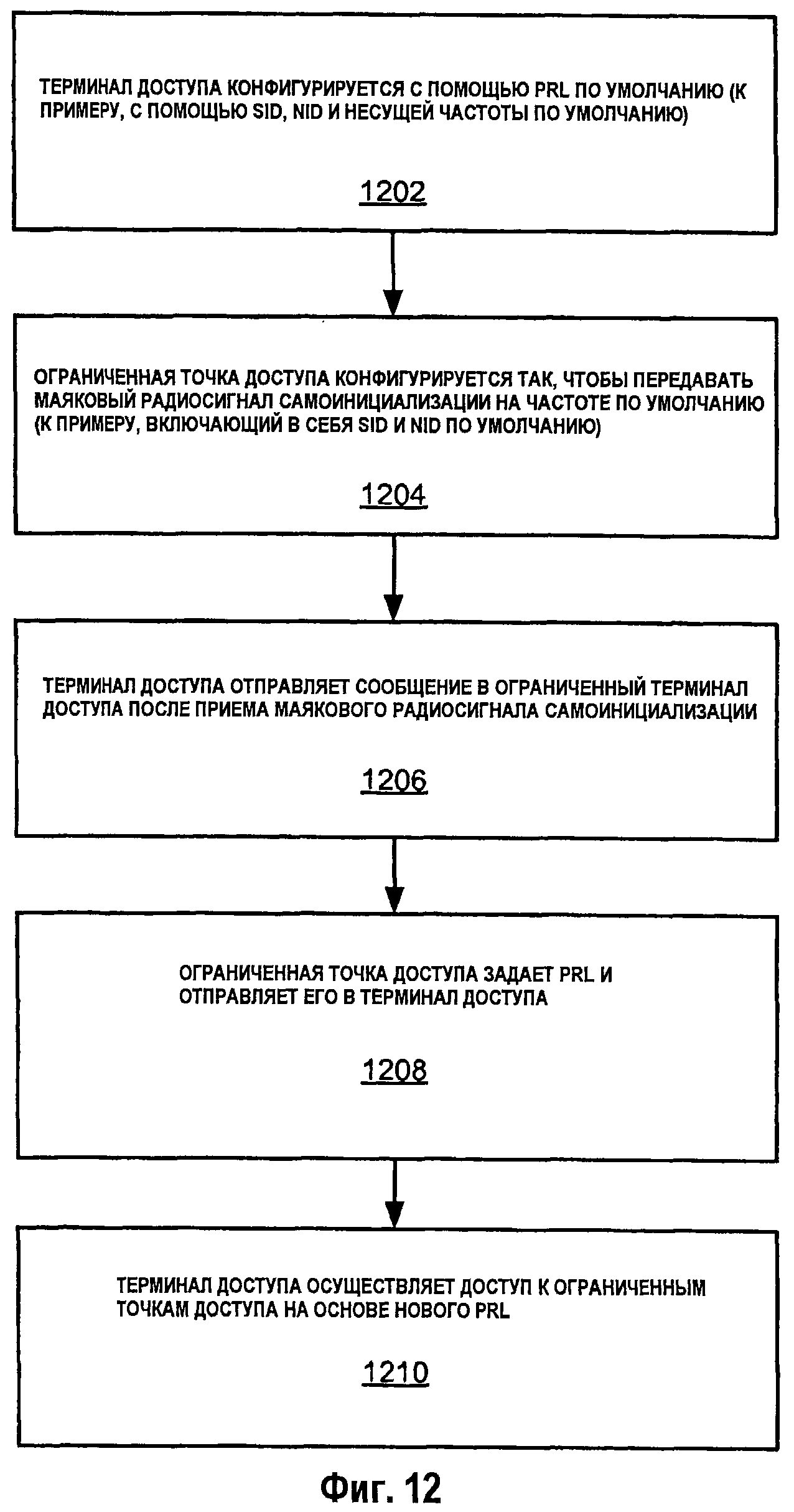

Фиг.12 является блок-схемой последовательности операций способа для нескольких примерных аспектов операций, которые могут использоваться для того, чтобы инициализировать терминал доступа;

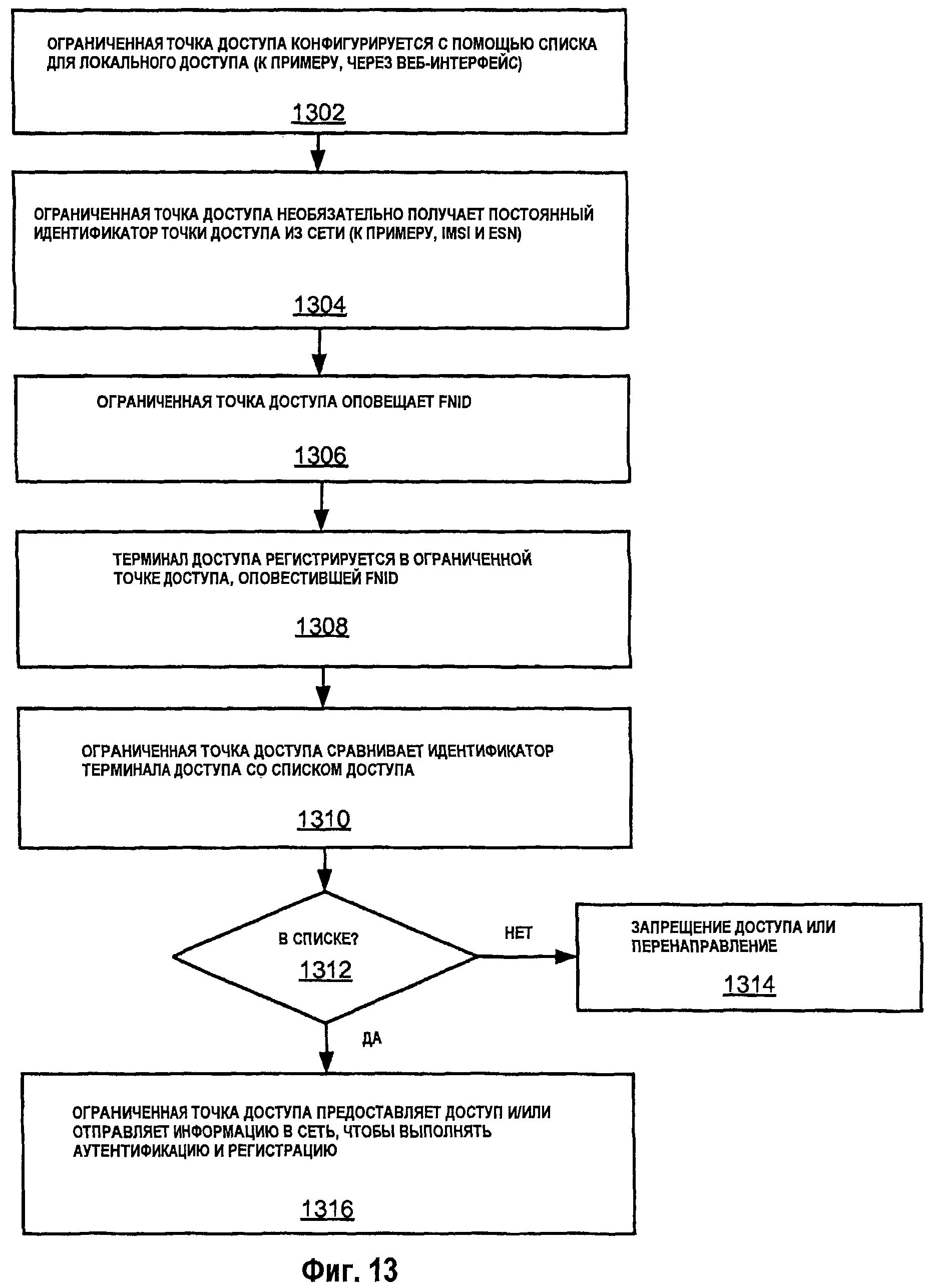

Фиг.13 является блок-схемой последовательности операций способа для нескольких примерных аспектов операций, которые могут использоваться для того, чтобы предоставлять управление доступом;

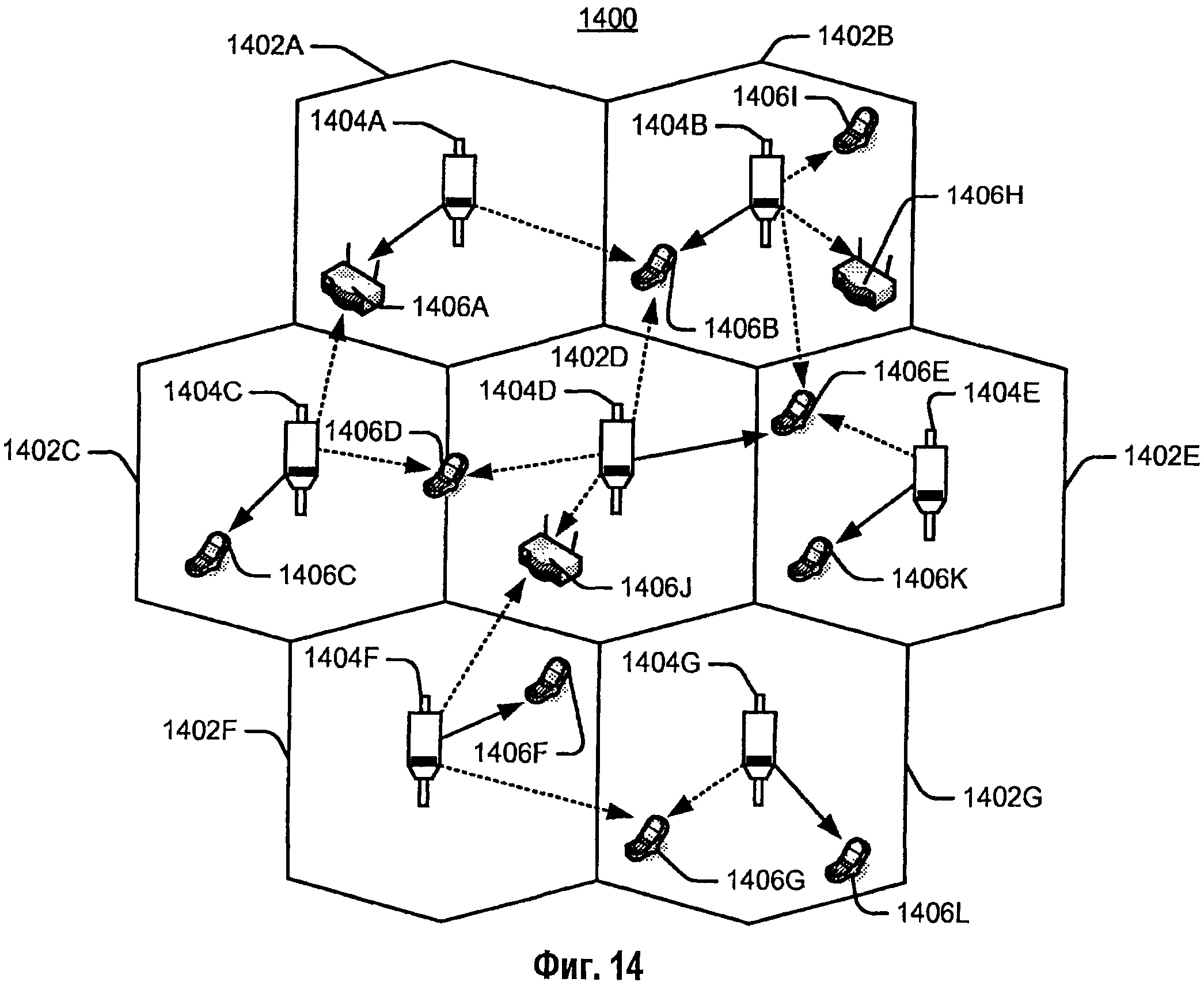

Фиг.14 является упрощенной схемой системы беспроводной связи;

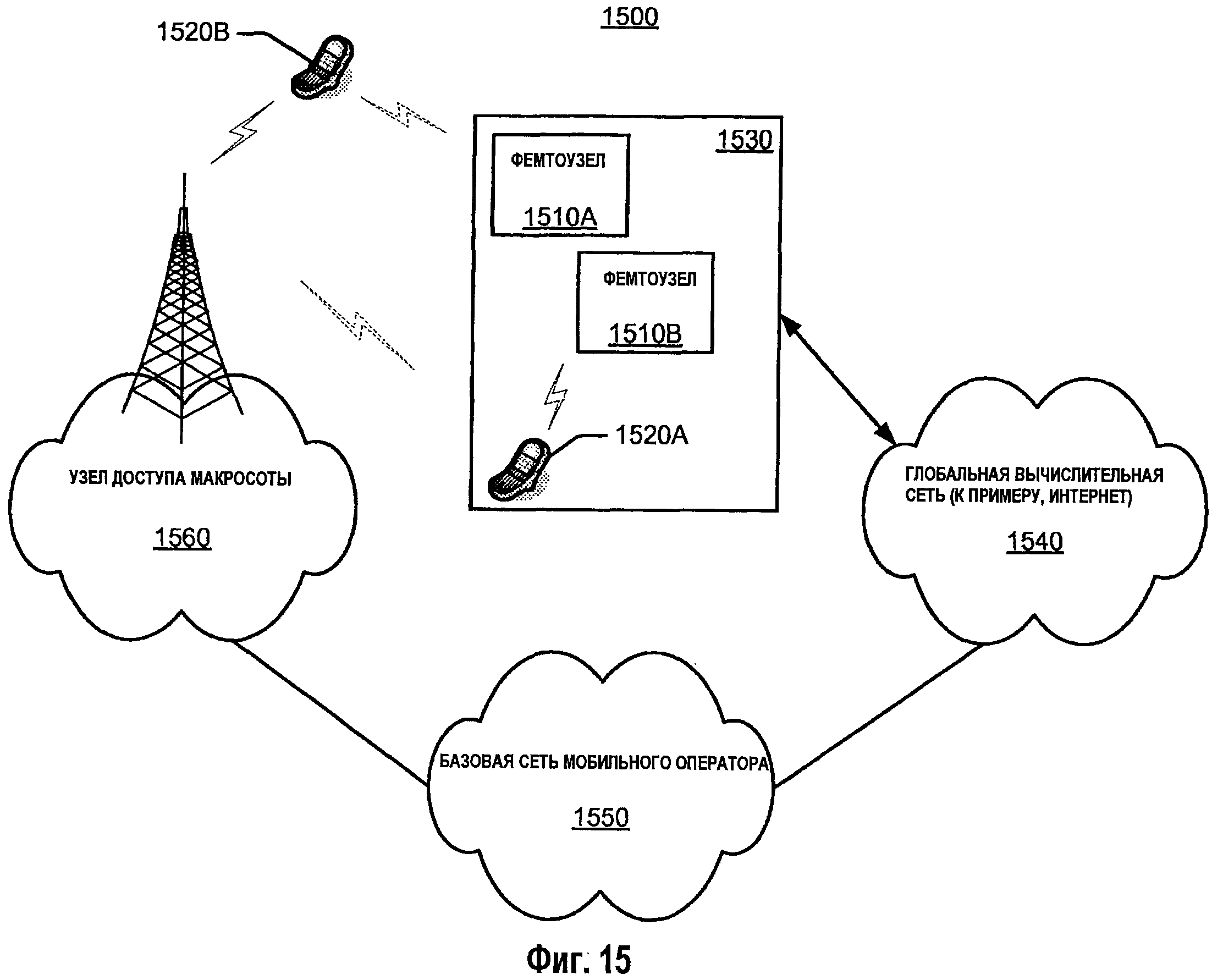

Фиг.15 является упрощенной схемой системы беспроводной связи, включающей в себя фемтоузлы;

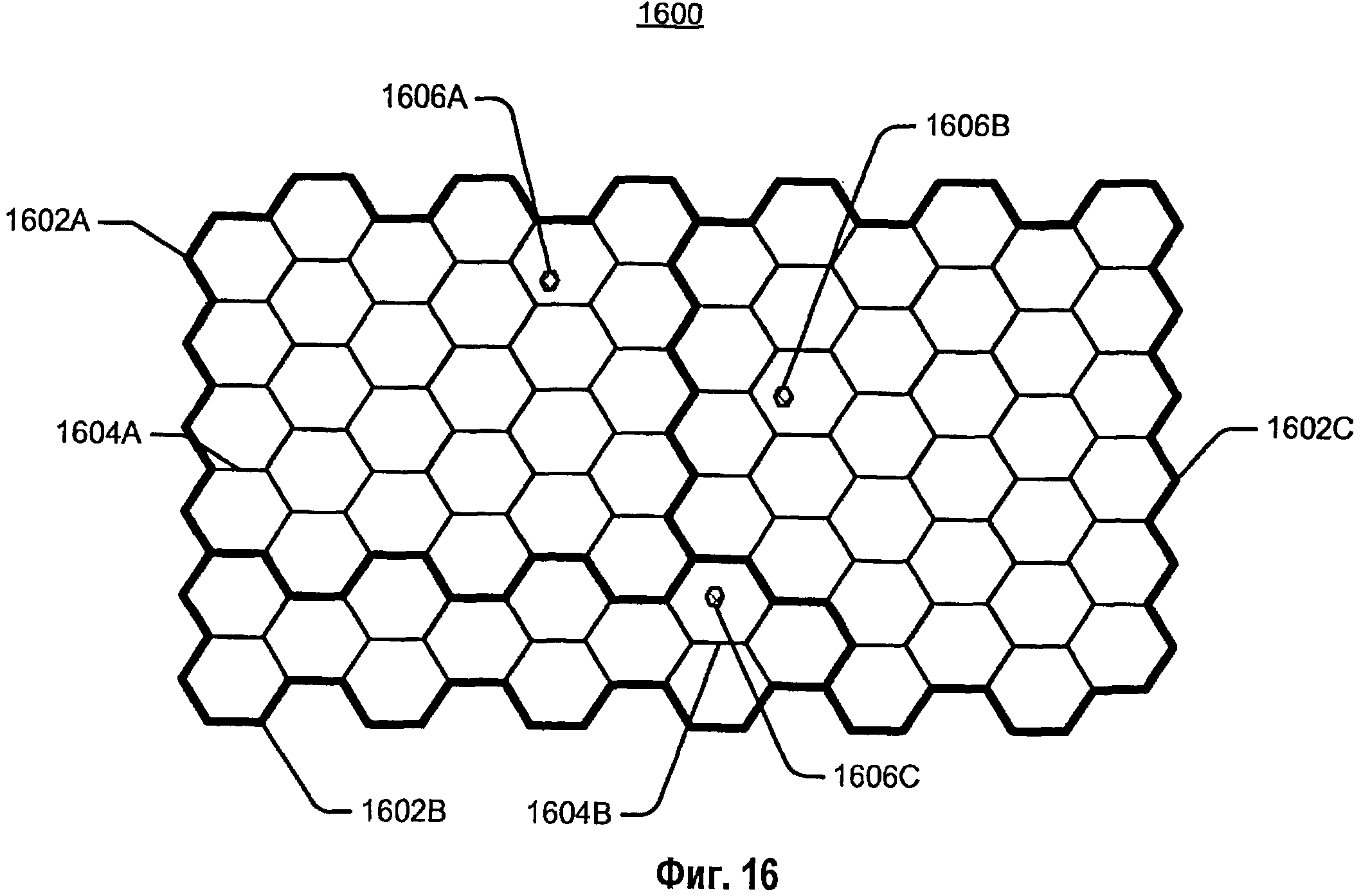

Фиг.16 является упрощенной схемой, иллюстрирующей зоны покрытия для беспроводной связи;

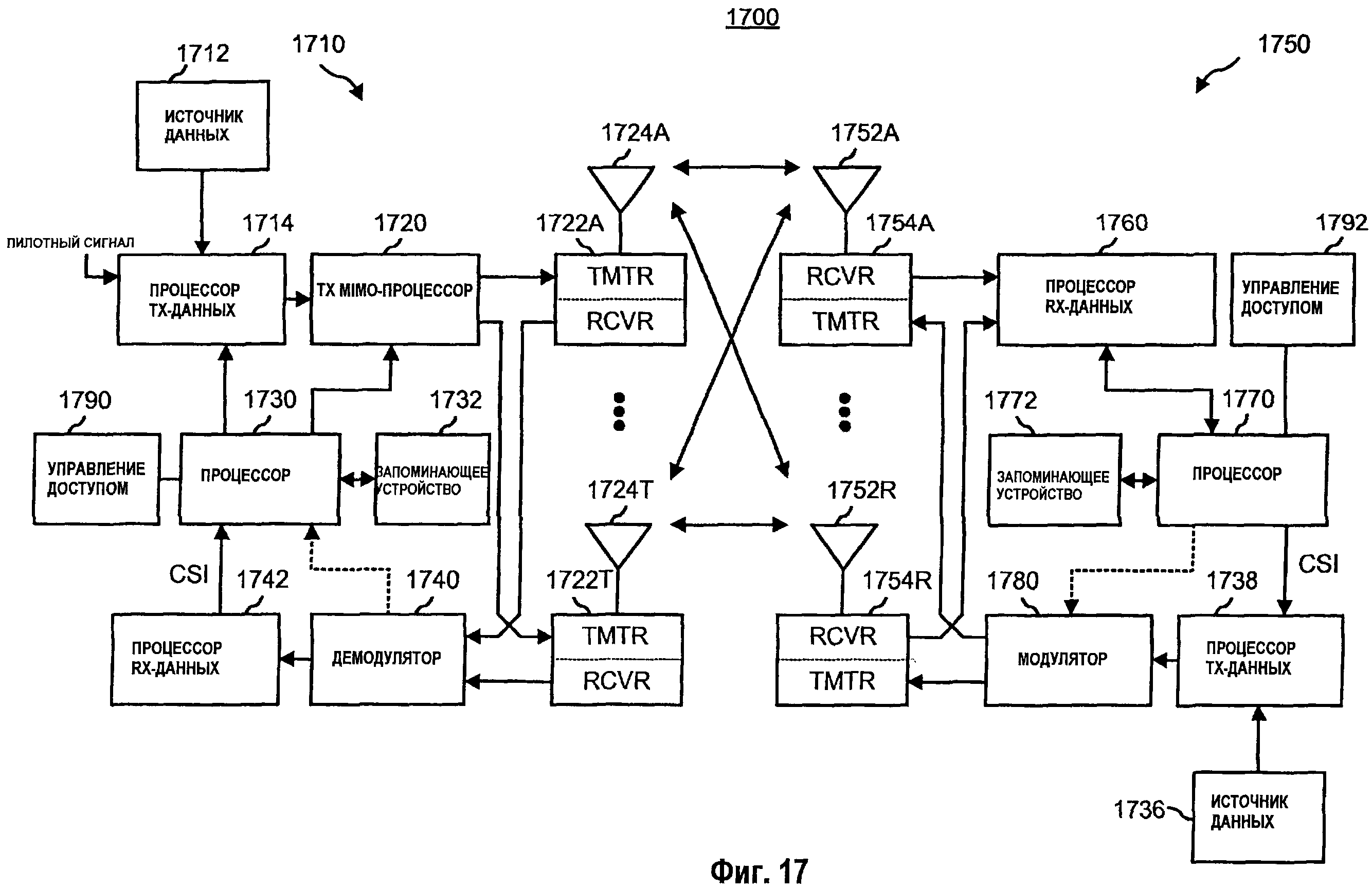

Фиг.17 является упрощенной блок-схемой нескольких примерных аспектов компонентов связи; и

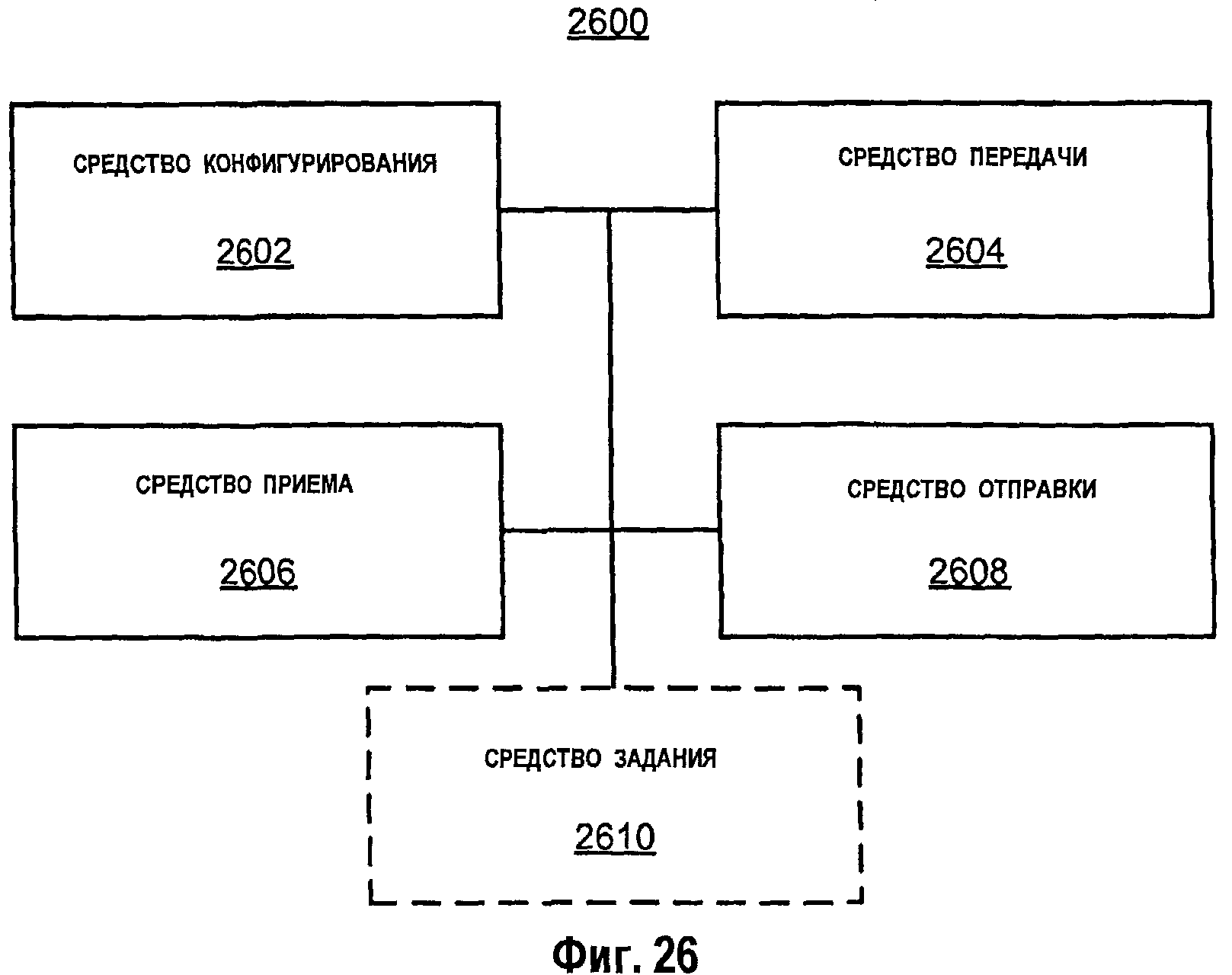

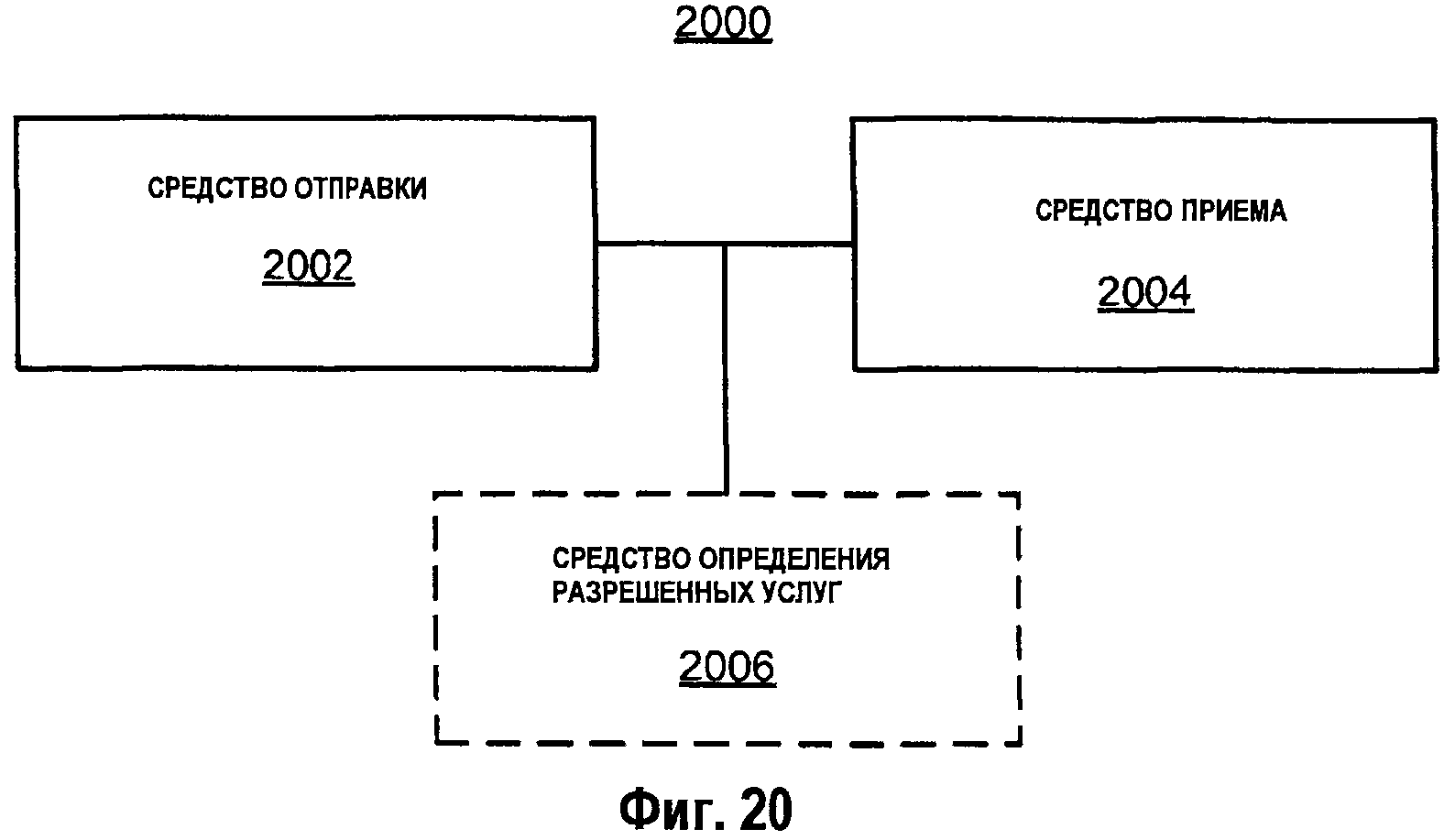

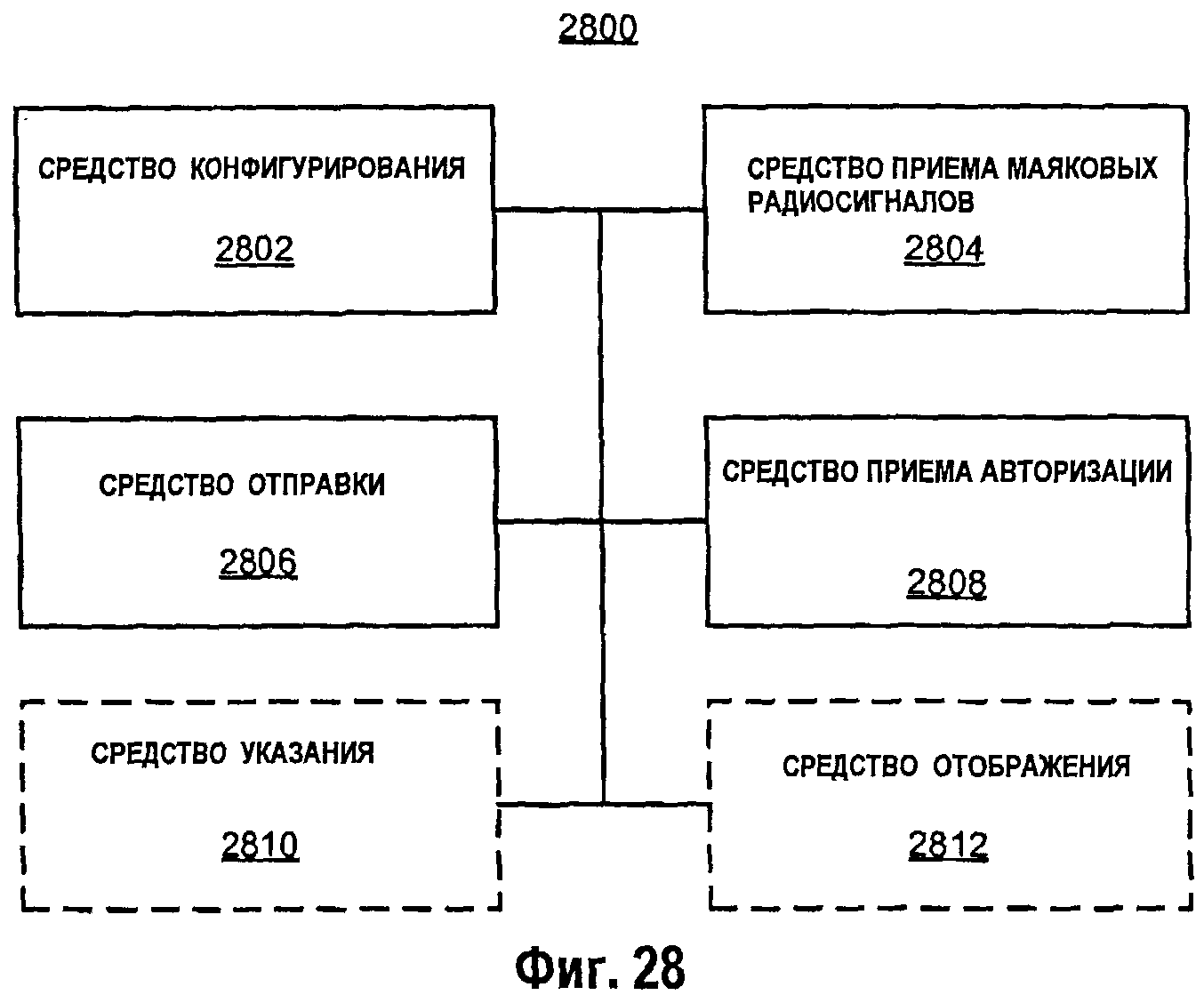

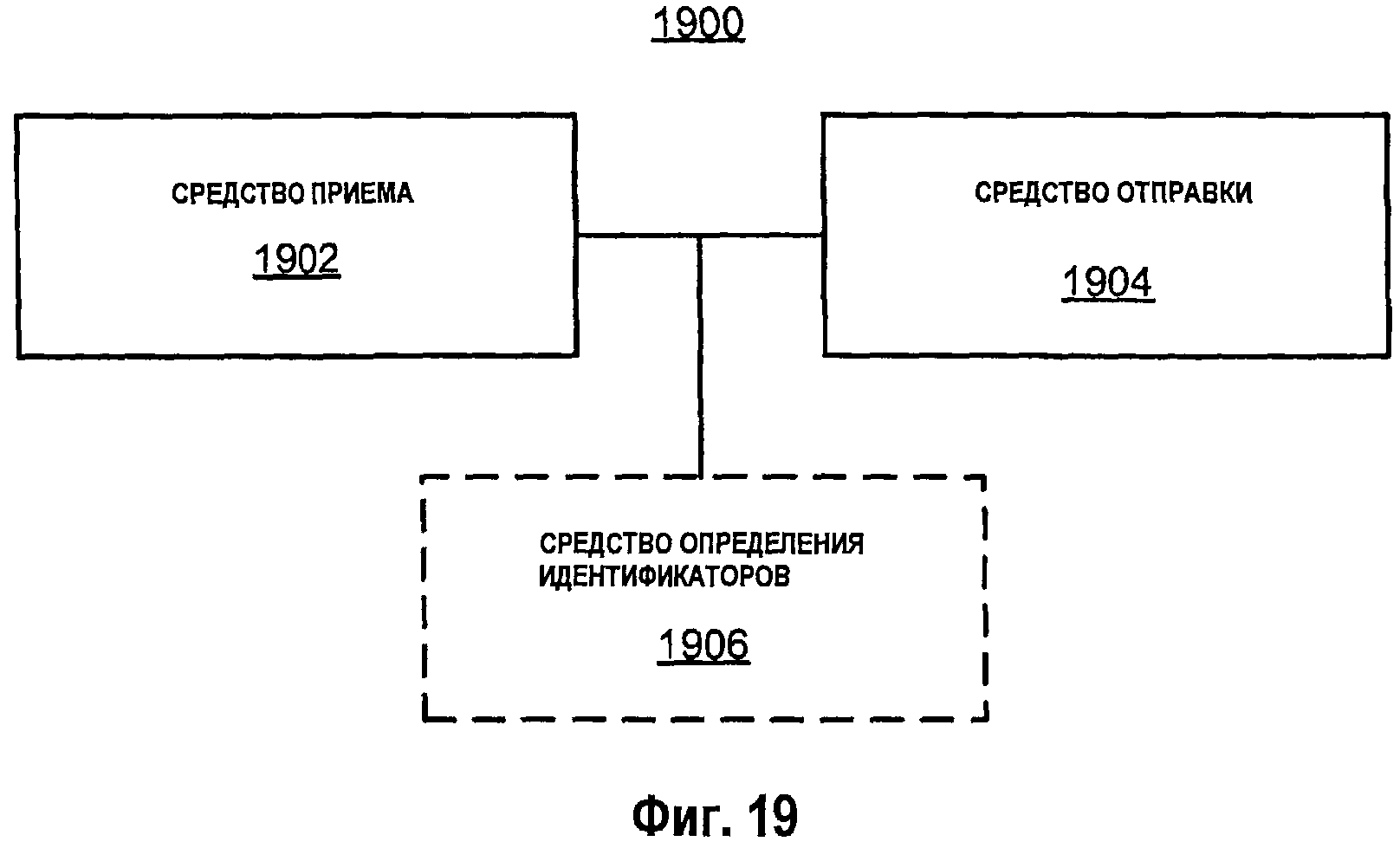

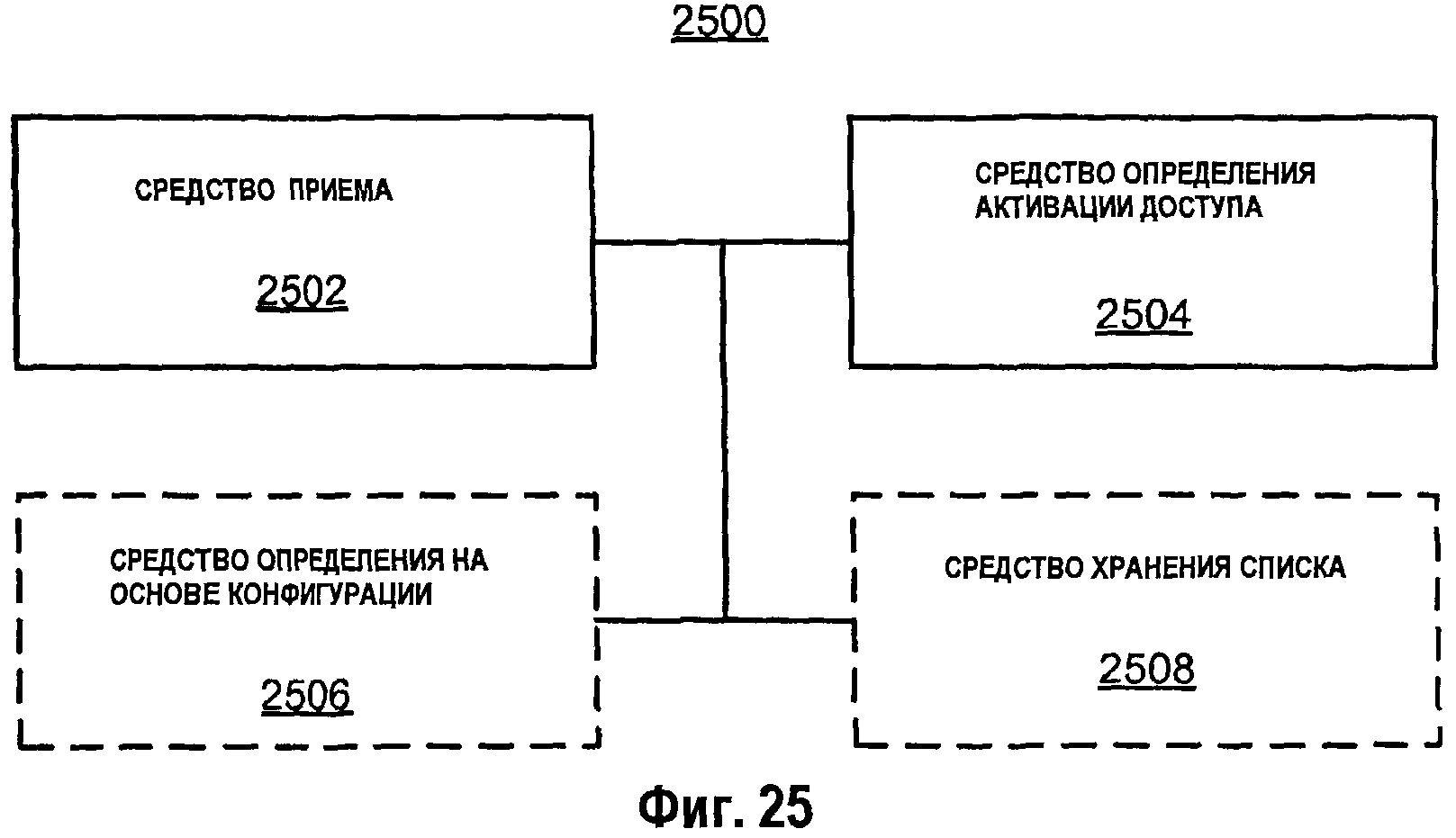

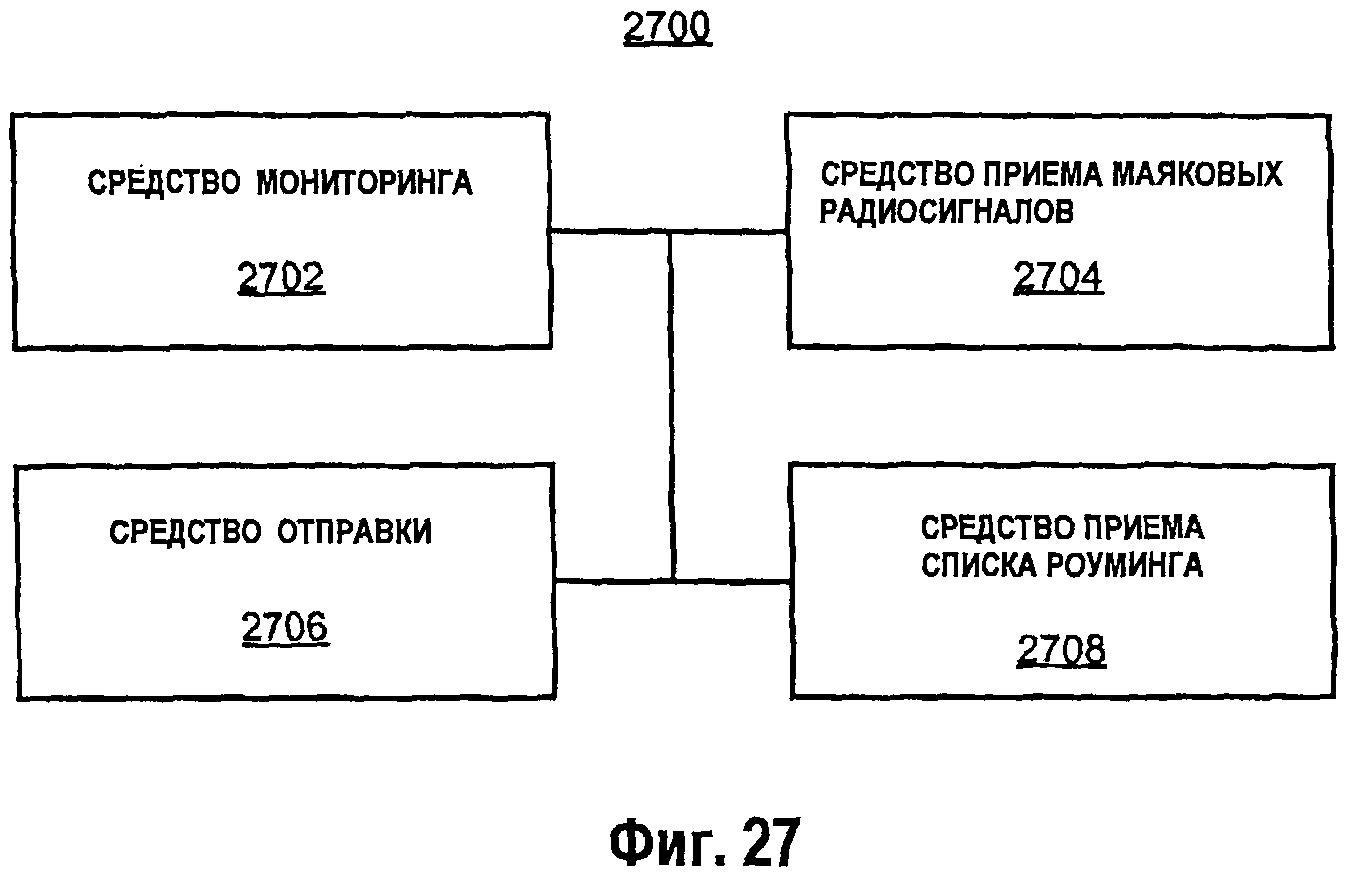

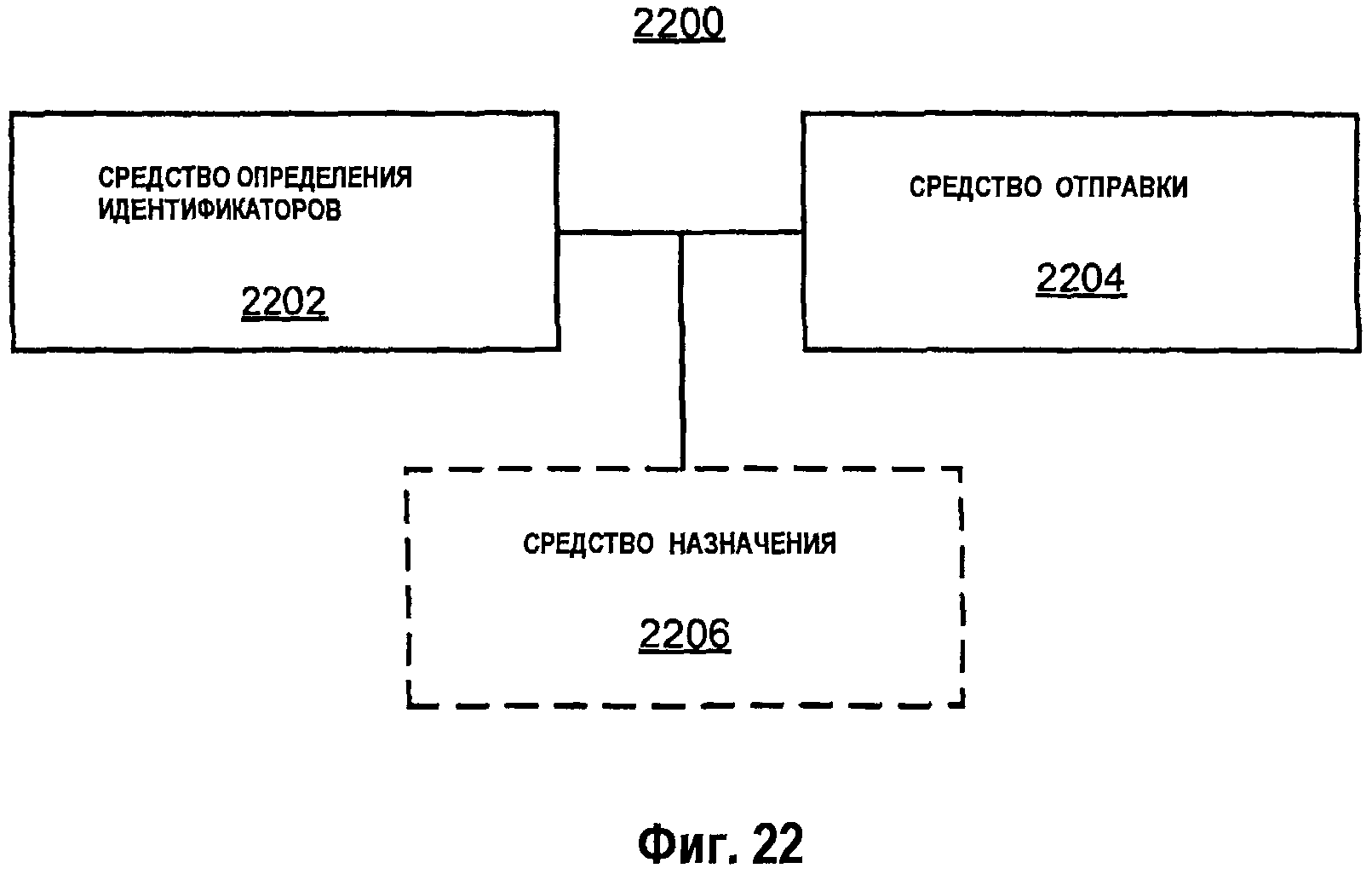

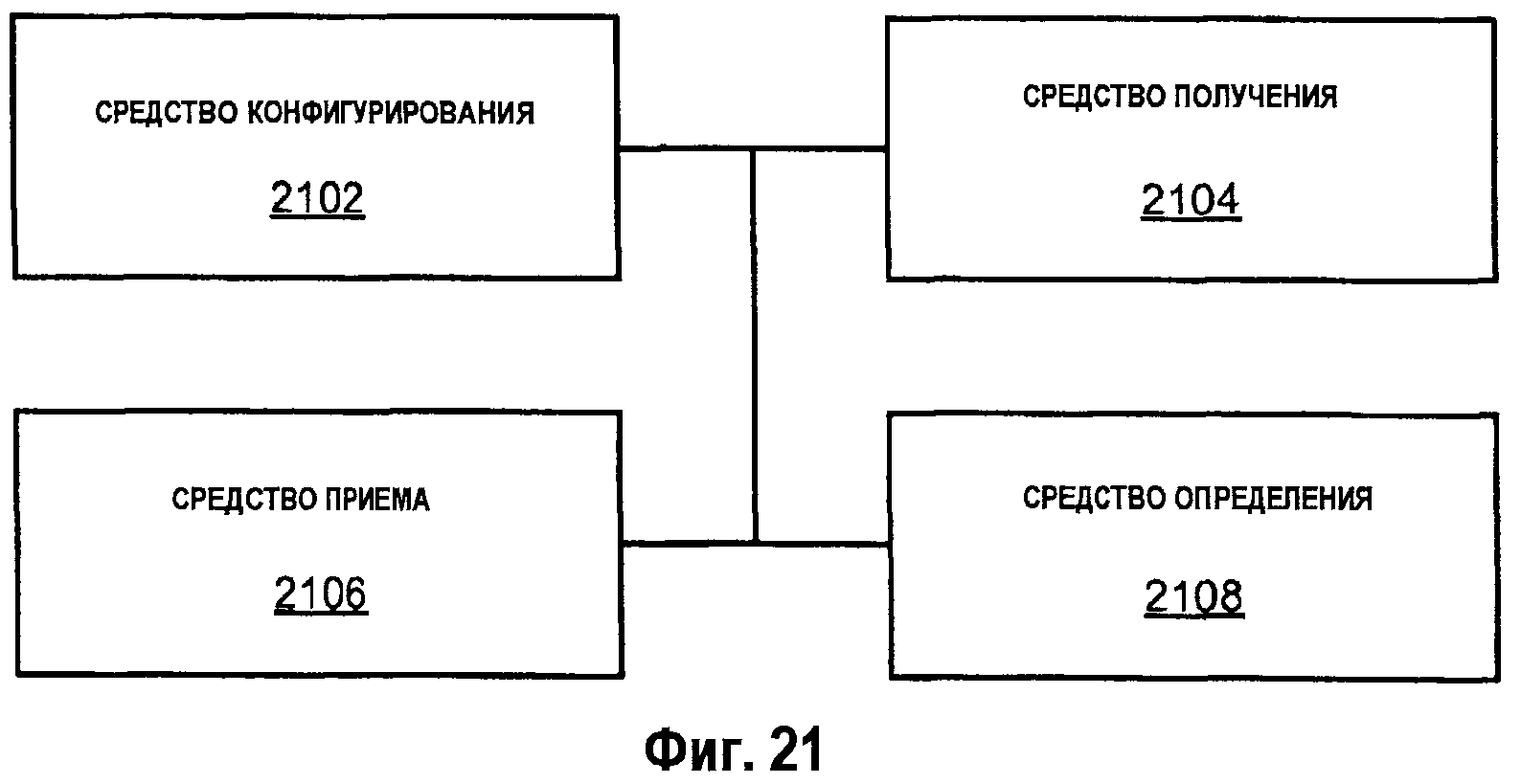

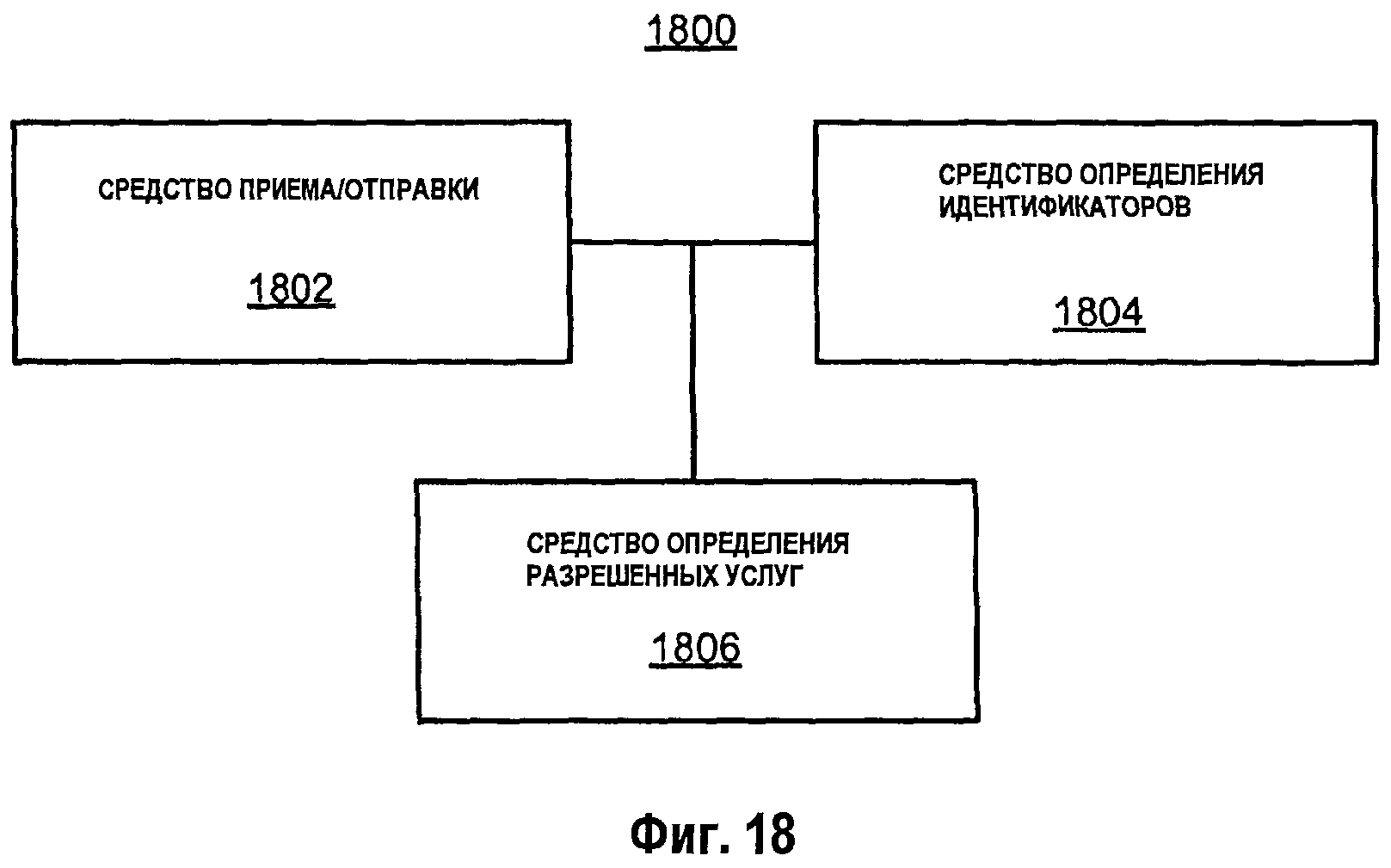

Фиг.18-28 являются упрощенными блок-схемами нескольких примерных аспектов устройств, выполненных с возможностью предоставлять инициализацию и/или управление доступом, как рассматривается в данном документе.

В соответствии с установившейся практикой различные признаки, проиллюстрированные на чертежах, могут не быть нарисованы в масштабе. Соответственно, размеры различных признаков могут быть произвольно увеличены или уменьшены для ясности. Помимо этого, некоторые из чертежей могут быть упрощены для ясности. Таким образом, чертежи могут не иллюстрировать все компоненты данного устройства (к примеру, устройства) или способа. Наконец, аналогичные номера ссылок могут использоваться для того, чтобы обозначать аналогичные признаки по всему подробному описанию и чертежам.

Подробное описание изобретения

Различные аспекты раскрытия сущности описываются ниже. Должно быть очевидным то, что идеи в данном документе могут быть осуществлены во множестве форм, и что все конкретные структуры, функции или и то, и другое, раскрытые в данном документе, являются просто характерными. На основе идей в данном документе специалисты в данной области техники должны принимать во внимание, что аспекты, раскрытые в данном документе, могут быть реализованы независимо от любых других аспектов, и что два или более из этих аспектов могут быть комбинированы различными способами. Например, устройство может быть реализовано или способ может быть использован на практике с помощью любого числа аспектов, изложенных в данном документе. Помимо этого, такое устройство может быть реализовано или способ может быть использован на практике с помощью другой структуры, функциональности или структуры и функциональности, помимо или отличной от одного или более аспектов, изложенных в данном документе. Кроме того, аспект может содержать по меньшей мере один элемент формулы изобретения.

Фиг.1 иллюстрирует несколько узлов в примерной системе 100 связи (к примеру, части сети связи). В целях иллюстрации различные аспекты раскрытия сущности описываются в контексте одного или более сетевых узлов, точек доступа и терминалов доступа, которые обмениваются данными друг с другом. Следует принимать во внимание, тем не менее, то, что идеи в данном документе могут быть применимы к другим типам устройств или другим аналогичным устройствам, которые упоминаются с использованием других терминов.

Точки 102 и 104 доступа в системе 100 предоставляют одну или более услуг (к примеру, возможности подключения к сети) для одного или более беспроводных терминалов (к примеру, терминала 106 и/или 108 доступа), которые могут быть установлены в рамках или которые могут передвигаться по всей ассоциированной географической области. Помимо этого, точки 102 и 104 доступа могут обмениваться данными с одним или более сетевыми узлами 110, чтобы упрощать возможности подключения к глобальной вычислительной сети. Этот сетевой узел может принимать различные формы. Например, сетевой узел может содержать диспетчер мобильности или некоторый другой надлежащий сетевой объект (к примеру, объект базовой сети).

Точки 102 и 104 доступа могут быть ограничены В некоторых аспектах посредством чего каждая точка доступа предоставляет определенные услуги определенным терминалам доступа (к примеру, терминалам 106 и 108 доступа), но не другим терминалам доступа (к примеру, макротерминалу доступа, не показан). Например, точки 102 и 104 доступа могут быть ограничены так, чтобы не предоставлять другим терминалам доступа по меньшей мере одно из следующего: регистрация, передача служебных сигналов, речевой вызов, доступ к данным или любая другая услуга сотовой связи. Ограниченные точки доступа могут развертываться произвольно организующимся (ad hoc) способом. Например, заданный домовладелец может устанавливать и конфигурировать собственную ограниченную точку доступа.

Фиг.2 предоставляет краткий обзор нескольких операций, которые могут выполняться для того, чтобы упрощать развертывание ограниченных точек доступа и терминалов доступа, которые авторизованы на то, чтобы использовать эти точки доступа. В некоторых аспектах эти операции могут использоваться для того, чтобы предоставлять возможность ограниченному узлу доступа определять свои идентификационные данные, определять идентификационные данные терминалов доступа, которым разрешено осуществлять доступ (к примеру, подключаться) к ограниченной точке доступа, и подтверждать идентификационные данные терминала доступа (к примеру, терминала доступа, который пытается осуществлять доступ к ограниченной точке доступа). В некоторых аспектах эти операции могут использоваться для того, чтобы предоставлять возможность терминалу доступа определять свои идентификационные данные, определять идентификационные данные ограниченной точки доступа, к которой терминалу доступа разрешено осуществлять доступ, преобразовывать временные идентификационные данные терминала доступа в постоянные идентификационные данные и подтверждать идентификационные данные точки доступа (к примеру, ограниченной точки доступа, к которой терминал доступа выполняет попытку осуществлять доступ).

Для удобства операции по фиг.2 (или любые другие операции, поясненные или рассматриваемые в данном документе) могут описываться как выполняемые посредством конкретных компонентов (к примеру, компонентов системы 100 и/или компонентов системы 300, как показано на фиг.3). Следует принимать во внимание, тем не менее, что эти операции могут быть выполнены посредством других типов компонентов и могут быть выполнены с помощью другого числа компонентов. Также следует принимать во внимание, что одна или более из операций, описанных в данном документе, возможно, не используются в данной реализации.

Фиг.3 иллюстрирует несколько примерных компонентов, которые могут быть включены в сетевой узел 110 (к примеру, диспетчер мобильности, центр коммутации мобильной связи или обслуживающий узел поддержки GPRS), точку 102 доступа и терминал 106 доступа в соответствии с идеями в данном документе. Следует принимать во внимание, что компоненты, проиллюстрированные для данного одного из этих узлов, также могут быть включены в другие узлы в системе связи. Например, терминал 108 доступа может включать в себя компоненты, аналогичные описанным для терминала 106 доступа, и точка 104 доступа может включать в себя компоненты, аналогичные описанным для точки 102 доступа.

Сетевой узел 110, точка 102 доступа и терминал 106 доступа включают в себя приемо-передающие устройства 302, 304 и 306, соответственно, для обмена данными друг с другом и с другими узлами. Приемо-передающее устройство 302 включает в себя передающее устройство 308 для отправки сигналов (к примеру, сообщений) и приемное устройство 310 для приема сигналов. Приемо-передающее устройство 304 включает в себя передающее устройство 312 для передачи сигналов и приемное устройство 314 для приема сигналов. Приемо-передающее устройство 306 включает в себя передающее устройство 316 для передачи сигналов и приемное устройство 318 для приема сигналов.

Сетевой узел 110, точка 102 доступа и терминал 106 доступа также включают в себя различные другие компоненты, которые могут использоваться в связи с инициализацией узлов и управлением доступом, как рассматривается в данном документе. Например, сетевой узел 110, точка 102 доступа и терминал 106 доступа могут включать в себя контроллеры 320, 322 и 324 связи, соответственно, для управления связью с другими узлами (к примеру, отправкой и приемом сообщений/индикаторов) и для предоставления другой связанной функциональности, рассматриваемой в данном документе. Сетевой узел 110, точка 102 доступа и терминал 106 доступа могут включать в себя контроллеры 326, 328 и 330 инициализации, соответственно, для инициализации узла и для предоставления другой связанной функциональности, рассматриваемой в данном документе. Сетевой узел 110, точка 102 доступа и терминал 106 доступа могут включать в себя контроллеры 332, 334 и 336 доступа, соответственно, для предоставления управления доступом и для предоставления другой связанной функциональности, рассматриваемой в данном документе. В целях иллюстрации все узлы иллюстрируются на фиг.3 как имеющие функциональность, касающуюся инициализации и управления доступом. В некоторых реализациях, тем не менее, один или более из этих компонентов, возможно, не используются в данном узле. Нижеприведенное пояснение описывает несколько различных схем (к примеру, в связи с различными чертежами) для инициализации сетевых узлов и предоставления управления доступом. Для удобства, на этих различных схемах, сетевой узел 110, точка 102 доступа и терминал 106 доступа могут упоминаться как имеющие различную функциональность и могут упоминаться как представляющие различные типы узлов (к примеру, в различных реализациях сетевой узел 110 может представлять SRNC или MME, или AAA, и т.д.). Следует принимать во внимание, тем не менее, что в данной реализации сетевой узел 110, точка 102 доступа и терминал 106 доступа могут быть выполнены конкретным способом.

Снова ссылаясь на фиг.2, как представлено посредством этапа 202, каждый терминал доступа (к примеру, терминал 106 доступа) в системе может инициализироваться, чтобы предоставлять связь с одной или более точками доступа (к примеру, точкой 102 доступа). В примере по фиг.3 эти операции могут выполняться, например, посредством работы контроллеров 326 и 330 инициализации.

В некоторых аспектах оператор может назначать уникальный идентификатор терминалу 106 доступа. В некоторых реализациях этот идентификатор содержит идентификатор доступа к сети (NAI) или международный номер цифровой сети с интегрированными службами для мобильной станции (MS ISDN). Альтернативно, идентификационные данные абонента, такие как международный идентификатор абонента мобильной связи (IMSI), также могут извлекаться из модуля идентификации абонента, такого как SIM, USIM или VSIM, присутствующего в терминале доступа. В некоторых случаях этот идентификатор гарантированно является уникальным в рамках домена оператора (к примеру, всей сети, предоставленной посредством оператора сотовой связи). В некоторых реализациях такой идентификатор может быть частью информации сеанса для терминала 106 доступа. Например, идентификатор может отправляться в сетевой узел 110 (к примеру, сеансовый опорный сетевой контроллер, SRNC) посредством терминала 106 доступа, когда терминал 106 доступа создает сеанс, или идентификатор может проталкиваться в сетевой узел 110 от объекта аутентификации, авторизации и учета (AAA), как только сеанс создан. В некоторых реализациях идентификатор доступен для пользователя так, что пользователь может, например, конфигурировать свою ограниченную точку(ки) доступа, чтобы предоставлять услуги одному или более терминалам доступа. В некоторых реализациях терминалу доступа может назначаться временный идентификатор. Например, сеть может назначать постоянные и временные идентификаторы для терминала 106 доступа и хранить эти идентификаторы в сети. Помимо этого, сеть может отправлять временный идентификатор в терминал 106 доступа так, что терминал 106 доступа может использовать этот идентификатор, когда он осуществляет доступ к точке доступа.

Терминал 106 доступа также может инициализироваться с помощью идентификационных данных каждой точки доступа (к примеру, точки 102 доступа), к которой терминалу 106 доступа разрешено осуществлять доступ. Как подробнее описано ниже, это может заключать в себе, например, отправку идентификаторов точек доступа в терминал 106 доступа (к примеру, модель пассивного приема и активной передачи) и/или предоставление возможности терминалу 106 доступа выбирать точки доступа, к которым должен осуществлять доступ терминал 106 доступа (к примеру, модель активного приема и пассивной передачи). Терминал 106 доступа тем самым может хранить список авторизованных точек доступа (к примеру, белый список или список предпочтительных пользовательских зон), к которому терминал 106 доступа может обращаться по мере того, как перемещается через различные зоны покрытия беспроводной связи.

В некоторых реализациях пользователю терминала 106 доступа может указываться определять то, хочет он или нет разрешать терминалу 106 доступа осуществлять доступ к точке доступа. В некоторых реализациях терминал 106 доступа может автоматически разрешать доступ к точке доступа. В некоторых реализациях терминал 106 доступа может определять на основе конфигурационной информации в терминале 106 доступа то, следует разрешать доступ автоматически или требовать того, чтобы пользователь указывал, чтобы разрешать доступ. В некоторых реализациях пользователь может выбирать осуществлять доступ или выбирать не осуществлять доступ к одному или более терминалам доступа. В этом случае список разрешенного и/или отклоненного терминала(ов) доступа может храниться в терминале 106 доступа. Таким образом, терминал 106 доступа может не допускать (к примеру, автоматически предотвращать) попытки осуществлять доступ к точке доступа в списке.

Как представлено посредством этапа 204, каждая ограниченная точка доступа (к примеру, точка 102 доступа) в системе может инициализироваться, чтобы предоставлять связь с одним или более терминалами доступа (к примеру, терминалом 106 доступа). В примере по фиг.3 эти операции могут выполняться, например, посредством работы контроллеров 326 и 328 инициализации.

Например, уникальный идентификатор может назначаться точке 102 доступа или набору точек доступа (к примеру, точкам 102 и 104 доступа). Этот уникальный идентификатор отличается от уникального идентификатора устройства, который может назначаться для того, чтобы идентифицировать отдельные терминалы доступа в системе. Как подробнее описано ниже, такой идентификатор может содержать, например, специальный тип идентификатора сети (NID) или идентификатор подсети, или идентификатор, назначаемый группе терминалов доступа, которые имеют идентичные свойства ограниченного ассоциирования (к примеру, CSG). В некоторых случаях сеть может автономно назначать уникальный идентификатор. В некоторых случаях одна или более точек доступа могут запрашивать идентификатор (к примеру, посредством определения предложенного идентификатора и отправки его в сеть). В этих случаях сеть может определять то, используется уже или нет запрошенный идентификатор посредством одной или более других точек доступа. Если запрошенный идентификатор уже используется, сеть может выбирать другой идентификатор (к примеру, аналогичный идентификатор), который не используется посредством других точек доступа, и отправлять этот идентификатор в запрашивающую точку(и) доступа.

Точка 102 доступа также может инициализироваться с одним или более идентификаторами, ассоциированными с каждым терминалом доступа (к примеру, терминалом 106 доступа), которому разрешено осуществлять доступ к точке 102 доступа. Как подробнее описано ниже, это может заключать в себе, например, сохранение идентификаторов терминалов доступа в базе данных, управляемой посредством сети, и/или сохранение идентификаторов терминалов доступа в списке для локального доступа в точке 102 доступа.

В некоторых реализациях список управления доступом для данной ограниченной точки доступа может управляться в этой ограниченной точке доступа. Например, как пояснено ниже в связи с фиг.13, пользователь может конфигурировать свою точку доступа с использованием терминала доступа (к примеру, сотового телефона) или с использованием защищенной паролем веб-страницы, хостинг которой выполняется в ограниченной точке доступа.

Альтернативно, в некоторых реализациях список управления доступом для каждой ограниченной точки доступа в сети управляется в сети (к примеру, базовой сети). Например, как пояснено ниже в связи с фиг.4, список управления доступом может управляться на веб-странице, хостинг которой выполняется посредством оператора сети. Управление списком управления доступом в сети может предоставлять одно или более преимуществ в некоторых контекстах. В некоторых аспектах этот подход может предоставлять большую гибкость в политике. Например, оператор может ограничивать доступ к ограниченным точкам доступа при необходимости, и оператор может проверять записи (к примеру, для терминалов доступа) в одной схеме тарификации и оплаты абонентских услуг. Помимо этого, сеть может быть более надежной, чем отдельные точки доступа. Следовательно, надежность списка управления доступом может повышаться. Кроме того, поскольку список управления доступом не может отправляться в ограниченную точку доступа, может не быть необходимости предоставлять прямой интерфейс с ограниченными точками доступа (к примеру, прикладное программное обеспечение, USB-порты и т.д.). Кроме того, с помощью списков централизованного управления доступом может быть проще управлять несколькими ограниченными точками доступа, которые принадлежат общей организации.

Как только ограниченная точка доступа инициализирована, она может оповещать о своем назначенном идентификаторе по радиоинтерфейсу. Например, точка 102 доступа может передавать в широковещательном режиме свой идентификатор как часть параметров сектора или некоторым другим надлежащим способом.

Как представлено посредством этапа 206, как только терминал доступа инициализирован, терминал доступа может отслеживать сигналы (к примеру, пилотные сигналы/маяковые радиосигналы), передаваемые в широковещательном режиме посредством близлежащих точек доступа. Как пояснено подробно ниже, если терминал 106 доступа идентифицирует сигналы из точки 102 доступа (к примеру, в сценарии, где терминалу 106 доступа разрешено осуществлять доступ к точке 102 доступа), терминал 106 доступа может запрашивать доступ к этой точке 102 доступа. Идентификация доступной точки доступа посредством терминала 106 доступа может заключать в себе, например, сравнение идентификатора, ассоциированного с точкой 102 доступа, с доверенным списком 338 авторизованных точек доступа (к примеру, белым списком), хранимым посредством терминала 106 доступа. В примере по фиг.3 эти и другие связанные с доступом операции могут выполняться, например, посредством работы контроллера 336 доступа.

Как представлено посредством этапа 208, точка 102 доступа и/или один или более сетевых узлов (к примеру, сетевой узел 110) могут определять то, разрешать или нет терминалу 106 доступа осуществлять доступ к точке 102 доступа. Эта операция управления доступом может заключать в себе, например, подтверждение идентификационных данных терминала 106 доступа и сравнение идентификатора терминала 106 доступа со списком авторизованных терминалов доступа, хранимым посредством точки 102 доступа (к примеру, списком 340 для локального доступа), и/или хранимым посредством сетевого узла 110 (к примеру, списком 342 для доступа к сетевой базе данных). В примере по фиг.3 эти и другие связанные с доступом операции могут выполняться, например, посредством работы контроллера 334 доступа и/или контроллера 332 доступа.

С учетом вышеуказанного краткого обзора дополнительные подробности, касающиеся инициализации и управления доступом, описываются со ссылкой на фиг.4-13. Следует принимать во внимание на основе идей в данном документе, что одна или более из операций, описанных в связи с данным одним из этих чертежей, может использоваться вместе с операциями, описанными в другом из этих чертежей. Для удобства эти операции описываются в отношении компонентов по фиг.1. Следует принимать во внимание, что эти операции также могут быть применимы к другим узлам в сети.

Ссылаясь первоначально на фиг.4, рассматриваются несколько операций, касающихся инициализации ограниченной точки доступа.

Как представлено посредством этапа 402, сетевой узел 110 назначает идентификатор (к примеру, уникальный идентификатор) для ограниченной точки доступа. В некоторых случаях этот идентификатор гарантированно является уникальным в рамках домена оператора (к примеру, всей сети, предоставленной посредством оператора сотовой связи). Например, сетевой объект может хранить базу данных идентификаторов, которая используется для того, чтобы обеспечивать уникальность любого назначенного идентификатора.

Идентификатор может принимать различные формы. В некоторых реализациях этот идентификатор содержит идентификатор сети (к примеру, идентификатор фемтосети, FNID). В некоторых реализациях идентификатор может содержать идентификатор закрытой абонентской группы (CSG ID). Как упомянуто выше, набор ограниченных точек доступа (к примеру, ассоциированный с одним административным доменом) может совместно использовать общий идентификатор (к примеру, CSG ID). В некоторых реализациях набор FNID может быть ассоциирован с общим CSG. Например, CSG может назначаться организации, и различные FNID могут назначаться различным точкам доступа в организации (к примеру, в различных зданиях). В некоторых реализациях дополнительные идентификаторы, которые могут быть понятными для пользователей (к примеру, текстовые), также могут использоваться.

Уникальный идентификатор может инициализироваться различными способами. Например, в некоторых случаях идентификатор выбирается и конфигурируется, когда пользователь активирует ограниченную точку доступа. Здесь идентификатор может конфигурироваться оператором в точке продажи или некоторым другим способом.

Как представлено посредством этапа 404, формируется список терминалов доступа, которым разрешено осуществлять доступ к точке 102 доступа (и, если применимо, ко всем остальным точкам доступа в заданном наборе точек доступа). Этот список доступа может включать в себя, например, идентификаторы терминалов доступа, как пояснено в данном документе. Таким образом, такой идентификатор может идентифицировать отдельный терминал доступа (к примеру, NAI или IMSI, или MS ISDN) или набор из одного или более терминалов доступа (к примеру, одного или более терминалов доступа, ассоциированных с данной CSG). Помимо этого, список доступа может указывать разрешения (к примеру, условия для доступа), ассоциированные с данным терминалом доступа.

В некоторых реализациях список доступа может управляться с помощью веб-узла 344 (к примеру, доступного посредством компьютера, телефона или некоторого другого надлежащего устройства). Таким образом, владелец или пользователь точки 102 доступа может осуществлять доступ к веб-узлу, чтобы добавлять, удалять или редактировать записи терминалов доступа в списке доступа. Например, чтобы предоставлять возможность домашнему или приглашенному терминалу доступа (к примеру, терминалу 108 доступа) осуществлять доступ к точке 102 доступа, пользователь может добавлять постоянный NAI терминала доступа в список доступа через веб-страницу. Здесь различные соглашения об именах (к примеру, понятные для пользователей идентификаторы, такие как "Телефон Джо" и т.п.) могут быть ассоциированы с уникальным идентификатором терминала доступа (к примеру, NAI или MS ISDN), и один или более из этих идентификаторов могут отображаться на веб-странице после того, как они добавлены на веб-страницу.

Как представлено посредством этапа 406, в некоторых реализациях список доступа управляется посредством оператора сети. Например, оператор может хранить сервер для веб-узла списков доступа. Таким образом, оператор может санкционировать все модификации списка доступа (к примеру, запрещать вход для терминалов доступа от других операторов).

Как представлено посредством этапа 408, информация о списке доступа затем может отправляться в каждую точку доступа или другие сетевые узлы, которые выполняют управление доступом, ассоциированное с данным списком доступа. Например, сервер может "проталкивать" информацию о списке доступа в точку 102 доступа, или точка 102 доступа может "извлекать" («вытягивать») информацию о списке доступа с сервера. В качестве примера модели пассивного приема и активной передачи («проталкивания») список доступа может отправляться из веб-узла оператора на сервер конфигурации, который затем отправляет список доступа в точку 102 доступа. В качестве другого примера список доступа может отправляться из веб-узла оператора через Интернет в прикладное программное обеспечение в точке 102 доступа. В качестве примера модели активного приема и пассивной передачи («вытягивания») точка 102 доступа может запрашивать сервер конфигурации принимать последнюю версию списка доступа. Такой запрос может осуществляться, например, каждый раз, когда точка 102 доступа подключается к сети оператора (к примеру, устанавливает новое соединение IPSec). Таким образом, в случае если точка 102 доступа переходит в оффлайн на определенный период времени, точка 102 доступа может быть уверена в приеме последней версии списка доступа каждый раз, когда она повторно подключается к сети.

Посредством хранения списка доступа в местоположении, отличном от точки 102 доступа, точка 102 доступа освобождается от нагрузки по хранению списка доступа. Этот подход позволяет предоставлять улучшенное управление списком доступа, поскольку список доступа может обновляться, даже когда точка 102 доступа находится оффлайн. Помимо этого, такой подход может упрощать управление списком доступа, который ассоциирован с несколькими точками доступа. Например, отдельный список доступа может быть задан для набора точек доступа (к примеру, ассоциированного с данной CSG). В этом случае точки доступа могут обнаруживать список доступа из одного источника вместо необходимости координироваться друг с другом, чтобы управлять (к примеру, обновлять) списком доступа для всех точек доступа.

Использование централизованного списка доступа также может упрощать использование временных идентификаторов. Например, точка 102 доступа может использовать данный идентификатор в течение длительности, когда данный IPSec-туннель установлен. Когда новый IPSec-туннель установлен, список доступа может быть сконфигурирован с другим набором идентификаторов. Здесь новый набор идентификаторов может идентифицировать или не идентифицировать эти терминалы доступа как предыдущую версию списка доступа.

Как представлено посредством этапа 410, точка 102 доступа передает в широковещательном режиме свой идентификатор (к примеру, FNID или CSG ID) по радиоинтерфейсу. Таким образом, все терминалы доступа, которые входят в зону покрытия точки 102 доступа, могут идентифицировать точку 102 доступа и определять то, разрешено им или нет осуществлять доступ к точке 102 доступа.

Ссылаясь теперь на фиг.5 и 6, описывается несколько операций, которые могут использоваться для того, чтобы инициализировать терминал доступа. В частности, эти чертежи описывают технологии для инициализации терминала доступа с помощью идентификационных данных одной или более ограниченных точек доступа, к которым терминалу доступа разрешено осуществлять доступ.

Фиг.5 иллюстрирует несколько операций, которые могут выполняться для того, чтобы "проталкивать" информацию о списке доступа в терминал доступа (т.е. модель пассивного приема и активной передачи). В этом примере допускается, что уникальный идентификатор назначен терминалу доступа (к примеру, как пояснено выше).

Как представлено посредством этапа 502, в некоторой точке во времени терминал доступа может обозначаться как разрешенный для доступа к одной или более точек доступа. Например, владелец одной или более точек доступа может добавлять приглашенный терминал доступа в список доступа, ассоциированный с точкой(ками) доступа, как пояснено выше в связи с фиг.4.

Как представлено посредством этапа 504, оператор отправляет сообщение в терминал доступа, которое указывает, что терминалу доступа теперь разрешено осуществлять доступ к точке доступа или набору точек доступа. Это сообщение может включать в себя идентификатор, ассоциированный с точкой(ками) доступа (к примеру, FNID или CSG ID), а также все ограничения, которые могут быть применимы (к примеру, сроки для приглашенного доступа). Это сообщение может отправляться, например, когда идентификатор терминала 108 доступа добавляется в список доступа, ассоциированный с точкой 102 доступа. Это сообщение также может отправляться различными способами. Например, сеть может отправлять SMS-сообщение, сообщение по протоколу прикладного уровня (к примеру, управление устройством по стандарту открытого сообщества производителей мобильной связи), сообщение уровня управления радиосвязью, поисковый вызов или некоторый другой тип сообщения в терминал доступа, чтобы передавать информацию о точке доступа (к примеру, запрос, который запрашивает терминал 108 доступа, хочет он или нет осуществлять доступ к точке 102 доступа).

Как представлено посредством этапа 506, терминал 108 доступа затем может информировать пользователя терминала 108 доступа о том, что он имеет право осуществлять доступ к точке(кам) доступа. Например, терминал 108 доступа может отображать индикатор относительно идентификационных данных точки(ек) доступа или предоставлять некоторую другую форму индикатора. Такой индикатор может содержать, например, идентификатор, назначаемый точке(кам) доступа, или альтернативное имя (к примеру, понятные для пользователей идентификаторы, такие как "Дом Сью" и т.п.), которое ассоциировано с идентификатором.

Как представлено посредством этапа 508, пользователь затем может определять то, разрешать или нет (к примеру, с использованием устройства ввода в терминале 108 доступа) запрошенный доступ к точке(кам) доступа. На основе решения пользователя терминал 108 доступа может обновлять список (к примеру, белый список), который он хранит, точек доступа, к которым ему разрешено (к примеру, предоставлена возможность) осуществлять доступ. Как пояснено ниже, терминал 108 доступа может использовать этот список для того, чтобы определять то, к каким точкам доступа он может осуществлять доступ, по мере того как терминал 108 доступа перемещается по сети. Здесь пользователю может вообще не требоваться предоставлять какую-либо дополнительную авторизацию доступа в случае, если терминал доступа входит в зону покрытия точки доступа, в списке, поскольку терминал доступа может автоматически "помнить" эту точку доступа. В некоторых реализациях белый список может обновляться только после того, как подтверждение принимается от оператора сети.

В некоторых реализациях терминал 108 доступа может отправлять сообщение оператору, указывающее решение пользователя. Таким образом, оператор может выбирать модифицировать список доступа для точки(ек) доступа, при необходимости.

Посредством предоставления возможности пользователю терминала доступа принимать или отклонять доступ к точке доступа может не допускаться одностороннее предоставление возможности терминалу доступа (к примеру, терминалу доступа соседа) осуществлять доступ к этой точке доступа пользователем точки доступа. Таким образом, пользователь терминала доступа может быть уверен, что его информация не отправляется в неавторизованную точку доступа.

Кроме того, эта модель пассивного приема и активной передачи не требует, чтобы терминал доступа находился рядом с точкой доступа, для того чтобы добавлять точку доступа в свой белый список. Помимо этого, поскольку терминал доступа может принимать сообщение "проталкивания" только тогда, когда он добавлен в список доступа, вероятность выбора пользователем неправильной точки доступа (к примеру, к которой терминалу доступа не разрешен доступ) может уменьшаться.

Фиг.6 иллюстрирует несколько операций, которые могут выполняться для того, чтобы "извлекать" информацию о списке доступа в терминал доступа (т.е. модель активного приема и пассивной передачи). С другой стороны, допускается, что уникальный идентификатор назначен терминалу доступа.

Как представлено посредством этапа 602, в некоторой точке во времени пользователь терминала доступа (к примеру, терминала 108 доступа) инициирует сканирование близлежащих точек доступа. С этой целью терминал 108 доступа может включать в себя устройство ввода, которым может управлять пользователь (к примеру, выбор из меню), чтобы инструктировать приемному устройству 318 отслеживать один или более каналов на предмет сигналов пилотных сигналов или других сигналов из точки доступа.

Как представлено посредством этапа 604, терминал 108 доступа информирует пользователя обо всех точках доступа, которые обнаружены в результате сканирования. Например, терминал 108 доступа может отображать индикатор относительно идентификационных данных обнаруженной точки(ек) доступа или предоставлять некоторую другую форму индикатора. Также такой индикатор может содержать идентификатор, назначаемый точке(кам) доступа, альтернативное имя или некоторую другую надлежащую информацию.

Как представлено посредством этапа 606, пользователь может выбирать разрешать доступ к одной или более обнаруженным точкам доступа. Например, пользователь может управлять устройством ввода в терминале 108 доступа так, чтобы выбирать одну или более точек доступа, которые отображаются посредством терминала 108 доступа.

Терминал доступа затем пытается осуществлять доступ к выбранной точке доступа, при необходимости. Как пояснено ниже, в случае если пользователь выбрал неправильную точку доступа (к примеру, точку доступа, к которой терминалу доступа не разрешен доступ), точка доступа может запрещать доступ. Точка доступа затем может ретранслировать эту информацию в терминал доступа (к примеру, чтобы не допускать этого в будущем снова).

Как представлено посредством этапа 608, в некоторых реализациях терминал 108 доступа может обновлять список, который он хранит, точек доступа, к которым ему разрешено осуществлять доступ (к примеру, белый список), на основе решения пользователя. Таким образом, терминал 108 доступа может "помнить" выбранную точку доступа так, что пользовательский ввод не требуется для будущих посещений этой точки доступа (к примеру, терминал 108 доступа может подключаться к точке доступа без необходимости для пользователя инициировать еще одно сканирование).

Как представлено посредством этапа 610, в некоторых реализациях модель активного приема и пассивной передачи может использоваться для того, чтобы предоставлять возможность терминалу 108 доступа осуществлять доступ к точке доступа на условной основе (к примеру, плата за использование). Например, несколько точек доступа (к примеру, принадлежащих общему владельцу, такому как гостиница или другая организация) могут оповещать один уникальный идентификатор (к примеру, FNID или CSG ID). Когда терминал доступа находится рядом с одной из этих точек доступа, и пользователь терминала 108 доступа инициирует сканирование, пользователь может выбирать подключаться к одной из этих точек доступа (к примеру, точке 102 доступа). Когда терминал 108 доступа пытается подключаться к точке 102 доступа, точка 102 доступа может не проверять свой список управления локальным доступом на предмет того, авторизован или нет терминал 108 доступа для доступа, а вместо этого может предоставлять возможность терминалу 108 доступа осуществлять начальное соединение. Это начальное соединение может заключать в себе, тем не менее, перенаправление пользователя на веб-страницу, посредством чего терминал 108 доступа может принимать услугу из точки 102 доступа только в том случае, если определенные условия удовлетворяются (к примеру, оплата выполнена). С помощью этой модели любой терминал доступа (в противоположность определенным обозначенным терминалам доступа) может получать доступ к ассоциированному набору точек доступа.

Как упомянуто выше, точка доступа и/или сетевой узел могут управлять тем, разрешено или нет данному терминалу доступа осуществлять доступ к точке доступа. В некоторых реализациях управление доступом для данной ограниченной точки доступа может управляться в этой ограниченной точке доступа. В некоторых реализациях управление доступом для данной ограниченной точки доступа может управляться в этой ограниченной точке доступа с помощью диспетчера централизованного управления доступом (к примеру, реализованного в сетевом узле). Фиг.7-11 иллюстрируют несколько технологий, которые могут использоваться для того, чтобы управлять таким доступом.

Ссылаясь первоначально на фиг.7, описывается несколько операций, касающихся сценария, где точка доступа управляет доступом к себе. В некоторых аспектах доступ, предоставленный посредством точки доступа, может быть условным. Например, если точка доступа определяет то, что доступ к определенной услуге не должен быть предоставлен, запрошенный доступ может быть односторонне запрещен. Тем не менее, если точка доступа определяет то, что доступ к данной услуге должен быть предоставлен, точка доступа может отправлять запрос в сеть, чтобы подтверждать то, должен или нет разрешаться доступ.

В некоторых реализациях точка доступа может управлять (к примеру, односторонне управлять) доступом к локальной услуге. Например, терминал доступа может пытаться получать доступ к услугам, предоставленным в локальной сети, ассоциированной с точкой доступа. Такие услуги могут включать в себя, например, доступ к локальному серверу (к примеру, чтобы осуществлять доступ к аудио-, видеоданным или другому содержимому), доступ к принтеру и т.д.

Как представлено посредством этапа 702 по фиг.7, в некоторой точке во времени терминал доступа (к примеру, терминал 108 доступа) начинает установление связи с ограниченной точкой доступа (к примеру, точкой 102 доступа). В связи с этой операцией терминал 108 доступа может пытаться открывать сеанс (или маршрут) к точке 102 доступа. Помимо этого, ассоциированная информация сеанса может сохраняться в сети (к примеру, в сетевом узле 110). Чтобы упрощать подтверждение посредством точки 102 доступа идентификационных данных терминала 108 доступа, в некоторых случаях идентификатор терминала 108 доступа может быть частью информации сеанса (к примеру, включаться в контекстную информацию для точки доступа). Этот идентификатор может содержать, например, постоянный идентификатор (к примеру, NAI), как пояснено в данном документе.

Как представлено посредством этапа 704, точка 102 доступа может получать информацию, чтобы подтверждать идентификационные данные терминала 108 доступа. Например, в некоторых случаях точка 102 доступа может принимать идентификатор (к примеру, временный идентификатор) или другую надлежащую информацию непосредственно из терминала 108 доступа (к примеру, по радиоинтерфейсу). В некоторых случаях точка 102 доступа может извлекать вышеуказанную информацию сеанса, включающую в себя идентификатор терминала доступа (к примеру, временный или постоянный идентификатор), из сети (к примеру, из SRNC). Преимущественно, в этом последнем сценарии, передача идентификатора (к примеру, постоянного NAI) по радиоинтерфейсу может запрещаться.

В случаях, где временный идентификатор используется (к примеру, временный NAI), точка 102 доступа может взаимодействовать с сетью, чтобы обеспечивать достоверность идентификатора. Например, в некоторых реализациях точка 102 доступа отправляет временный идентификатор в AAA-объект, который аутентифицирует идентификатор. В некоторых реализациях точка 102 доступа отправляет временный идентификатор в сеть и принимает ассоциированный постоянный идентификатор в ответ. В этом случае точка 102 доступа может использовать постоянный идентификатор для того, чтобы аутентифицировать терминал 108 доступа.

Как представлено посредством этапа 706, точка 102 доступа сравнивает информацию о терминале доступа (к примеру, временный или постоянный идентификатор) с информацией в своем списке для локального доступа (к примеру, представленным посредством списка 340 для локального доступа на фиг.3). Как пояснено выше, список для локального доступа может быть выполнен с возможностью включать в себя уникальный идентификатор, ассоциированный с терминалом 108 доступа (к примеру, NAI, CSG ID и т.д.).

Как представлено посредством этапа 708, точка 102 доступа затем может разрешать или отклонять запрошенный доступ на основе сравнения на этапе 706. Здесь точка 102 доступа может отправлять сообщение отклонения в терминал 108 доступа, и/или точка 102 доступа может перенаправлять терминал 108 доступа на другую точку доступа (к примеру, посредством отправки сообщения перенаправления, которое идентифицирует локальную макроточку доступа).

Как описано ниже, в некоторых реализациях терминал 102 доступа может взаимодействовать с сетью, чтобы аутентифицировать терминал 108 доступа. Например, в случае если идентификатор терминала доступа не находится в списке для локального доступа, точка 102 доступа может отправлять запрос в сетевой узел, такой как AAA-объект, который предоставляет аутентификацию и т.д., на предмет ограниченных точек доступа (к примеру, фемто-AAA, реализованных, например, как автономный объект или посредством включения соответствующей функциональности в традиционный сетевой AAA-объект). Здесь сетевой узел может хранить список управления доступом для точки 102 доступа, который сетевой узел использует для того, чтобы аутентифицировать терминал 108 доступа (к примеру, аналогичным образом, как пояснено выше). Помимо этого, если применимо, сетевой узел может взаимодействовать с другим сетевым узлом (к примеру, AAA-объектом для терминала 108 доступа), чтобы извлекать постоянный идентификатор, ассоциированный с терминалом 108 доступа, из идентификатора, который отправлен в точку 102 доступа посредством терминала 108 доступа. Точка 102 доступа затем может разрешать или отклонять запрошенный доступ на основе ответа, который она принимает из сетевого узла, указывающего то, авторизован или нет терминал 108 доступа на то, чтобы осуществлять доступ к точке 102 доступа. В соответствии с идеями в данном документе функции управления доступом могут выполняться в точке доступа или другом сетевом объекте, таком как шлюз, центр коммутации мобильной связи (MSC), обслуживающий узел поддержки GPRS (SGSN), обслуживающий узел пакетной передачи данных (PDSN) или MME в различных реализациях.

Ссылаясь теперь на фиг.8, описывается несколько операций, касающихся сценария, в котором сеть отправляет список идентификаторов терминалов доступа (к примеру, список доступа точки доступа) в точку доступа так, что точка доступа может определять то, предоставлять или нет запрос на доступ из терминала доступа. В этом примере операции этапов 802 и 804 могут быть аналогичными операциям этапов 702 и 704, описанным выше. В этом сценарии, тем не менее, точка 102 доступа может не извлекать информацию сеанса в некоторых случаях.

Как представлено посредством этапа 806, точка 102 доступа отправляет запрос в сеть (к примеру, сетевой узел 110), чтобы аутентифицировать терминал 108 доступа. В случае если точка 102 доступа получает информацию сеанса (к примеру, включающую в себя информацию идентификатора терминала доступа, такую как MS ISDN, CSG ID или NAI), точка 102 доступа может отправлять эту информацию в сетевой узел 110 вместе с запросом (к примеру, включенным в сообщение с запросом). В некоторых реализациях эта операция может заключать в себе запрос на список идентификаторов терминалов доступа. На практике точка 102 доступа может запрашивать этот список неоднократно (к примеру, каждый раз, когда точка доступа включается или подключается к сети, каждый раз, когда терминал доступа пытается осуществлять доступ к точке доступа, периодически и т.д.).

Как представлено посредством этапа 808, сетевой узел 110 получает идентификатор, ассоциированный с терминалом 108 доступа. Этот идентификатор может содержать, например, список идентификаторов, которые указывают одну или более групп доступа, ассоциированных с терминалом доступа. Например, идентификатор может содержать список закрытых абонентских групп, членом которых является терминал 108 доступа, список терминалов доступа, которым разрешено осуществлять доступ к точке 102 доступа (к примеру, список доступа точки 102 доступа), или список идентификаторов точек доступа, к которым может осуществлять доступ терминал 108 доступа. Определение идентификатора посредством сетевого узла 110 может содержать, например, прием идентификатора от другого сетевого узла (к примеру, HSS) или получение идентификатора из локальной базы данных. В некоторых реализациях определение идентификатора может заключать в себе определение постоянного идентификатора, как пояснено в данном документе (к примеру, на основе принимаемого временного идентификатора). Сетевой узел 110 отправляет идентификатор, или идентификаторы, полученные на этапе 808, в точку 102 доступа на этапе 810.

Как представлено посредством этапа 812, точка 102 доступа затем может определять то, разрешать или запрещать запрошенный доступ, на основе принимаемого идентификатора(ов). Например, точка доступа может сравнивать принимаемый идентификатор (к примеру, CSG ID), указывающий наборы, которым принадлежит терминал 108, c информацией (к примеру, CSG ID) в списке для локального доступа точки 102 доступа, которая служит признаком наборов, которым принадлежит точка 102 доступа. Точка 102 доступа затем может разрешать или отклонять запрошенный доступ на основе этого сравнения.

Ссылаясь теперь на фиг.9, описывается несколько операций, касающихся сценария, в котором сеть управляет доступом к точке доступа. В этом примере операции этапов 902, 904 и 906 могут быть аналогичными операциям этапов 802, 804 и 806, описанным выше. Также точка 102 доступа может не извлекать информацию сеанса в некоторых случаях. Помимо этого, в некоторых случаях точка 102 доступа может отправлять свой список для локального доступа в сеть для использования в операции аутентификации.

Как представлено посредством этапа 908, в реализациях, которые используют временные идентификаторы для того, чтобы идентифицировать один или более узлов (к примеру, терминалов доступа), сетевой узел 110 (к примеру, фемто-AAA) может определять постоянный идентификатор, ассоциированный с терминалом 108 доступа, на основе временного идентификатора, ассоциированного с терминалом 108 доступа. Например, точка 102 доступа, возможно, получает временный идентификатор из терминала доступа (к примеру, на этапе 902) или из информации сеанса (к примеру, на этапе 904). В таком случае точка 102 доступа может отправлять временный идентификатор (к примеру, временный NAI) для терминала 108 доступа наряду с идентификатором (к примеру, FNID) терминала 102 доступа в сетевой узел 110 вместе с запросом на этапе 906. Как пояснено выше в связи с фиг.7, сетевой узел 110 затем может взаимодействовать с другим сетевым узлом, чтобы извлекать постоянный идентификатор терминала 108 доступа из временного идентификатора.

Как представлено посредством этапа 910, сетевой узел 110 определяет то, разрешать или нет терминалу 108 доступа осуществлять доступ к точке 102 доступа. Например, сетевой узел 110 может сравнивать идентификатор терминала 108 доступа (к примеру, NAI, CSG ID и т.д.) со списком доступа точки 102 доступа. Здесь список доступа может быть локальным списком, полученным из точки 102 доступа, или может быть списком доступа, хранимым посредством сети (к примеру, на основе информации, полученной из веб-сервера, как пояснено выше). Сетевой узел 110 затем может определять то, разрешать или отклонять запрошенный доступ, на основе этого сравнения.

Как представлено посредством этапа 912, сетевой узел 110 отправляет индикатор относительно этого определения в точку 102 доступа. Точка 102 доступа затем может разрешать или отклонять запрошенный доступ на основе принимаемого индикатора (этап 914). Преимущественно, в таких реализациях, как эти, точка 102 доступа не должна знать о фактических идентификационных данных терминалов доступа, которые осуществляют доступ к точке 102 доступа. Помимо этого, список управления доступом для точки 102 доступа необязательно должен отправляться в точку 102 доступа. В этой реализации управление доступом полностью выполняется в сетевом узле прозрачно для точки доступа.

Различные технологии могут использоваться для того, чтобы управлять идентификаторами терминалов доступа в сети. Как упомянуто выше, точка доступа может сохранять допустимый идентификатор (к примеру, NAI), используемый терминалом доступа. В некоторых реализациях этот идентификатор может оставаться допустимым в течение заданного периода времени. Здесь, если терминал доступа повторно посещает точку доступа в рамках периода времени (т.е. терминал доступа имеет такой же идентификатор в это время), точка доступа может принимать терминал доступа без получения авторизации из сети (к примеру, фемто-AAA). В некоторых реализациях оператор может выбирать то, использовать временный идентификатор или постоянный идентификатор для терминалов доступа. Если используется постоянный идентификатор, постоянные идентификаторы могут сохраняться в точках доступа (к примеру, в списке 340 для локального доступа), так что точка доступа может независимо аутентифицировать терминалы доступа. Если используется временный идентификатор, оператор может управлять частотой, с которой точки доступа сверяются с сетью (к примеру, фемто-AAA), чтобы верифицировать идентификаторы, сохраненные в списке 340 для локального доступа.

Фиг.10 иллюстрирует пример операций управления доступом, которые могут выполняться в реализации, использующей стандарт долгосрочного развития (LTE) или другую аналогичную технологию. В этом примере сеть (к примеру, базовая сеть в противоположность сети радиодоступа) управляет тем, разрешено или нет терминалу доступа осуществлять доступ к точке доступа. Помимо этого, описываются технологии для инициализации терминалов доступа и точек доступа с помощью информации по CSG-подписке (к примеру, сопоставлении информации), принудительной активации управления доступом (к примеру, для режима бездействия или активного режима), модификации инициализации точки доступа или терминала доступа и принудительной активации CSG-списка, когда терминал доступа выполняет такие операции, как включение питания, обновление области отслеживания и передача обслуживания.

Сеть (к примеру, сервер собственных абонентов, HSS или сервер CSG-подписок) может хранить информацию по CSG-подписке для терминалов доступа и ограниченных точек доступа в сети. Аналогичным образом, как описано выше, оператор может предоставлять веб-сервер, который предоставляет возможность пользователю управлять информацией по CSG-подписке для своей ограниченной точки(ек) доступа. Например, пользователь может модифицировать свою информацию по подписке (к примеру, MS ISDN) с помощью веб-узла. Сеть затем может санкционировать модификации (к примеру, записи терминала доступа), осуществленные пользователем, и веб-сервер может отправлять информацию по подписке в сеть (к примеру, HSS). Здесь, MS ISDN может быть преобразован в IMSI. Сеть затем может отправлять CSG-информацию (к примеру, уникальный CSG-идентификатор) в соответствующую ограниченную точку(и) доступа. Помимо этого, сеть может отправлять информацию по CSG-подписке в MME, когда ассоциированный терминал доступа зарегистрирован в MME.

Так же, как описано выше, инициализация терминала доступа (к примеру, с помощью списка уникальных CSG ID) может санкционироваться владельцем терминала доступа. Помимо этого, оператор также может санкционировать инициализацию терминала доступа. Здесь данный CSG ID может быть ассоциирован с набором из одного или более терминалов доступа, которые авторизованы на то, чтобы принимать по меньшей мере одну услугу от набора по меньшей мере из одной ограниченной точки доступа. Другими словами, набор терминалов доступа и набор точек доступа ассоциированы с общим CSG ID. Также следует принимать во внимание, что данный терминал доступа или точка доступа также могут быть ассоциированы с несколькими CSG. В некоторых аспектах сеть (к примеру, HSS) может сохранять информацию, указывающую соответствие между идентификатором терминала доступа и подписным CSG ID. Помимо этого, поскольку HSS подключается к MME, MME может извлекать CSG-информацию и ретранслировать ее ограниченным точкам доступа, при необходимости.

С другой стороны, инициализация терминала доступа может заключать в себе "модель пассивного приема и активной передачи" или "модель активного приема и пассивной передачи". Например, в первом случае сеть (к примеру, сетевой узел) может отправлять SMS-сообщение в терминал доступа, чтобы информировать терминал доступа о новой подписке (к примеру, идентификацию одного или более CSG ID), и пользователь принимает или отклоняет подписку. Во втором случае пользователь может инициировать сканирование вручную, и терминал доступа отображает список близлежащих точек доступа (к примеру, понятные для пользователей CSG ID или другие типы идентификаторов точки доступа) так, чтобы пользователь мог выбирать одну или более записей из списка, при необходимости.

Как представлено посредством этапа 1002 по фиг.10, в некоторой точке во времени терминал доступа начинает осуществление доступа к ограниченной точке доступа. Например, когда терминал 108 доступа определяет то, что он находится около точки 102 доступа (к примеру, если точка 102 доступа оповещает о CSG ID, который также ассоциирован с терминалом 108 доступа), терминал 108 доступа может отправлять запрос на регистрацию или другое надлежащее сообщение в точку 102 доступа.

Как представлено посредством этапа 1004, точка 102 доступа отправляет запрос в сеть (к примеру, один или более сетевых узлов 110), чтобы аутентифицировать терминал 108 доступа. Здесь сетевой узел(лы) 110 может содержать объект управления мобильностью (MME) или некоторый другой надлежащий сетевой объект или объекты. Точка 102 доступа также может отправлять идентификатор (к примеру, CSG ID, ассоциированный с точкой 102 доступа) в сетевой узел 110 вместе с запросом (к примеру, включенный в сообщение с запросом). Помимо этого, запрос может включать в себя информацию, принятую из терминала 108 доступа (к примеру, на этапе 1002).

Как представлено посредством этапа 1006, сетевой узел 110 получает контекстную информацию, ассоциированную с терминалом 108 доступа (к примеру, из предшествующего MME для терминала 108 доступа или из HSS). Эта контекстная информация может включать в себя, например, набор идентификаторов, ассоциированных с терминалом 108 доступа. Например, контекстная информация может включать в себя список всех CSG ID, ассоциированных с терминалом 108 доступа. В некоторых реализациях сетевой узел 110 может хранить собственный список CSG ID для каждой из своих ограниченных точек доступа. В этом случае сетевой узел 110 может обновлять свой список каждый раз, когда запись изменяется на веб-сервере.

Как представлено посредством этапа 1008, сетевой узел 110 определяет то, разрешено или нет терминалу 108 доступа осуществлять доступ к точке 102 доступа. Например, сетевой узел 110 определяет, находится или нет идентификатор точки 102 доступа (к примеру, указывающий CSG, которой принадлежит точка 102 доступа) в списке идентификаторов, ассоциированных с терминалом 108 доступа (к примеру, указывающем все CSG, которым терминал 108 доступа принадлежит).

Определение по этапу 1008 может выполняться в различных сетевых узлах. Например, в некоторых реализациях это определение может выполняться в MME, который получает и/или хранит идентификаторы, ассоциированные с точкой 102 доступа и терминалом 108 доступа.

В некоторых реализациях это определение может выполняться в другом сетевом узле, таком как HSS. Например, MME может отправлять запрос в HSS, чтобы определять то, авторизован или нет терминал 108 доступа на то, чтобы осуществлять доступ к точке 102 доступа. Вместе с этим запросом MME может отправлять информацию (к примеру, идентификаторы, такие как IMSI и CSG ID) в HSS в некоторых случаях. Кроме того, в некоторых случаях HSS может получать и хранить такую информацию самостоятельно. После определения того, разрешен или нет доступ, HSS отправляет соответствующий ответ обратно в MME.

Как представлено посредством этапа 1010, MME отправляет ответ в точку 102 доступа на основе определения, выполненного MME, или на основе определения, выполненного другим сетевым узлом (к примеру, HSS). На основе этого ответа точка 102 доступа затем может разрешать или запрещать доступ посредством точки 108 доступа.

Фиг.11 иллюстрирует операции, которые могут использоваться в связи с операцией передачи обслуживания. Например, терминал 108 доступа может первоначально обслуживаться посредством точки 104 доступа, и, позднее, обслуживание терминала 108 доступа передается точке 102 доступа, и затем он обслуживается посредством этого узла.

Как представлено посредством этапа 1102, сеть (к примеру, HSS) может хранить контекстную информацию для каждого терминала доступа в системе. Как упомянуто выше, эта контекстная информация может включать в себя список (к примеру, белый список), указывающий все наборы доступа (к примеру, CSG), которым принадлежит терминал 108 доступа.

Как представлено посредством этапа 1104, сеть (к примеру, MME) выбирает контекст для данного терминала доступа и предоставляет контекст в ограниченную точку доступа, когда этот терминал доступа становится активным в ограниченной точке доступа. Ссылаясь на пример по фиг.3, когда терминал 108 доступа становится активным (к примеру, включается) в точке 104 доступа, сетевой узел 110 может отправлять контекстную информацию для терминала 108 доступа в точку 104 доступа. Таким образом, терминал 108 доступа может первоначально обслуживаться посредством точки 104 доступа.

Как представлено посредством этапа 1106, в некоторой точке во времени обслуживание терминала 108 доступа может передаваться точке 102 доступа. Например, если терминал 108 доступа отдаляется из точки 104 доступа, отчеты об измерениях из терминала 108 доступа могут указывать, что интенсивность сигналов, принимаемых из точки 102 доступа, теперь превышает интенсивность сигналов, принимаемых из точки 104 доступа. В этом случае сеть может инициировать передачу обслуживания из точки 104 доступа точке 102 доступа.

Как представлено посредством этапов 1106 и 1108, вместе с этой передачей обслуживания, точка 104 доступа (т.е. исходная точка доступа) может принимать идентификатор, ассоциированный с целевой точкой доступа (т.е. точкой 102 доступа), такой как, например, CSG ID. Например, эта информация может быть принята из терминала 108 доступа. Точка 104 доступа затем может определять то, авторизован или нет терминал 108 доступа на то, чтобы осуществлять доступ к точке 102 доступа, на основе этого идентификатора. Например, точка 104 доступа может сравнивать идентификатор со списком, который указывает точки доступа, к которым терминалу 108 доступа разрешено осуществлять доступ (к примеру, белым списком, таким как список CSG ID из контекстной информации для терминала 108 доступа).

Как представлено посредством этапа 1110, если терминал 108 доступа не авторизован на то, чтобы осуществлять доступ к точке 102 доступа (к примеру, CSG ID точки 102 доступа не находится в списке CSG ID терминала 108 доступа), операция передачи обслуживания может не выполняться. Например, точка 102 доступа может отправлять сообщение в сетевой узел 110, чтобы завершать операцию передачи обслуживания. Помимо этого или альтернативно, точка 102 доступа может отправлять сообщение отклонения и/или перенаправления в точку 108 доступа (к примеру, как пояснено выше).

Как представлено посредством этапа 1112, операция передачи обслуживания может продолжаться, если терминал 108 доступа авторизован на то, чтобы осуществлять доступ к точке 102 доступа (к примеру, CSG ID точки 102 доступа находится в списке CSG ID терминала 108 доступа). Соответственно, сеть (к примеру, MME) может отправлять контекстную информацию для терминала 108 доступа в точку 102 доступа, или точка 102 доступа может принимать эту информацию из точки 104 доступа.

Как представлено посредством этапа 1114, точка 102 доступа может определять то, авторизован или нет терминал 108 доступа на то, чтобы осуществлять доступ к точке 102 доступа. Например, аналогичным образом, как пояснено выше, точка 102 доступа может сравнивать свой идентификатор (к примеру, CSG ID) со списком, который указывает точки доступа, к которым терминалу 108 доступа разрешено осуществлять доступ (к примеру, список CSG ID из контекстной информации для терминала 108 доступа).

Как представлено посредством этапа 1116, в некоторых реализациях точка 102 доступа может отправлять запрос в сеть (к примеру, MME), чтобы подтверждать то, должна или нет выполняться передача обслуживания (к примеру, вместе с запросом переключения тракта). Например, как пояснено выше, точка 102 доступа может отправлять запрос (к примеру, необязательно включающий в себя идентификатор, ассоциированный с терминалом 108 доступа, и CSG ID для точки доступа, при необходимости) в сетевой узел 110, чтобы определять, должен или нет терминалу 108 доступа разрешаться доступ к точке 102 доступа.

В случаях, где терминал доступа должен осуществлять доступ к целевой точке доступа без предшествующей подготовки к передаче обслуживания (к примеру, во время сбоя в линии радиосвязи), целевая точка доступа может выбрать контекст терминала доступа из исходной точки доступа. Как упомянуто выше, этот контекст включает в себя CSG-список терминала доступа. Таким образом, целевая точка доступа может определять, разрешено или нет терминалу доступа осуществлять доступ к целевой точке доступа.

Как представлено посредством этапа 1118, на основе определения на этапе 1114 (и необязательно на этапе 1116) передача обслуживания либо разрешается, либо отклоняется. Если передача обслуживания разрешается, точка 102 доступа затем становится обслуживающей точкой доступа для терминала 108 доступа. Наоборот, если передача обслуживания не разрешается, передача обслуживания может быть закончена (к примеру, как пояснено в связи с этапом 1110).

Ссылаясь теперь на фиг.12, в некоторых реализациях ограниченная точка доступа может использоваться для того, чтобы инициализировать терминал доступа. В качестве иллюстрации, нижеизложенные примеры описывают примеры, где терминал доступа инициализируется (к примеру, конфигурируется) с помощью списка предпочтительного роуминга (PRL). Следует принимать во внимание, тем не менее, то, что терминал доступа может инициализироваться с помощью других типов информации в соответствии с идеями в данном документе.

Как представлено посредством этапа 1202, терминалы доступа в сети (к примеру, все терминалы доступа, которые могут осуществлять доступ к ограниченной точке доступа) первоначально могут быть сконфигурированы с помощью PRL по умолчанию (к примеру, список содержит или указывает конфигурацию по умолчанию). Например, терминал 106 доступа может быть сконфигурирован оператором сети, когда терминал 106 доступа приобретается пользователем. Такой PRL может указывать, например, идентификатор системы (SID) по умолчанию, идентификатор сети (NID) по умолчанию и частоту по умолчанию для начального обнаружения всех ограниченных точек доступа, которые могут быть развернуты в сети. Здесь все вышеуказанные терминалы доступа могут быть сконфигурированы с помощью PRL по умолчанию. Таким образом, каждый терминал доступа может находить и осуществлять доступ к ограниченной точке доступа для операций инициализации. В некоторых аспектах информация о PRL по умолчанию (к примеру, SID и/или NID) может соответствовать одной или более точек доступа, ассоциированных с наивысшим приоритетом. Например, терминал доступа может быть выполнен с возможностью осуществлять поиск (к примеру, сначала выполнять поиск) указанной предпочтительной точки доступа или указанных предпочтительных точек доступа (к примеру, домашних точек доступа).

В некоторых аспектах параметры PRL по умолчанию могут быть зарезервированы для связанных с ограниченной точкой доступа операций. Например, SID по умолчанию может быть зарезервирован для ограниченных точек доступа оператором сети. С помощью такого SID может не допускаться попытка регистрации в ограниченных точках доступа терминалов доступа, которые не сконфигурированы осуществлять доступ к ограниченным точкам доступа (к примеру, терминалов доступа, выполненных с возможностью использования только в макросети). Помимо этого, NID по умолчанию может быть зарезервирован для связанных с ограниченной точкой доступа процедур инициализации. Кроме того, частота по умолчанию может быть задана как общая частота, которая должна использоваться посредством ограниченных точек доступа в сети для передачи маяковых радиосигналов для процедур инициализации. В некоторых случаях частота по умолчанию может быть идентичной рабочей частоте макроточки доступа или рабочей частоте ограниченной точки доступа.

PRL по умолчанию также может включать в себя информацию для выбора макросистемы. Например, PRL по умолчанию может включать в себя идентификаторы и частоты, которые могут использоваться для того, чтобы осуществлять доступ к макроточкам доступа в сети.

Как представлено посредством этапа 1204, ограниченные точки доступа в системе (к примеру, точка 102 доступа) выполнены с возможностью передавать маяковый радиосигнал самоинициализации. В некоторых аспектах этот маяковый радиосигнал самоинициализации может содержать временный маяковый радиосигнал, который используется в связи с инициализацией, предоставленной посредством точки 102 доступа. Здесь маяковый радиосигнал самоинициализации может быть передан в широковещательном режиме в соответствии с общими параметрами PRL, поясненными выше (к примеру, маяковый радиосигнал может содержать или указывать конфигурацию по умолчанию). Например, маяковый радиосигнал самоинициализации (к примеру, маяковый радиосигнал по умолчанию) может быть передан на частоте по умолчанию и может включать в себя SID по умолчанию и NID по умолчанию (к примеру, отправленные в служебных сообщениях).

Маяковый радиосигнал самоинициализации может передаваться на очень низком уровне мощности, который намного ниже мощности передачи маякового радиосигнала в ходе обычных операций точки доступа (к примеру, когда точка доступа сконфигурирована в не связанном с инициализацией рабочем режиме, таком как нормальный рабочий режим). Например, мощность передачи маяковых радиосигналов самоинициализации может приводить к дальности покрытия (к примеру, радиус) для маякового радиосигнала самоинициализации порядка одного метра или менее.

В некоторых реализациях точка 102 доступа может передавать маяковые радиосигналы самоинициализации, когда точка доступа находится в режиме инициализации (к примеру, конфигурирования или инициализации). В некоторых реализациях пользователь может использовать устройство ввода для того, чтобы переводить точку 102 доступа в режим конфигурирования, когда пользователь хочет первоначально инициализировать или повторно инициализировать терминал 106 доступа. Например, терминал доступа может инициализироваться, когда точка доступа сначала устанавливается, когда терминал доступа первоначально приобретен или когда PRL терминала доступа обновлен посредством макросети (к примеру, в связи с изменением в списке роуминга, путешествием за границу и т.д.), чтобы приводить к перезаписи PRL, который инициализирован посредством точки доступа (как пояснено ниже).

Как представлено посредством этапа 1206, когда терминал 106 доступа, инициализированный с помощью PRL по умолчанию, размещается около ограниченной точки 102 доступа, работающей в режиме инициализации, терминал 106 доступа может принимать маяковый радиосигнал самоинициализации, передаваемый посредством точки 102 доступа. В ответ терминал 106 доступа может отправлять сообщение в точку 102 доступа, чтобы инициировать операции инициализации. В некоторых реализациях это сообщение может включать в себя PRL, используемый в данный момент посредством терминала 106 доступа. В некоторых реализациях пользователь терминала 106 доступа может инициировать инициализацию посредством выбора соответствующего признака в терминале доступа (к примеру, набора заданного номера).

Как представлено посредством этапа 1208, точка 102 доступа (к примеру, контроллер 328 инициализации) может задавать новый PRL для терминала 106 доступа (к примеру, для обычных операций мобильных станций). Новый PRL может включать в себя информацию о макросистеме, как в PRL по умолчанию, но информация инициализации PRL по умолчанию может удаляться. Вместо нее может добавляться информация нового PRL (к примеру, список содержит или указывает новую конфигурацию). В некоторых аспектах информация нового PRL может быть конкретной для точки 102 доступа (к примеру, новый PRL может отличаться от PRL, инициализированного посредством других точек доступа). Например, новый PRL может указывать SID, который зарезервирован для всех ограниченных точек доступа, как пояснено выше, NID, который уникален для точки 102 доступа (к примеру, фемто-NID, FNID), и частотный параметр, который указывает рабочую частоту точки 102 доступа. Этот частотный параметр может совпадать или отличаться от частоты по умолчанию. В некоторых аспектах информация нового PRL (к примеру, SID и/или NID) может соответствовать одной или более точкам доступа, ассоциированным с наивысшим приоритетом. Например, терминал 106 доступа может быть выполнен с возможностью осуществлять поиск (к примеру, сначала выполнять поиск) указанной предпочтительной точки доступа или указанных предпочтительных точек доступа (к примеру, домашних точек доступа).

Точка 102 доступа может получать информацию PRL макросистемы различными способами. В некоторых реализациях точка 102 доступа может запрашивать эту информацию PRL из макроточки доступа (к примеру, через сетевой узел 110 или по радиоинтерфейсу). В некоторых реализациях точка 102 доступа может принимать эту информацию PRL из терминала доступа (к примеру, терминала 108 доступа). Например, точка 102 доступа может включать в себя функцию радиоинтерфейса. Здесь точка 102 доступа может отправлять сообщение (к примеру, конфигурационный запрос SSPR), чтобы запрашивать текущий PRL терминала доступа (который может включать в себя информацию текущего макро-PRL, как пояснено выше), и терминал доступа может отвечать посредством отправки своего текущего PRL по радиоинтерфейсу в точку 102 доступа.

Как только точка 102 доступа задает новый PRL, точка 102 доступа отправляет (к примеру, проталкивает) PRL в терминал 106 доступа. Например, точка 102 доступа может отправлять PRL в терминал доступа по радиоинтерфейсу (к примеру, через OTASP или OTAPA).

Преимущественно, посредством инициализации терминала 106 доступа через точку 102 доступа, как пояснено выше, оператор сети не должен хранить конкретную для терминала доступа информацию (к примеру, информацию PRL). Тем не менее, может быть желательным конфигурировать точку 102 доступа так, чтобы она выполняла регулярные обновления PRL терминала доступа. Например, PRL может обновляться каждый вечер и отправляться в терминал 106 доступа по радиоинтерфейсу. Помимо этого, чтобы предотвращать перезапись посредством одной точки доступа из набора связанных точек доступа информации PRL, инициализированной посредством другой точки доступа из набора, каждая точка доступа может быть выполнена с возможностью просто обновлять информацию текущего PRL терминала доступа. Например, точка 102 доступа может запрашивать терминал 106 доступа на предмет его информации текущего PRL, посредством чего точка 102 доступа добавляет собственную системную информацию PRL к текущему PRL терминала 106 доступа вместо перезаписи информации текущего PRL.