Результат интеллектуальной деятельности: УЛУЧШЕНИЯ УПРАВЛЕНИЯ ПОЛИТИКАМИ ТАРИФИКАЦИИ И ОПЛАТЫ УСЛУГ (РСС) ДЛЯ ПОДДЕРЖКИ ШИФРОВАНИЯ

Вид РИД

Изобретение

Перекрестная ссылка на родственные заявки

Данная заявка притязает на приоритет предварительной заявки на патент (США), порядковый номер 61/057968, озаглавленной "A METHOD AND APPARATUS FOR PCC ENHANCEMENT", которая подана 2 июня 2008 года. Вышеуказанная заявка полностью содержится в данном документе по ссылке.

Область техники, к которой относится изобретение

Последующее описание, в общем, относится к беспроводной связи, а более конкретно, к улучшению функций управления политиками тарификации и оплаты услуг, используемых в системе беспроводной связи.

Предшествующий уровень техники

Системы беспроводной связи широко развернуты для того, чтобы предоставлять различные типы связи; например, голос и/или данные могут быть предоставлены через такие системы беспроводной связи. Типичная система или сеть беспроводной связи может предоставлять нескольким пользователям доступ к одному или более совместно используемым ресурсам (к примеру, полосе пропускания, мощности передачи и т.д.). Например, система может использовать множество технологий множественного доступа, таких как мультиплексирование с частотным разделением каналов (FDM), мультиплексирование с временным разделением каналов (TDM), мультиплексирование с кодовым разделением каналов (CDM), мультиплексирование с ортогональным частотным разделением каналов (OFDM) и другие.

В общем, системы беспроводной связи с множественным доступом могут поддерживать одновременную связь для нескольких терминалов доступа. Каждый терминал доступа может обмениваться данными с одной или более базовыми станциями посредством передачи по прямой и обратной линиям связи. Прямая линия связи (или нисходящая линия связи) относится к линии связи от базовых станций к терминалам доступа, а обратная линия связи (или восходящая линия связи) относится к линии связи от терминалов доступа к базовым станциям. Такие линии связи могут быть установлены через систему с одним входом и одним выходом, со многими входами и одним выходом или со многими входами и многими выходами (MIMO).

MIMO-системы, как правило, используют множество (NT) передающих антенн и множество (NR) приемных антенн для передачи данных. MIMO-канал, сформированный посредством NT передающих и NR приемных антенн, может быть разложен на NS независимых каналов, которые могут упоминаться как пространственные каналы, где NS≤{NT, NR}. Каждый из NS независимых каналов соответствует размерности. Более того, MIMO-системы могут обеспечивать повышенную производительность (к примеру, лучшую спектральную эффективность, увеличенную пропускную способность и/или повышенную надежность), если используются дополнительные размерности, созданные посредством множества передающих и приемных антенн.

MIMO-системы могут поддерживать различные технологии дуплексной передачи, чтобы разделять связь по прямой и обратной линиям связи по общей физической среде. Например, системы дуплекса с частотным разделением каналов (FDD) могут использовать разные частотные области для связи по прямой и обратной линиям связи. Дополнительно, в системах дуплекса с временным разделением каналов (TDD) системы, передача данных по прямой и обратной линиям связи может использовать общую область частот так, что принцип взаимности дает возможность оценки канала прямой линии связи исходя из канала обратной линии связи.

Системы беспроводной связи, в общем, используют одну или более базовых станций, которые предоставляют зону радиопокрытия для множества UE. Типичная базовая станция может передавать несколько потоков данных для услуг широковещательной, многоадресной и/или одноадресной передачи, при этом потоком данных может быть поток данных, который может представлять отдельный интерес для UE. Аналогично, UE может передавать данные в базовую станцию или другое UE. Различные потоки данных относятся к речи, видео или другим данным, передаваемым по системам связи, сформированным пользователями, или управляющим данным, которые определяют режим работы UE и/или сети. На основе типа передаваемых данных и других соображений, таких как тип услуги, на которую подписан пользователь, различные потоки данных могут иметь различные ассоциированные требования политик. Следовательно, точная передача этих политик требуется, чтобы корректно принимать или интерпретировать данные.

Сущность изобретения

Далее представлено упрощенное изложение сущности одного или более вариантов осуществления, для того чтобы предоставлять базовое понимание этих вариантов осуществления. Это изложение сущности изобретения не является всесторонним обзором всех рассматриваемых вариантов осуществления, и оно не имеет намерением ни то, чтобы определять ключевые или важнейшие элементы всех вариантов осуществления, ни то, чтобы обрисовывать объем каких-либо или всех вариантов осуществления. Его единственная цель - представлять некоторые понятия одного или более вариантов осуществления в обеспеченной форме в качестве вступления к более подробному описанию, которое представлено далее.

В соответствии с одним или более вариантами осуществления и их соответствующим раскрытием, различные аспекты описываются в связи с обеспечением шифрования в системе связи с беспроводным доступом. В частности, способ, который обеспечивает туннелирование в окружении беспроводной связи, раскрывается в соответствии с аспектом. Способ содержит прием одного или более потоков данных или указания того, что потоки данных могут приниматься. Потоки данных или формируются посредством UE или сети доступа в соответствии с различными аспектами. Идентификационная информация потока формируется для каждого из потоков данных. Идентификационная информация потока обеспечивает ассоциирование политик потоков с потоками данных. Это достигается посредством передачи сформированной идентификационной информации потока в компонент политик, который использует эту информацию для того, чтобы идентифицировать соответствующие политики/правила, которые должны быть реализованы для каждого из потоков. Политики/правила могут относиться к аспектам тарификации и оплаты услуг или соображениям в отношении QoS. В дополнительном аспекте, исходный адрес источника, из которого потоки данных исходят, или любой кортеж из полей IPv6 также может быть передан в дополнение к идентификационной информации потока так, что для каждого из потоков данных комбинация исходного адреса и идентификационной информации потока выступает в качестве уникального идентификатора. Формирование идентификационной информации потока может быть динамическим процессом на основе модальности доступа потоков данных. Например, если UE в первоначально доверенном режиме перемещается в недоверенный режим доступа, UE или собственный агент могут начинать шифрование потоков данных. В этом случае, формирование идентификационной информации потока может быть инициировано, чтобы обеспечивать надлежащую обработку зашифрованного потока данных. Дополнительно, идентификационная информация потока для одного или более других потоков данных может приниматься и сравниваться с идентификационной информацией, как определено посредством политик потоков, ассоциированных с одним или более других потоков данных, чтобы верифицировать, что один или более других потоков данных переданы согласно соответствующим политикам.

Другой аспект относится к устройству беспроводной связи, содержащему запоминающее устройство и процессор. Запоминающее устройство сохраняет инструкции, связанные с формированием идентификационной информации потока для одного или более потоков данных и обеспечением ассоциирования соответствующих конкретных для потока правил с потоками данных посредством передачи сформированной идентификационной информации потока на сервер политик. Процессор, соединенный с запоминающим устройством, выполнен с возможностью исполнять инструкции, сохраненные в запоминающем устройстве. В более подробном аспекте, шифрование активируется при обнаружении изменения в механизме доступа с доверенного доступа на недоверенный доступ. Дополнительно, исходный адрес используется в дополнение к идентификационной информации потока, представленной как метки потоков, чтобы уникально идентифицировать зашифрованные потоки данных.

Устройство беспроводной связи, которое предусматривает передачу потоков данных в окружении беспроводной связи, раскрывается в соответствии с этим аспектом. Это устройство беспроводной связи содержит средство для приема, которое принимает один или более потоков данных или указание того, что один или более потоков данных должны приниматься. Средство для формирования идентификационной информации потока используется для идентификации каждого из потоков данных. Устройство также содержит средство передачи для передачи сформированной идентификационной информации потока для ассоциирования потоков данных с соответствующими конкретными для потока правилами.

Компьютерный программный продукт, содержащий машиночитаемый носитель с кодом для обеспечения туннелирования данных в системе беспроводной связи, раскрывается в соответствии с этим аспектом. Код обеспечивает прием одного или более потоков данных, формирование идентификационной информации потока для каждого из потоков данных и передачу сформированной идентификационной информации потока в компонент идентификации политик для ассоциирования соответствующих конкретных для потока правил с потоками данных.

Другой аспект относится к устройству беспроводной связи, содержащему процессор, выполненный с возможностью обеспечивать передачу потоков данных. Процессор выполнен с возможностью приема одного из одного или более потоков данных или указания того, что один или более потоков данных должны приниматься, и формирования идентификационной информации потока для каждого из потоков данных. Он также обеспечивает ассоциирование соответствующих политик потоков с потоками данных посредством передачи сформированной идентификационной информации потока в функцию определения политик.

Способ, который обеспечивает туннелирование в окружении беспроводной связи, раскрывается в соответствии с еще одним другим аспектом. Этот аспект относится к идентификации одного или более потоков данных, при этом потоки данных могут формироваться в UE или могут приниматься посредством UE от другой сети. Идентифицируются соответствующие правила политик, которые должны быть реализованы с потоками данных. Потоки данных затем передаются в соответствии с правилами политик, чтобы обеспечить сети доступа возможность удостовериться в том (верифицировать), что соответствующие правила политик реализованы для различных потоков данных. В дополнительном аспекте, QoS-конвейеры для передачи потоков данных могут быть идентифицированы через правила политик, которые могут содержать одно или более из правил тарификации и оплаты услуг или правил QoS. Дополнительно, идентификационная информация потока может быть передана во внешнем заголовке потоков, чтобы обеспечивать процесс верификации.

Устройство беспроводной связи, содержащее запоминающее устройство и процессор, раскрывается в соответствии с другим аспектом. Запоминающее устройство сохраняет инструкции, связанные с извлечением идентификационной информации потока, ассоциированной с потоками данных, идентификацией правил политик, которые должны быть реализованы с потоками данных, и передачей потоков данных в соответствии с правилами политик. Процессор соединен с запоминающим устройством и выполнен с возможностью исполнять инструкции, сохраненные в запоминающем устройстве.

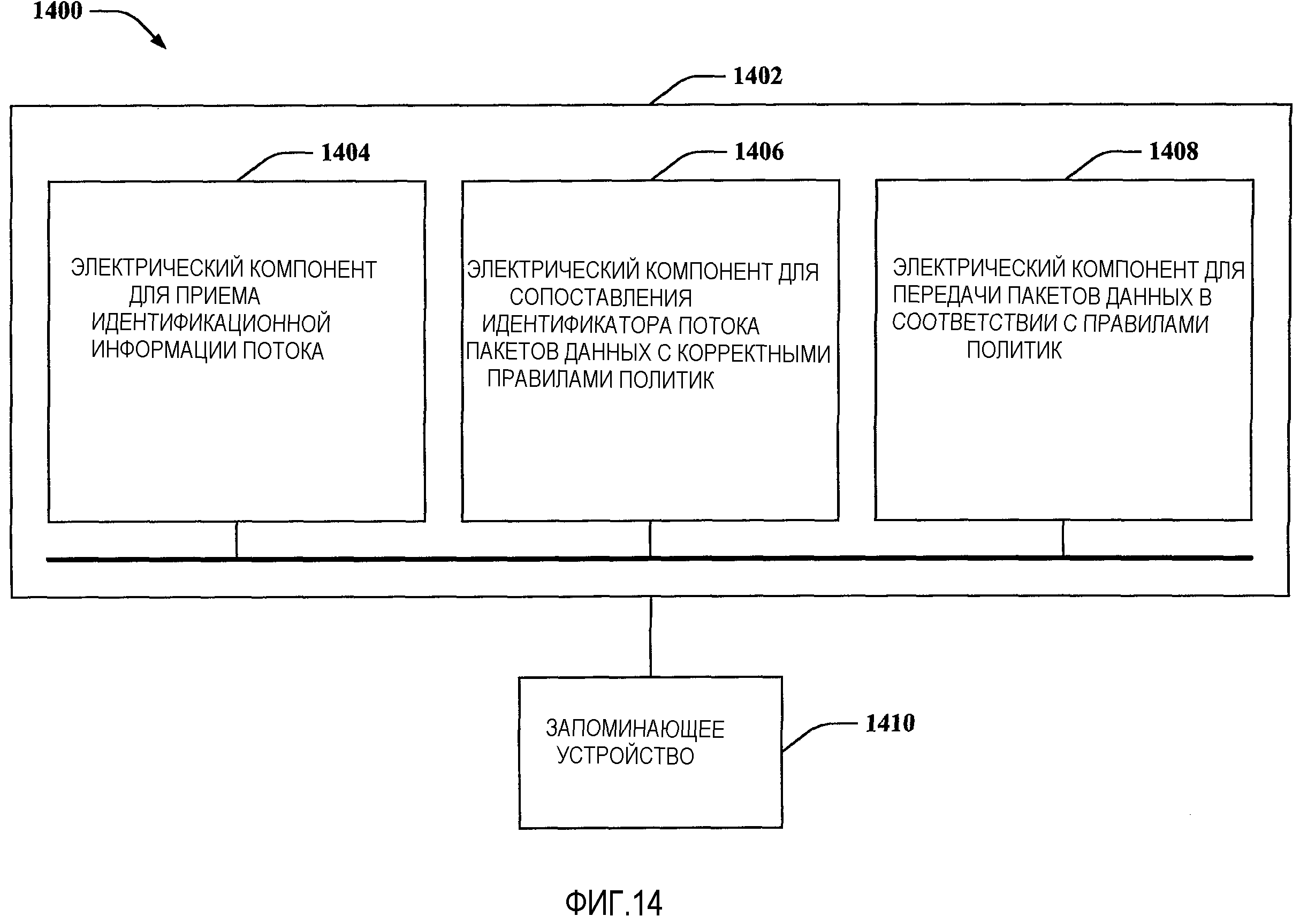

Устройство беспроводной связи, которое предусматривает туннелирование потоков данных в окружении беспроводной связи, раскрывается в соответствии с этим аспектом. Оно содержит средство для приема идентификационной информации потока и средство для сопоставления идентификационной информации потока пакета данных с соответствующими правилами политик. Средство передачи, также содержащееся в составе устройства, обеспечивает передачу пакетов данных в соответствии с соответствующими правилами политик.

Еще один аспект относится к компьютерному программному продукту, содержащему машиночитаемый носитель. Носитель содержит код для идентификации одного или более потоков данных, код для идентификации одной или более идентификационной информации потока, ассоциированной с потоками данных, и код для идентификации одного или более правил политик, которые должны быть реализованы с потоками данных. Код для передачи потоков данных в соответствии с соответствующими правилами политик также содержится на носителе.

Устройство беспроводной связи, содержащее процессор, раскрывается в соответствии с этим аспектом. Процессор выполнен с возможностью идентификации одного или более потоков данных, идентификации идентификационной информации потока, ассоциированной с потоками данных так, что правила политик, которые должны быть реализованы с потоками данных, также идентифицируются. После идентификации правил политик процессор обеспечивает передачу потоков данных в соответствии с соответствующими правилами политик.

Способ, который обеспечивает туннелирование в окружении беспроводной связи, раскрывается в соответствии с еще одним другим аспектом. Способ содержит прием индикатора, ассоциированного с одним или более потоками данных, вместе с идентификационной информацией потока для каждого из одного или более потоков данных. Конкретные для потока правила, которые должны быть реализованы для каждого из потоков данных, определяются. Идентификационная информация потока вместе с конкретными для потока правилами передается, чтобы обеспечивать передачу одного или более потоков данных в соответствии с определенными правилами. Различные аспекты относятся к определению правил на основе существующих наборов правил, содержащих одно или более из правил QoS или правил тарификации и оплаты услуг, или динамическому определению правил, которые должны быть реализованы для каждого из потоков данных.

Устройство беспроводной связи, содержащее запоминающее устройство и процессор, раскрывается в соответствии с еще одним другим аспектом. Запоминающее устройство сохраняет инструкции, связанные с приемом идентификационной информации потока для одного или более принимаемых потоков данных и обеспечением определения соответствующих конкретных для потока правил для потоков данных. Процессор, соединенный с запоминающим устройством, выполнен с возможностью исполнять инструкции, сохраненные в запоминающем устройстве.

Устройство беспроводной связи, которое предусматривает туннелирование потоков данных в окружении беспроводной связи, раскрывается в соответствии с этим аспектом. Оно содержит средство для приема указания одного или более потоков данных и идентификационной информации потока для каждого из одного или более потоков данных. Средство для определения, содержащееся в составе устройства, идентифицирует конкретные для потока правила, которые должны быть реализованы для каждого из потоков данных. Средство для передачи идентификационной информации потока обеспечивает передачу одного или более потоков данных в соответствии с определенными конкретными для потока правилами.

Компьютерный программный продукт, содержащий машиночитаемый носитель, раскрывается в этом аспекте. Машиночитаемый носитель содержит код для приема указания, ассоциированного с одним или более потоками данных, и идентификационной информации потока для каждого из одного или более потоков данных. Код для определения конкретных для потока правил, которые должны быть реализованы для каждого из потоков данных, также содержится на носителе. Код для передачи идентификационной информации потока обеспечивает передачу одного или более потоков данных в соответствии с определенными правилами.

Устройство беспроводной связи, содержащее процессор, раскрывается в соответствии с этим аспектом. Процессор выполнен с возможностью принимать указание, ассоциированное с одним или более потоками данных, и идентификационную информацию потока для каждого из потоков данных. Он дополнительно выполнен с возможностью определять конкретные для потока правила, которые должны быть реализованы для каждого из потоков данных, и обеспечивать передачу одного или более потоков данных в соответствии с определенными правилами.

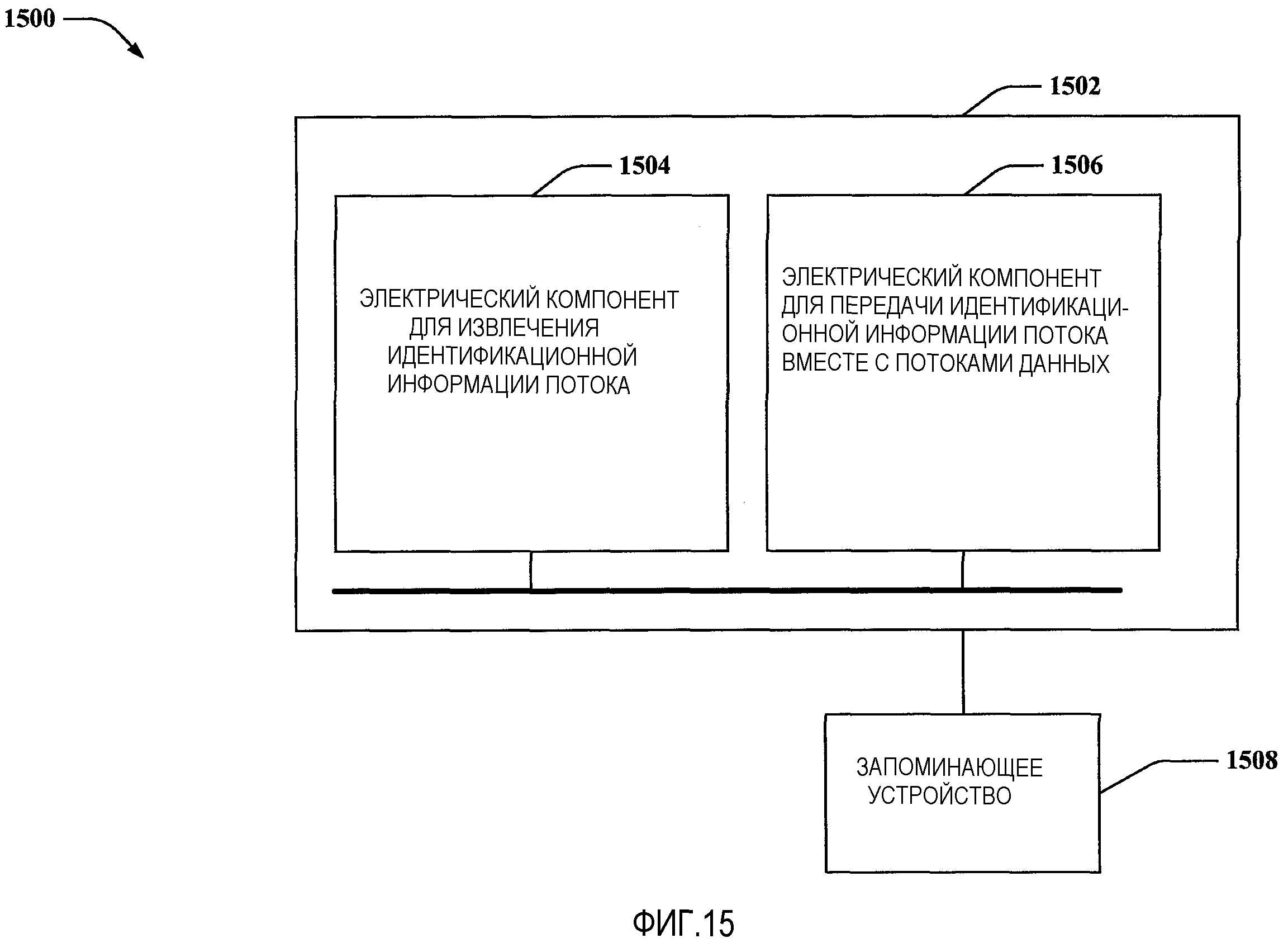

Способ, который обеспечивает туннелирование в окружении беспроводной связи, раскрывается в соответствии с этим аспектом. Способ содержит прием указания, ассоциированного с одним или более потоками данных, передаваемыми в соответствии с конкретными правилами. Идентификационная информация потока для принимаемых потоков данных извлекается и передается вместе с потоками данных для обеспечения верификации того, что потоки данных переданы в соответствии с конкретными правилами, как определено посредством компонента политик. В соответствии с различными аспектами, идентификационная информация потока содержит одно или более из исходных адресов, DSCP или номеров портов. Дополнительно, конкретные правила могут содержать одно или более из правил тарификации и оплаты услуг или правил QoS.

Устройство беспроводной связи, содержащее запоминающее устройство и процессор, раскрывается в соответствии с другим аспектом. Запоминающее устройство сохраняет инструкции, связанные с приемом одного или более потоков данных, передаваемых в соответствии с конкретными правилами, извлечением идентификационной информации потока, ассоциированной с конкретными правилами, и передачей идентификационной информации потока вместе с потоками данных для обеспечения верификации конкретных правил. Процессор, соединенный с запоминающим устройством, выполнен с возможностью исполнять инструкции, сохраненные в запоминающем устройстве.

Устройство беспроводной связи, которое предусматривает туннелирование потоков данных в окружении беспроводной связи, раскрывается в соответствии с еще одним другим аспектом. Оно содержит средство для приема одного или более потоков данных, передаваемых в соответствии с конкретными правилами, средство для извлечения идентификационной информации потока, ассоциированной с конкретными правилами, и средство для передачи идентификационной информации потока вместе с потоками данных для обеспечения верификации конкретных правил.

Компьютерный программный продукт, содержащий машиночитаемый носитель, раскрывается в соответствии с этим аспектом. Машиночитаемый носитель содержит код для приема одного или более потоков данных, передаваемых в соответствии с конкретными правилами, и код для извлечения идентификационной информации потока, ассоциированной с конкретными правилами. Он также содержит код для передачи идентификационной информации потока вместе с потоками данных для обеспечения верификации конкретных правил.

Устройство беспроводной связи, содержащее процессор, раскрывается в соответствии с еще одним другим аспектом. Процессор выполнен с возможностью принимать один или более потоков данных, передаваемых в соответствии с конкретными правилами. Он дополнительно может извлекать идентификационную информацию потока, ассоциированную с конкретными правилами, и обеспечивать передачу идентификационной информации потока вместе с потоками данных для верификации конкретных правил.

Для достижения вышеуказанных и связанных с ними целей один или более вариантов осуществления содержат признаки, далее полностью описанные и конкретно указанные в формуле изобретения. Последующее описание и прилагаемые чертежи в данном документе подробно излагают определенные иллюстративные аспекты одного или более вариантов осуществления. Тем не менее эти аспекты указывают только на некоторые из множества способов, которыми могут быть использованы принципы различных вариантов осуществления, и описанные варианты осуществления имеют намерение включать в себя все такие аспекты и их эквиваленты.

Краткое описание чертежей

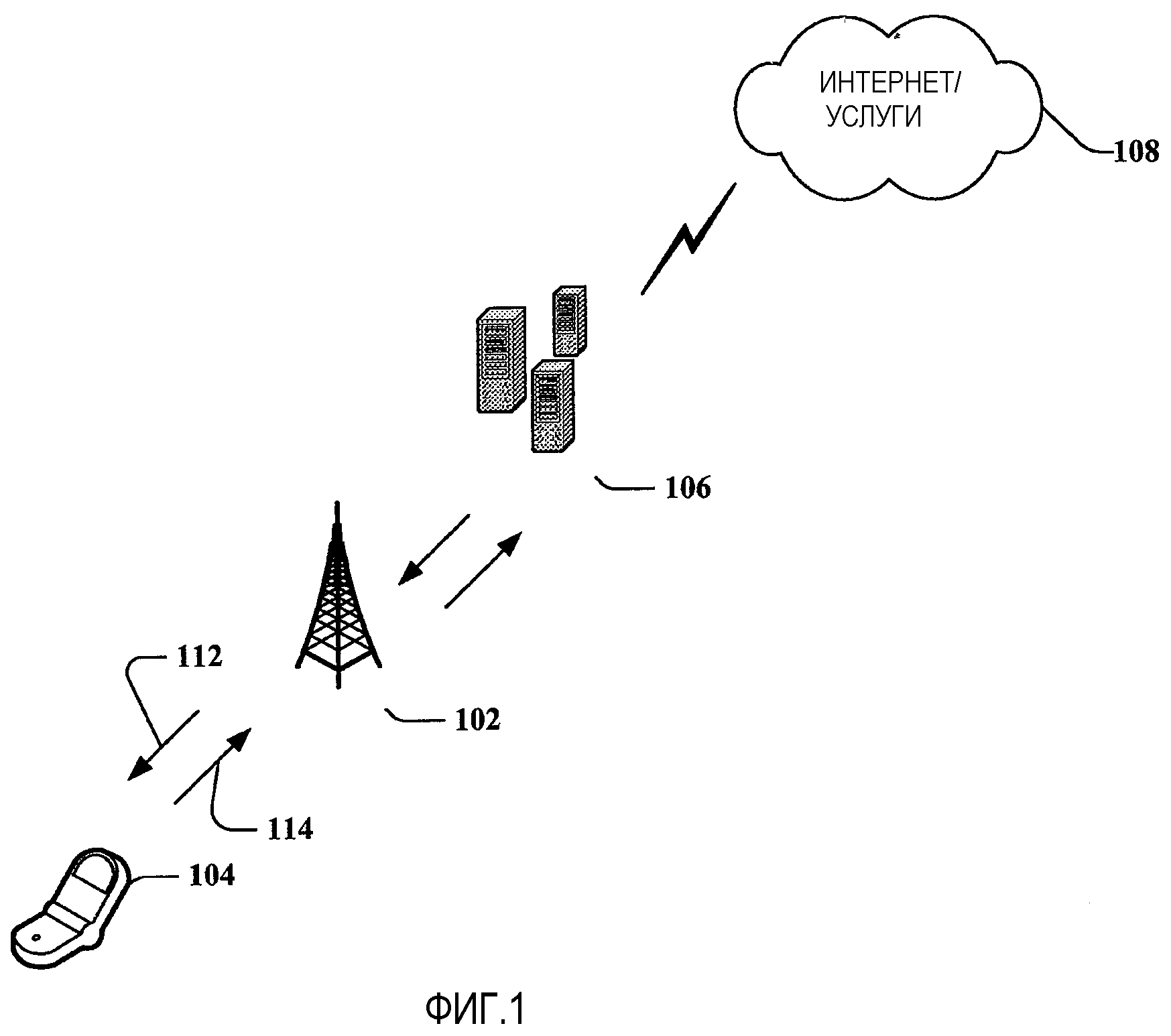

Фиг.1 является иллюстрацией системы беспроводной связи в соответствии с различными вариантами осуществления, представленными в данном документе.

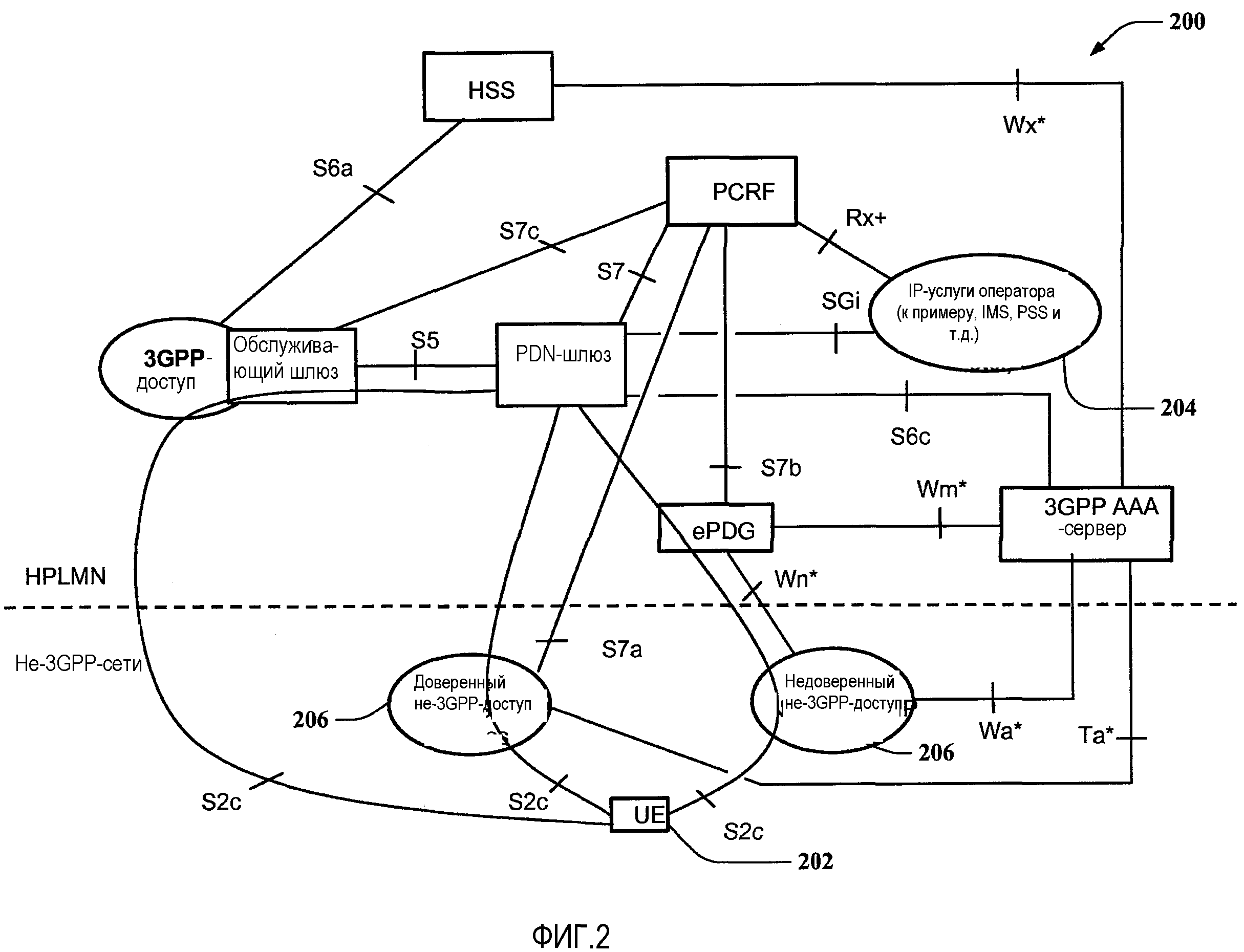

Фиг.2 является иллюстрацией эталонной архитектуры 3GPP-LTE-системы в соответствии с одним аспектом.

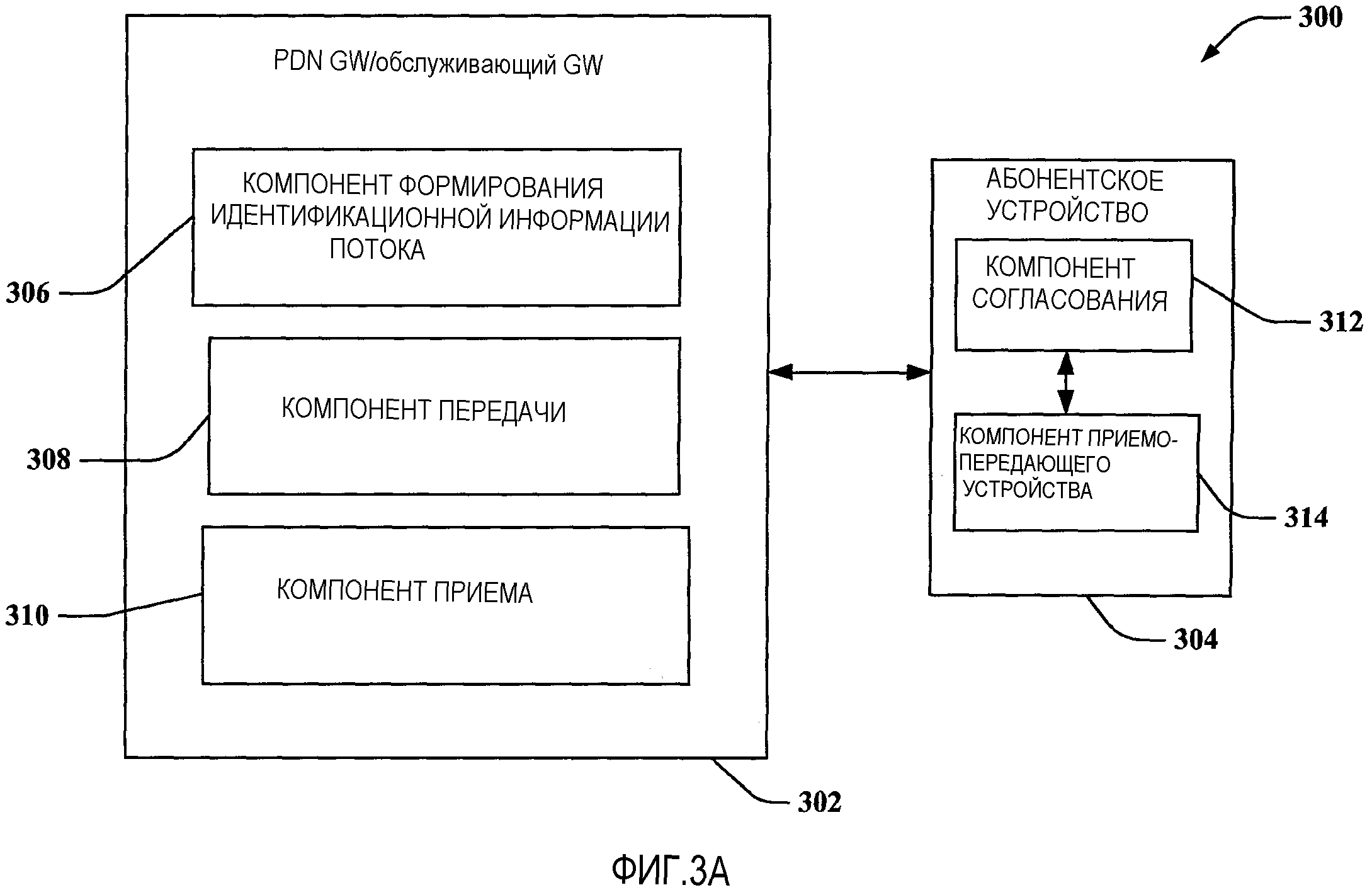

Фиг.3A является схематичным представлением элемента сети доступа и соответствующего UE, которое может использоваться для обеспечения поддержки туннелирования в рамках систем связи.

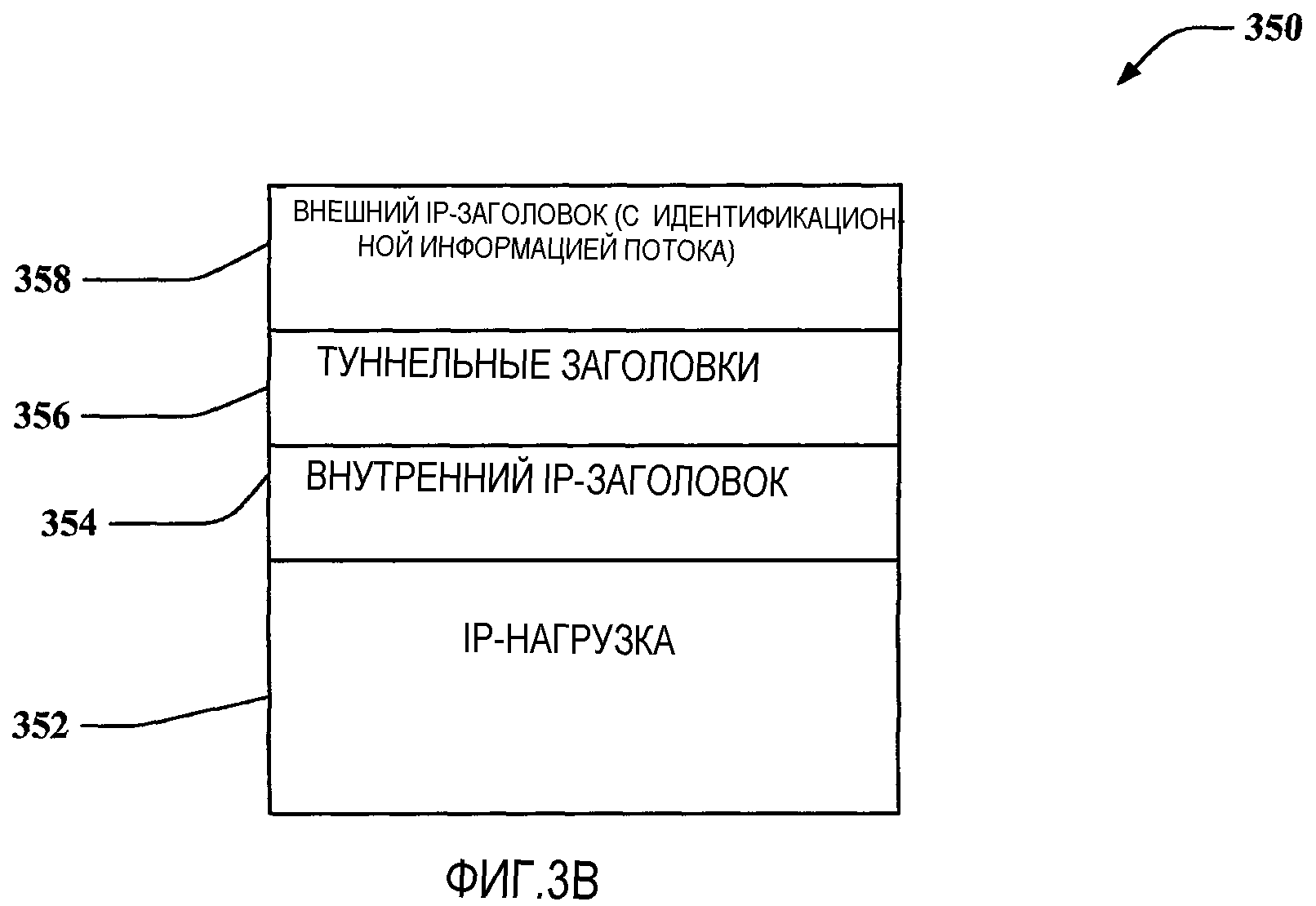

Фиг.3B является схематичным представлением полезной нагрузки IP, передаваемых в туннеле связи с идентификационной информацией потока.

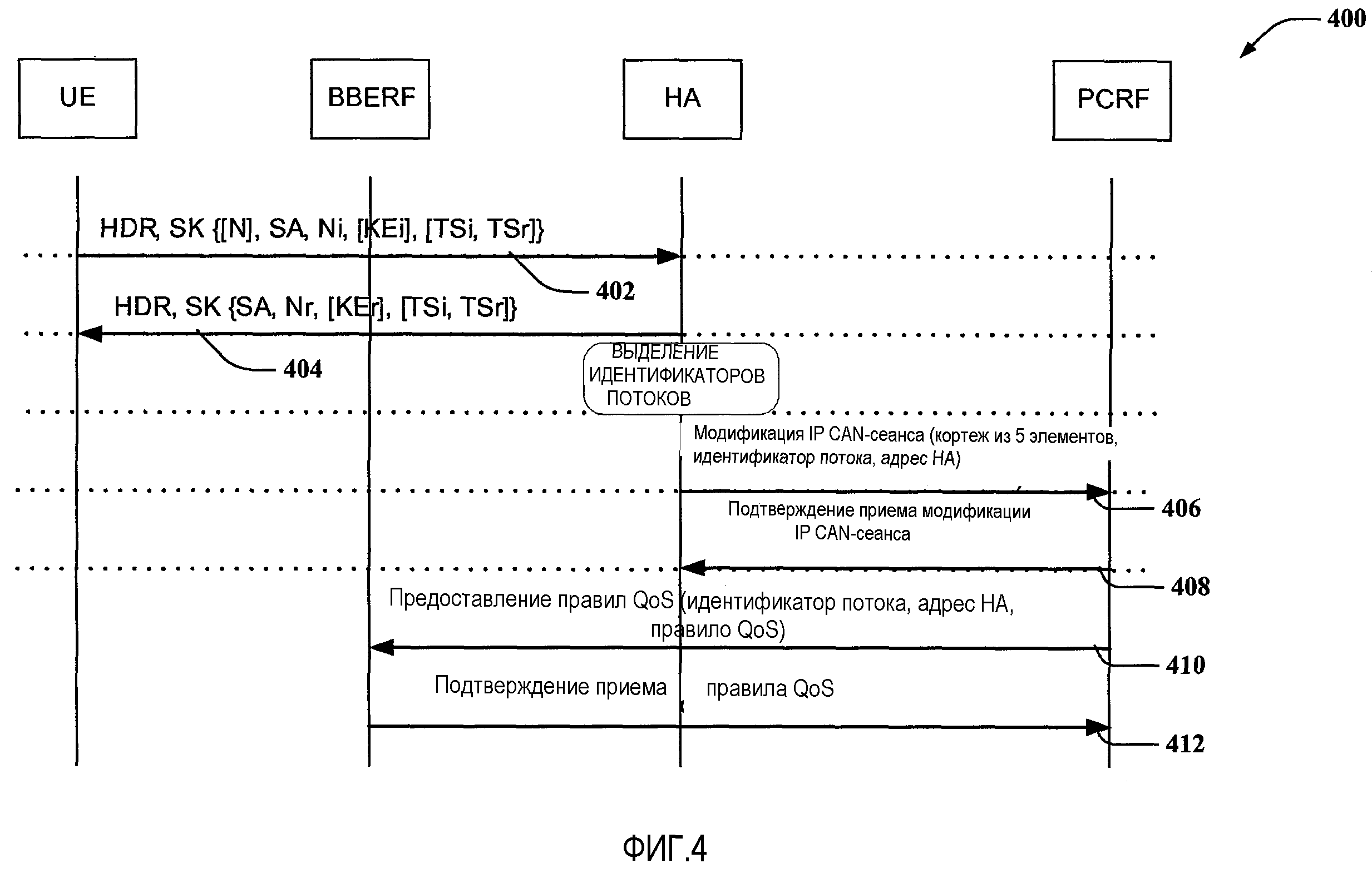

Фиг.4 является иллюстрацией передачи служебных сигналов, обмен которыми осуществляется между различными объектами системы связи, которая обеспечивает шифрование данных.

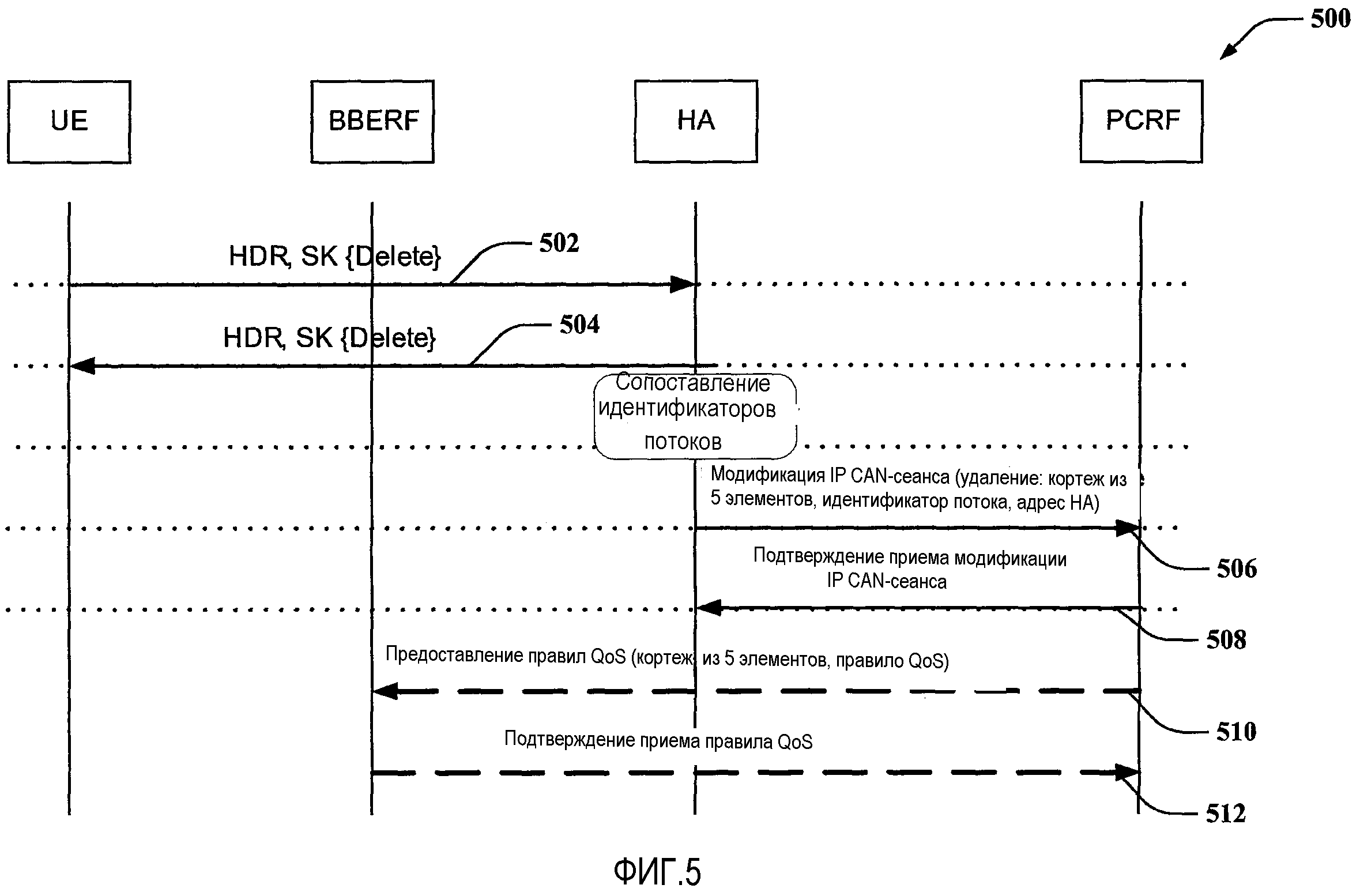

Фиг.5 является иллюстрацией передачи служебных сигналов, обмен которыми осуществляется между различными объектами системы связи, которая обеспечивает шифрование данных в соответствии с дополнительным аспектом.

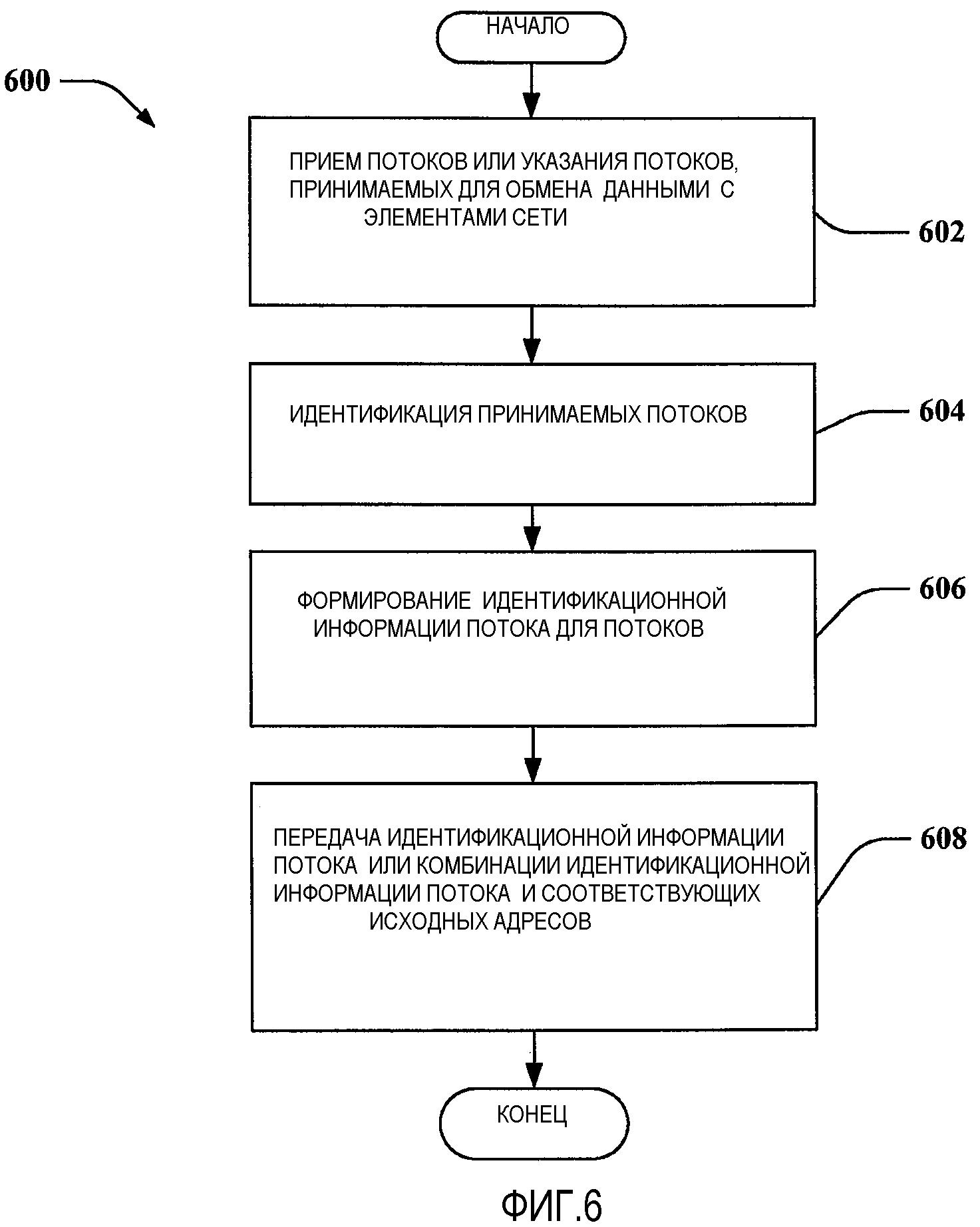

Фиг.6 является иллюстрацией технологии, которая обеспечивает формирование меток потоков для единообразного применения соответствующих правил между различными сетевыми объектами.

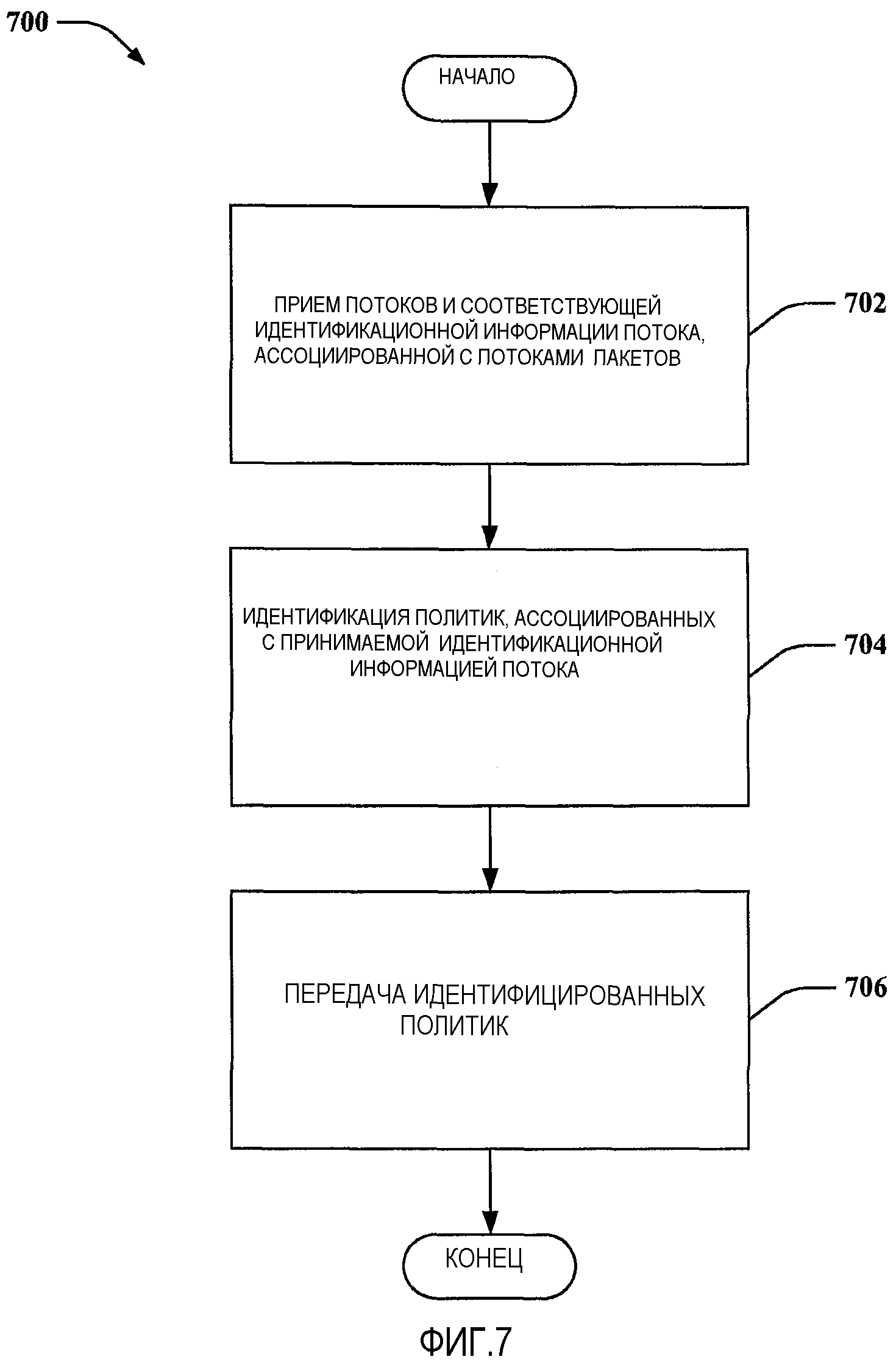

Фиг.7 является иллюстрацией блок-схемы последовательности операций, иллюстрирующей методику, которая обеспечивает туннелирование в системах связи в соответствии с другим аспектом.

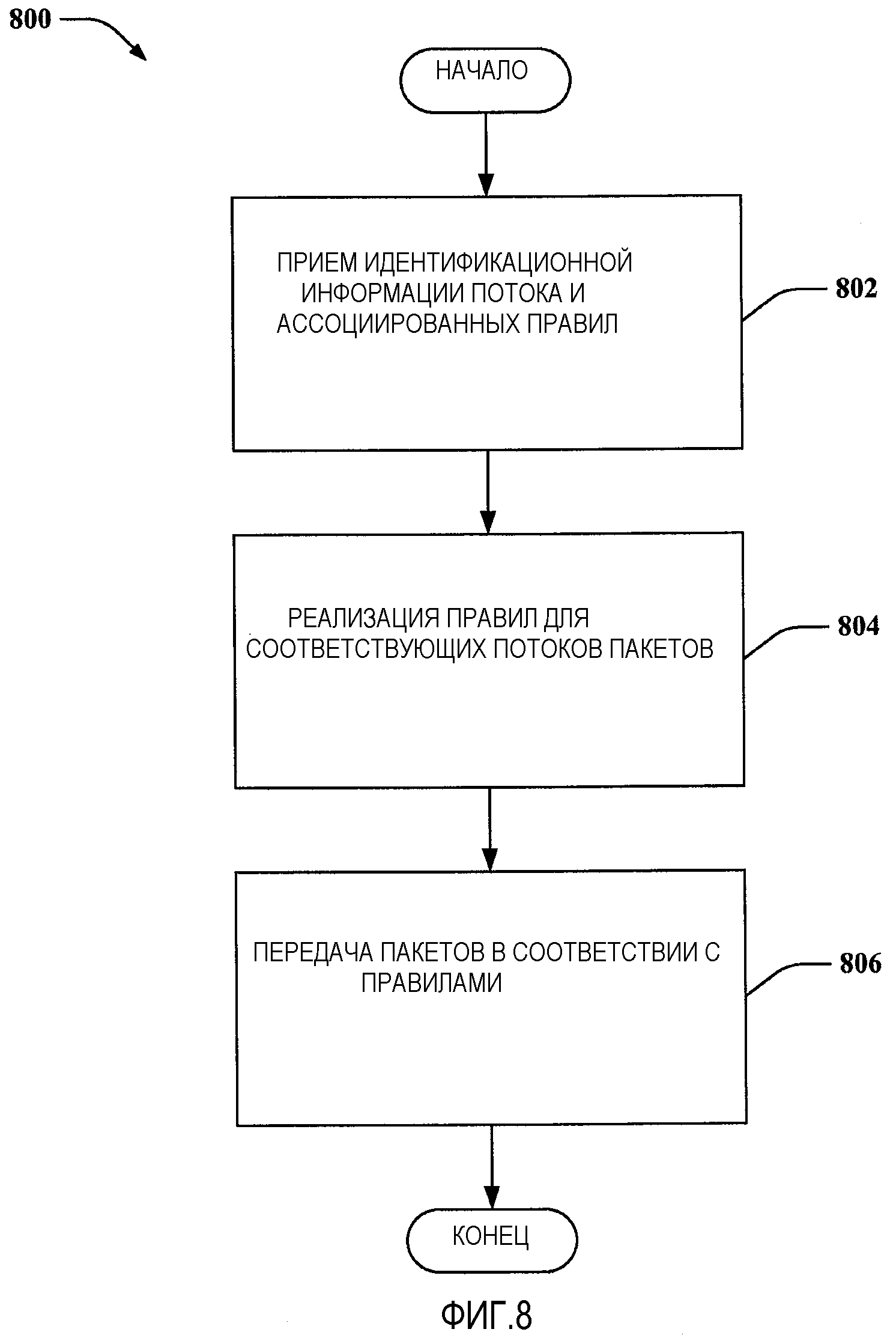

Фиг.8 является блок-схемой последовательности операций, иллюстрирующей методику для обеспечения улучшений в управлении политиками тарификации и оплаты услуг для туннелирования данных.

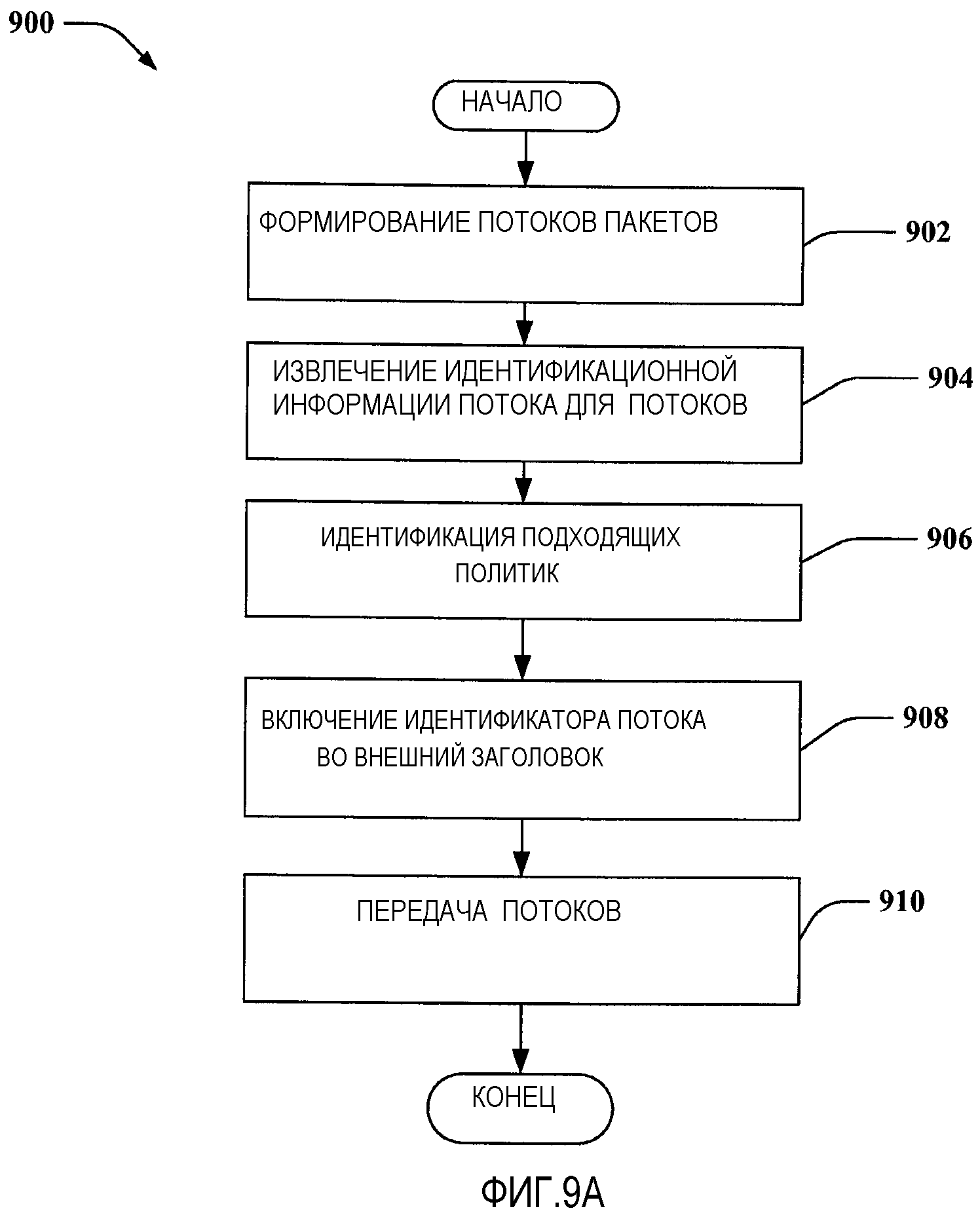

Фиг.9A является блок-схемой последовательности операций методики, которая обеспечивает определение того, сконфигурированы или нет различные потоки данных с корректными правилами тарификации и оплаты услуг/QoS посредством UE.

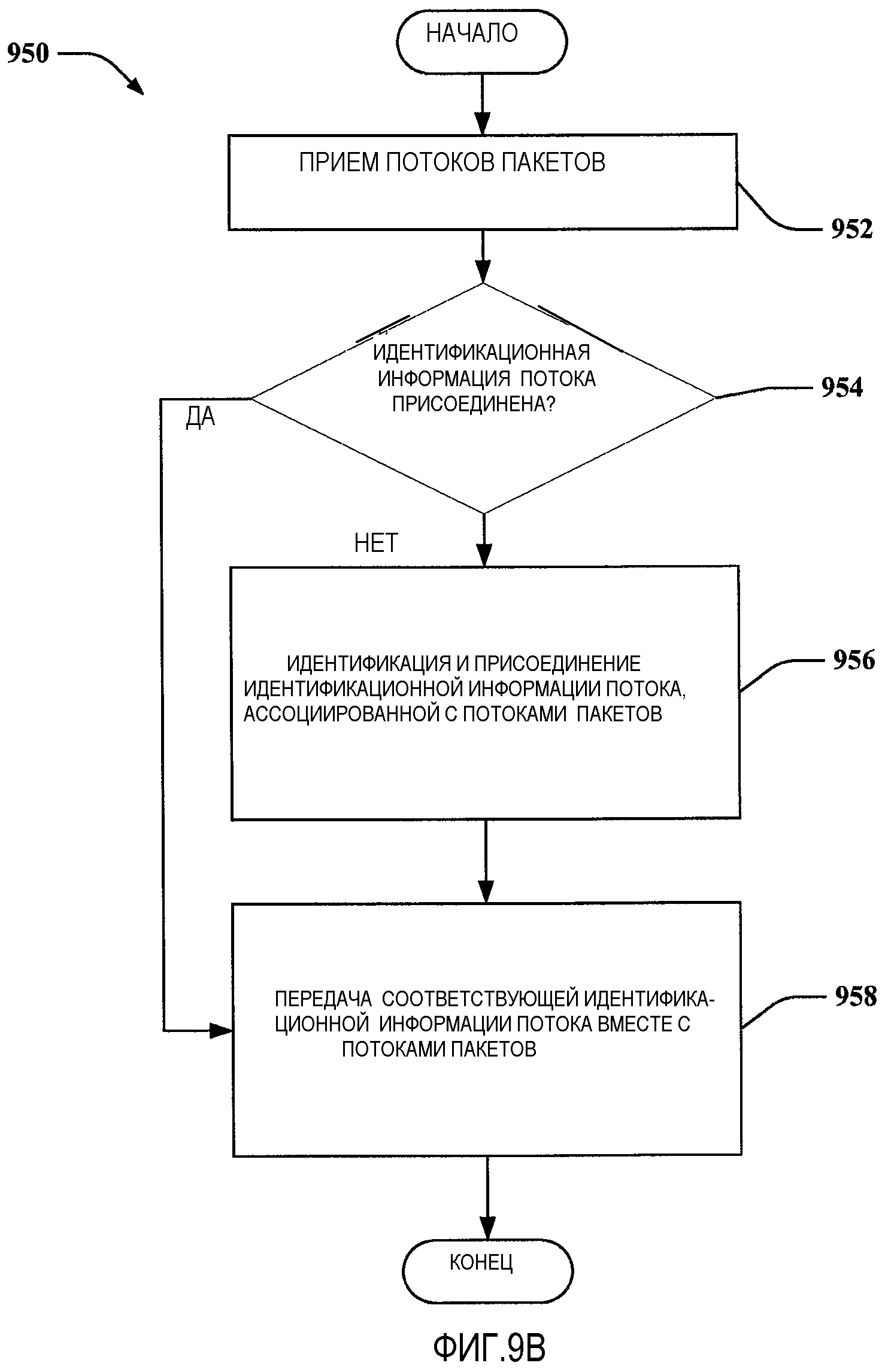

Фиг.9B является блок-схемой последовательности операций другой методики, которая обеспечивает определение того, сконфигурированы или нет различные потоки данных с корректными правилами тарификации и оплаты услуг/QoS посредством UE.

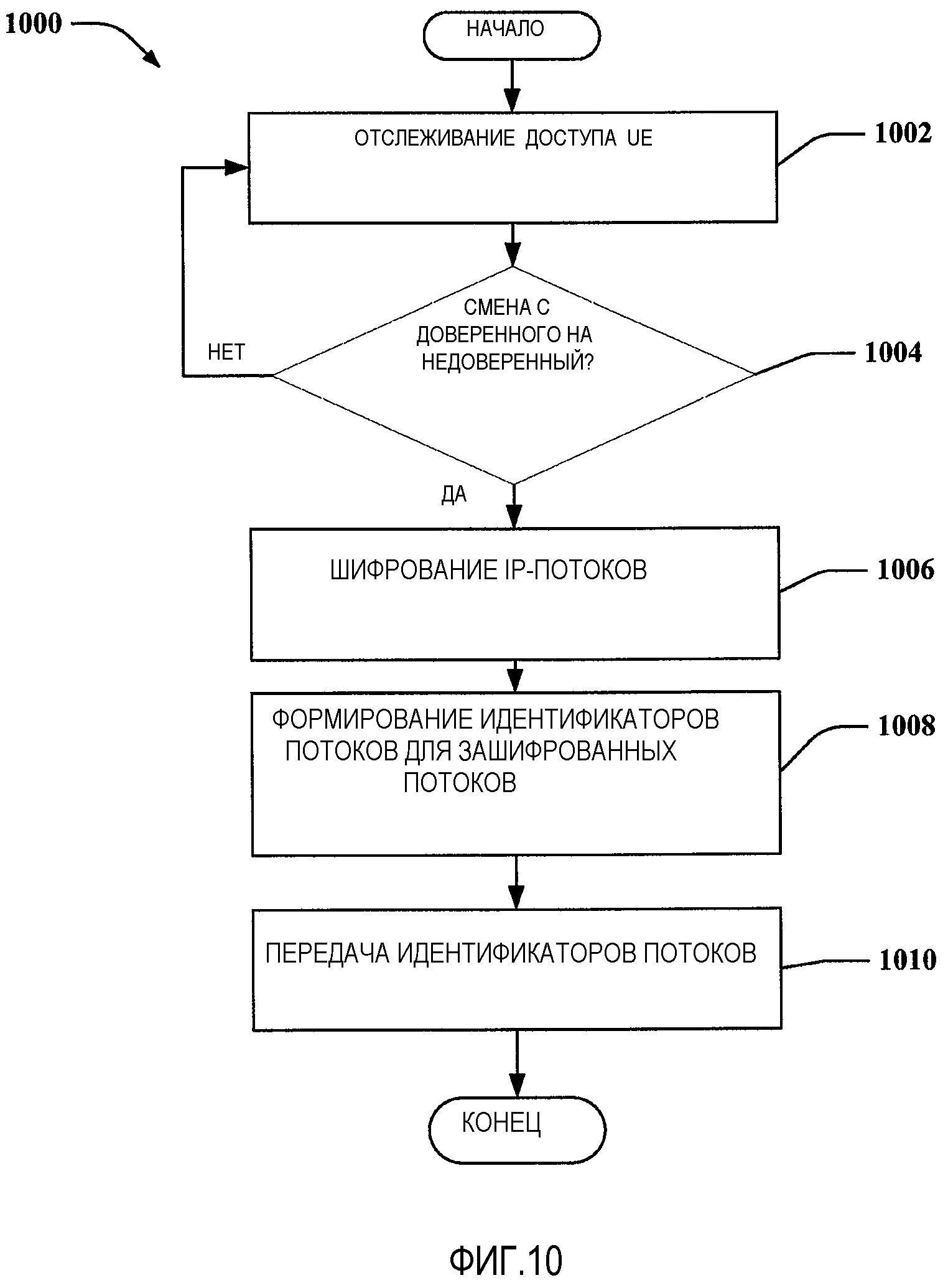

Фиг.10 является иллюстрацией блок-схемы последовательности операций, детализирующей методику динамического формирования идентификаторов потоков в соответствии с аспектом.

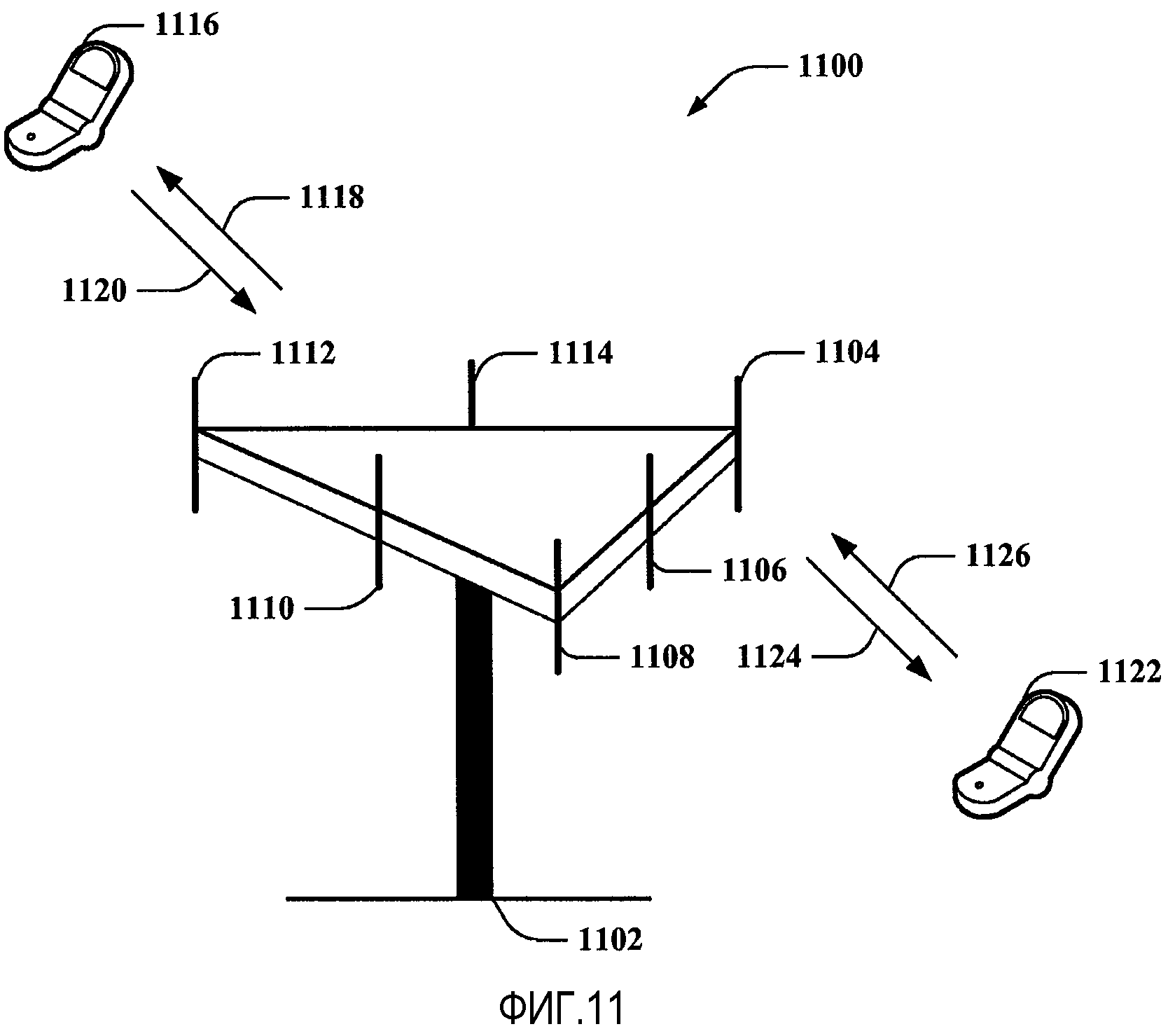

Фиг.11 является иллюстрацией системы беспроводной связи в соответствии с различными вариантами осуществления, представленными в данном документе.

Фиг.12 является иллюстрацией примерного беспроводного сетевого окружения, которое может использоваться вместе с различными системами и способами, описанными в данном документе.

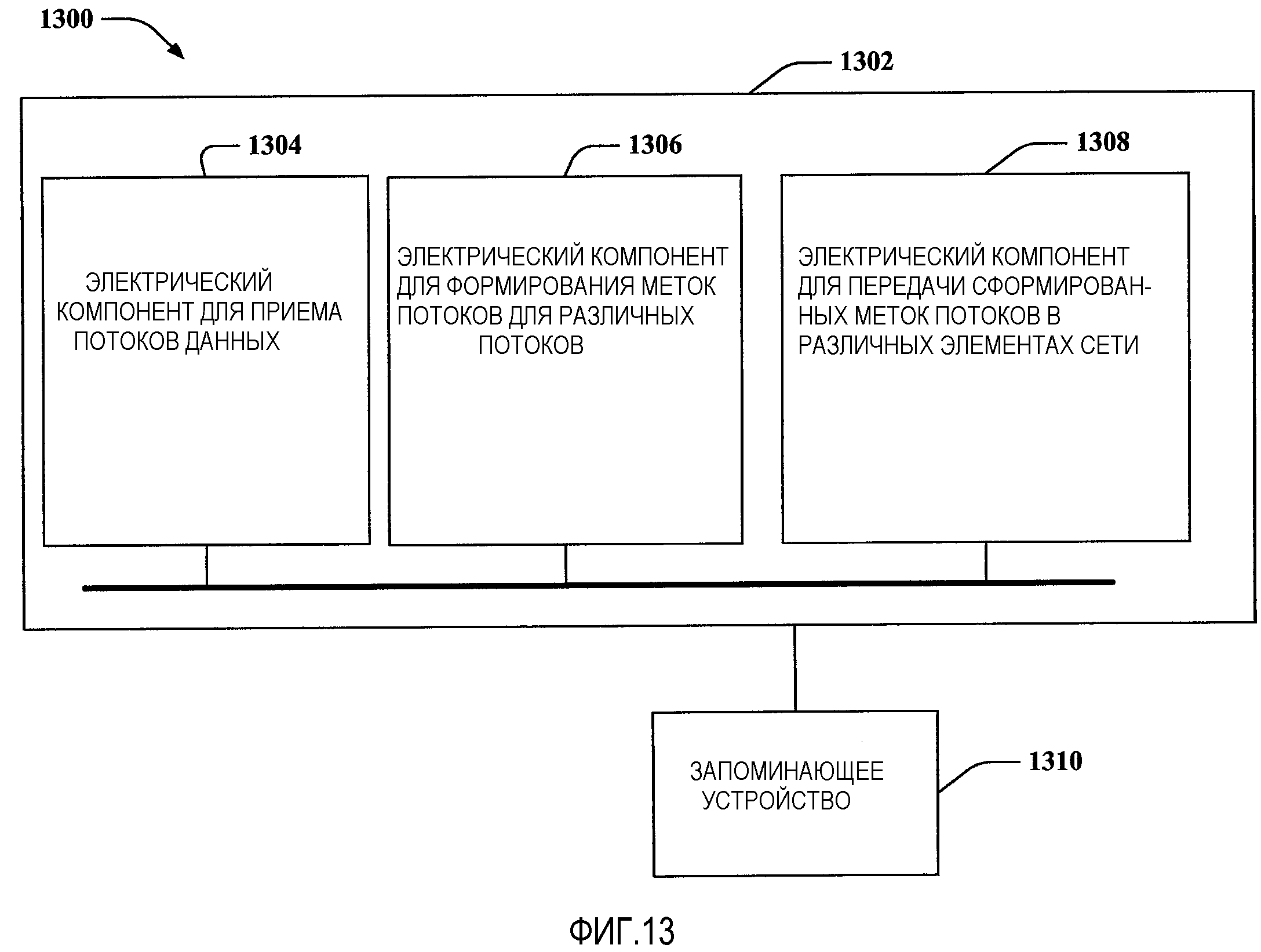

Фиг.13 является иллюстрацией примерной системы, которая предоставляет использование шифрования в окружении беспроводной связи.

Фиг.14 является другой примерной системой, которая предоставляет реализацию надлежащих правил политик для различных потоков пакетов в рамках системы связи.

Фиг.15 является другой примерной системой, которая предоставляет реализацию соответствующих правил для различных потоков пакетов в рамках системы связи.

Подробное описание изобретения

Далее описываются различные варианты осуществления со ссылками на чертежи, на которых одинаковые номера ссылок используются для того, чтобы ссылаться на одинаковые элементы. В последующем описании, для целей пояснения, многие конкретные детали изложены для того, чтобы предоставлять полное понимание одного или более вариантов осуществления. Тем не менее может быть очевидным, что эти варианты осуществления могут применяться на практике без данных конкретных деталей. В других случаях, распространенные структуры и устройства показаны в форме блок-схем для того, чтобы обеспечивать описание одного или более вариантов осуществления.

При использовании в данной заявке термины "компонент", "модуль", "система" и т.п. имеют намерение ссылаться на связанный с компьютером объект, будь то аппаратные средства, микропрограммное обеспечение, комбинация аппаратных средств и программного обеспечения, программное обеспечение или программное обеспечение в ходе исполнения. Например, компонент может быть, но не только, процессом, запущенным на процессоре, процессором, объектом, исполняемым файлом, потоком исполнения, программой и/или компьютером. В качестве иллюстрации, и приложение, запущенное на вычислительном устройстве, и вычислительное устройство может быть компонентом. Один или более компонентов могут постоянно размещаться внутри процесса и/или потока исполнения, и компонент может быть локализован на компьютере и/или распределен между двумя и более компьютерами. Кроме того, эти компоненты могут выполняться с различных машиночитаемых носителей, сохраняющих различные структуры данных. Компоненты могут обмениваться данными посредством локальных и/или удаленных процессов, например, в соответствии с сигналом, имеющим один или более пакетов данных (к примеру, данных из одного компонента, взаимодействующего с другим компонентом в локальной системе, распределенной системе и/или по сети, например, по Интернету с другими системами посредством сигнала).

Технологии, описанные в данном документе, могут использоваться для различных систем беспроводной связи, таких как система множественного доступа с кодовым разделением каналов (CDMA), система множественного доступа с временным разделением каналов (TDMA), система множественного доступа с частотным разделением каналов (FDMA), система множественного доступа с ортогональным частотным разделением каналов (OFDMA), система множественного доступа в частотной области с одной несущей (SC-FDMA) и другие системы. Термины "система" и "сеть" зачастую используются взаимозаменяемо. CDMA-система может реализовывать такую технологию радиосвязи, как универсальный наземный радиодоступ (UTRA), CDMA2000 и т.д. UTRA включает в себя широкополосный CDMA (W-CDMA) и другие варианты CDMA. CDMA2000 охватывает стандарты IS-2000, IS-95 и IS-856. TDMA-система может реализовывать такую технологию радиосвязи, как глобальная система мобильной связи (GSM). OFDMA-система может реализовывать такую технологию радиосвязи, как усовершенствованный UTRA (E-UTRA), сверхширокополосная передача для мобильных устройств (UMB), IEEE 802.11 (Wi-Fi), IEEE 802.16 (WiMAX), IEEE 802.20, Flash-OFDM и т.д. UTRA и E-UTRA являются частью универсальной системы мобильной связи (UMTS). Стандарт долгосрочного развития (LTE) 3GPP является планируемой к выпуску версией UMTS, которая использует E-UTRA, который применяет OFDMA в нисходящей линии связи и SC-FDMA в восходящей линии связи. UTRA, E-UTRA, UMTS, LTE и GSM описываются в документах организации, называемой партнерским проектом третьего поколения (3GPP). Дополнительно, CDMA2000 и UMB описываются в документах организации, называемой партнерским проектом третьего поколения 2 (3GPP2). Кроме того, эти системы беспроводной связи дополнительно могут включать в себя произвольно организующиеся сетевые системы между равноправными узлами (к примеру, между мобильными станциями), зачастую использующие непарные нелицензированные спектры, беспроводную LAN по стандарту 802.xx, технологию Bluetooth и любые другие технологии беспроводной связи ближнего и дальнего действия.

Множественный доступ с частотным разделением каналов с одной несущей (SC-FDMA) использует модуляцию с одной несущей и коррекцию в частотной области. SC-FDMA имеет аналогичную производительность и, по существу, имеет такую же общую сложность, как и OFDMA-система. SC-FDMA-сигнал имеет более низкое отношение пиковой мощности к средней мощности (PAPR) вследствие своей внутренне присущей структуры с одной несущей. SC-FDMA может использоваться, например, при связи в восходящей линии связи, когда более низкий PAPR приносит значительную выгоду терминалам доступа с точки зрения эффективности мощности передачи. Соответственно, SC-FDMA может реализовываться как схема множественного доступа в восходящей линии связи в стандарте долгосрочного развития 3GPP (LTE) или усовершенствованного UTRA.

Более того, различные варианты осуществления описываются в данном документе в связи с терминалом доступа. Терминал доступа также может называться системой, абонентским модулем, абонентской станцией, мобильной станцией, мобильным модулем, удаленной станцией, удаленным терминалом, мобильным устройством, пользовательским терминалом, терминалом, устройством беспроводной связи, пользовательским агентом, пользовательским устройством или абонентским устройством (UE). Терминалом доступа может быть сотовый телефон, беспроводной телефон, телефон по протоколу инициирования сеанса (SIP), станция беспроводного абонентского доступа (WLL), персональное цифровое устройство (PDA), карманное устройство с поддержкой беспроводных соединений, вычислительное устройство или другое обрабатывающее устройство, подключенное к беспроводному модему. Помимо этого, различные варианты осуществления описываются в данном документе в связи с базовой станцией. Базовая станция может быть использована для обмена данными с терминалом(ами) доступа и также может упоминаться как точка доступа, узел B, усовершенствованный узел B (eNodeB, eNB) или какой-либо другой термин.

Кроме того, термин "или" имеет намерение означать включающее "или" вместо исключающего "или". Таким образом, если иное не указано или не является очевидным из контекста, "X использует A или B" имеет намерение означать любую из естественных включающих перестановок. Таким образом, фраза "X использует A или B" удовлетворяется посредством любого из следующих случаев: "X использует A; X использует B; или X использует как A, так и B". Помимо этого, упоминание в единственном числе при использовании в данной заявке и прилагаемой формуле изобретения, в общем, должны истолковываться так, чтобы означать "один или более", если иное не указано или не является очевидным из контекста, что направлено на форму единственного числа.

Различные аспекты или признаки, описанные в данном документе, могут быть реализованы как способ, устройство или изделие с помощью стандартных технологий программирования и/или разработки. Термин "промышленное изделие" при использовании в данном документе имеет намерение содержать в себе компьютерную программу, доступную из любого машиночитаемого устройства, носителя или среды. Например, машиночитаемые носители могут включать в себя, но не только, магнитные устройства хранения (к примеру, жесткий диск, гибкий диск, магнитную ленту и т.д.), оптические диски (к примеру, компакт-диск (CD), универсальный цифровой диск (DVD) и т.д.), смарт-карты и устройства флэш-памяти (к примеру, EPROM, карточка, карта, флэш-драйв и т.д.). Дополнительно, различные носители хранения, описанные в данном документе, могут представлять одно или более устройств и/или других машиночитаемых носителей для хранения информации. Термин "машиночитаемый носитель" может включать в себя, без ограничений, беспроводные каналы и различные другие носители, допускающие хранение, размещение и/или перенос инструкции(й) и/или данных.

Ссылаясь теперь на фиг.1, проиллюстрирована система 100 беспроводной связи в соответствии с различными вариантами осуществления, представленными в данном документе. Система 100 содержит базовую станцию 102, которая может включать в себя несколько групп антенн (не показаны). Базовая станция 102 дополнительно может включать в себя схему передатчика и схему приемника, каждая из которых может в свою очередь содержать множество компонентов, ассоциированных с передачей и приемом сигналов (к примеру, процессоры, модуляторы, мультиплексоры, демодуляторы, демультиплексоры, антенны и т.д.), как должны принимать во внимание специалисты в данной области техники. Базовая станция 102 может осуществлять связь с одним или более терминалом доступа, таким как терминал доступа 104; тем не менее следует принимать во внимание, что базовая станция 102 может осуществлять связь с практически любым числом терминалов доступа, аналогичных терминалу доступа или UE (абонентскому устройству) 104.

Примерами UE могут быть любое из сотовых телефонов, смартфонов, портативных компьютеров, карманных устройств связи, карманных вычислительных/бытовых устройств, спутниковых радиостанций, глобальных систем определения местоположения, PDA и/или любого другого подходящего устройства для обмена данными по системе беспроводной связи 100. Как проиллюстрировано, UE 104 поддерживает связь с базовой станцией 102, которая передает информацию в UE 104 по прямой линии связи 112 и принимает информацию от UE 104 по обратной линии связи 114. Базовая станция, в свою очередь, может осуществлять доступ к различным ресурсам 106, чтобы предоставлять для UE 104 запрашиваемые услуги 108. В соответствии с различными аспектами, ресурсы могут принадлежать сети в области, посещаемой посредством UE, а именно, VPLMN (гостевая наземная сеть мобильной связи общего пользования), или могут находиться в рамках HPLMN (собственная наземная сеть мобильной связи общего пользования) UE 104. На основе типа запроса на предоставление услуг, конфигурируются соответствующие ресурсы для различных услуг "пользователь-пользователь" или "пользователь-сеть". Например, сервер FTP (протокол передачи файлов) в рамках ресурсов 106 может предоставлять FTP-услугу. Аналогично, сервер HTTP (протокол передачи гипертекста) может предоставлять Интернет-услугу, или другой оператор может предоставлять DNS-услугу через другой сервер. Дополнительно, ресурсы 106 обеспечивают реализацию правил и политик тарификации и оплаты услуг для различных потоков данных об услугах (SDF), являющихся результатом этих запросов на предоставление услуг.

Система 100 также может использовать различные схемы кодирования/шифрования для шифрования потока данных для различных элементов сети. Различные узлы в рамках сети конфигурируются с различными уровнями доступа к данным. Как результат, может быть проблематичным реализовывать конкретные правила QoS для каждого из различных потоков данных на каждом этапе в рамках сети. Например, хотя UE 104, которое находится на одном конце цепочки шифрования, и ресурсы 106, которые находятся в другом конце цепочки шифрования, могут просматривать пакеты данных в рамках туннеля связи, будучи зашифрованными, пакеты могут не быть аналогично прозрачными для функций доступа, ассоциированных с базовой станцией 102, которая обеспечивает перенос пакетов данных между ними. Как результат, может быть трудным реализовывать точные политики тарификации и оплаты услуг или вопросы качества в таких точках. Дополнительно, это позволяет улучшать безопасность системы 100, если транзитные объекты в рамках сети могут перенаправлять полезную нагрузку без необходимости собирать сведения о пакетах данных в рамках туннеля связи. Согласно различным аспектам, описанным ниже, система 100 обеспечивает доступ к данным так, что конкретные для потока правила, такие как правила тарификации и оплаты услуг или правила QoS для различных потоков данных, могут применяться единообразно в различных сетевых узлах при простой проверке заголовков туннеля независимо от прозрачности пакетов данных в рамках различных потоков для различных сетевых узлов.

Теперь ссылаясь на фиг.2, проиллюстрирована эталонная архитектура 200 3GPP-LTE-системы в соответствии с одним аспектом. Хотя для ясности различные функциональные/логические узлы в рамках сети показаны как отдельные объекты, можно принимать во внимание, что один физический элемент сети может реализовывать множество этих функциональных/логических узлов. Система 200 обеспечивает доступ к различным услугам 204 посредством UE 202 через различные шлюзы. Например, UE 202 может осуществлять доступ в Интернет или к IP-услугам 204 другого оператора через одно из доверенного не-3GPP IP-доступа, такого как Wi-Fi, WiMAX, или недоверенного не-3GPP IP-доступа, обычно помеченного на чертеже как 206. UE 202 обменивается данными с системой доступа через два типа логических функций шлюза IP-IP (по Интернет-протоколу) для пользовательской плоскости - обслуживающего шлюза и шлюза сети пакетной передачи данных (PDN GW) через S2c-интерфейсы. Эти сетевые функции могут быть реализованы в идентичных или различных физических узлах так, что обслуживающие шлюзы VPLMN, обслуживающего UE 202, могут подключаться к PDN GW других сетей, которые направляют трафик от UE 202 в различные услуги 204. Дополнительно, обслуживающий GW обменивается данными с HSS (сервер собственных абонентов) через S6a-интерфейс, тогда как HSS, в свою очередь, подключается к серверу 3GPP AAA (аутентификации, авторизации и учета) через Wx*-интерфейс. 3GPP AAA-сервер также обменивается данными с другими сетевыми объектами, такими как ePDG, механизмы 206 не-3GPP-доступа и PDN GW, через Wm*-, Wa*-, Ta* и S6c-интерфейсы, соответственно. PDN GW обменивается данными с обслуживающим GW и IP-услугами через S5- и SGi-интерфейсы, соответственно.

Как пояснено выше, UE 202 может давать начало различным потокам данных. Некоторые потоки могут быть пользовательскими данными, сформированными в UE 202, в то время как другие потоки могут относиться к данным, принимаемым посредством UE 202, которые должны перенаправляться дополнительно в элемент сети. Например, один поток может обеспечивать просмотр Интернета, тогда как другой поток может обеспечивать услуги VoIP (протокол "речь-поверх-IP"). В качестве иллюстрации, а не ограничения, однонаправленный поток IP-пакетов с одним исходным IP-адресом и одним целевым IP-адресом, и одним транспортным протоколом может упоминаться как IP-поток. IP-потоки могут инкапсулироваться и транспортироваться через различные сети через каналы связи, которые могут называться IP-туннелями. Дополнительно, каждый из этих потоков имеет конкретные правила, которые должны быть реализованы, такие как правила QoS или правила для тарификации и оплаты абонентом предоставленных ассоциированных услуг. В соответствии с дополнительными аспектами, эти правила могут быть заранее определены или они могут быть определены динамически. Например, правила QoS могут зависеть от типа сформированных данных или типа схемы обслуживания, ассоциированной с UE 202. Эти правила определяются посредством PCRF (функция правил и политик тарификации и оплаты услуг) и передаются в различные элементы сети через различные сетевые S7-интерфейсы, подключающие PCRF к механизмам доверенного/недоверенного доступа к сети, PDN GW и обслуживающему шлюзу и т.д., как показано на чертеже. В дополнительном аспекте, PCRF передает правила в BBERF (функцию привязки однонаправленных каналов и формирования отчетов о событиях), присутствующую в рамках каждого из этих элементов сети, ассоциированных с S7-интерфейсами (не показаны). Правила, которые могут содержать описание IP-потока, при этом IP-поток идентифицируется посредством фильтра, источника потока, например, IP-адреса, из которого исходит поток, назначения потока, протокола, который должен использоваться с потоком, описания данных в рамках потока и технологии обработки данных и т.д., могут быть определены в PCRF, ассоциированной с HPLMN UE 202.

Если IPv4 для мобильных устройств (MIP) или IPv6 для мобильных устройств с двумя стеками (DSMIPv6) используется для связи между UE 202 и PDN GW, как показано на чертеже, туннель устанавливается между ними для передачи пакетов данных. Этот туннель проходит через механизм не-3GPP-доступа, как показано на чертеже. В частности, в зависимости от того, используется механизм доверенного не-3GPP-доступа или механизм недоверенного не-3GPP-доступа, один из S7a-интерфейса или S7b-интерфейса через усовершенствованный шлюз пакетной передачи данных (ePDG) используется для передачи пакетов данных. Соответственно, механизм доступа обнаруживает тип пакетов данных в рамках туннеля и предоставляет возможность PCRF принимать соответствующую обработку, которая должна применяться для пакетов данных. Как упомянуто выше, система 200 может улучшаться, если механизм доступа может идентифицировать соответствующую обработку QoS для пакетов при простой проверке заголовков пакетов. Кроме того, если поток данных в рамках туннеля кодируется или шифруется, он не является прозрачным для BBERF в рамках механизма доступа. Следовательно, механизм доступа не может взаимодействовать с PCRF, чтобы давать реализовывать конкретные для потока правила, например, корректную обработку QoS для пакетов данных в рамках туннеля.

В дополнительном аспекте, каждый раз, когда полезные нагрузки туннелируются от UE 202 к собственному агенту (не показан), идентификатор выделяется IP-потоку посредством PDN GW. Он передается в рамках заголовка, ассоциированного с пакетами данных, по меньшей мере, в поднабор элементов сети. Он обеспечивает, например, для PCRF, определение соответствующих конкретных для потока правил, которые должны использоваться для зашифрованных пакетов, и передачу таких правил в механизм не-3GPP-доступа. Механизм доступа может сопоставлять правила с конкретными IP-потоками через идентификаторы потоков, тем самым обеспечивая бесперебойную работу системы 200 связи. По завершении зашифрованного сеанса система 200 может возвращаться к передаче правил политик через S7-интерфейсы, при этом механизм доступа предоставляет PCRF на основе дискретизации пакетов данных в рамках потоков. Таким образом, вместо реализации технологии, которая требует от механизма доступа наличия сведений по характеру пакетов данных в рамках IP-потоков, различные аспекты относятся к предоставлению идентификационной информации в форме метки, указателя или идентификатора для IP-потоков, включающих в себя кортеж полей IPv6 с исходным адресом и DSCP (кодовую точку дифференцированного обслуживания), а также номера портов транспортного уровня (когда UDP-туннелирование используется) в рамках заголовка полезных нагрузок. Это обеспечивает реализацию корректных конкретных для потока правил, даже когда характер пакетов данных в рамках потоков остается неизвестным.

В дополнительном аспекте, исходный адрес может использоваться в дополнение к идентификатору потока, чтобы идентифицировать конкретные потоки данных. Таким образом, для данного источника, комбинация идентификатора потока и исходного адреса является уникальной. Это обеспечивает для UE 202 возможность приема потоков с одинаковым идентификатором потока от различных источников или различных PDN GW. Например, UE 202 может принимать потоки с одинаковыми идентификаторами потоков, исходящие из его доступа к Интернет-услуге или доступа к VoIP-услуге, поскольку комбинация исходного адреса и идентификатора потока должна быть уникальной.

В другом аспекте, идентификационная информация потока может быть использована для того, чтобы верифицировать, использует или нет UE 202 корректные политики/правила для соответствующих пакетов данных при связи в восходящей линии связи. Как пояснено выше, пакеты данных в рамках потока могут не быть прозрачными для механизмов 206 доступа. Следовательно, хотя PDN GW может идентифицировать, применена или нет корректная обработка к потокам, которые он принимает от соответствующего механизма 206 доступа, он не может определять то, является ли это истиной для потоков между UE 202 и механизмом 206 доступа. Например, может быть возможным то, что UE применяет неправильные категории QoS к пакетам данных при обмене данными с механизмом 206 доступа. Тем не менее это может уменьшаться при помощи идентификационных данных потока, как подробно описано в данном документе. UE 202 может принимать идентификационную информацию потока от PDN GW, или альтернативно, UE 202 может формировать идентификаторы потоков для конкретных исходящих с мобильного устройства потоков данных. Идентификатор потока может использоваться для размещения пакетов данных в соответствующих QoS-конвейерах посредством UE 202. Когда PDN GW принимает помеченные потоки от UE 202 через механизм 206 доступа, он может использовать идентификаторы потоков, чтобы верифицировать то, что UE 202 применяет корректные правила QoS для потоков данных. В дополнительном аспекте, идентификатор потока может быть 8-битовым или 16-битовым значением в рамках внешнего IP-заголовка для пометки конкретных потоков данных.

Другой аспект относится к включению идентификационной информации потока в пакеты данных восходящей линии связи посредством механизма 206 доступа или обслуживающего шлюза. В этом аспекте UE 202 передает потоки данных в механизм 206 доступа/обслуживающий шлюз через один или более QoS-конвейеров в соответствии с конкретными правилами. Механизм 206 доступа/обслуживающий GW имеет информацию, касающуюся конкретной идентификационной информации потока, ассоциированной с соответствующими QoS-конвейерами, используемыми посредством UE 202 для потока данных (на основе политики, которую он принимает от сервера политик). Механизм 206 доступа затем может добавлять идентификационную информацию потока, такую как метки потоков и т.д., к внешнему заголовку пакета данных и передавать пакеты в PDN GW или собственный агент. PDN GW при приеме потоков данных вместе с идентификационной информацией потока может сравнивать идентификационную информацию потока, принимаемую от механизма 206 доступа/обслуживающего шлюза, с идентификационной информацией потока, ассоциированной с политиками потоков данных, как определено и передано ему посредством PCRF. Таким образом, PDN GW может верифицировать, что потоки данных переданы посредством UE 202 в механизм 206 доступа/обслуживающий GW в соответствии с конкретными для потока политиками, как определено посредством PCRF. Таким образом, помечание или идентификация потоков данных не только обеспечивает для различных элементов единообразное применение правил тарификации и оплаты услуг/QoS, она также предоставляет механизм верификации для определения того, что UE обрабатывает каждый поток данных с корректными правилами.

Фиг.3a является схематичным представлением 300 элемента сети доступа и соответствующего UE, которое может использоваться для обеспечения поддержки туннелирования в рамках систем связи. Как пояснено выше, различные функциональные/логические объекты, которые обеспечивают поддержку шифрования в рамках сети, такие как PCRF, PDN GW, обслуживающий GW (обслуживающий шлюз) или BBERF, могут быть реализованы посредством идентичных или различных физических элементов сети. Соответственно, физический элемент 302 в рамках сети, который реализует PDN GW и/или обслуживающий GW, может содержать компонент 306 формирования идентификационной информации потока в дополнение к компоненту 308 передачи и компоненту 310 приема. Компонент 310 приема может принимать один или более потоков данных, или, в другом аспекте, компонент 310 приема может принимать указание от другого элемента сети, такого как сервер политик, касаемо того, что один или более потоков данных должны приниматься. После приема этой передачи компонент 306 формирования идентификатора потока, ассоциированный с PDN GW 302, может использоваться для того, чтобы формировать метку/указатель/идентификатор потока для каждого из IP-потоков. В соответствии с конкретным аспектом, компонент 306 формирования идентификационной информации потока может начинать пометку потоков данных, когда UE 304 и PDN GW 302 определяют включать шифрование/кодирование для конкретных потоков. Хотя для простоты UE 304 показывается как обменивающееся данными с одним PDN GW 302, возможно для UE 304 обмениваться данными с множеством PDN GW для доступа к различным типам услуг, как подробно описано в данном документе. В этом случае, комбинация адреса HA (собственного агента), назначающего идентификационную информацию потока, может использоваться вместе с идентификационной информацией потока, чтобы уникально идентифицировать каждый из множества потоков, ассоциирующих UE 304 с множеством PDN GW. Компонент 308 передачи используется для того, чтобы передавать сформированную идентификационную информацию потока в сервер политик (не показан), выполняющий PCRF, которая определяет правила QoS, которые должны быть реализованы для потока, ассоциированного со сформированной идентификационной информацией потока. Сервер политик затем может передавать идентификационную информацию потока вместе с правилами QoS в механизм доступа, такой как механизм доверенного/недоверенного 3GPP, как подробно описано выше для реализации.

UE 304 может принимать поток данных вместе с ассоциированной идентификационной информацией потока от сети по нисходящей линии связи при передаче данных в сеть по восходящей линии связи через компонент 314 приемо-передающего устройства. UE 304 может использовать один из механизма доверенного или недоверенного не-3GPP-доступа для приема или отправки данных в сеть. Как подробно описано в данном документе, механизм доступа передает данные из UE 304 в соответствующий PDN GW по восходящей линии связи. PDN GW может принимать поток вместе с идентификационной информацией потока от UE 304, при этом идентификационная информация потока используется для того, чтобы верифицировать, что UE 304 реализует корректные политики для передач по восходящей линии связи. Например, идентификационная информация потока может использоваться для того, чтобы верифицировать правила QoS для конкретных потоков, при этом верифицируется то, что пакеты данных в восходящей линии связи назначены корректным QoS-конвейерам. Это сопоставление между идентификатором потока и соответствующими политиками потоков, к примеру, категория QoS, обеспечивается в UE 304 через компонент 312 согласования, который включает идентификационную информацию потока в поток данных. Таким образом, механизм идентификационной информации потока может использоваться в восходящей линии связи для того, чтобы устанавливать проверку тарификации и оплаты услуг/QoS в UE 304.

Фиг.3b является схематичным представлением рабочих IP-данных, передаваемых в туннеле связи с идентификационной информацией потока. Когда полезная нагрузка передается из UE в собственный агент или наоборот, собственный тракт маршрутизации через IP-туннель устанавливается через промежуточную сеть. IP-туннели зачастую используются для того, чтобы объединять, например, реализации Ipv6 с реализациями Ipv4. При IP-туннелировании каждая полезная нагрузка 352 IP конфигурируется с информацией, касающейся первоначального источника и получателя во внутреннем IP-заголовке 354, в то время как внешний IP-заголовок 358 содержит информацию источника и назначения, идентифицирующую "конечные точки" туннеля. Другие промежуточные заголовки 356 туннеля для перенаправления полезных нагрузок необязательно могут быть включены на основе, например, используемых протоколов связи и т.д. В конечных точках туннеля пакеты, проходящие через конечные точки из транзитной сети, удаляются из транзитных заголовков и завершителей, используемых в протоколе туннелирования, и тем самым преобразуются в собственный формат протокола и вводятся в стек. В более подробном аспекте, идентификационная информация потока в форме меток потоков, указателей или идентификаторов потоков может быть включена во внешний IP-заголовок 358, как показано. Это может давать возможность PCRF и, в конечном счете, BBERF идентифицировать туннельный поток посредством анализа внешнего заголовка 358.

Фиг.4 иллюстрирует передачу служебных сигналов, обмен которыми осуществляется между различными объектами системы связи, которая обеспечивает шифрование данных. Как видно на чертеже, UE и соответствующий собственный агент (например, оконечная IP-точка в рамках PDN GW) первоначально устанавливают шифрование потока данных, которым обмениваются между собой через сообщения 402 и 404, при этом модули выбора TSi и TSr ссылаются на кортеж из 5 элементов (включающий в себя диапазоны и подстановочные символы), который должен шифроваться. Функция собственного агента выделяет идентификатор потока, который относится к потоку, после включения шифрования данных. Когда HA включает шифрование для потока, он формирует идентификатор потока и отправляет описание потока, адрес HA и идентификатор потока в PCRF. Он передается посредством HA в PCRF через модификацию сеанса IP-CAN (сеть доступа с подключением по IP), передаваемую на 406. В частности, сообщение модификации IP-CAN-сеанса может содержать IP-кортеж из 5 элементов, идентификатор потока, назначаемый посредством HA, и адрес HA. В общем, IP-кортеж из 5 элементов содержит исходный IP-адрес, целевой IP-адрес, номер(а) исходного порта, номер(а) целевого порта и идентификатор протокола. В ответ, HA принимает ACK (подтверждение приема) модификации IP-CAN-сеанса от PCRF на 408. PCRF предоставляет в BBERF правила QoS, ассоциированные с потоком, вместе с идентификатором потока и адресом HA (поскольку идентификатор потока является уникальным для каждого исходного адреса), поскольку комбинация идентификатора потока и исходного адреса (адреса HA) используется для того, чтобы выполнять идентификацию SDF (синхронный поток данных) для пакетов нисходящей линии связи. Соответственно, PCRF передает сообщение 410, содержащее идентификатор потока, адрес HA и ассоциированные правила QoS, в BBERF, ассоциированную с UE. В соответствии с различными аспектами, BBERF может быть реализована в местоположении, в котором S7-интерфейс оканчивается. Например, на основе доступа UE, BBERF может быть реализована в ePDG или доверенной сети не-3GPP-доступа в соответствии с различными аспектами. В ответе PCRF принимает ACK-сообщение 412 для правила QoS.

Фиг.5 иллюстрирует передачу 500 служебных сигналов, обмен которыми осуществляется между различными объектами системы связи, которая обеспечивает шифрование данных в соответствии с дополнительным аспектом. Вследствие различных причин, например, перехода UE от недоверенного к доверенному доступу, UE или HA может деактивировать шифрование потока, ранее защищенного. Это может достигаться через информационный обмен полезной нагрузкой DELETE. Соответственно, обмен сигналами 502 и 504 осуществляется между UE и HA с полезными нагрузками DELETE. Это приводит к удалению посредством модификации IP-CAN-сеанса идентификатора потока и, дополнительно, адреса HA, который, возможно, передан вместе с идентификатором потока через 506. Сообщение 508 передает в служебных сигналах ACK модификации IP-CAN-сеанса посредством PCRF. Соответственно, PCRF предоставляет в BBERF предоставление правила QoS с помощью только кортежа из 5 элементов вместо идентификатора потока в рамках 510. Подтверждение приема (ACK) правила 512 QoS передается посредством BBERF в ответ на 510. Следовательно, этот аспект относится к отключению механизма идентификаторов потоков, чтобы обеспечивать передачу правил QoS через использование кортежа из 5 элементов. Это уменьшает избыточную передачу служебных сигналов идентификатора потока в рамках сети. Таким образом, по необходимости, идентификатор потока может динамически использоваться для того, чтобы идентифицировать пакеты данных для различных сетевых объектов.

Что касается фиг.6-10, проиллюстрированы методики, касающиеся улучшения PCC через использование метки потока в окружении беспроводной связи. Хотя в целях обеспечения пояснения методики показаны и описаны как последовательность действий, необходимо понимать и принимать во внимание, что методики не ограничены порядком действий, поскольку некоторые действия могут, в соответствии с одним или более вариантами осуществления, выполняться в другом порядке и/или параллельно с действиями, отличными от действий, показанных и описанных в данном документе. Например, специалисты в данной области техники должны понимать и принимать во внимание, что методика может быть альтернативно представлена как последовательность взаимосвязанных состояний или событий, к примеру, на диаграмме состояний. Более того, не все проиллюстрированные действия могут быть использованы для того, чтобы реализовывать методику в соответствии с одним или более вариантов осуществления.

Со ссылкой на фиг.6, проиллюстрирована методика 600, которая обеспечивает формирование информации потока для единообразного применения правил QoS между различными сетевыми объектами. Способ начинается на этапе 602, на котором один или более потоков принимаются для передачи в другие элементы сети, или указание принимается от другого элемента сети касаемо того, что один или более потоков должны приниматься. Например, принимаемые потоки могут быть ассоциированы, с или могут быть ответом, содержащим управляющую информацию или данные, от сервера в UE для запроса на предоставление услуг и т.д. На этапе 604 каждый из принимаемых потоков данных идентифицируется так, что для каждого идентифицированного потока данных идентификационная информация в форме идентификатора потока, метки или указателя потока формируется, как показано на этапе 606. В аспекте, идентификатор потока может быть 8-битовым или 16-битовым значением, передаваемым во внешнем IP-заголовке потока данных. Дополнительный аспект относится к формированию идентификационной информации потока, представленной как идентификатор потока для каждого потока данных так, что комбинация исходного адреса и идентификатора потока является уникальной для каждого потока, ассоциированного с конкретным источником. Сформированная идентификационная информация потока передается в PCRF для ассоциирования с соответствующими политиками, как показано на этапе 608, и способ затем завершается на конечном этапе.

Фиг.7 является блок-схемой последовательности операций, иллюстрирующей методику 700, которая обеспечивает туннелирование в системах связи в соответствии с другим аспектом. Способ начинается на этапе 702, на котором принимаются один или более потоков пакетов и связанная идентификационная информация потока, такая как идентификатор потока, метка потока или указатель, ассоциированный с одним или более потоками пакетов. Дополнительно, адрес HA для идентификаторов потоков может приниматься так, что комбинация адреса HA и идентификатора потока является уникальной для каждого потока. На этапе 704, идентификационная информация потока может использоваться для того, чтобы идентифицировать политики, такие как правила тарификации и оплаты услуг и/или правила QoS для связанных потоков данных. Правило PCC может быть заранее задано или динамически предоставляться при установлении и на время существования IP-CAN-сеанса. Идентифицированные политики передаются в механизм доступа для применения с потоком данных, ассоциированным с принимаемой идентификационной информацией потока, как показано на этапе 706. Процедура в конечном счете завершается на конечном этапе.

Фиг.8 является блок-схемой последовательности операций, иллюстрирующей методику 800 для обеспечения улучшений в управлении политиками тарификации и оплаты услуг (PCC), чтобы обеспечивать туннелирование данных. Способ начинается на 802, на котором идентификационная информация потока и ассоциированные правила PCC принимаются для реализации с потоком данных. На этапе 804 принимаемые правила реализуются для потока данных, и пакеты данных передаются в соответствии с правилами, например, правилами могут быть правила QoS, которые обеспечивают передачу пакетов данных в соответствующих QoS-конвейерах, как показано этапом 806. Способ в конечном счете завершается на конечном этапе.

Обращаясь к фиг.9a, проиллюстрирована методика 900, которая обеспечивает определение того, сконфигурированы или нет различные потоки данных с корректными политиками. Как пояснено выше, когда трафик шифруется в рамках DSMIPv6-туннеля, BBERF не имеет видимости внутреннего заголовка. BBERF не может обнаруживать SDF, и, следовательно, не может применять соответствующие политики, такие как правила QoS. Механизм, чтобы идентифицировать шифрованные потоки и предоставлять в BBERF корректные правила для этих потоков, описанных в данном документе, также может использоваться для верификации того, реализует или нет UE соответствующие политики, например, с использованием корректных QoS-конвейеров для передачи пакетов данных. Соответственно, на этапе 902, один или более потоков пакетов идентифицируются, и соответствующая идентификационная информация потока для сформированных пакетов извлекается на этапе 904. Соответствующие политики, такие как QoS-конвейеры, которые должны использоваться для этих потоков, могут быть идентифицированы, как показано на этапе 906. Идентификационная информация для каждого пакета, такая как идентификатор потока для потока пакетов, включается во внешний заголовок, как показано на этапе 908. Пакеты в конечном счете передаются, как показано на этапе 910. Включение идентификатора потока во внешний заголовок обеспечивает идентификацию соответствующих правил тарификации и оплаты услуг/QoS посредством всех элементов сети. Это обеспечивает верификацию того, что UE использует правила надлежащим образом для различных потоков пакетов.

Со ссылкой на фиг.9b, проиллюстрирована методика 950, которая обеспечивает определение того, сконфигурированы или нет различные потоки данных с корректными политиками, в соответствии с другим аспектом. Например, если потоки данных принимаются в механизме доступа, таком как обслуживающий GW, через конкретные QoS-конвейеры от UE с идентификационной информацией потока и перенаправляются в собственный агент, собственный агент может не иметь возможности определять то, осуществлена или нет связь между UE и механизмом доступа в соответствии с правилами, определенными посредством компонента политик, такого как PCRF. Таким образом, он может повышать безопасность системы, если механизм доступа вместе с HA может обеспечивать верификацию правил, в соответствии с которыми потоки переданы, как подробно описано в данном документе. Методика начинается на этапе 952, на котором один или более потоков, передаваемых в соответствии с конкретными правилами, принимаются в механизме доступа. В соответствии с дополнительным аспектом, потоки могут шифроваться. На этапе 954 определяется то, присоединена или нет к потокам соответствующая идентификационная информация потока. Если да, процесс ответвляется на этапе 958, на котором потоки вместе с идентификационной информацией потока перенаправляются в HA, чтобы обеспечивать верификацию того, что конкретные правила являются правилами для потоков пакетов, как определено посредством компонента политик. Если на этапе 954 определяется то, что идентификационная информация потока не присоединена к потокам, идентификационная информация потока, ассоциированная с конкретными правилами, известными в механизме доступа, присоединяется к потокам на этапе 956, и затем потоки передаются, как показано на этапе 958. Процедура в конечном счете завершается на конечном этапе.

Фиг.10 является блок-схемой последовательности операций, детализирующей методику динамического формирования идентификаторов потоков в соответствии с аспектом. Способ начинается на этапе 1002, на котором отслеживаются модальности доступа UE. Как пояснено выше, UE может осуществлять доступ к требуемым услугам через различные модальности, такие как доверенный не-3GPP-доступ или недоверенный не-3GPP-доступ. Дополнительно, средство доступа UE также может изменяться динамически. Эти динамические изменения в доступе UE к услугам могут обнаруживаться. Например, если UE переходит к модальности недоверенного доступа из доверенной сети, как показано на этапе 1004, пакеты данных шифруются. PDNGW или UE может шифровать пакеты, как показано на этапе 1006. Как результат, некоторые элементы сети могут не иметь возможности воспринимать пакеты в потоке, чтобы применять соответствующие политики. Следовательно, идентификационная информация потока, такая как указатели или идентификаторы потоков, формируется для помечания потоков, как показано на этапе 1008. На этапе 1010, идентификационная информация потока может быть передана в элементы в рамках сети, которые должны реализовывать соответствующие обработки QoS для пакетов. Таким образом, идентификационная информация потока может быть динамически сформирована при изменении модальностей доступа, чтобы реализовывать корректные политики для потоков пакетов.

Ссылаясь теперь на фиг.11, проиллюстрирована система 1100 беспроводной связи в соответствии с различными вариантами осуществления, представленными в данном документе. Система 1100 содержит базовую станцию 1102, которая может включать в себя несколько групп антенн. Например, одна группа антенн может включать в себя антенны 1104 и 1106, другая группа может содержать антенны 1108 и 1110, и дополнительная группа может включать в себя антенны 1112 и 1114. Две антенны проиллюстрированы для каждой группы антенн; тем не менее больше или меньше антенн может быть использовано для каждой группы. Базовая станция 1102 дополнительно может включать в себя схему передатчика и схему приемника, каждая из которых, в свою очередь, может содержать множество компонентов, ассоциированных с передачей и приемом сигналов (к примеру, процессоров, модуляторов, мультиплексоров, демодуляторов, демультиплексоров, антенн и т.д.), как должны признавать специалисты в данной области техники.

Базовая станция 1102 может обмениваться данными с одним или более терминалами доступа, такими как терминал 1116 доступа и терминал 1122 доступа; тем не менее следует принимать во внимание, что базовая станция 1102 может обмениваться данными практически с любым числом терминалов доступа, подобных терминалам 1116 и 1122 доступа. Терминалы 1116 и 1122 доступа могут быть, например, сотовыми телефонами, смартфонами, портативными компьютерами, карманными устройствами связи, карманными вычислительными устройствами, спутниковыми радиоприемниками, системами глобального позиционирования, PDA и/или любым другим подходящим устройством для обмена данными по системе 1100 беспроводной связи. Как проиллюстрировано, терминал 1116 доступа поддерживает связь с антеннами 1112 и 1114, при этом антенны 1112 и 1114 передают информацию в терминал 1116 доступа по прямой линии 1118 связи и принимают информацию от терминала 1116 доступа по обратной линии 1120 связи. Кроме того, терминал 1122 доступа поддерживает связь с антеннами 1104 и 1106, при этом антенны 1104 и 1106 передают информацию в терминал 1122 доступа по прямой линии 1124 связи и принимают информацию от терминала 1122 доступа по обратной линии 1126 связи. В системе дуплекса с частотным разделением каналов (FDD), например, прямая линия 1118 связи может использовать полосу частот, отличную от используемой посредством обратной линии 1120 связи, и прямая линия 1124 связи может использовать полосу частот, отличную от используемой посредством обратной линии 1126 связи. Дополнительно, в системе дуплекса с временным разделением каналов (TDD) прямая линия 1118 связи и обратная линия 1120 связи могут использовать общую полосу частот, и прямая линия 1124 связи и обратная линия 1126 связи могут использовать общую полосу частот.

Каждая группа антенн и/или область, в которой они предназначены обмениваться данными, может упоминаться как сектор базовой станции 1102. Например, группы антенн могут быть выполнены с возможностью обмениваться данными с терминалами доступа в секторе областей, покрываемых посредством базовой станции 1102. При связи по прямым линиям 1118 и 1124 связи передающие антенны базовой станции 1102 могут использовать формирование диаграммы направленности для того, чтобы улучшать отношение "сигнал-шум" прямых линий 1118 и 1124 связи для терминалов 1116 и 1122 доступа. Кроме того, хотя базовая станция 1102 использует формирование диаграммы направленности для того, чтобы передавать в терминалы 1116 и 1122 доступа, произвольно распределенные по ассоциированному покрытию, терминалы доступа в соседних сотах могут быть подвержены меньшим помехам по сравнению с передачей базовой станции через одну антенну во все свои терминалы доступа.

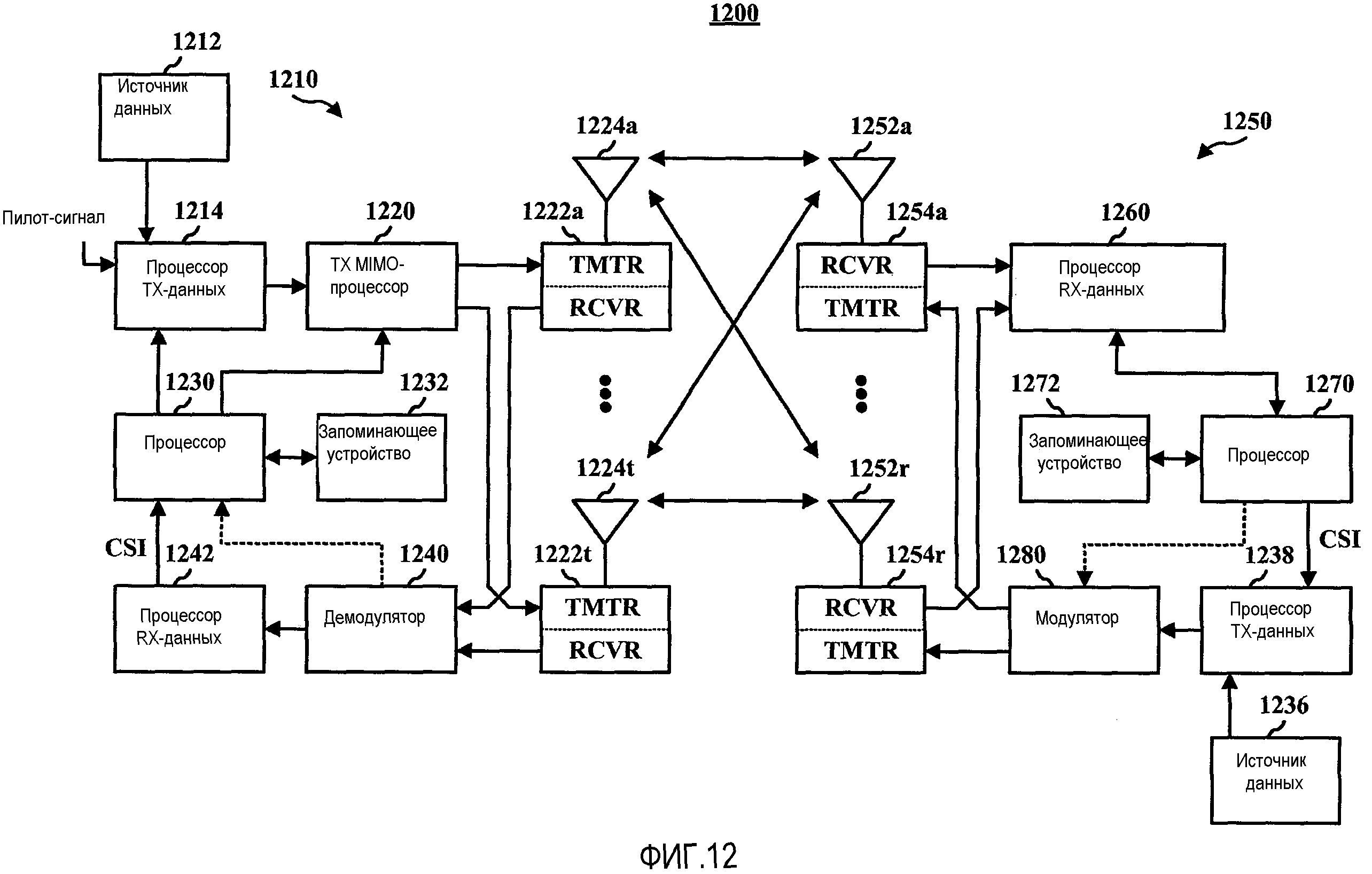

Фиг.12 иллюстрирует другой пример системы 1200 беспроводной связи. Система 1200 беспроводной связи показывает одну базовую станцию 1210 и один терминал 1250 доступа для краткости. Тем не менее следует принимать во внимание, что система 1200 может включать в себя более одной базовой станции и/или более одного терминала доступа, при этом дополнительные базовые станции и/или терминалы доступа могут быть во многом похожими или отличными от примерной базовой станции 1210 и терминала 1250 доступа, описанных ниже. Помимо этого, следует принимать во внимание, что базовая станция 1210 и/или терминал 1250 доступа могут использовать системы (фиг.1-3 и 13) и/или способы (фиг.6-10), описанные в данном документе, для того чтобы обеспечивать беспроводную связь друг с другом.

В базовой станции 1210, данные трафика для ряда потоков данных предоставляются из источника 1212 данных в процессор 1214 данных передачи (TX). Согласно примеру, каждый поток данных может передаваться по соответствующей антенне. Процессор 1214 TX-данных форматирует, кодирует и перемежает поток данных трафика на основе конкретной схемы кодирования, выбранной для этого потока данных, чтобы предоставлять кодированные данные.

Кодированные данные для каждого потока данных могут быть мультиплексированы с пилотными данными с использованием технологий мультиплексирования с ортогональным частотным разделением каналов (OFDM). Дополнительно или альтернативно, пилотные символы могут быть мультиплексированы с частотным разделением каналов (FDM), мультиплексированы с временным разделением каналов (TDM) или мультиплексированы с кодовым разделением каналов (CDM). Контрольные данные типично являются известным шаблоном данных, который обрабатывается известным способом и может быть использован в терминале 1250 доступа для того, чтобы оценивать характеристики канала. Мультиплексированные пилот-сигналы и кодированные данные для каждого потока данных могут модулироваться (к примеру, символьно преобразовываться) на основе конкретной схемы модуляции (к примеру, двоичной фазовой манипуляции (BPSK), квадратурной фазовой манипуляции (QPSK), М-фазовой манипуляции (M-PSK), М-квадратурной амплитудной модуляции (M-QAM) и т.д.), выбранной для этого потока данных, чтобы предоставлять символы модуляции. Скорость передачи данных, кодирование и модуляция для каждого потока данных могут быть определены посредством инструкций, выполняемых или предоставленных посредством процессора 1230.

Символы модуляции для всех потоков данных могут быть предоставлены в TX MIMO-процессор 1220, который дополнительно может обрабатывать символы модуляции (к примеру, для OFDM). TX MIMO-процессор 1220 далее предоставляет NT потоков символов модуляции в NT передающих устройств (TMTR) 1222a-1222t. В различных вариантах осуществления, TX MIMO-процессор 1220 применяет весовые коэффициенты формирования диаграммы направленности к символам потоков данных и к антенне, из которой передается символ.

Каждое передающее устройство 1222 принимает и обрабатывает соответствующий поток символов, чтобы предоставлять один или более аналоговых сигналов, и дополнительно приводит к требуемым параметрам (к примеру, усиливает, фильтрует и преобразует с повышением частоты) аналоговые сигналы, чтобы предоставлять модулированный сигнал, подходящий для передачи по MIMO-каналу. Дополнительно, NT модулированных сигналов из передающих устройств 1222a-1222t затем передаются из NT антенн 1224a-1224t, соответственно.

В терминале 1250 доступа, передаваемые модулированные сигналы принимаются посредством NR антенн 1252a-1252r, и принимаемый сигнал из каждой антенны 1252 предоставляется в соответствующее приемное устройство (RCVR) 1254a-1254r. Каждое приемное устройство 1254 приводит к требуемым параметрам (к примеру, фильтрует, усиливает и преобразует с понижением частоты) соответствующий сигнал, оцифровывает приведенный к требуемым параметрам сигнал, чтобы предоставлять выборки, и дополнительно обрабатывает выборки, чтобы предоставлять соответствующий "принимаемый" поток символов.

Процессор 1260 RX-данных может принимать и обрабатывать NR принимаемых потоков символов от NR приемных устройств 1254 на основе конкретной технологии обработки приемного устройства, чтобы предоставлять NT "обнаруженных" потоков символов. Процессор 1260 RX-данных может демодулировать, обратно перемежать и декодировать каждый обнаруженный поток символов, чтобы восстанавливать данные трафика для потока данных. Обработка посредством процессора 1260 RX-данных комплементарна обработке, выполняемой посредством TX MIMO-процессора 1220 и процессора 1214 TX-данных в базовой станции 1210.

Процессор 1270 может периодически определять то, какую матрицу предварительного кодирования использовать, как пояснено выше. Дополнительно, процессор 1270 может формулировать сообщение обратной линии связи, содержащее часть индекса матрицы и часть значения ранга.

Сообщение обратной линии связи может содержать различные типы информации, относящейся к линии связи и/или принимаемому потоку данных. Сообщение обратной линии связи может быть обработано посредством процессора 1238 TX-данных, который также принимает данные трафика для ряда потоков данных из источника 1236 данных, модулировано посредством модулятора 1280, приведено к требуемым параметрам посредством передающих устройств 1254a-1254r и передано обратно в базовую станцию 1210.

В базовой станции 1210, модулированные сигналы из терминала 1250 доступа принимаются посредством антенн 1224, приводятся к требуемым параметрам посредством приемных устройств 1222, демодулируются посредством демодулятора 1240 и обрабатываются посредством процессора 1242 RX-данных, чтобы извлекать сообщение обратной линии связи, передаваемое посредством терминала 1250 доступа. Дополнительно, процессор 1230 может обрабатывать извлеченное сообщение, чтобы определять то, какую матрицу предварительного кодирования использовать для определения весов формирования диаграммы направленности.

Процессоры 1230 и 1270 могут направлять (к примеру, контролировать, координировать, управлять и т.д.) работу в базовой станции 1210 и терминале 1250 доступа, соответственно. Соответствующие процессоры 1230 и 1270 могут быть ассоциированы с запоминающим устройством 1232 и 1272, которое сохраняет программные коды и данные. Процессоры 1230 и 1270 также могут выполнять вычисления, чтобы получать оценки частотной и импульсной характеристики для восходящей и нисходящей линий связи, соответственно.

В аспекте, логические каналы классифицируются на каналы управления и каналы трафика. Логические каналы управления содержат широковещательный канал управления (BCCH), который является DL-каналом для широковещательной передачи системной управляющей информации. Дополнительно, логические каналы управления могут включать в себя канал управления поисковыми вызовами (PCCH), который является DL-каналом, который передает информацию поисковых вызовов. Кроме того, логические каналы управления могут содержать канал управления многоадресной передачей (MCCH), который является DL-каналом "точка-многоточка", используемым для передачи информации диспетчеризации и управляющей информации услуги широковещательной и многоадресной передачи мультимедиа (MBMS) для одного или нескольких MTCH. В общем, после установления подключения по протоколу управления радиоресурсами (RRC), этот канал используется только посредством UE, которые принимают MBMS (к примеру, старый MCCH+MSCH). Дополнительно, логические каналы управления могут включать в себя выделенный канал управления (DCCH), который является двунаправленным каналом "точка-точка", который передает выделенную управляющую информацию и может использоваться посредством UE, имеющих RRC-подключение. В аспекте, логические каналы трафика могут содержать выделенный канал трафика (DTCH), который является двунаправленным каналом "точка-точка", выделенным одному UE для передачи пользовательской информации. Кроме того, логические каналы трафика могут включать в себя канал трафика для многоадресной передачи (MTCH) для DL-канала "точка-многоточка" для передачи данных трафика.

В аспекте, транспортные каналы классифицируются на DL и UL. Транспортные DL-каналы содержат широковещательный канал (BCH), совместно используемый канал передачи данных нисходящей линии связи (DL-SDCH) и канал поисковых вызовов (PCH). PCH может поддерживать энергосбережение UE (к примеру, цикл прерывистого приема (DRX) может указываться посредством сети для UE и т.д.) посредством передачи в широковещательном режиме во всей соте и преобразования в ресурсы физического уровня (PHY), которые могут использоваться для других каналов управления/трафика. Транспортные UL-каналы могут содержать канал с произвольным доступом (RACH), запросный канал (REQCH), совместно используемый канал данных восходящей линии связи (UL-SDCH) и множество PHY-каналов.

PHY-каналы могут включать в себя набор DL-каналов и UL-каналов. Например, DL PHY-каналы могут включать в себя: общий пилотный канал (CPICH); канал синхронизации (SCH); общий канал управления (CCCH); совместно используемый канал управления DL (SDCCH); канал управления многоадресной передачей (MCCH); совместно используемый канал назначения UL (SUACH); канал подтверждения приема (ACKCH), физический совместно используемый канал передачи данных DL (DL-PSDCH); канал управления мощностью UL (UPCCH); канал индикаторов поисковых вызовов (PICH); и/или канал индикаторов нагрузки (LICH). В качестве дополнительной иллюстрации, UL PHY-каналы могут включать в себя: физический канал с произвольным доступом (PRACH); канал индикаторов качества канала (CQICH); канал подтверждения приема (ACKCH); канал индикаторов поднаборов антенн (ASICH); совместно используемый запросный канал (SREQCH); физический совместно используемый канал передачи данных UL (UL-PSDCH); и/или широкополосный контрольный канал (BPICH).

Следует понимать, что варианты осуществления, описанные в данном документе, могут быть реализованы посредством аппаратных средств, программного обеспечения, микропрограммного обеспечения, промежуточного программного обеспечения, микрокода или любой комбинации вышеозначенного. При реализации в аппаратных средствах модули обработки могут быть реализованы в одной или более специализированных интегральных схем (ASIC), процессоров цифровых сигналов (DSP), устройств цифровой обработки сигналов (DSPD), программируемых логических устройств (PLD), программируемых пользователем вентильных матриц (FPGA), процессоров, контроллеров, микроконтроллеров, микропроцессоров, других электронных устройств, предназначенных для того, чтобы выполнять описанные в данном документе функции, или в комбинациях означенного.

Когда варианты осуществления реализованы в программном обеспечении, микропрограммном обеспечении, промежуточном программном обеспечении или микрокоде, программный код или сегменты кода могут быть сохранены на машиночитаемом носителе, таком как компонент хранения. Сегмент кода может представлять процедуру, функцию, подпрограмму, программу, стандартную процедуру, вложенную процедуру, модуль, комплект программного обеспечения, класс или любое сочетание инструкций, структур данных или операторов программы. Сегмент кода может быть связан с другим сегментом кода или аппаратной схемой посредством передачи и/или приема информации, данных, аргументов, параметров или содержимого памяти. Информация, аргументы, параметры, данные и т.д. могут быть переданы, переадресованы или пересланы посредством любого надлежащего средства, в том числе совместного использования памяти, передачи сообщений, передачи маркера, передачи по сети и т.д.

При реализации в программном обеспечении описанные в данном документе методики могут быть реализованы с помощью модулей (к примеру, процедур, функций и т.п.), которые выполняют описанные в данном документе функции. Программные коды могут быть сохранены в запоминающем устройстве и могут исполняться посредством процессоров. Запоминающее устройство может быть реализовано в процессоре или внешне по отношению к процессору, причем во втором случае оно может быть функционально соединено с процессором с помощью различных средств, известных в данной области техники.